Con mucho, la principal noticia de la semana pasada fue la filtración de la "Colección # 1", una base de datos que consta de 2.7 mil millones de correos electrónicos: pares de contraseñas, o 773 millones de entradas únicas. La filtración ya se ha cubierto en detalle tanto

aquí en Habré como en el

blog , quizás del coleccionista más famoso de contraseñas inseguras Troy Hunt. No repetiremos, mejor hablemos sobre qué hacer.

Las contraseñas se han

reconocido durante mucho tiempo

como un medio poco confiable para proteger las cuentas en línea. Con alta probabilidad, todas las contraseñas de hace una década ya son accesibles para los atacantes gracias a la gran cantidad de filtraciones grandes y pequeñas de

Linkedin ,

Vkontakte ,

Twitter ,

Tumblr y MySpace y, por supuesto,

Yahoo . Spoiler: No existe una solución simple para el problema, pero hay un conjunto de acciones que ayudarán a reducir el riesgo de entrar en cuentas importantes.

Si está suscrito al servicio HaveIBeenPwned de Troy Hunt, recibió un mensaje similar con un 34% de probabilidad la semana pasada:

Bien, su correo electrónico estaba en la base de datos, ¿qué sigue? Puede ir al

sitio y ver dónde apareció esta dirección anteriormente. Y verifique otra dirección. Y ahí está él. En el caso de direcciones de uso prolongado, un editor costoso observó una lista de una docena de bases de datos de contraseñas filtradas diferentes. Surge una pregunta lógica: ¿qué contraseñas se han filtrado? ¿Para qué servicios necesito cambiar mi contraseña? En el caso de un incidente con un servicio específico, puede responder al menos la segunda pregunta. En el caso de la Colección # 1 filtrada, no recibirá dicha respuesta. Una nueva fuga es una compilación de varias fuentes de origen desconocido.

Bueno, en el mismo servicio puedes verificar tus propias contraseñas. Si no confía en Troy Hunt, puede descargar la base de datos de contraseñas hash y verificar sus contraseñas sin conexión. O simplemente decida que al menos alguien en este mundo necesita confianza en ocasiones.

Puede usar servicios turbios que devuelven una línea de una base de datos filtrada por dinero, pero no necesita confiar en ellos. Además, no debe descargar la base de datos filtrada, que parece haberse dispersado por todo Internet. Si una nueva fuga contiene una contraseña única de un único servicio, entonces esto es, por supuesto, un problema. Pero si esta contraseña también se aplica a todas sus cuentas en general, esto es un desastre potencial.

¿Quién tiene la culpa del hecho de que su contraseña era accesible para los intrusos? También puede haber muchas respuestas posibles. Obvio: una fuga de la base de datos de contraseñas de algún servicio de red. La

lista de bases de datos que componen la "Colección # 1" tiene una gran cantidad de pequeños sitios y foros que fueron pirateados en diferentes momentos. Aproximadamente una vez cada dos años, se producen fugas de datos de grandes servicios. Pero el problema no está solo en ellos.

La captura de pantalla fue tomada de

esta publicación por Troy Hunt en respuesta a sospechas de robo de la base de datos de contraseñas del servicio de música Spotify. El servicio no fue el culpable: al usar los pares de inicio de sesión y contraseña ya conocidos por otras filtraciones, los atacantes pudieron hackear muchas cuentas de Spotify, incluidas las cuentas con una suscripción paga. Esta es una clara consecuencia de reutilizar la misma contraseña. Pero eso no es todo. Sus contraseñas se almacenan en un navegador, las ingresa en diferentes computadoras y dispositivos móviles. Estos datos también pueden ser robados a su lado. Finalmente, muchos sitios no solo tienen poca protección contra el robo de información personal de los usuarios, sino que ni siquiera usan HTTPS, lo que significa que su contraseña para dicho servicio se envía en texto claro y puede ser interceptada. También podría convertirse en una víctima del phishing en algún momento y ni siquiera darse cuenta ("bueno, no pude iniciar sesión, lo intentaré nuevamente").

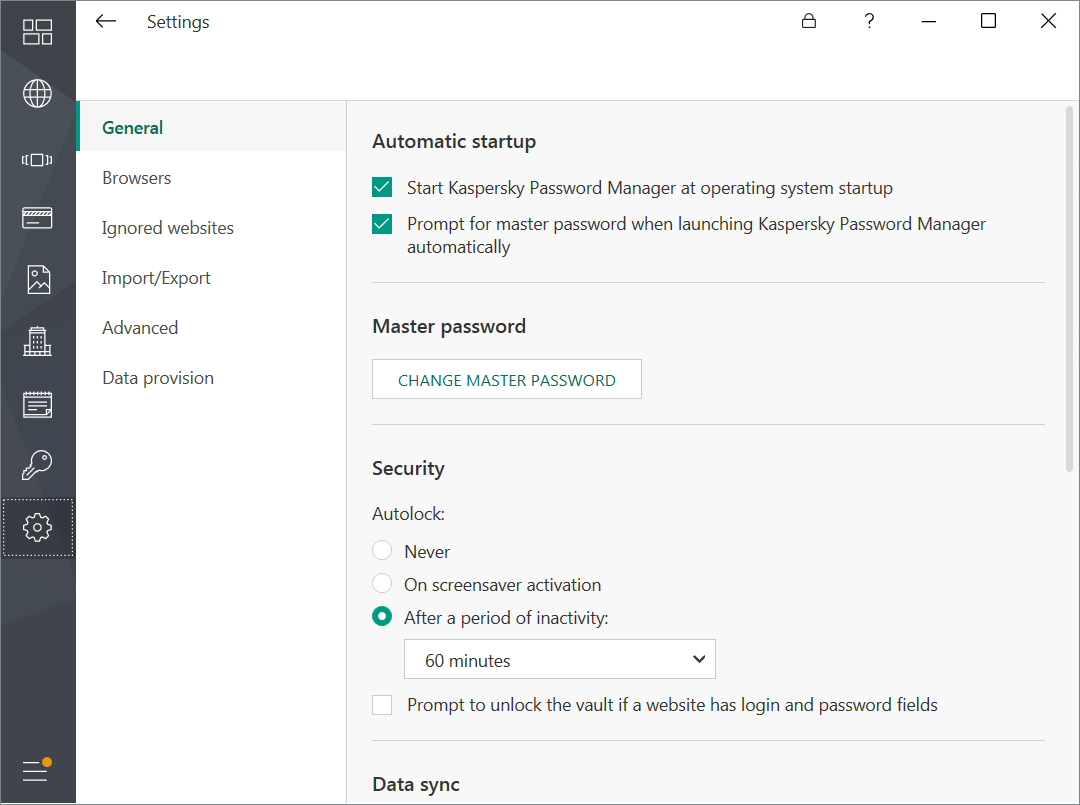

Todo esto crea un ambiente bastante desagradable para el usuario promedio, cuando no hay una comprensión clara de lo que sucedió y dónde y cuáles serán las consecuencias. La pérdida de contraseñas de un servicio puede conducir a la piratería de otro usando la misma contraseña. Usted (o, lo que es peor, sus parientes técnicamente no preparados) puede intentar chantajear, utilizando la contraseña real de una de sus cuentas como argumento. A través de servicios de pago pirateados y sitios web que almacenan los datos de su tarjeta de crédito, pueden robar dinero real. Aquí probablemente pueda ser el Capitán Evidencia y recomendar algún tipo de administrador de contraseñas para resolver el problema principal: reutilizar. Pero, de hecho, no todo es tan simple.

La historia de la próxima fuga importante de contraseñas es una historia sobre

seguridad operativa (un término prestado del ejército). El objetivo de OPSEC es que proteger sus datos es un proceso continuo. No existe un método confiable que resuelva todos los problemas de una vez por todas. Digamos que usa un administrador de contraseñas. ¿Definitivamente has cambiado la contraseña en todos los sitios? ¿Qué pasa con los foros olvidados? ¿Es posible omitir el administrador de contraseñas o cualquier otra protección mediante phishing? Si bastante.

La autenticación de dos factores agrega otra capa de protección a su cuenta. ¿Es posible evitarlo? Usted puede Ejemplos de omisión de autorización de SMS, utilizando, por ejemplo, ingeniería social para clonar una tarjeta SIM, fueron suficientes. Más recientemente, se ha demostrado una prueba de concepto de intercepción de datos ingresados por el usuario durante la autorización 2FA. En diciembre, se descubrió que un

troyano robaba fondos de PayPal, que no roba contraseñas o tokens 2FA en absoluto, sino que espera un inicio de sesión en una aplicación legítima e intercepta el control.

El enfoque correcto es utilizar una combinación de medios técnicos para proteger las cuentas, como un administrador de contraseñas y una autorización de dos factores, además del uso de software y dispositivos orientados a la seguridad. Sin tratar de hacer una lista exhaustiva de métodos, damos ejemplos. Probablemente, no es necesario vincular la contabilidad de las herramientas de trabajo a un correo electrónico personal. Definitivamente vale la pena recibir un correo electrónico separado para servicios de seguridad débiles: foros antiguos pero útiles sin https y similares. O viceversa, puede crear una cuenta de correo electrónico para los servicios más importantes, no mostrarla en Internet, no corresponder con ella y protegerla lo más posible por todos los medios disponibles. En caso de fuga, los atacantes recibirán una dirección de correo electrónico para servicios "inseguros" y no podrán usarla para atacar sus cuentas críticas. Lo principal es no confundirse con sus propios pantalones opsec.

Agregamos aquí la negativa a instalar aplicaciones cuestionables en un teléfono inteligente y una computadora de escritorio, o, mejor aún, la instalación de un software antivirus, que tampoco resuelve todos los problemas, pero hace una contribución significativa a la hucha de seguridad general. Generalmente vale la pena guardar el teléfono, ya que generalmente contiene las llaves de todas las puertas. Incluso estas medidas no impiden los cambios regulares de contraseña al menos en los servicios de uso frecuente con cierta frecuencia. La frecuencia de este procedimiento depende de su grado personal de paranoia: una vez cada seis meses debería ser más que suficiente. Mantenga una lista de servicios importantes, ponga un recordatorio, no guarde los datos de pago cuando se los ofrezcan, incluso si es eBay o Aliexpress. ¿Todos estos métodos ofrecen una garantía del cien por ciento de la protección de sus datos? No, no lo hacen. En el campo de la protección, nada sucede en absoluto. Pero lo protegerán no solo del método de relleno de credenciales, cuando intentan aplicar contraseñas filtradas de la lista a cualquier servicio, sino también de algunos métodos más complicados. En este caso, cuando reciba la próxima carta de HaveIBeenPwned, esto no será un motivo de pánico, sino un desencadenante para realizar el procedimiento habitual de verificación de sus activos intangibles.

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir siempre con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable.