Casos de uso para visibilidad

¿Qué es la visibilidad de la red?

La visibilidad se define en el diccionario Webster como "la capacidad de ser notado fácilmente" o "grado de claridad". Por visibilidad de una red o aplicación se entiende la eliminación de puntos ciegos que ocultan la capacidad de ver (o cuantificar) fácilmente lo que sucede en la red y / o aplicaciones en la red. Esta visibilidad permite a los equipos de TI aislar rápidamente las amenazas de seguridad y resolver problemas de rendimiento, lo que en última instancia garantiza la mejor interacción posible con el usuario final.

Otro entendimiento es que permite a los equipos de TI monitorear y optimizar la red junto con las aplicaciones y los servicios de TI. Es por eso que la visibilidad de la red, las aplicaciones y la seguridad son absolutamente esenciales para cualquier organización de TI.

La forma más fácil de lograr la visibilidad de la red es implementar una arquitectura de visibilidad, que es una infraestructura integral de extremo a extremo que a su vez proporciona visibilidad a la red física y virtual, las aplicaciones y la seguridad.

Marcador de la Fundación de visibilidad de red

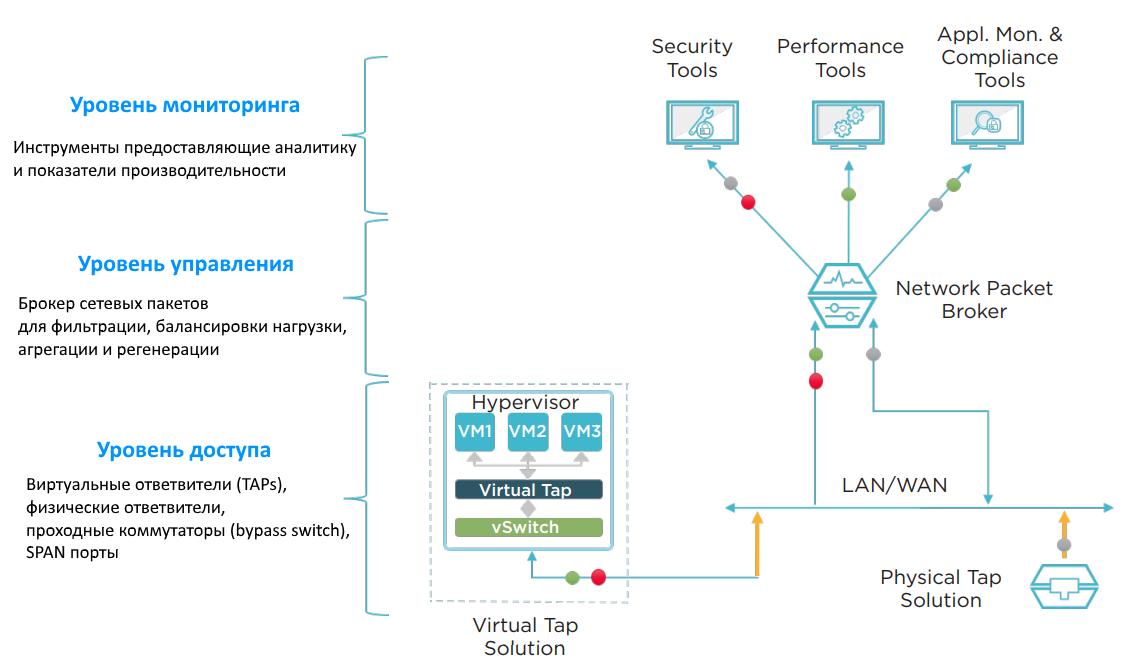

Una vez que se crea la arquitectura de visibilidad, muchos casos de uso estarán disponibles. Como se muestra a continuación, la arquitectura de visibilidad representa tres niveles principales de visibilidad: el nivel de acceso, el nivel de control y el nivel de monitoreo.

Utilizando los elementos mostrados, los profesionales de TI pueden resolver varios problemas de red y aplicaciones. Hay dos categorías de casos de uso:

- Soluciones de visibilidad clave

- Visibilidad total de la red

Las soluciones de visibilidad clave se centran en la seguridad de la red, el ahorro de costos y la resolución de problemas. Estos son tres criterios que afectan a TI mensualmente, si no a diario. La visibilidad total de la red está diseñada para proporcionar una comprensión más profunda de los puntos ciegos, el rendimiento y el cumplimiento normativo.

¿Qué puedes hacer realmente con la visibilidad de la red?

Hay seis usos diferentes de la visibilidad de la red que pueden mostrar claramente el valor. Esto es:

- Mejora de la seguridad de la red

- Brindar oportunidades para contener y reducir costos

- Acelerar la resolución de problemas y la fiabilidad de la red

- Eliminación de los puntos ciegos de la red.

- Optimizar el rendimiento de la red y las aplicaciones

- Fortalecer el cumplimiento normativo

A continuación se presentan algunos casos de uso específicos.

Ejemplo No. 1: el filtrado de datos para soluciones de seguridad que están en la interrupción de la red (en línea) aumenta la efectividad de estas solucionesEl propósito de esta opción es usar un Network Packet Broker (NPB) para filtrar datos de bajo riesgo (como video y voz) para evitar que sean escaneados por herramientas de seguridad (Sistema de prevención de intrusiones (IPS), Prevención de pérdida de datos (DLP) , firewall para aplicaciones web (WAF), etc.). Este tráfico "poco interesante" puede detectarse y transferirse de vuelta al conmutador de derivación y enviarse más a la red. La ventaja de esta solución es que WAF o IPS no deberían desperdiciar los recursos del procesador (CPU) en el análisis de datos innecesarios. Si el tráfico de su red contiene una cantidad significativa de datos de este tipo, puede implementar esta función y reducir la carga en sus herramientas de seguridad.

Las empresas han tenido casos en los que hasta el 35% del tráfico de red de bajo riesgo fue excluido del escaneo IPS. Esto aumenta automáticamente el ancho de banda de IPS efectivo en un 35% y significa que puede aplazar la compra de IPS adicionales o actualizar. Todos sabemos que el tráfico de red está aumentando, por lo que en algún momento necesitará un IPS más potente. Realmente es una cuestión de si desea minimizar los costos o no.

Ejemplo n. ° 2: el equilibrio de carga prolonga la vida útil de los dispositivos de 1-10 Gbit / s en una red de 40 Gbit / sUn segundo caso de uso implica reducir el costo de propiedad de los equipos de red. Esto se logra mediante el uso de corredores de paquetes (NPB) para equilibrar el tráfico con las herramientas de seguridad y monitoreo. ¿Cómo puede ayudar el equilibrio de carga a la mayoría de las empresas? En primer lugar, un aumento en la cantidad de tráfico de red es muy común. Pero, ¿qué hay de monitorear el impacto del crecimiento del ancho de banda? Por ejemplo, si actualiza el núcleo de la red de 1 Gbit / sa 10 Gbit / s, necesitará herramientas de 10 Gbit / s para un monitoreo adecuado. Si aumenta la velocidad a 40 Gbit / so 100 Gbit / s, entonces a estas velocidades, la elección de las herramientas de monitoreo será mucho menor y su costo es muy alto.

Los corredores de paquetes proporcionan las capacidades necesarias de agregación y equilibrio de carga. Por ejemplo, equilibrar el tráfico de 40 Gb / s le permite distribuir el tráfico de monitoreo entre múltiples instrumentos de 10 Gb / s. Después de eso, puede extender la vida útil de los dispositivos de 10 Gb / s hasta que tenga suficiente dinero para comprar herramientas más caras que puedan manejar velocidades de transferencia de datos más altas.

Otro ejemplo es combinar las herramientas en un solo lugar y transferirles la información necesaria del agente de paquetes. A veces se utilizan soluciones separadas, distribuidas por la red. Una encuesta realizada por Enterprise Management Associates (EMA) muestra que el 32% de las soluciones empresariales están subutilizadas, es decir, menos del 50%. Las herramientas centralizadas y el equilibrio de carga le permiten agrupar recursos y aumentar el uso con menos dispositivos. A menudo puede posponer la adquisición de herramientas adicionales hasta que la tasa de utilización sea lo suficientemente alta.

Ejemplo No. 3 - Solucionar problemas para reducir / eliminar la necesidad de obtener permiso para cambiar (Cambiar permisos de la Junta)Una vez que el equipo de visibilidad (TAP, NPB ...) está instalado en la red, rara vez necesita realizar cambios en la red. Esto le permite optimizar algunos procesos de solución de problemas para mejorar la eficiencia.

Por ejemplo, después de instalar TAP ("configurar y olvidar") transmite pasivamente una copia de todo el tráfico al NPB. Esto tiene una gran ventaja porque elimina la mayoría de los matices burocráticos: obtener aprobaciones para realizar cambios en la red. Si también instala un agente de paquetes, habrá acceso instantáneo a casi todos los datos necesarios para solucionar problemas.

Si no es necesario realizar cambios, puede omitir las etapas de aprobación de los cambios e ir directamente a la depuración. Este nuevo proceso tiene un gran impacto en la reducción del tiempo medio de recuperación (MTTR). Los estudios demuestran que es posible reducir el MTTR al 80%.

Ejemplo 4: inteligencia de aplicaciones, aplicación de filtros de aplicaciones y enmascaramiento de datos para mejorar la seguridad¿Qué es la inteligencia de aplicaciones? Esta tecnología está disponible en IXIA Package Brokers (NPB). Esta es una funcionalidad avanzada que le permite ir más allá de los paquetes de la capa de filtrado 2-4 (modelos OSI) y pasar completamente al nivel 7 (capa de aplicación). La ventaja es que los datos sobre el comportamiento y la ubicación de los usuarios y las aplicaciones se pueden crear y exportar en cualquier formato deseado: paquetes sin procesar, paquetes filtrados o información de NetFlow (IxFlow). TI puede detectar aplicaciones de red ocultas, reducir las amenazas de seguridad de la red y reducir el tiempo de inactividad de la red y / o mejorar el rendimiento de la red. Las características distintivas de las aplicaciones conocidas y desconocidas se pueden identificar, capturar y transmitir a herramientas especializadas de monitoreo y seguridad.

- identificación de aplicaciones sospechosas / desconocidas

- detección de comportamiento sospechoso de geolocalización, por ejemplo, un usuario de Corea del Norte se conecta a su servidor FTP y transfiere datos

- Descifrado SSL para verificar y analizar posibles amenazas

- análisis de mal funcionamiento de la aplicación

- análisis de la cantidad y el crecimiento del tráfico para la gestión activa de recursos y la expansión de pronósticos

- enmascarar datos confidenciales (tarjetas de crédito, credenciales ...) antes de enviar

La funcionalidad de Inteligencia de Visibilidad está disponible tanto en agentes de paquetes IXIA (NPB) físicos como virtuales (Cloud Lens Private), y en "nubes" públicas - Cloud Lens Public:

Además de las características estándar de NetStack, PacketStack y AppStack:

Recientemente, SecureStack (para optimizar el procesamiento del tráfico confidencial), MobileStack (para operadores móviles) y TradeStack (para monitorear y filtrar datos de comercio financiero) también se han agregado:

Conclusiones

Las soluciones de visibilidad de red son una herramienta poderosa capaz de optimizar la arquitectura de seguridad y monitoreo de red, que crea la recopilación e intercambio fundamentales de datos necesarios.

Los casos de uso permiten:

- para proporcionar acceso a los datos específicos necesarios según sea necesario para el diagnóstico y la resolución de problemas

- Agregar / quitar soluciones de seguridad, monitoreando tanto en línea como fuera de banda

- reducir MTTR

- proporcionar una respuesta rápida a los problemas

- realizar análisis de amenazas avanzados

- eliminar la mayoría de las aprobaciones burocráticas

- Reduzca las consecuencias financieras de la piratería al conectar rápidamente las soluciones necesarias a la red y reducir el MTTR

- reducir el costo y la mano de obra de configurar un puerto SPAN