Trend Micro lanzó un estudio que examinó las vulnerabilidades de los sistemas de control remoto de radio industrial y la facilidad con que los atacantes pueden usarlos para atacar instalaciones industriales.

Trend Micro lanzó un estudio que examinó las vulnerabilidades de los sistemas de control remoto de radio industrial y la facilidad con que los atacantes pueden usarlos para atacar instalaciones industriales.

Recientemente, nosotros (especialistas de Trend Micro) publicamos los resultados de otro estudio, que esta vez se refiere a sistemas de control remoto por radio utilizados para trabajar con equipos industriales. En el curso del estudio, probamos el equipo de siete grandes proveedores para encontrar vulnerabilidades en sus sistemas de protección y las formas en que los delincuentes pueden usarlo, queriendo tomar el control de este equipo. Y descubrieron que es característico de las vulnerabilidades y los métodos. Potencialmente, pueden usarse para sabotear la producción, el robo e incluso el chantaje.

Defensa contra ataque: análisis de vulnerabilidad

Para nuestra investigación, utilizamos muestras de equipos de siete de los fabricantes de sistemas de control de radio más populares del mundo, incluidos Saga, Circuit Design, Juuko, Autec, Hetronic, Elca y Telecrane. El equipo de Saga y Juuko se probó en el laboratorio para estudiar mejor los protocolos utilizados, y la piratería de los sistemas de control de los otros cinco proveedores se llevó a cabo directamente en el campo. Se realizaron búsquedas de vulnerabilidad en cinco áreas principales: grabación / reproducción de comandos de control remoto, reemplazo de comandos del control remoto, inicio de un apagado de emergencia del equipo, reemplazo del control remoto conectado al sistema y reprogramación del equipo.

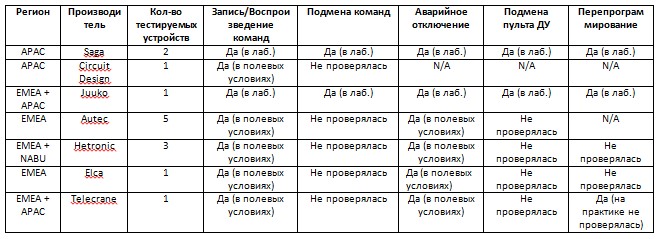

Resultados de la investigación. El estado N / A significa que, en principio, el dispositivo no admite las funciones probadas (por ejemplo, la función de apagado de emergencia).

Resultados de la investigación. El estado N / A significa que, en principio, el dispositivo no admite las funciones probadas (por ejemplo, la función de apagado de emergencia).Los estudios también revelaron las principales debilidades en los protocolos y el software de transferencia de datos utilizados, incluida la ausencia de un código cambiante (es decir, cualquier paquete de datos una vez interceptado puede usarse en el futuro), ausencia total o protección criptográfica débil de los datos (transmitida entre el receptor y el transmisor la secuencia de comandos se puede descifrar fácilmente), así como la falta de métodos de protección de software (el software para flashear transmisores y receptores no está protegido contra el uso de ciberdelincuentes en sus propios medios) x objetivos).

Cabe señalar que desarrollar "parches" para los tres problemas es extremadamente simple, pero se pueden implementar de manera rápida y eficiente solo para el software que admite la adición de un sistema de control de acceso. En otros casos, el obstáculo será la gran cantidad de equipos utilizados, la falta de acceso conveniente a los componentes necesarios y el hecho de que parte de ellos está tan desactualizado que no admite las funciones necesarias a nivel de hardware, por ejemplo, el cifrado.

Ejemplos de equipos utilizados durante la investigación.

Ejemplos de equipos utilizados durante la investigación.Grabar / reproducir comandos

Para probar el sistema en busca de esta vulnerabilidad, registramos los "rastros" del comando "Inicio", los clics en varios botones del control remoto y los comandos de apagado de emergencia. Al reproducirlos, confirmaron de inmediato tres hechos importantes:

- no hay mecanismos de protección en el sistema, como un código cambiante, ya que los receptores percibieron las señales previamente grabadas como originales;

- un atacante puede encender un dispositivo desconectado usando estas señales;

- El comando para iniciar un apagado de emergencia está codificado de tal manera que puede utilizarse fácilmente como un tipo de ataque por separado.

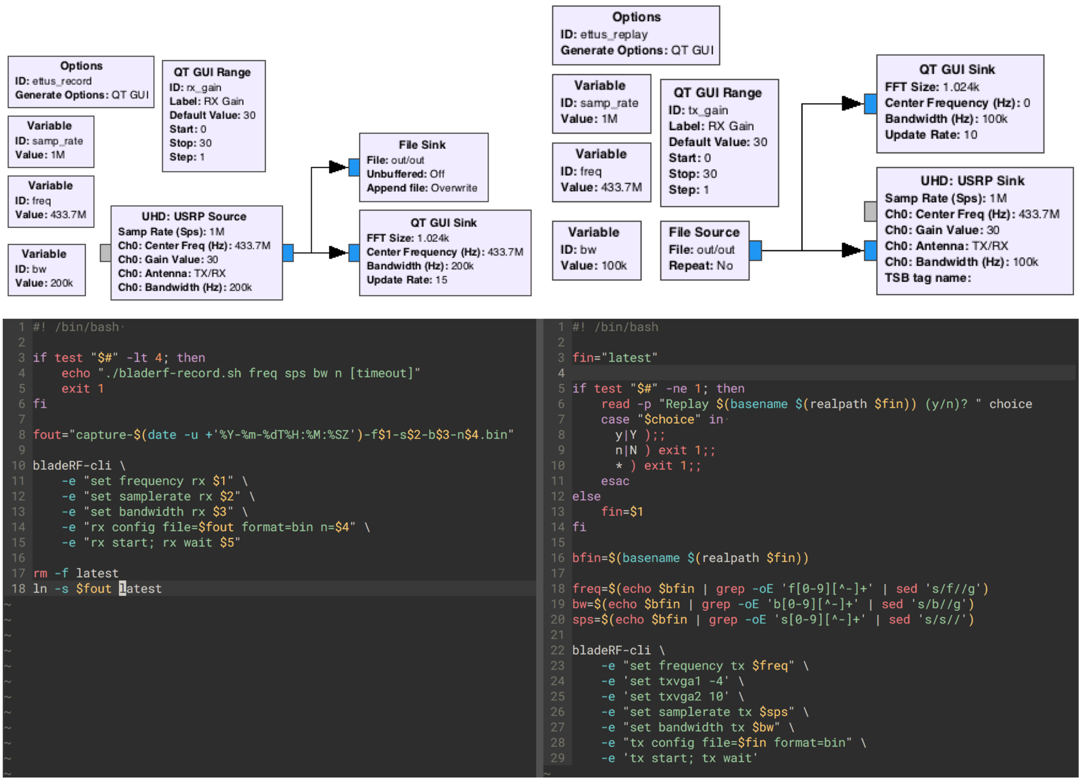

Los ataques utilizaron varios dispositivos SDR, incluidos Ettus USRP N210, BladeRF x115 y HackRF. Como resultado, llegamos a la conclusión de que casi cualquier dispositivo de este tipo de potencia suficiente, equipado con una antena transmisora, es adecuado para tales ataques. Ettus USRP N210 se usó junto con GNU Radio, y se escribieron guiones especiales para BladeRF x115.

Guiones y esquema de GNU Radio escritos para grabar y reproducir comandos

Guiones y esquema de GNU Radio escritos para grabar y reproducir comandosEn todas las pruebas, que se llevaron a cabo tanto en el laboratorio como en el campo, el esquema de grabación / reproducción de comandos funcionó sin ajustes o modificaciones adicionales, lo que confirma la simplicidad de tales ataques y la vulnerabilidad casi completa del equipo utilizado.

Sustitución de comandos

Para utilizar este tipo de ataque, es necesario descifrar los protocolos utilizados por los sistemas de control remoto, tanto a nivel de software como a nivel de hardware del transmisor. En cuanto a los ataques que usan grabación / reproducción, grabaron los comandos básicos que se usan para controlar dispositivos, pero esta vez el objetivo era grabar todas las combinaciones posibles de presionar botones, incluidas las presiones cortas y largas.

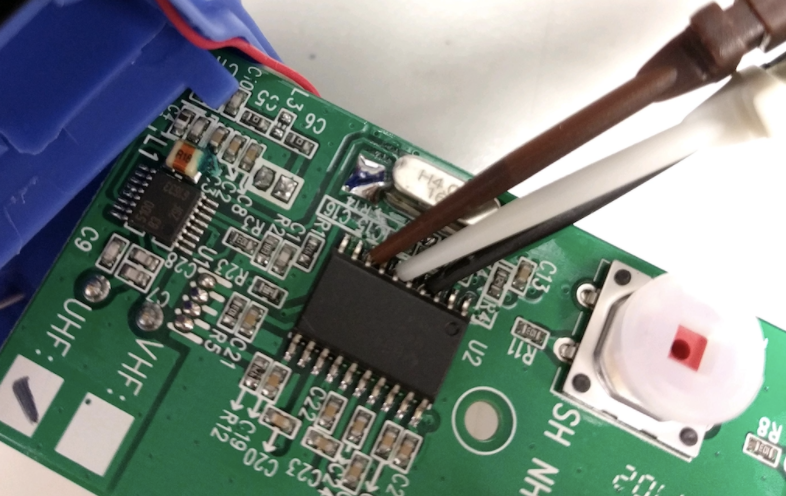

Analizador de diagnóstico conectado a un transmisor de radio para descifrar datos

Analizador de diagnóstico conectado a un transmisor de radio para descifrar datosEsto era necesario para comenzar a comprender los esquemas de demodulación utilizados en varios controles remotos. Con el mismo propósito, examinamos toda la documentación disponible y utilizamos la aplicación Universal Radio Hacker para estudiar la forma de las señales de radio. Después de eso, desarrollamos scripts para llevar a cabo un ataque, y trabajar con dispositivos Juuko incluso condujo a la creación de un módulo de hardware especial para piratería, al que llamamos RFQuack.

Iniciación de parada de emergencia

De hecho, iniciar un apagado de emergencia es una continuación lógica de los dos primeros tipos de ataques. Para su implementación, el control remoto utilizado por los atacantes envía constantemente paquetes al equipo que son responsables de los comandos de reinicio o apagado de emergencia. Además, incluso con un control remoto original que proporciona otros comandos al equipo en este momento, estos paquetes aún se procesaron durante las pruebas y llevaron al dispositivo a apagarse / reiniciarse. Se puede usar fácilmente un método similar para sabotaje o extorsión, paralizando por completo el funcionamiento de equipos individuales o su apagado masivo.

Reemplazo de control remoto

En ambos dispositivos probados (Saga y Juuko), para verificar este vector de ataque, primero tuvimos que activar la función de emparejamiento, que está deshabilitada de forma predeterminada. Después de eso, fue necesario encender el receptor y presionar ciertos botones en el control remoto. Interceptamos las señales transmitidas durante el emparejamiento usando BladeRF y las reprodujimos, después de lo cual el receptor dejó de recibir comandos del control remoto original, percibiendo la nueva fuente de señal como la principal.

Al mismo tiempo, el protocolo utilizado en el proceso de emparejamiento en sí no está protegido de piratería de ninguna manera y difiere poco de los comandos comunes transmitidos desde el control remoto al receptor. Además, debido a la vulnerabilidad del protocolo de transferencia de datos para el emparejamiento, un método similar funcionó incluso con dispositivos Juuko, aunque necesitan hacer clic en un botón especial en el equipo para completar el emparejamiento. Posteriormente, utilizando este método, los atacantes podrán iniciar ataques DoS masivos en equipos y sabotear su operación en el marco de una fábrica completa o un muelle / almacén automatizado.

Reprogramación

Para verificar este vector de ataque, utilizamos una copia del firmware para el firmware y, si es necesario, un dongle especial. Las muestras de Juuko y Saga se reprogramaron en el laboratorio y se confirmó la posibilidad de reprogramación para equipos Telecrane a nivel teórico, según la documentación técnica del dispositivo.

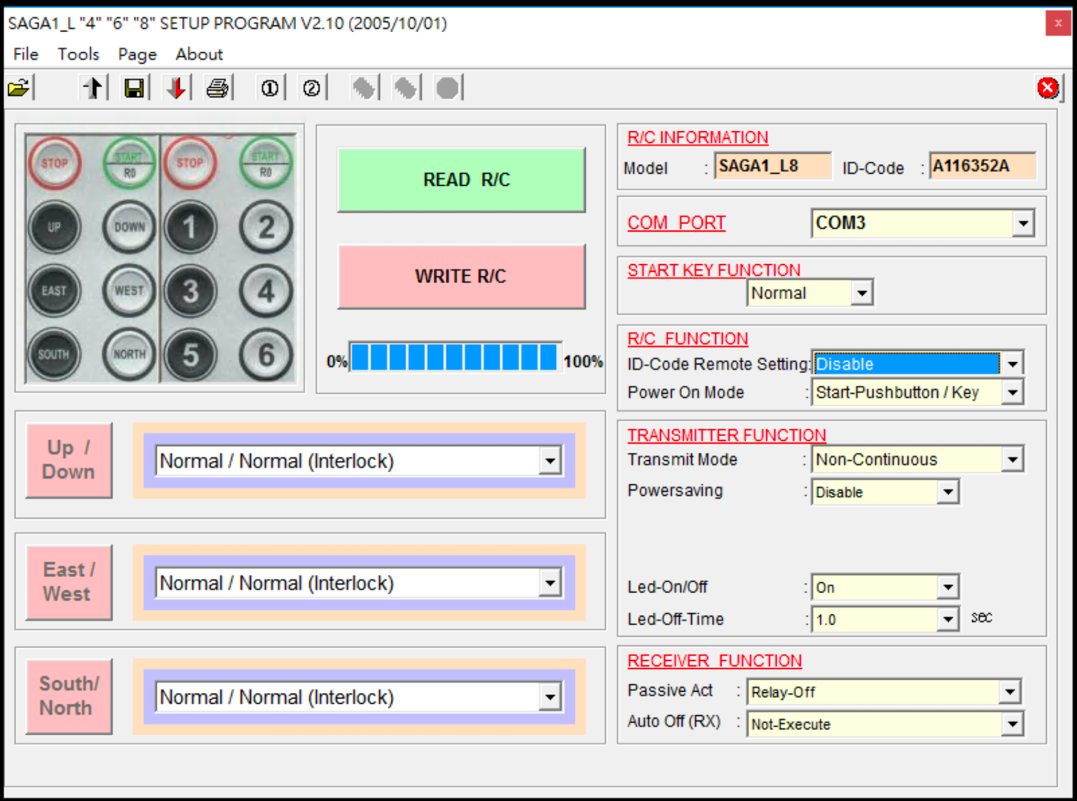

Interfaz de software de flasheo de dispositivo Saga

Interfaz de software de flasheo de dispositivo SagaEn los tres casos, se descubrió que el software para trabajar con el firmware del dispositivo carece de mecanismos de autenticación de usuario y protección contra la interferencia de terceros. Además, el software está diseñado solo para su uso con el sistema operativo Windows (y, en algunos casos, con Windows XP desactualizado), que sigue siendo el sistema operativo más popular para propagar malware.

En el caso del equipo Saga, los atacantes también pueden acceder con bastante facilidad a las contraseñas y parámetros BSL que están escritos en la memoria flash del dispositivo y, en consecuencia, modificar el firmware, extraer sus archivos para una mayor investigación, introducir su propio código malicioso para la activación retardada e incluso iniciar el borrado completo de la información de la memoria para ocultar rastros de sus actividades. La única condición para el uso exitoso de este vector de ataque es el acceso a una computadora, que se utiliza para flashear los sistemas de control remoto.

Conclusiones

La conclusión principal que se puede extraer del informe (

Un análisis de seguridad de los controladores remotos de radio para aplicaciones industriales ) es que los llamados sistemas de protección para este equipo contra ataques maliciosos no resisten ninguna crítica, y no están previstos en algunos dispositivos. Las principales razones de esta situación, consideramos la larga vida de este equipo (el ciclo de vida de algunas de las muestras de prueba terminó hace muchos años), el alto costo de reemplazarlo, la dificultad de actualizar el software e introducir nuevos sistemas de seguridad.

Los sistemas de control remoto de equipos industriales en su nivel de protección contra las influencias externas van muy por detrás de sistemas similares en el segmento de consumidores y sin una modernización seria y revisión del enfoque de los fabricantes sobre este tema, siguen siendo un eslabón débil en la seguridad de las instalaciones industriales. Como lo mostraron los resultados del estudio, es bastante simple aprovechar las vulnerabilidades existentes, por lo tanto, es necesario desarrollar un enfoque sistemático para su eliminación, incluida la publicación periódica de actualizaciones de software y firmware, la transición de equipos industriales a estándares de radio generalmente aceptados (Bluetooth Low Energy y 5G), el uso de cifrado de hardware y el desarrollo mecanismos de protección únicos contra el acceso no autorizado al hardware de receptores y transmisores para complicar la tarea de los atacantes que desean comprender Estoy en su dispositivo y lo uso para crear mis propias "herramientas".