Según las estimaciones más conservadoras, en 2017, el daño global de los ataques cibernéticos ascendió a un billón de dólares, según el estudio anual BI.ZONE para 2017-2018. Es casi imposible evaluar el daño real, ya que el 80% de las empresas ocultan casos de hacks y fugas. Los expertos predicen que si no se hace nada, en pocos años la cantidad de daño aumentará a $ 8 billones.

En Binary District, hemos compilado un breve recuento del estudio de BI.ZONE sobre los nuevos desafíos del mundo digital. Elegimos las principales tendencias en el campo del delito cibernético y los hechos interesantes de un estudio que atrajo nuestra atención: la rapidez con que el mundo cibercriminal aprende sobre las vulnerabilidades en MS Office, cuál es el problema de Internet de las cosas y por qué construir protección para su infraestructura aún no garantiza la seguridad completa de la empresa.

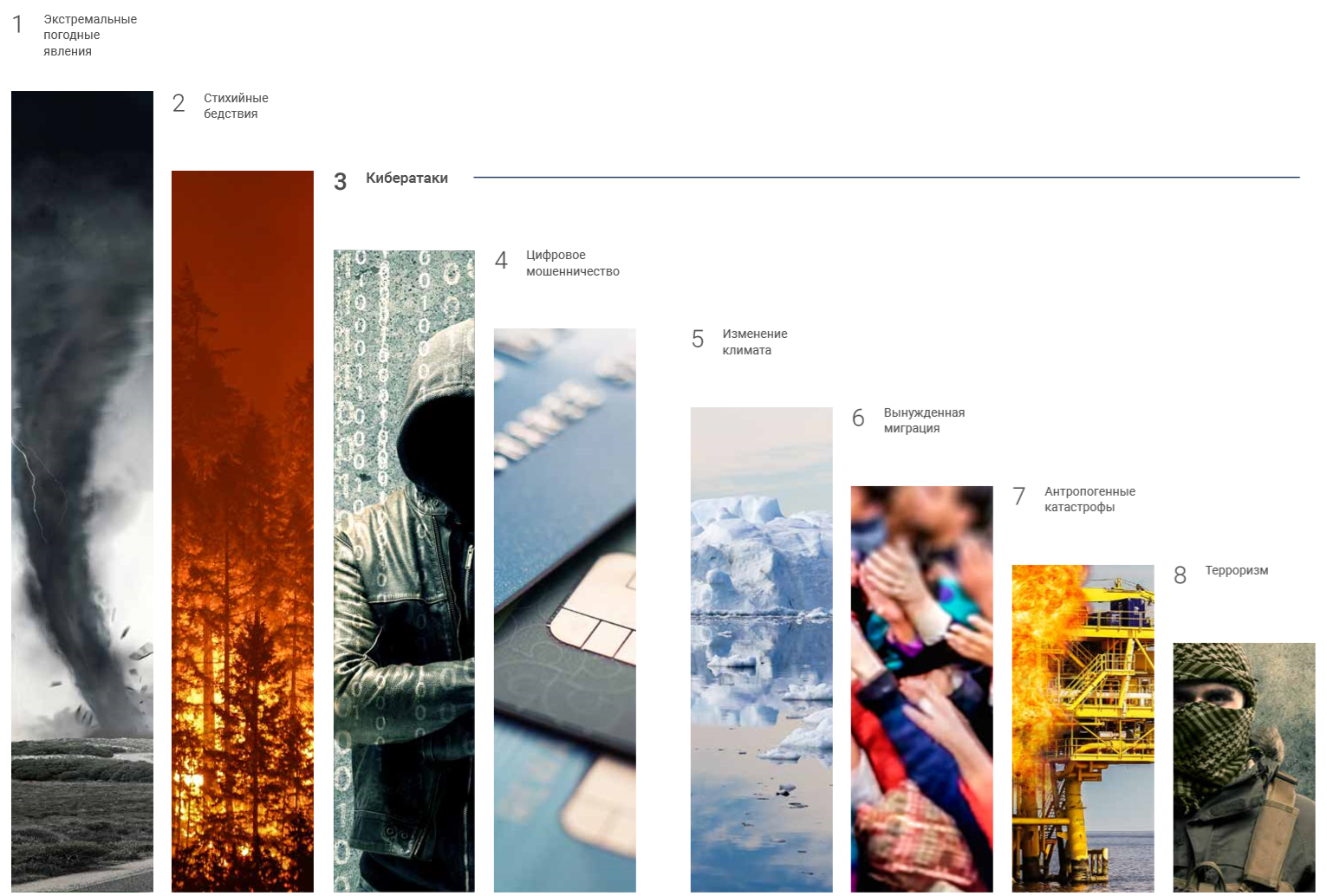

Ciberataques: entre los 3 principales riesgos mundiales: traen $ 1 billón de daños, más que el terrorismo y los desastres provocados por el hombre (datos del Foro Económico Mundial)

Ciberataques: entre los 3 principales riesgos mundiales: traen $ 1 billón de daños, más que el terrorismo y los desastres provocados por el hombre (datos del Foro Económico Mundial)Fugas de datos.

Cada año, el número de filtraciones de datos continúa creciendo. Justo el otro día, el

volcado más grande de la historia se cargó en la red: una recopilación de datos de muchas filtraciones apareció en el archivo: 2.700 millones de cuentas, más de 1.100 millones de las cuales son combinaciones únicas de direcciones de correo y contraseñas.

Como regla general, los atacantes revenden datos robados en los segmentos de sombra de Internet o los usan para organizar nuevos ataques. Muy a menudo, los delincuentes roban datos personales (alrededor del 67% de los casos), así como información financiera y credenciales. En 2017, solo el 18% de las causas de las fugas fueron aleatorias, el resto fue un atacante interno o externo.

Las grandes corporaciones con miles de empleados a menudo se convierten en víctimas de fugas, y también sufren una gran pérdida por ataques cibernéticos. Por lo tanto, en los Estados Unidos, la fuga de datos le cuesta a la compañía un promedio de $ 7,4 millones, sin embargo, el daño de la fuga puede ser no solo directo, sino también indirecto. Por ejemplo, en julio de 2017, los piratas informáticos ingresaron a la red interna de la compañía de televisión HBO y extrajeron 1,5 TB de datos, incluidas series inéditas de algunas series y el guión para la serie de juegos de tronos que aún no se había lanzado en ese momento. Los atacantes exigieron un rescate de $ 6 millones a HBO. La compañía no pagó, pero aún así sufrió daños a la reputación.

En algunos casos, los atacantes roban datos no para la monetización inmediata, sino para el desarrollo de futuros ataques. Entonces, en junio de 2017, se produjo una fuga del código fuente de Windows 10: un archivo que forma parte del Kit de fuente compartida e incluye archivos con los textos fuente de los controladores de dispositivos fue subido por personas desconocidas al sitio web BetaArchive. Tales fugas importantes conducen a la aparición de nuevas oleadas de exploits que explotan vulnerabilidades previamente desconocidas en el código del sistema operativo.

El daño de las fugas está creciendo junto con la cantidad de estas fugas, que afectan a más y más personas y empresas. El incumplimiento de los requisitos para la protección de datos personales puede amenazar no solo las multas, sino también un golpe a la reputación, pérdidas financieras, una salida de clientes, gastos para analizar el estado de la infraestructura y fortalecer su protección. Es mucho mejor limitarse a los dos últimos pasos, es mucho más barato.

Ataques al sector bancario

Los ataques al sector financiero son los más complejos y los más frecuentes: según BI.ZONE, cada segundo ataque se realiza sobre él. Entonces, recientemente BI.ZONE

analizó en detalle en su blog el ataque del grupo Buhtrap contra los bancos rusos, que se dio a conocer el 19 de diciembre de 2018. La lista de phishing contenía el archivo ejecutable

"md5: faf833a1456e1bb85117d95c23892368" , que tomó varios nombres: "Reconciliación para December.exe", "Docs wednesday.exe", "Documentos 19.12.exe", "Documentos de cierre wednesday.exe".

Si recordamos los ataques anteriores, entonces, por ejemplo, en Rusia, 200 bancos fueron atacados por el grupo Carbanak en 2017. 11 de ellos no pudieron resistir el hackeo, lo que le dio a los atacantes más de $ 16 millones.

Una característica interesante de Carbanak es la táctica de usar la infraestructura de otras organizaciones para enviar malware. En algunos casos, los correos electrónicos de phishing fueron abiertos por empleados directamente responsables de la seguridad cibernética.

El método principal de entrada inicial es Spear Phishing, cartas especialmente preparadas que tienen en cuenta las características de la empresa o el sector industrial. El mismo Carbanak generalmente envía mensajes de phishing desde direcciones que contienen palabras relacionadas con la banca: nombres de compañías que fabrican equipos (Wincor-Nixdorf), sistemas de pago (Visa, MasterCard, Western Union), etc.

Los piratas informáticos siguen las noticias de seguridad cibernética y rehacen rápidamente nuevas vulnerabilidades para su uso en ataques. Según BI.ZONE, no pasa más de un día desde el momento en que se lanza un nuevo exploit para MS Office para su uso en el boletín Carbanak (!).

Ataques a la cadena de suministro

En 2017-2018, el número de ataques de la cadena de suministro aumentó en un 200%. Esta estrategia se basa en el hecho de que los atacantes intentan obtener acceso a la infraestructura de la organización objetivo no directamente, sino que la evitan, inyectando código malicioso en los programas de los participantes menos protegidos en la cadena de suministro.

Muy a menudo, el objetivo final de tales ataques es el sector bancario, la pieza más grande en este pastel de hackers.

Los ataques de la cadena de suministro son peligrosos porque son extremadamente difíciles y, a veces, simplemente imposibles de rastrear y prevenir. En lugar de atacar la infraestructura de una organización bien protegida, los delincuentes obtienen acceso a la infraestructura de muchas empresas que utilizan software comprometido de un proveedor débilmente protegido.

Un ataque a una cadena de suministro comienza con la infección de un programa popular. Por ejemplo, en el caso del ransomware NotPetya, la distribución comenzó después de la infección de MEDoc, un programa para la declaración de impuestos. Como resultado del compromiso de los servidores de actualización de MEDoc, los atacantes lograron inyectar una puerta trasera en el código del programa, a través del cual se descargó el archivo ejecutable NotPetya. Las consecuencias fueron tristes: el daño a una compañía podría alcanzar más de $ 300 millones, y el daño global se estima en $ 1.2 mil millones. El exploit EternalBlue también jugó un papel en esto, por lo que el encriptador se extendió mucho más rápido.

Botnets de IoT

Una de las tendencias más notables de 2017-2018 fue el fuerte aumento en el número de ataques a dispositivos conectados a Internet de las cosas.

El mercado de dispositivos IoT ya no es un nicho: más de 8.400 millones de dispositivos funcionan actualmente en el mundo y, según las previsiones, para 2020 su número total alcanzará los 30.000 millones.

La baja seguridad de los dispositivos IoT lleva al hecho de que son fácilmente comprometidos y utilizados para crear botnets para organizar ataques DDoS. Además, los dispositivos inteligentes a menudo son un punto débil en la red de la organización, gracias a lo cual los atacantes pueden penetrar en la red interna de la empresa.

Las principales causas de vulnerabilidades de los dispositivos IoT:

- la mayoría de los usuarios no cambian las contraseñas predeterminadas,

- No se publicarán actualizaciones o es difícil de instalar

- No existen normas uniformes y requisitos de seguridad.

Entre las botnets populares de IoT, uno puede recordar JenX, que se hizo famoso en febrero de 2018. La red de bots se compone principalmente de dispositivos Huawei infectados y dispositivos que utilizan controladores RealTek. JenX ofrece sus servicios para organizar ataques DDoS por un precio muy modesto: por $ 20 puede ordenar un ataque con una capacidad de aproximadamente 300 Gb / s.

El campo del delito cibernético se está desarrollando rápidamente. La capacidad de ganar rápidamente mucho dinero y emoción está empujando a los atacantes a mejorar sus habilidades para verificar constantemente la fortaleza del software y la infraestructura de la compañía, encontrando nuevas lagunas. Los métodos de protección que funcionaron ayer serán obsoletos mañana.

Junto con BI.ZONE, estamos lanzando dos cursos fuera de línea sobre seguridad de la información: seguridad de

aplicaciones web e

investigación de ataques cibernéticos

para empresas . Los oradores del curso son expertos líderes en el campo de la ciberseguridad, se especializan en pruebas de penetración y análisis forense informático, y son maestros de los cursos correspondientes en NRNU MEPhI. El programa del curso está diseñado para incidentes recientes reales. Las clases se llevarán a cabo el 16 y 17 de octubre.