En enero de 2019, registramos un fuerte aumento en el número de detecciones de archivos adjuntos de correo electrónico JavaScript malicioso (en 2018, este vector de ataque se usó mínimamente). En la "edición de Año Nuevo", se puede destacar el boletín en ruso destinado a la distribución del codificador de sombra (también conocido como Troldesh), que los productos de ESET detectan como Win32 / Filecoder.Shade.

Este ataque parece continuar con la campaña de spam de cifrado Shade que se descubrió

en octubre de 2018 .

Nueva campaña de sombra

Según nuestros datos de telemetría, la campaña de octubre estuvo a un ritmo constante hasta la segunda mitad de diciembre de 2018. Esto fue seguido por un receso navideño, y luego a mediados de enero de 2019, la actividad de la campaña se duplicó (ver gráfico a continuación). Los fines de semana en el gráfico sugieren que los atacantes prefieren las direcciones de correo electrónico corporativas.

Figura 1. Detectando archivos adjuntos JavaScript maliciosos que propagan Win32 / Filecoder. Sombreado desde octubre de 2018

Figura 1. Detectando archivos adjuntos JavaScript maliciosos que propagan Win32 / Filecoder. Sombreado desde octubre de 2018Como se mencionó anteriormente, la campaña ilustra la tendencia que hemos estado observando desde principios de 2019: el regreso de archivos adjuntos de JavaScript maliciosos como un vector de ataque. La dinámica se muestra en el gráfico a continuación.

Figura 2. Detección de JavaScript malicioso distribuido en archivos adjuntos de correo electrónico desde 2018. ESET detecta los archivos adjuntos como JS / Danger.ScriptAttachment

Figura 2. Detección de JavaScript malicioso distribuido en archivos adjuntos de correo electrónico desde 2018. ESET detecta los archivos adjuntos como JS / Danger.ScriptAttachmentVale la pena señalar que la campaña de distribución del codificador Shade es la más activa en Rusia, representando el 52% del número total de detecciones de archivos adjuntos JavaScript maliciosos. Otras víctimas incluyen Ucrania, Francia, Alemania y Japón, como se muestra a continuación.

Figura 3. El número de detecciones de archivos adjuntos JavaScript maliciosos que distribuyen Win32 / Filecoder.Shade. Datos del 1 de enero al 24 de enero de 2019

Figura 3. El número de detecciones de archivos adjuntos JavaScript maliciosos que distribuyen Win32 / Filecoder.Shade. Datos del 1 de enero al 24 de enero de 2019Según nuestro análisis, un ataque típico de la campaña de enero comienza cuando la víctima recibe una carta en ruso con el archivo ZIP info.zip o inf.zip en el archivo adjunto.

Las cartas se disfrazan de solicitudes oficiales de compañías rusas legítimas. Vimos el boletín informativo en nombre de Binbank (fusionado con Otkritie Bank desde 2019) y la cadena minorista Magnit. El texto en la imagen de abajo.

Figura 4. Ejemplo de correo no deseado utilizado en la campaña de enero

Figura 4. Ejemplo de correo no deseado utilizado en la campaña de eneroEl archivo zip contiene un archivo javascript llamado Information.js. Después de extraerlo y ejecutarlo, el archivo de descarga malicioso detectado por los productos de ESET como Win32 / Injector. El gestor de arranque descifra y lanza la carga útil final: el codificador Shade.

El descargador malicioso se descarga desde la URL de los sitios legítimos de WordPress comprometidos, donde se hace pasar por una imagen. Para comprometer las páginas de WordPress, los atacantes usan un ataque masivo automatizado de fuerza bruta usando bots. Nuestra telemetría captura cientos de URL alojadas por el gestor de arranque malicioso, todas las direcciones terminan con la cadena ssj.jpg.

El gestor de arranque está firmado con una firma digital no válida, que supuestamente es emitida por Comodo. El valor del campo de información del firmante y la marca de tiempo son únicos para cada muestra.

Figura 5. Firma digital falsa utilizada por el gestor de arranque malicioso

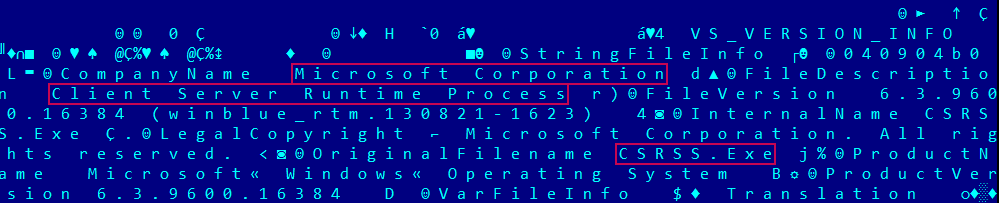

Figura 5. Firma digital falsa utilizada por el gestor de arranque maliciosoAdemás, el gestor de arranque intenta disfrazarse haciéndose pasar por el proceso legítimo del sistema Proceso de ejecución del servidor del cliente (csrss.exe). Se copia a sí mismo en C: \ ProgramData \ Windows \ csrss.ex, donde Windows es la carpeta oculta creada por el gestor de arranque; generalmente en ProgramData esta carpeta no lo es.

Figura 6. Software malicioso que es un proceso del sistema y utiliza información de versión copiada de un archivo binario legítimo en Windows Server 2012 R2

Figura 6. Software malicioso que es un proceso del sistema y utiliza información de versión copiada de un archivo binario legítimo en Windows Server 2012 R2Codificador de sombra

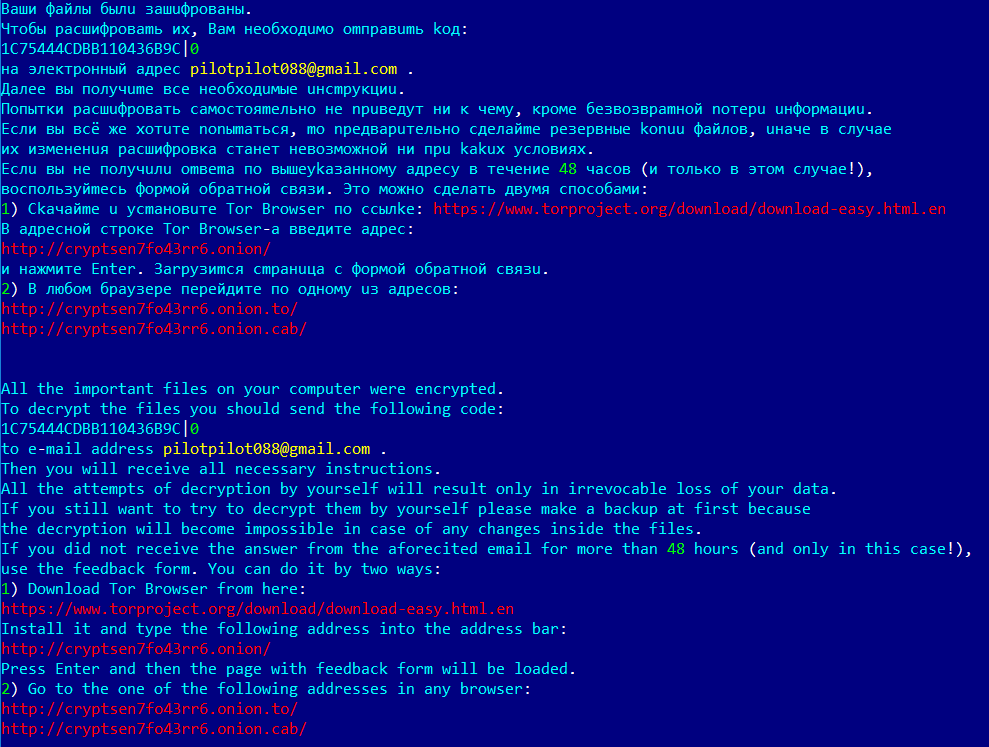

La carga útil final es el codificador Shade (Troldesh). Se descubrió por primera vez en la naturaleza a finales de 2014, desde entonces se ha actualizado repetidamente. Shade cifra una amplia variedad de archivos en unidades locales. En la nueva campaña, agrega la extensión .crypted000007 a los archivos cifrados.

La víctima recibe instrucciones de pago en ruso e inglés en un archivo TXT almacenado en la computadora infectada. El texto es el mismo que en la última campaña en octubre de 2018.

Figura 7. Requisitos de recompra de sombras, enero de 2019

Figura 7. Requisitos de recompra de sombras, enero de 2019Indicadores de compromiso

Ejemplos de hashes de archivos adjuntos ZIP maliciosos0A76B1761EFB5AE9B70AF7850EFB77C740C26F82

D072C6C25FEDB2DDF5582FA705255834D9BC9955

80FDB89B5293C4426AD4D6C32CDC7E5AE32E969A

5DD83A36DDA8C12AE77F8F65A1BEA804A1DF8E8B

6EA6A1F6CA1B0573C139239C41B8820AED24F6AC

43FD3999FB78C1C3ED9DE4BD41BCF206B74D2C76Detección de ESET: JS / Danger.ScriptAttachment

Ejemplos de hash de JavaScript Loader37A70B19934A71DC3E44201A451C89E8FF485009

08C8649E0B7ED2F393A3A9E3ECED89581E0F9C9E

E6A7DAF3B1348AB376A6840FF12F36A137D74202

1F1D2EEC68BBEC77AFAE4631419E900C30E09C2F

CC4BD14B5C6085CFF623A6244E0CAEE2F0EBAF8CDetección de ESET: Win32 / Injector

Shade Encryptor Hashes EjemplosFEB458152108F81B3525B9AED2F6EB0F22AF0866

7AB40CD49B54427C607327FFF7AD879F926F685F

441CFA1600E771AA8A78482963EBF278C297F81A

9023B108989B61223C9DC23A8FB1EF7CD82EA66B

D8418DF846E93DA657312ACD64A671887E8D0FA7Detección de ESET: Win32 / Filecoder.Shade

Cadena característica en las URL que alojan el codificador de sombrahxxp://[redacted]/ssj.jpg