Uno de los temas candentes en ciberseguridad se ha convertido recientemente en los SOC (Centro de Operaciones de Seguridad), que no se traducen con éxito al ruso como "centros de monitoreo de seguridad", disminuyendo así una de las funciones importantes de SOC relacionadas con la respuesta a incidentes de seguridad de la información. Pero hoy no quisiera entrar en disputas terminológicas, sino hablar brevemente sobre uno de los proyectos que se implementó en nuestro SOC interno: el sistema de gestión de indicadores de compromiso (IoC) GOSINT. De hecho, el servicio Cisco IB no utiliza el término "Centro de operaciones de seguridad", reemplazándolo por el CSIRT (Equipo de respuesta a incidentes de seguridad de Cisco) más mundano. Por lo tanto, GOSINT es uno de

nuestros muchos

proyectos de código abierto , que está diseñado para recopilar y unificar información estructurada y no estructurada sobre amenazas (inteligencia de amenazas). Ya he

hablado sobre cómo monitoreamos la seguridad de nuestra infraestructura interna, ahora es el turno de hablar sobre lo que nos ayuda a hacer esto de manera más efectiva.

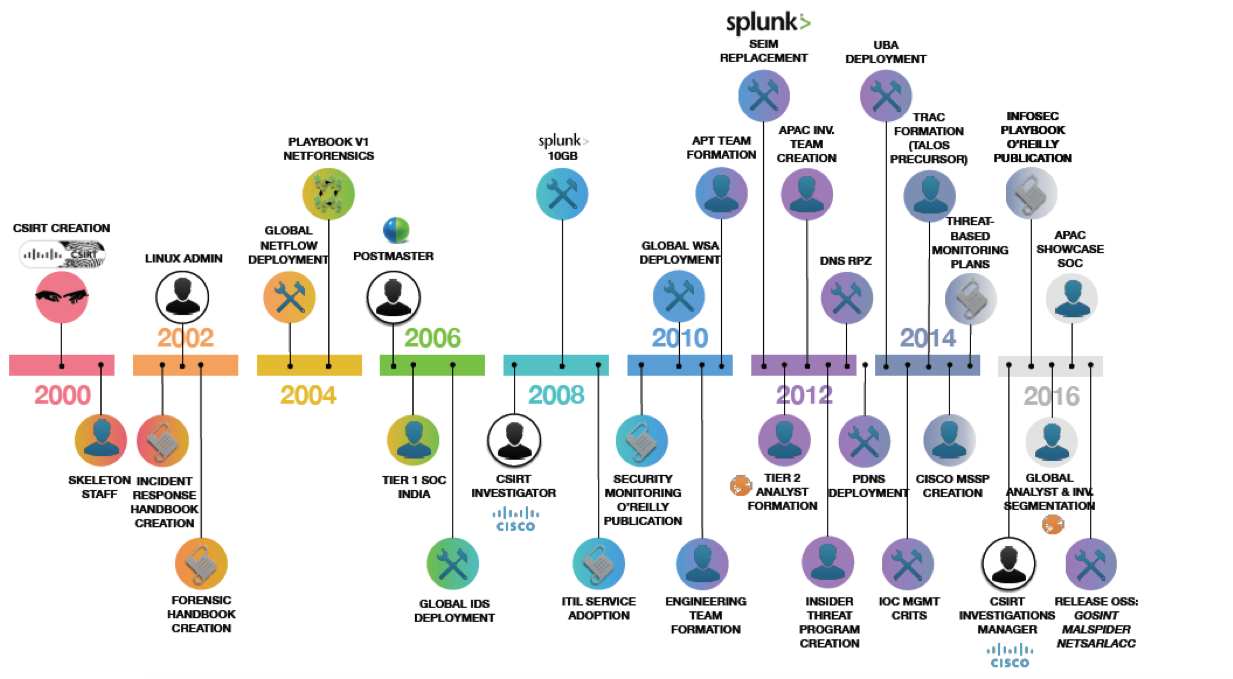

La ilustración de arriba muestra algunos de los hitos de nuestro servicio de monitoreo y respuesta a incidentes de SI, que fue creado como una unidad separada hace aproximadamente dos décadas. Durante este tiempo, hemos adquirido una tremenda experiencia en el campo no solo de crear, sino también de operar SOC, que compartimos tanto en forma de notas, artículos y presentaciones, como en forma de un servicio separado, en el marco del cual ayudamos a nuestros clientes a construir o realizar una auditoría de un centro de monitoreo de SI existente (contactar si existe). Si observa detenidamente la ilustración, el último hito en ella marca nuestra actividad al poner acceso abierto a nuestras soluciones de código abierto que desarrollamos como parte del servicio de seguridad de la información. Uno de esos proyectos fue el sistema GOSINT, al que confiamos una tarea muy importante y muy difícil: recopilar indicadores de compromiso de fuentes dispares, que luego enriquecen los eventos de seguridad recopilados de nuestro perímetro, infraestructura, dispositivos móviles y nubes. ¿Y cuál es el problema, preguntas? Puede crear fuentes con indicadores incluso en Cisco Firepower con Threat Intelligence Director instalado.

Pero con tales fuentes, hay un par de matices que aparecen en el proceso de trabajo práctico con ellos. Primero, para recibir rápidamente datos sobre las últimas amenazas, debe haber muchas fuentes. ¿Cuánto cree que el servicio de monitoreo Cisco IS rastrea las fuentes de alimentación de Threat Intelligence? No nombraré la cifra exacta, pero hay varios miles de ellos. Si todos ellos están instalados en Cisco Firepower con Threat Intelligence Director, entonces el dispositivo disminuirá su rendimiento, tratando de procesar decenas y cientos de miles de indicadores que provienen de todas las fuentes por día. El segundo problema asociado con los indicadores de compromiso es su mala calidad. Según nuestras estimaciones, hasta el 80% de todos los indicadores son información desactualizada o falsos positivos, o incluso basura ordinaria, que, sin embargo, requiere un procesamiento adecuado.

Para crear un proceso de Inteligencia de amenazas en su organización, puede utilizar fuentes de información comerciales y gratuitas, disponibles gratuitamente en Internet sobre amenazas que se descargarán a su plataforma de TI o directamente a SIEM o sistemas de gestión de registros. GOSINT es solo una herramienta que recopila indicadores de compromiso de varias fuentes, los verifica, los limpia de la basura y luego alimenta las soluciones de administración de Threat Intelligence que utiliza. Puede ser soluciones comerciales o distribuidas libremente. Por ejemplo, Cisco usa MITER y

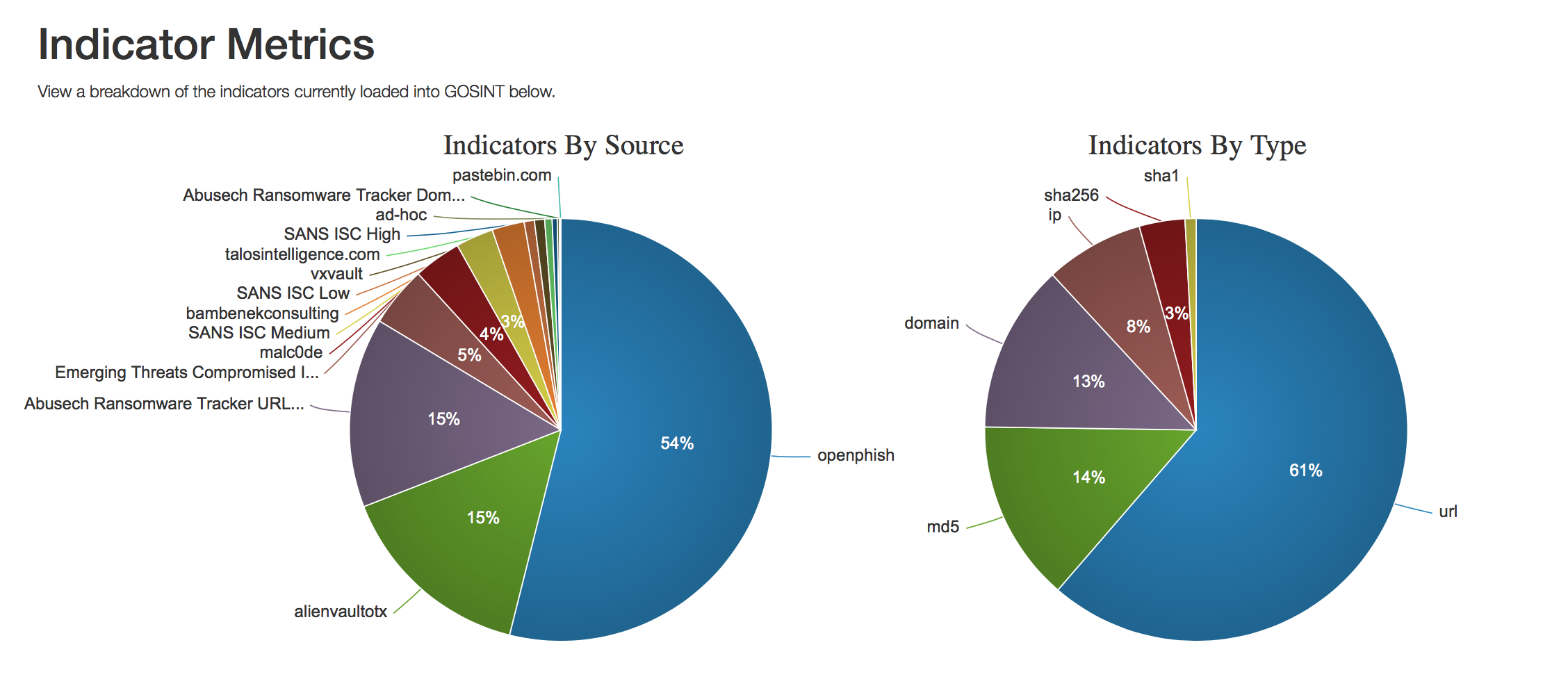

MISP CRIT . A medida que el segmento de Inteligencia de amenazas evoluciona y aparecen nuevos datos e indicadores de intercambio de indicadores de compromiso, la plataforma GOSINT también se expande debido a su apoyo. Hoy, entre las fuentes que respaldamos están

OpenPhish ,

AlienVault OTX ,

Abuse.ch ,

Emerging Threats ,

malc0de ,

SANS ICS ,

Cisco Talos ,

pastebin y muchos otros.

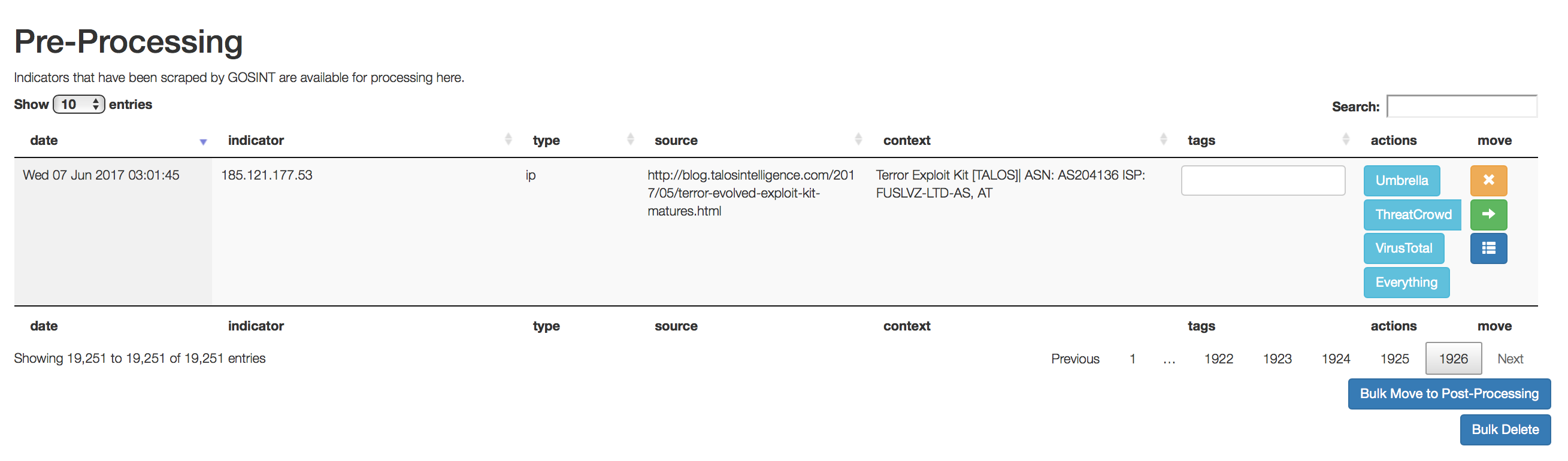

GOSINT desempeña un papel crucial en el proceso de Inteligencia de amenazas: automatiza el proceso de verificación y transmisión de indicadores de compromiso en la producción. Incluso después de recibirlos de proveedores nacionales de feeds / boletines, por ejemplo, del Servicio de Seguridad del Estado o FinCERT, de Kaspersky Lab o BI.ZONE, de Prospective Monitoring o Group-IB, debe decidir si dar luz verde a estos indicadores o rechazarlos para su posterior procesamiento. GOSINT simplemente automatiza esta tarea, ya sea destruyendo automáticamente la basura o ayudando a los analistas de su SOC o servicios de respuesta a tomar la decisión correcta. Esto se realiza mediante una verificación cruzada del indicador a través de varias fuentes de Inteligencia de amenazas.

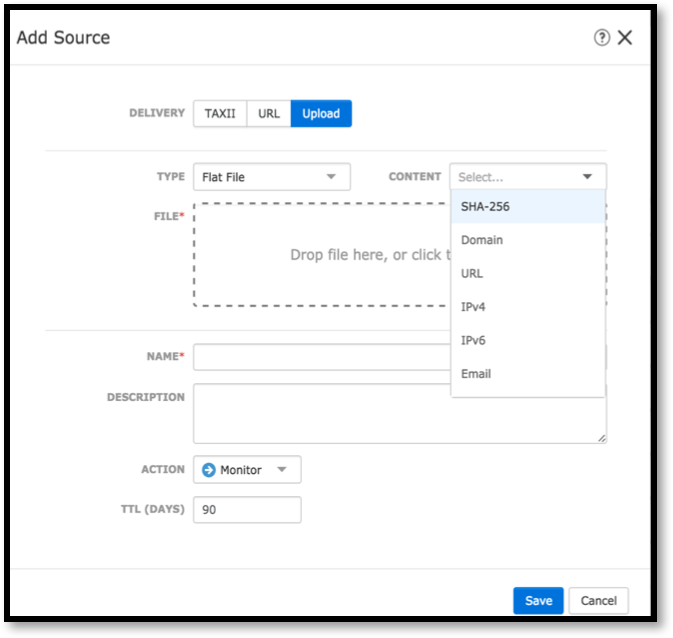

El número de fuentes de indicadores de compromiso en GOSINT no está limitado (varios miles, como tenemos en Cisco, esta solución procesa sin problemas) y pueden conectarse de diferentes maneras. Por lo general, se utilizan las API apropiadas. Por ejemplo,

Cisco Umbrella ,

VirusTotal o

Twitter API . Al recibir información sobre cada indicador, GOSINT puede etiquetar cada uno de ellos de manera apropiada para que los analistas de SOC o los servicios de respuesta puedan usar esta información en el futuro al analizar incidentes.

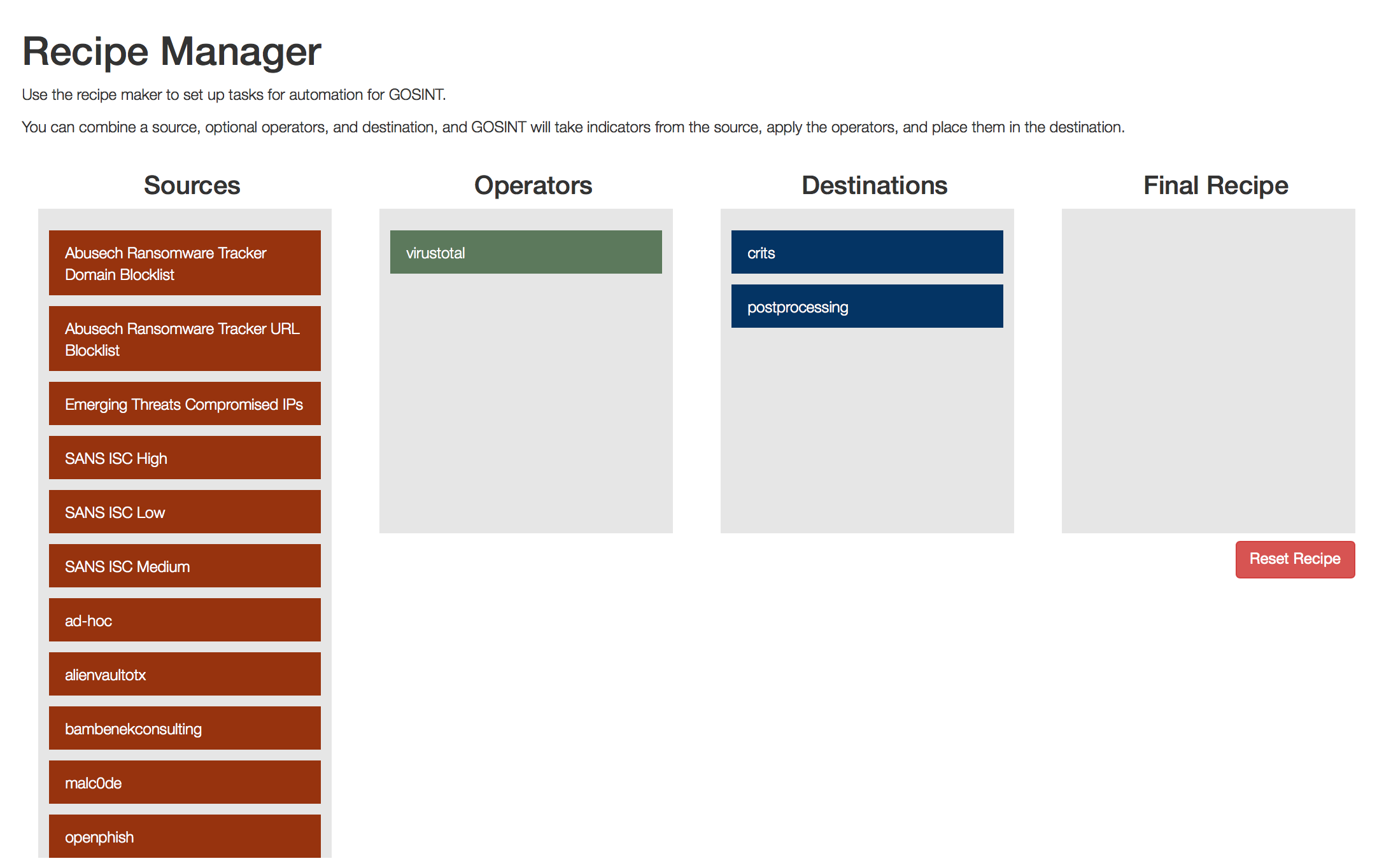

GOSINT incluye el denominado administrador de recetas, que facilita la creación de controladores para los indicadores resultantes. Por ejemplo, obtienes un hash de un archivo que alguien ha reconocido como malicioso. Para reducir el número de falsos positivos y reducir la carga en sus sistemas de seguridad de la información, con la ayuda de Recipe Manager puede ejecutar una comprobación de hash en diferentes fuentes de Inteligencia de amenazas y si tres de ellos (tanto el umbral como el número de fuentes para verificar están configurados) dieron un veredicto positivo ( encontró una coincidencia), luego este hash se reconoce como relevante y se pone en funcionamiento: se transfiere a MISP, CRIT, Cisco Threat Intelligence Director, Arcsight o QRadar.

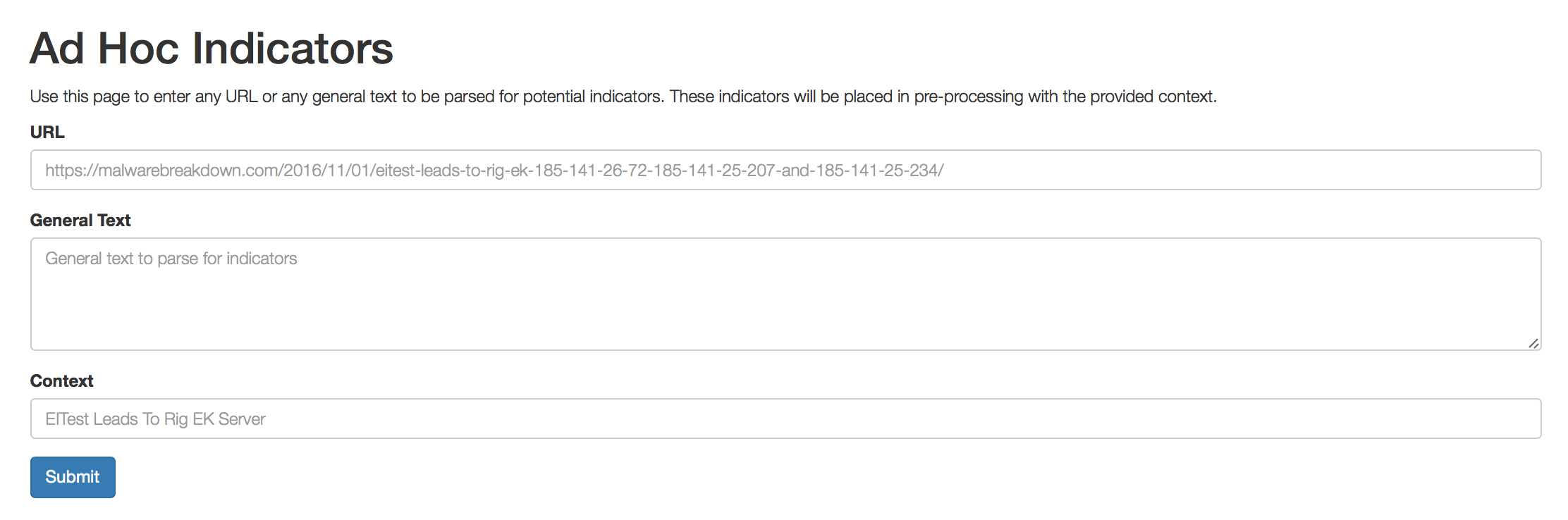

GOSINT tiene otra gran característica llamada "Entrada Ad Hoc": carga todos los indicadores de compromiso desde una URL específica. Por ejemplo, debe cargar IoC para una campaña de hackers específica o para un nuevo código malicioso para verificar su presencia en su infraestructura utilizando la herramienta Threat Hunting que utiliza. Si está utilizando Cisco Threat Response, del que ya

hablé , copie todos los indicadores de la descripción de la amenaza y péguelos en la pantalla de inicio de Cisco Threat Response, que luego comienza a buscar rastros en su infraestructura.

Si no tiene un Cisco Threat Response y utiliza otras soluciones de Threat Hunting, entonces GOSINT puede integrarse con ellas precisamente debido a la función Ad Hoc Input, que automatiza la recopilación de indicadores para un código malicioso específico o una compañía de hackers desde una URL específica.

Hablar mucho sobre GOSINT no tiene sentido: no es un Stealthwatch con un montón de características que ayudan a detectar amenazas o anomalías en la red interna o en la infraestructura de la nube. Desarrollamos GOSINT para automatizar solo una función, que era muy solicitada por el servicio Cisco IS. Resolvimos con éxito este problema y pudimos integrar GOSINT en nuestro proceso de Inteligencia de amenazas. Si trabajar con indicadores de compromiso es parte de su trabajo diario, si no tiene el dinero para comprar plataformas de Inteligencia de amenazas caras y desafortunadamente poco efectivas (probamos muchas soluciones, pero terminamos centrándonos en nuestro propio desarrollo), intente con GOSINT. Puede descargarlo desde la página de nuestro servicio de monitoreo de IS y respuesta a incidentes en GitHub:

https://github.com/ciscocsirt/GOSINT . Dado que estamos hablando de código abierto, puede finalizar esta solución de forma independiente según sus necesidades. GOSINT está escrito en Go con una consola de administración de JavaScript (pero tenga en cuenta que actualizamos regularmente GOSINT y sus cambios pueden perderse durante el proceso de actualización descrito en la documentación).

Si necesita auditar su SOC (y tenemos una rica experiencia en este tipo de trabajo en todo el mundo) o construirlo desde cero (incluso dentro del marco de un esquema híbrido de "su propio SOC de outsourcing"), entonces también podemos ayudarlo a hacerlo. No vendemos ningún SIEM y, por lo tanto, somos independientes del proveedor de las soluciones de SIEM que usa o planea usar en su centro de monitoreo. Como parte de los servicios que ofrecemos, podemos recomendar una combinación efectiva de varias soluciones tecnológicas utilizadas en SOC, comercial o de código abierto, incluido GOSINT. Para obtener detalles sobre este tipo de servicios, puede comunicarse con su gerente de Cisco o escribir a la dirección de solicitud de seguridad en cisco dot com