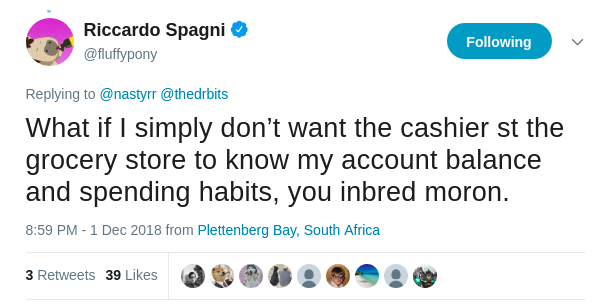

Seguramente usted, como usuario de bitcoin, ether o cualquier otra criptomoneda, estaba preocupado de que alguien pudiera ver cuántas monedas tiene en su billetera, a quién las transfirió y de quién las recibió. Hay mucha controversia en torno a las criptomonedas anónimas, pero uno no puede estar en desacuerdo con algo, como dijo el gerente de proyecto de Monero, Riccardo Spagni, en su cuenta de Twitter: "¿Qué pasa si no quiero que el cajero del supermercado sepa cuánto dinero tengo? en el balance y en qué los gasto?

En este artículo, consideraremos el aspecto tecnológico del anonimato: cómo lo hacen, y daremos una breve descripción de los métodos más populares, sus pros y sus contras.

Hoy en día, hay alrededor de una docena de blockchains que permiten transacciones anónimas. Al mismo tiempo, para algunos, el anonimato de las transferencias es obligatorio, para otros es opcional, algunos ocultan solo destinatarios y destinatarios, mientras que otros no permiten que terceros vean incluso la cantidad de transferencias. Casi todas las tecnologías que estamos considerando ofrecen un anonimato completo: ningún observador externo puede analizar los saldos, ni los destinatarios, ni el historial de transacciones. Pero comenzamos nuestra revisión con uno de los pioneros en esta área para rastrear la evolución de los enfoques al anonimato.

Las tecnologías de anonimización disponibles actualmente se pueden dividir condicionalmente en dos grupos: basadas en amasar, donde las monedas usadas se mezclan con otras monedas de la cadena de bloques, y tecnologías que usan evidencia basada en polinomios. A continuación, nos centraremos en cada uno de estos grupos y consideraremos sus ventajas y desventajas.

Basado en amasar

Moneda

CoinJoin no anonimiza las traducciones de los usuarios, sino que solo complica su seguimiento. Pero decidimos incluir esta tecnología en nuestra revisión, ya que fue uno de los primeros intentos de aumentar el nivel de privacidad de las transacciones en la red Bitcoin. Esta tecnología es cautivadora en su simplicidad y no requiere cambiar las reglas de la red, por lo que se puede usar fácilmente en muchas cadenas de bloques.

Se basa en una idea simple: ¿qué sucede si los usuarios se retiran y realizan sus pagos en una sola transacción? Resulta que si Arnold Schwarzenegger y Barack Obama hicieron un chip e hicieron dos pagos a Charlie Sheen y Donald Trump en una transacción, entonces se hace más difícil entender quién financió la campaña electoral de Trump: Arnold o Barack.

Pero a partir de la principal ventaja de CoinJoin, su principal desventaja es la falta de seguridad. Hoy en día, ya hay formas de identificar las transacciones de CoinJoin en la red y comparar conjuntos de entradas con conjuntos de salidas comparando las cantidades de monedas gastadas y generadas. Una herramienta de ejemplo para tal análisis es

CoinJoin Sudoku .

Pros:

• simplicidad

Contras:

• Demostró la posibilidad de piratear

Monero

La primera asociación que surge con las palabras "criptomoneda anónima" es Monero. Esta moneda

ha demostrado su estabilidad y privacidad bajo el microscopio de servicios especiales:

En uno de nuestros

artículos recientes

, describimos el protocolo Monero con gran detalle, y hoy resumimos lo que se ha dicho.

En el protocolo Monero, cada salida gastada en una transacción se mezcla con al menos 11 (al momento de escribir el artículo) salidas arbitrarias de la cadena de bloques, lo que complica el gráfico de transferencia en la red y dificulta la tarea de rastrear las transacciones computacionalmente. Las entradas mixtas se firman con una firma de anillo, lo que garantiza que el propietario de una de las monedas mixtas la haya firmado, pero no permite determinar quién exactamente.

Para ocultar a los destinatarios, cada moneda recién generada utiliza una dirección de un solo uso, lo que hace que sea imposible para el observador (por mucho que la tarea de romper las claves de cifrado sea difícil, por supuesto) asociar cualquier salida con una dirección pública. Y desde septiembre de 2017, Monero comenzó a admitir el protocolo de

Transacciones confidenciales (CT) con algunas adiciones, ocultando así la cantidad de transferencias. Un poco más tarde, los desarrolladores de criptomonedas reemplazaron las firmas borromeas con Bulletproofs, lo que redujo significativamente el tamaño de la transacción.

Pros:

• Probado por el tiempo

• simplicidad relativa

Contras:

• La generación y verificación de evidencia es más lenta que la de ZK-SNARK y ZK-STARK

• No es resistente al agrietamiento usando computadoras cuánticas

Mimblewimble

Mimblewimble (MW) se inventó como una tecnología escalable para anonimizar transferencias en la red de Bitcoin, pero encontró su implementación como una cadena de bloques independiente. Utilizado en criptomonedas

Grin y

BEAM .

MW es notable porque no tiene direcciones públicas, y para enviar una transacción, los usuarios intercambian salidas directamente, eliminando así la posibilidad de que un observador externo analice las transferencias del destinatario al destinatario.

Para ocultar las sumas de entradas y salidas, se utiliza un protocolo bastante común propuesto por Greg Maxwell en 2015,

Transacciones confidenciales (CT). Es decir, las cantidades están encriptadas (o más bien,

se utiliza el

esquema de obligación ), y en su lugar la red opera con las llamadas

obligaciones . Para que una transacción se considere válida, es necesario igualar las cantidades de monedas gastadas y generadas, más una comisión. Dado que la red no opera directamente con números, la igualdad está garantizada por la ecuación de estas mismas obligaciones, que se llama compromiso con cero.

En el CT original, las Firmas Borromeanas (firmas de anillo Borromeo), que ocupaban mucho espacio en la cadena de bloques (aproximadamente 6 kilobytes por salida), se utilizan para garantizar valores no negativos (la llamada prueba de rango). En este sentido, las desventajas de las monedas anónimas que utilizan esta tecnología incluyen un gran tamaño de transacción, pero ahora decidieron abandonar estas firmas en favor de una tecnología más compacta: las pruebas a prueba de balas.

En el bloque MW en sí no hay un concepto de transacción, solo hay salidas gastadas y generadas en él. No hay transacción, ¡no hay problema!

Para evitar la desanonimización del participante de la transferencia en la etapa de envío de una transacción a la red, se utiliza el protocolo

Dandelion , que utiliza una cadena de nodos proxy de una red de longitud arbitraria, transfiriendo la transacción entre sí antes de su distribución real a todos los participantes, lo que confunde la trayectoria de la transacción que ingresa a la red.

Pros:

• Tamaño pequeño de blockchain

• simplicidad relativa

Contras:

• La generación y verificación de evidencia es más lenta que la de ZK-SNARK y ZK-STARK

• La compatibilidad con funciones tales como scripts y firmas múltiples es difícil de implementar

• No es resistente al agrietamiento usando computadoras cuánticas

Evidencia sobre polinomios

ZK-SNARKs

El intrincado nombre de esta tecnología significa "Argumento de conocimiento no interactivo sucinto de

conocimiento cero ", que se puede traducir como "Evidencia no interactiva comprimida con divulgación cero". Se convirtió en una continuación del protocolo zerocoin, que evolucionó aún más en zerocash y se implementó por primera vez en la criptomoneda Zcash.

En el caso general, la prueba de conocimiento cero le permite a un lado probar el segundo a la verdad de una declaración matemática sin revelar ninguna información al respecto. Con respecto a las criptomonedas, dichos métodos se utilizan para demostrar que, por ejemplo, una transacción no produce más monedas de las que gasta, sin revelar la cantidad de transferencias.

Los ZK-SNARK son muy difíciles de entender, y se requerirá más de un artículo para describir los principios de su funcionamiento. En la página oficial de Zcash, la primera moneda que implementa este protocolo,

se dedican

7 artículos a la descripción de su trabajo. Por lo tanto, en este capítulo nos restringimos a una descripción superficial.

Usando polinomios algebraicos, ZK-SNARKs demuestra que el remitente del pago posee las monedas que gasta y que la cantidad de monedas gastadas no excede la cantidad generada.

Este protocolo fue creado para reducir el tamaño de la evidencia de la validez de la declaración y al mismo tiempo verificarlo rápidamente. Entonces, según una

presentación de Zooko Wilcox, CEO de Zcash, el tamaño de la evidencia toma solo 200 bytes, y puede verificar su exactitud en 10 milisegundos. Además, en la última versión de Zcash, los desarrolladores pudieron reducir el tiempo para generar evidencia a unos dos segundos.

Sin embargo, antes de usar esta tecnología, se requiere un procedimiento de configuración complicado por parte de personas confiables de los "parámetros públicos", llamado "ceremonia" (

La Ceremonia ). Toda la dificultad radica en el hecho de que durante la instalación de estos parámetros ninguna de las partes tiene claves privadas para ellos, llamadas "desechos tóxicos", de lo contrario será capaz de generar nuevas monedas. Puede averiguar cómo funciona este procedimiento en el video en

YouTube .

Pros:

• evidencia de pequeño tamaño

• Verificación rápida

• Generación de evidencia relativamente rápida.

Contras:

• Procedimiento complejo para establecer parámetros públicos.

• Residuos tóxicos

• La relativa complejidad de la tecnología.

• No es resistente al agrietamiento usando computadoras cuánticas

ZK-STARKs

Los autores de las dos últimas tecnologías logran jugar bien con los acrónimos, y el siguiente acrónimo significa "Argumentos de conocimiento transparentes escalables de conocimiento cero". Este método fue diseñado para resolver los inconvenientes actuales de ZK-SNARK: la necesidad de establecer parámetros de confianza de los públicos, la presencia de residuos tóxicos, la inestabilidad de la criptografía para el craqueo utilizando algoritmos cuánticos y la generación de pruebas insuficientemente rápida. Sin embargo, los desarrolladores de ZK-SNARK hicieron frente al último inconveniente.

Los ZK-STARK también usan evidencia basada en polinomios. La tecnología no implica el uso de criptografía en claves públicas, sino que depende de la teoría de transferencia de información y hashing. El rechazo de estas herramientas criptográficas hace que la tecnología sea resistente a los algoritmos cuánticos. Pero esto tiene un precio: la evidencia puede alcanzar varios cientos de kilobytes.

Ahora ZK-STARK no tiene implementaciones en ninguna de las criptomonedas, pero solo existe en forma de biblioteca

libSTARK . Sin embargo, los desarrolladores tienen planes que van mucho más allá de las cadenas de bloques (en su

Libro Blanco, los autores dan un ejemplo con evidencia de la presencia de ADN en la base de datos de la policía). Para este propósito, se creó

StarkWare Industries , que a fines de 2018 recaudó

$ 36 millones en inversiones de las compañías más grandes de la industria.

Puede leer más sobre cómo se organiza ZK-STARK en las publicaciones de Vitalik Buterin (

parte 1 ,

parte 2 ,

parte 3 ).

Pros:

• Resistencia al hackeo por computadoras cuánticas.

• Generación de evidencia relativamente rápida.

• Verificación de prueba relativamente rápida

• Sin residuos tóxicos

Contras:

• La complejidad de la tecnología.

• evidencia de gran tamaño

Conclusión

Blockchain y la creciente demanda de anonimato plantean nuevos desafíos para la criptografía. Por lo tanto, la sección de criptografía que surgió a mediados de la década de 1980, evidencia con cero revelaciones, se renovó en pocos años con nuevos métodos de desarrollo dinámico.

Por lo tanto, la fuga de pensamiento científico hizo que CoinJoin quedara obsoleto, y MimbleWimble era un recién llegado prometedor con ideas bastante nuevas. Monero siempre ha sido un gigante inquebrantable para proteger nuestra privacidad. Pero SNARKs y STARKs, aunque tienen fallas, pueden convertirse en líderes en el campo. Quizás en los próximos años, los puntos indicados por nosotros en la columna "Contras" de cada una de las tecnologías serán irrelevantes.