Los usuarios modernos de varios dispositivos son en su mayoría representantes de la cultura del consumidor. Si algo se rompe, el propietario de la cosa simplemente lo tira, sin pensar en la posibilidad de reparación o en limpiar el dispositivo, eliminando sus datos personales.

Se envían al vertedero discos duros llenos de datos, teléfonos con libretas de contactos y datos del propietario, así como dispositivos inteligentes con contraseñas guardadas e inicios de sesión. Dado que un usuario raro utiliza más de 2-3 inicios de sesión y contraseñas, dichos dispositivos pueden convertirse en una fuente de información valiosa para los crackers.

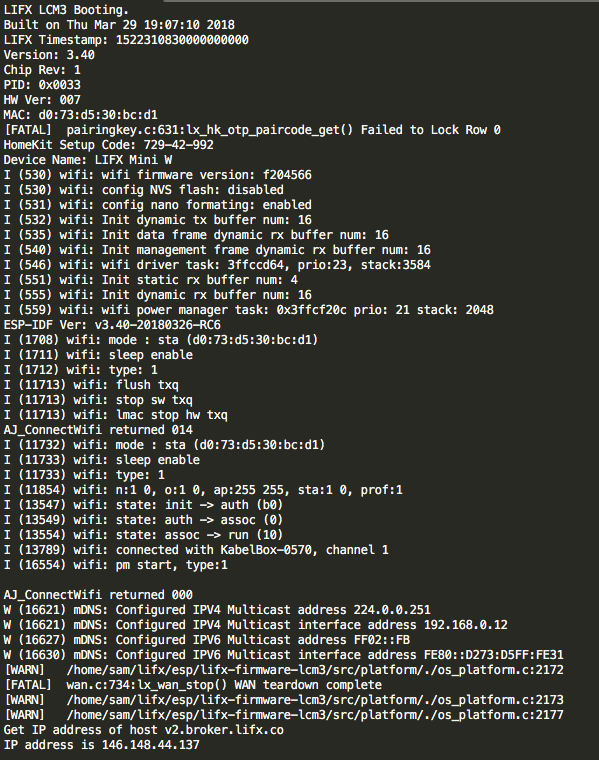

A pesar del hecho de que dichos dispositivos pueden parecer basura, en realidad son computadoras en miniatura con una amplia gama de características, una de las cuales es almacenar información ingresada previamente. Y lejos de siempre, esta información es inofensiva para el propietario. Como ejemplo, podemos tomar una bombilla inteligente, que fue

inspeccionada por los representantes del sitio web de Resultados Limitados para

verificar la seguridad de la información.

Los participantes en el experimento compraron una bombilla LIFX inteligente en Amazon por 30 euros en Amazon y la configuraron usando la aplicación adecuada. En particular, la bombilla estaba conectada a WiFi. Luego se desconectaron y desmontaron.

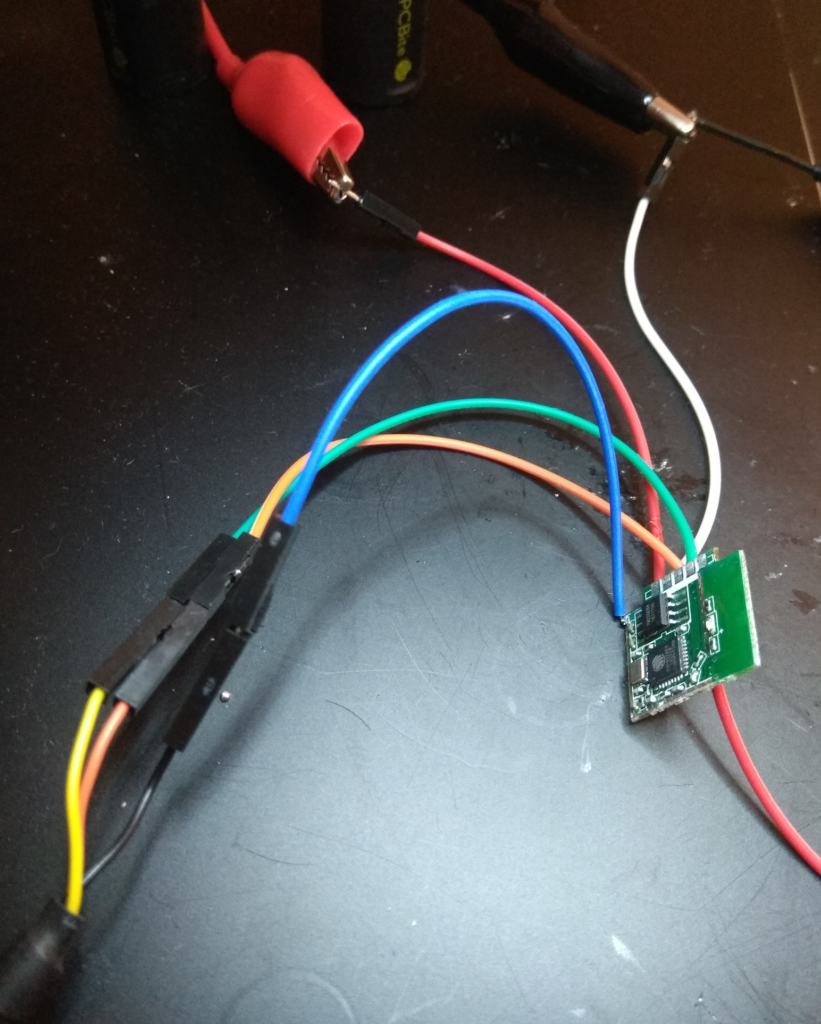

El propósito de los especialistas era pagar: tuve que trabajar duro para obtenerlo y limpiarlo de pegamento. El dispositivo se identificó como una mini PC basada en ESP32D0WDQ6. La hoja de datos del módulo

está aquí . SDK y herramientas están disponibles

aquí .

La placa se conectó al FT2232H y comenzó a estudiar.

Al final resultó que, los accesos desde la red inalámbrica se almacenaron en claro.

Además, el dispositivo no está en absoluto protegido contra interferencias externas. Sin cifrado, sin descarga segura, nada.

Además, un certificado raíz y una clave privada RSA también estaban disponibles. Después de eso, se completó el estudio de la bombilla.

Por cierto, el especialista no publicó sus mejores prácticas inmediatamente después de descubrir todo esto. Informó el problema al fabricante, esperó 90 días y solo después de eso publicó todo. Quizás la compañía ha cambiado algo, pero quizás no. Sea como fuere, la falta de seguridad de los dispositivos inteligentes modernos es un problema importante del que se ha hablado y escrito durante muchos años. Pero, desafortunadamente, las cosas siguen ahí.

La vulnerabilidad de una bombilla inteligente de este fabricante en particular está lejos de ser única. El año pasado, representantes del sitio ya mencionado anteriormente piratearon el dispositivo Tuya.

Al igual que la copia anterior, la lámpara se instaló, se conectó a una red inalámbrica y se probó en funcionamiento. Todo resultó genial aquí. Después de desmontar la bombilla y conectarla a una PC.

Exactamente los mismos problemas:

- Los accesos a la red inalámbrica se almacenaron en una bombilla en forma abierta;

- DeviceID y la clave se almacenaron de manera similar. Por lo tanto, puede reconocer fácilmente las bombillas MAC. Además, se requiere una clave local para el servicio Tuya Cloud, de modo que pueda descargarse y usarse para cualquier propósito. Tan pronto como el ID del dispositivo y la clave estén en manos del atacante, tendrá la oportunidad de controlar el dispositivo sin seleccionar.

Después del montaje, la bombilla se controló fácilmente utilizando los datos descargados de ella.

En general, el problema no está solo en las bombillas. Del mismo modo, los datos se almacenan en varios tipos de dispositivos inteligentes de un tipo diferente, que incluyen cámaras, altavoces,

refrigeradores , hervidores,

ollas a presión , etc. Debido a la débil seguridad de los dispositivos, los crackers pueden crear fácilmente botnets, cuyo tamaño puede alcanzar muchos miles o incluso millones de dispositivos. Para esto, se utilizan programas maliciosos que, en contraste con la protección de dispositivos inteligentes, se están volviendo más sofisticados y peligrosos.