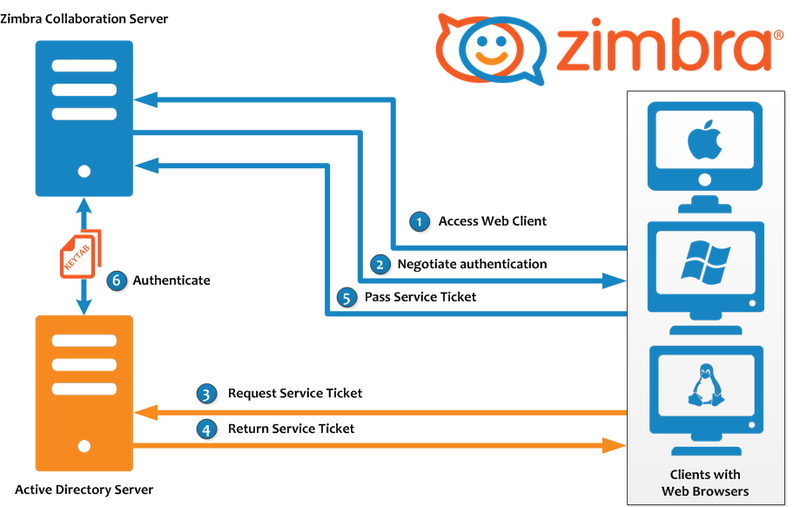

Junto con Active Directory, la tecnología Single Sign-On es una de las tecnologías importantes para garantizar la comodidad del usuario, incluso con las políticas de seguridad de contraseña más estrictas. Esta tecnología permite a los empleados después del próximo cambio de contraseña pasar por el procedimiento de autenticación una vez y después de su finalización exitosa, acceder a todos los recursos corporativos automáticamente. Si está utilizando Zimbra Collaboration Suite, es posible que también desee configurar SSO en él. A continuación hablaremos sobre cómo hacer esto.

Si configuró la autorización en Zimbra a través de AD de acuerdo con las instrucciones del artículo anterior, el principio de configurar SSO se reducirá a crear un archivo de tabla de claves en Kerberos, así como un marcador de cuenta especial en AD, configurar SPNEGO en el servidor Zimbra y emitir certificados para usar SSO a todos los usuarios . Se observa especialmente que es extremadamente importante crear copias de seguridad de los archivos en los que se realizarán ciertos cambios y almacenarlos en carpetas separadas para que los problemas imprevistos no se conviertan en grandes problemas para usted.

En primer lugar, necesitamos crear una cuenta de

ticketer en Zimbra y prohibirle que cambie la contraseña, y también crear un Nombre principal de servicio (SPN) en Kerberos para la cuenta de ticket en el controlador de dominio. Esto se puede hacer usando el

comando setspn –A mail.domain.com ticketer , después de lo cual debe verificar el resultado usando el

comando setspn –L ticketer . Después de eso, creamos un archivo de tabla de claves en el controlador de dominio usando un comando de algo como esto:

ktpass -out c:\keys\jetty.keytab -princ HTTP/mail.domain.com@domain.local -mapUser ticketer -mapOp set -pass !@#$%& -crypto RC4-HMAC-NT -pType KRB5_NT_PRINCIPAL

Después de que el archivo de

tabla de claves se haya creado correctamente, deberá moverlo al servidor Zimbra Collaboration Suite en las

carpetas / opt / zimbra / data / buzón / spnego / y

/ opt / zimbra / jetty / , después de lo cual deberá cambiar los derechos de acceso a ellos:

chown ticketer:zimbra /opt/zimbra/data/mailboxd/spnego/jetty.keytab chown ticketer:zimbra /opt/zimbra/jetty/jetty.keytab

Ahora comencemos a configurar la utilidad SPNEGO integrada en Zimbra Collaboration Suite, que funcionará con el archivo .keytab creado anteriormente. SPNEGO se puede configurar con los siguientes comandos:

su zimbrazmprov mcf zimbraSpnegoAuthEnabled TRUE zmprov mcf zimbraSpnegoAuthRealm domain.local zmprov ms mail.domain.com zimbraSpnegoAuthTargetName HTTP/mail.domain.com zmprov ms mail.domain.com zimbraSpnegoAuthPrincipal HTTP/mail.domain.com zmprov md domain.com zimbraAuthKerberos5Realm domain.local zmprov md domain.com zimbraWebClientLoginURL '/service/spnego' zmprov md domain.com zimbraWebClientLogoutURL '../?sso=1'

El siguiente paso será llevar el archivo de configuración

/opt/zimbra/jetty/etc/krb5.ini al siguiente formulario:

[libdefaults] default_realm = domain.local dns_lookup_realm = no dns_lookup_kdc = no kdc_timesync = 1 ticket_lifetime = 24h default_keytab_name = FILE:/opt/zimbra/data/mailboxd/spnego/jetty.keytab default_tgs_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5 default_tkt_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5 permitted_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5 [realms] domain.local = { kdc = dc.domain.local admin_server = dc.domain.local default_domain = domain.local } [appdefaults] autologin = true forwardable=true

Después de eso, debe configurar los navegadores de los usuarios agregando

mail.domain.com a network.neg en todos los campos con la palabra

uris en el nombre. Este proceso puede acelerarse mediante el uso de políticas grupales.

El toque final será actualizar la configuración de autorización a través de AD en Zimbra Collaboration Suite:

su zimbra zmprov md domain.ru +zimbraAutoProvAuthMech SPNEGO +zimbraAutoProvAuthMech KRB5 +zimbraAutoProvAuthMech PREAUTH +zimbraAutoProvAuthMech LDAP zmcontrol restart

Hecho Ahora ha configurado en Zimbra no solo el inicio de sesión único que funciona correctamente, sino también la creación automática de buzones la primera vez que un usuario inicia sesión en un servidor autorizado a través de SSO.

Para todas las preguntas relacionadas con la Suite Zextras, puede contactar al representante de la compañía "Zextras" Katerina Triandafilidi por correo electrónico katerina@zextras.com