Continuamos la serie de artículos dedicados a optimizar la configuración de seguridad de las herramientas de protección del perímetro de red (NGFW). Quiero señalar de inmediato que estas recomendaciones son adecuadas no solo para los propietarios de Check Point. De hecho, si lo miras, las amenazas son las mismas para todos, es solo que cada proveedor de NGFW decide (o no) resolverlo a su manera. Antes de esto, publicamos un mini curso "

Punto de control al máximo ", donde mostramos el peligro de la configuración "predeterminada". Estas fueron recomendaciones generales. Ahora, queríamos describir pasos más específicos para posiblemente fortalecer la defensa perimetral. ¡Este artículo es solo para orientación! ¡No siga ciegamente estas instrucciones sin antes analizar las posibles consecuencias para su red!

Tendencias en ciberataques

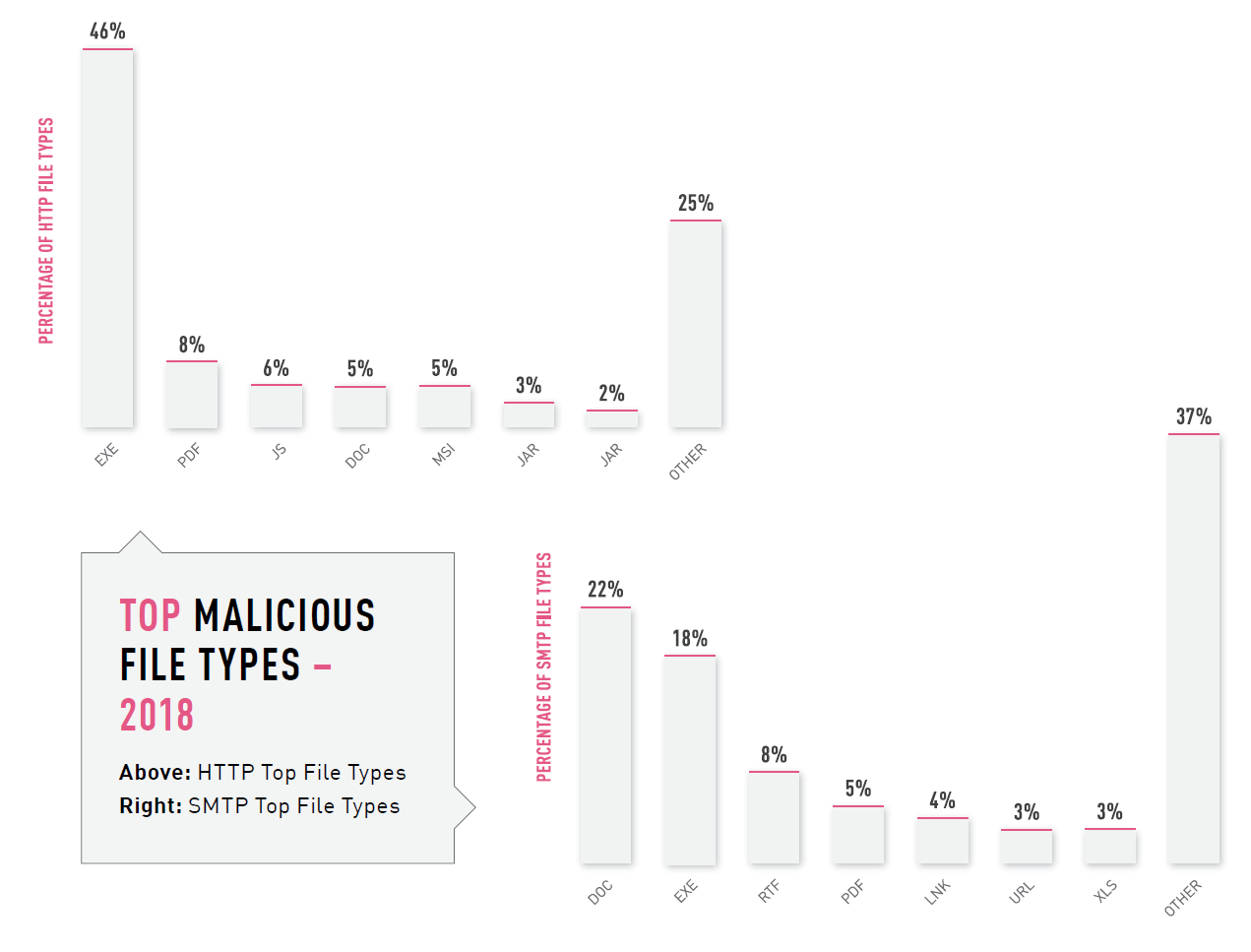

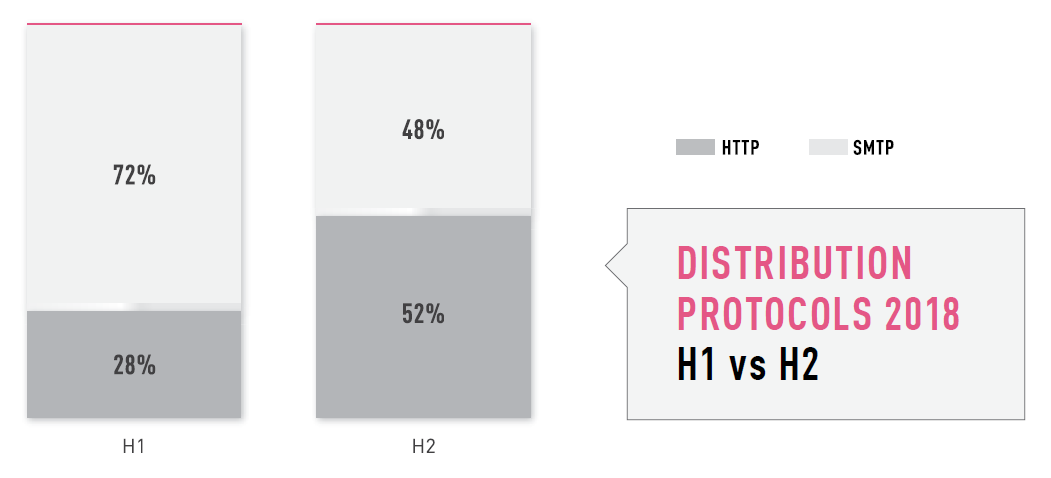

Antes de dar recomendaciones, debemos entender lo que nos amenaza. ¿Contra qué defenderse? Para esto, sugiero usar el informe Check Point para 2018 (ANÁLISIS DE TENDENCIAS DEL ATAQUE CIBERNÉTICO). Naturalmente, hay mucha comercialización, pero también hay información muy útil. Por ejemplo, estadísticas sobre los tipos de archivos de virus que se obtuvieron a través de la Web (http / https) y correo electrónico (smtp):

De esta imagen puede obtener información muy importante. Web y correo electrónico siguen siendo los dos principales vectores de ataque. Además, si observa las estadísticas, puede ver que en la primera mitad del año prevaleció SMTP, y en la segunda, HTTP.

Veamos cómo podemos fortalecer la protección para cada vector de ataque (es decir, a través de la web y el correo electrónico).

Inmediatamente haga una reserva de que

estas medidas ciertamente no serán suficientes para proporcionar una protección integral . Sin embargo, según las estadísticas, podemos

mejorar significativamente la seguridad de nuestra red .

Mejora de la protección contra el tráfico web malicioso

Todavía en el curso "

Punto de control al máximo ", mostré varios trucos para mejorar la protección del tráfico web. Los puntos más importantes:

- Habilitar inspección HTTPS ;

- Utilice la lámina de conciencia de contenido

- Habilite la exploración profunda en la configuración de antivirus ;

- Use IPS para verificar archivos .

Sin embargo, la mayoría de las recomendaciones fueron generales. Ahora tenemos información sobre las amenazas más apremiantes. Intentemos poner nuestro conocimiento en práctica.

1) Conciencia del contenido

Como vimos en la imagen de arriba, el formato

.exe se encuentra con mayor frecuencia entre los archivos de virus que los usuarios reciben a través de la Web. Ya

46% ! ¿Tus usuarios necesitan estos archivos? En la

segunda lección de "Punto de verificación al máximo", ya mostré cómo usar la hoja de Conocimiento del contenido. Si aún tenía dudas sobre este bloqueo, eche un vistazo a las estadísticas nuevamente. Al bloquear este tipo de archivo, "simplifica" la vida útil de su NGFW en un 46% (en términos de verificación de archivos). Solo necesita agregar una regla:

¿Por qué comprobar que obviamente no es necesario y esperar que su antivirus o caja de arena no esté mal?

Si usa una solución diferente (no Check Point), entonces tal vez no exista tal funcionalidad como Content Awareness, sin embargo, ciertamente será posible bloquear varios tipos de archivos usando un antivirus. Esta es una forma más intensiva en recursos, pero es mejor que nada.

El resto de los tipos de archivos no son tan simples. La mayoría de las personas probablemente necesitan

Doc y

Pdf y no es posible bloquearlos. Lo mismo se aplica a otros archivos (JS, Jar), si los bloquea, habrá problemas con la visualización de las páginas web. La única salida en este caso es verificarlos MUY cuidadosamente.

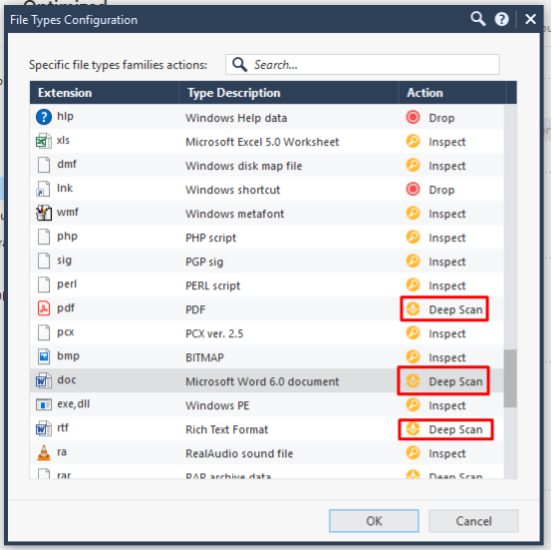

2) Active Deep Scan para los tipos de archivos más peligrosos

En la

lección 4, "Punto de verificación al máximo" , mostré que con la configuración predeterminada, el antivirus muestra resultados muy pobres. Y esto es absolutamente cierto para todos los vendedores. Casi todos tienen la opción de verificación "rápida" y más "más profunda". Por defecto, por supuesto, se utiliza "rápido", con el objetivo de la optimización. Check Point tiene la opción de "

escaneo profundo " llamada "

escaneo profundo " y puede habilitarla para diferentes tipos de archivos. Lo primero que puede venir a su mente es habilitarlo para todos los tipos de archivos (actualmente hay alrededor de 90 tipos de archivos). ¡Y así se puede hacer! Si tienes una empresa muy rica. Se requerirá un hardware muy potente para esta opción. Puede encontrar un compromiso: habilite la exploración profunda de los archivos más peligrosos:

De las estadísticas tenemos los siguientes archivos:

pdf, doc, javascript, jar . Pero al menos agregaría otro:

xls, zip, rar, 7zip, rtf, swf . Y, por supuesto, debe bloquear los archivos protegidos con contraseña.

Si no tiene Check Point, verifique la posibilidad de usar tales opciones. Esto es muy importante

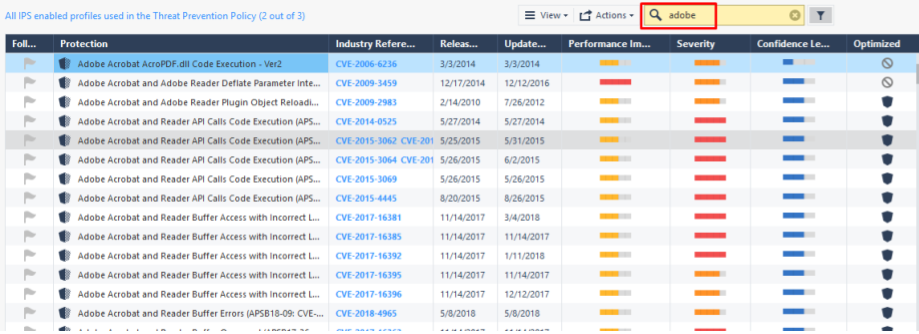

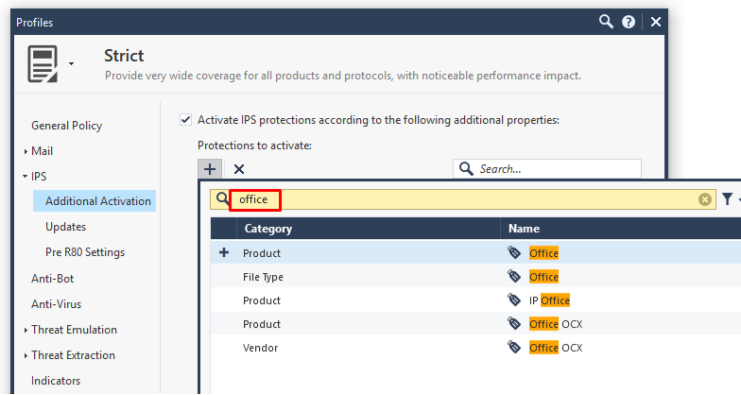

3) Incluimos las firmas IPS necesarias

Nuevamente, volviendo al curso "Verificar punto al máximo", en la

Lección 6 mostré la importancia de IPS para la verificación de archivos. ¡IPS puede encontrar exploits en los documentos! El mayor tormento con IPS es elegir las firmas que necesita. Allí les mostré algunos trucos para trabajar con ellos (o más bien con categorías). Pero ahora tenemos más información. Definitivamente necesitamos firmas asociadas con archivos como

pdf, doc, javascript y

jar . Para hacer esto es bastante simple, solo use la búsqueda de firma:

(En el caso de pdf, no olvide que puede haber otros "espectadores", por ejemplo Foxit).

O nuevamente, usando las categorías en los filtros:

Ahora analizaremos los archivos entrantes no solo con el antivirus, sino también con IPS.

Si no está utilizando Check Point, intente también habilitar las firmas relevantes (todo lo relacionado con documentos de oficina, archivos, javascript y jar).

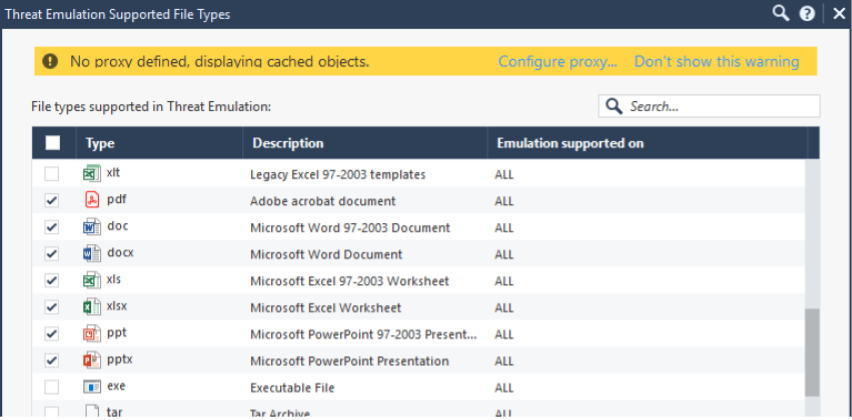

4) Emulación de amenazas y extracción de amenazas

El antivirus y el IPS son buenos, pero este es un análisis de firma, cuyo principal inconveniente es que solo funciona con amenazas conocidas. ¿Qué hacer con incógnitas (0 días)? Para esto, se les ocurrieron "cajas de arena". En Check Point, esta tecnología se llama SandBlast y se implementa utilizando blades como:

Emulación de amenazas: emulación de archivos. Actualmente, se admiten más de 65 tipos de archivos. Asegúrese de habilitar la emulación para la lista anterior (

pdf, doc, javascript y jar ) más mis recomendaciones (

xls, zip, rar, 7zip, rtf, swf ):

La Emulación de amenazas le permitirá verificar los archivos antes de que se descarguen. Esta es una característica muy importante, ya que No todas las soluciones pueden funcionar en modo Prevención para el tráfico web.

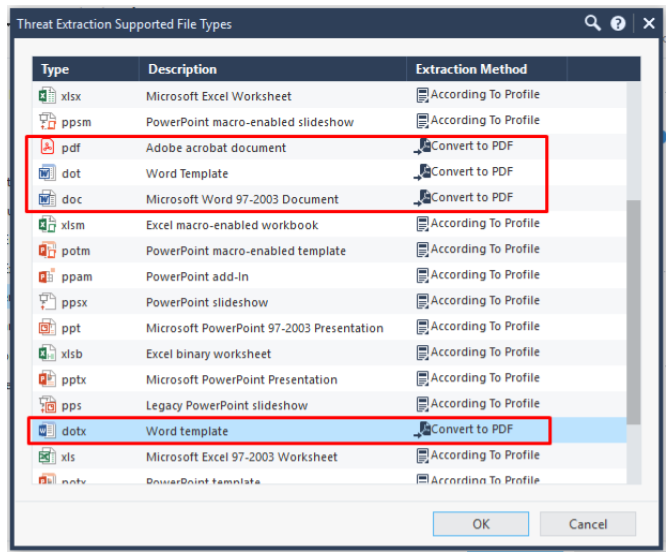

Extracción de amenazas : limpieza del contenido activo. La limpieza se puede hacer convirtiendo el archivo a pdf o "cortando" todo el contenido activo (scripts, macros, url, etc.). La extracción de amenazas actualmente admite alrededor de 45 tipos de archivos. Y las ventajas de usar esta cuchilla que describí en la

parte 3 del curso Check Point SandBlast. Mira, hay una demostración de trabajo. Es muy recomendable utilizar Threat Extraction para limpiar pdf y doc. Y es mejor elegir "convertir a pdf", este es el método de "100 libras". Con xls, esto no siempre funciona, porque un documento puede sufrir daños graves, por lo tanto, utilice una política personalizada para la extracción de amenazas.

Desafortunadamente, en este momento, la extracción de amenazas para el tráfico web solo funciona cuando se usa una extensión especial del navegador:

SandBlast Agent for Browsers . Sin embargo, ya en la próxima versión (

Gaia R80.30 ), será posible limpiar y convertir archivos incluso sin extensiones adicionales.

Si no está utilizando Check Point, también le recomiendo probar la funcionalidad de sandbox. Casi todos los vendedores tienen modo de prueba. Estoy bastante seguro de que después de activar su "tasa de captura" aumentará significativamente.

Mejora de la protección de correo electrónico de malware

Comprendemos más o menos el tráfico web (aunque en realidad es más complicado). Ahora pasemos a otro vector de ataque popular: el correo electrónico. En casi todas las empresas, se presta la mayor atención a la protección del correo. Veamos qué podemos hacer con las soluciones NGFW en el perímetro de la red.

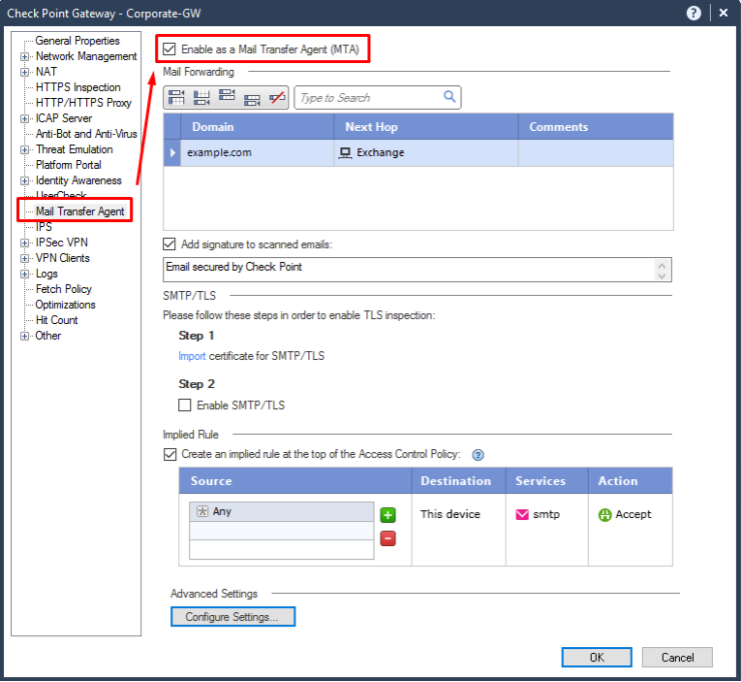

1) modo MTA

Lo primero que debe hacer es cambiar la puerta de enlace de Check Point al modo MTA (Agente de transferencia de correo). Esto permitirá una verificación más completa de los mensajes de correo, especialmente si se utiliza SMTPS (en este caso, sin la función MTA, su puerta de enlace simplemente no podrá verificar este tráfico).

Si usa un punto que no es Check Point y su NGFW no es compatible con MTA, entonces leer el artículo más adelante no tiene sentido. Simplemente no puede realizar controles adicionales. Lo más probable en este caso es que esté utilizando una solución de protección de correo separada.

2) Actualiza a R80.20

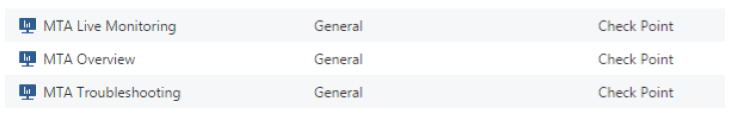

Este es otro punto importante. En la versión Gaia R80.20, la funcionalidad MTA (y no solo) ha sufrido cambios significativos. Esto también se aplica a los informes por correo electrónico. Por defecto, hay varios paneles nuevos disponibles a la vez:

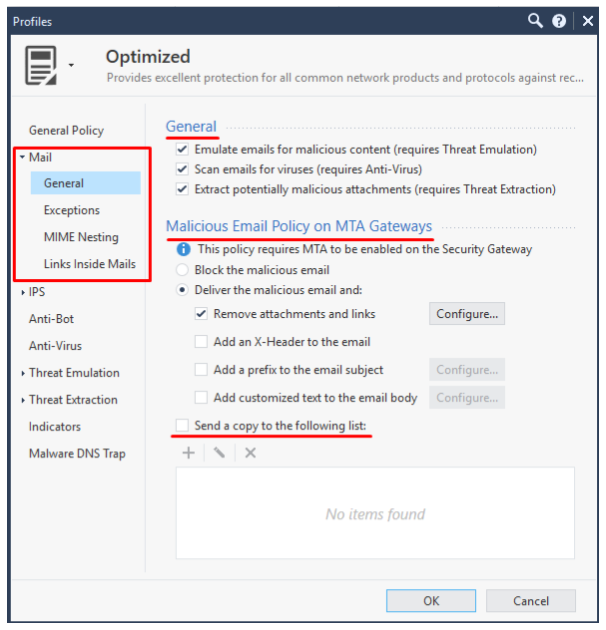

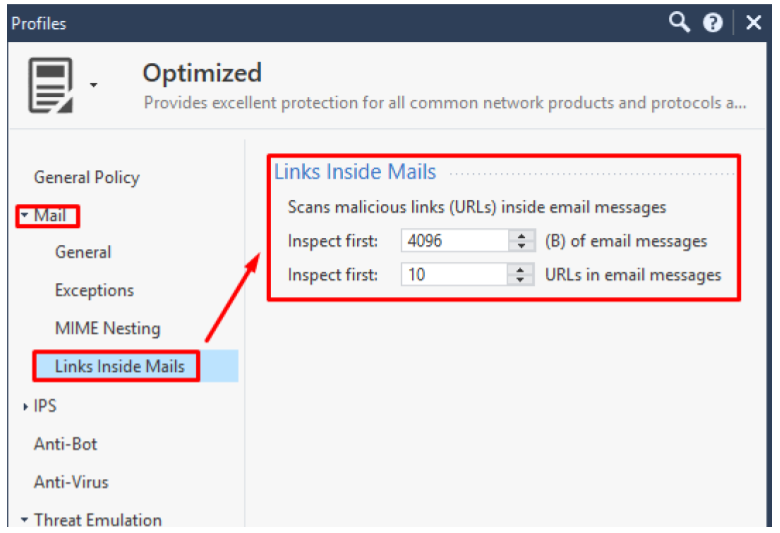

Ya no tiene que ir a la línea de comando para monitorear y solucionar problemas. Además, a partir de la versión R80.20, la funcionalidad MTA se ha movido a una pestaña separada en la configuración del perfil de Prevención de amenazas:

Los puntos más importantes:

- Ahora los archivos adjuntos de correo pueden ser verificados no solo por el sandbox (en modo MTA). Primero, los archivos y enlaces en la carta serán escaneados por el motor antivirus. Esto es muy beneficioso en términos de rendimiento del dispositivo, ya que Si el archivo es un malware conocido, se descartará sin enviarlo al sandbox.

- Ahora todas las cartas bloqueadas pueden enviarse a un correo electrónico dedicado y, por lo tanto, organizar una especie de cuarentena. Esto es útil si necesita acceso a un mensaje bloqueado.

Hasta donde yo sé, en este momento, se ha formado un equipo dedicado en Check Point, que se ocupa exclusivamente de la funcionalidad MTA. Así que hay más mejoras a la vuelta de la esquina (R80.30 ya está en el programa EA).

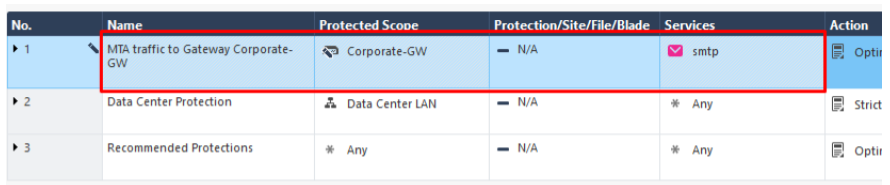

3. Haga una regla de prevención de amenazas separada para MTA

Otro punto importante. Debe haber diferentes perfiles para el tráfico web y el correo electrónico. La regla debería verse así:

Si utiliza R80.20, esta regla se crea automáticamente cuando enciende el MTA.

4. Antivirus para correo electrónico

Como se mencionó anteriormente, en 80.20 tenemos la oportunidad de usar el "motor" antivirus para verificar los archivos adjuntos e hipervínculos. Esto se correlaciona perfectamente con nuestras necesidades. Si observa las estadísticas desde el principio, puede ver que además de los documentos clásicos, los archivos

exe y la

URL representan una amenaza.

En primer lugar, debe bloquear absolutamente todos los tipos de archivos innecesarios que se pueden enviar como archivos adjuntos (no solo exe). Es más fácil decir lo que vale la pena dejar: pdf, doc, xls, ppt. zip, rar, 7zip y otros formatos populares de archivos de oficina. Pero varios scripts, archivos de Linux, archivos ejecutables deben estar bloqueados.

Además, no se olvide de verificar la URL en el contenido del mensaje:

Para todos los tipos de archivos que permitimos, es naturalmente necesario configurar un escaneo profundo.

5. Emulación de amenazas y extracción de amenazas

El correo es el vector principal para los ataques dirigidos, es decir. ataques para estar preparados. Muy a menudo, estos ataques utilizan vulnerabilidades de día cero (0 días). Y aquí el análisis de firma es impotente. Por lo tanto, si decide usar soluciones de clase sandbox, entonces el correo electrónico es el primer lugar donde debe aplicarlo. Para todos los archivos permitidos (en antivirus), debemos usar la funcionalidad de los sandboxes. Esto se aplica no solo a las soluciones de Check Point.

En términos de configuración de la Emulación de amenazas para el correo electrónico, todo es idéntico, como lo es para la Web. Solo asegúrese de habilitar la emulación para todos los archivos permitidos (por antivirus). Nuevamente, si observa nuestras estadísticas, los tipos de archivos más peligrosos son doc, pdf, rtf, xls.

Además, asegúrese de utilizar la extracción de amenazas para limpiar el contenido activo.

Al mismo tiempo, para documentos como

pdf y

doc, asegúrese de configurar la conversión a pdf. En este caso, no tiene que confiar en la Emulación de amenazas. Además, con un veredicto positivo, el usuario podrá descargar el archivo original (en el 95% de los casos, nadie necesita el original).

Recomendaciones generales

El principio principal de proteger el perímetro de la red es minimizar el área de ataque. Para hacer esto, tenemos un gran conjunto de mecanismos:

- Limite los puertos permitidos en el nivel de firewall;

- Limite las aplicaciones utilizadas en la red corporativa;

- Restrinja el acceso a recursos maliciosos;

- Prohibir el tipo de contenido no deseado (archivos ejecutables, etc.);

- Habilite la inspección SSL para ver la imagen completa.

Sin estos pasos, todas las demás acciones son inútiles. Habiendo reducido el área de ataque, deberíamos utilizar métodos de análisis de firma al máximo, como:

- Antivirus;

- IPS

- Anti-bot

- Anti-spam.

Y después de eso, podemos pasar a herramientas más pesadas, como el sandbox:

- Emulación de amenazas;

- Extracción de amenazas.

Un enfoque tan consistente ayudará a mejorar en gran medida la protección del perímetro de la red. El enfoque es universal y relevante para casi todas las soluciones NGFW.

Materiales adicionales

Si está interesado en este tema, se recomiendan al menos los siguientes recursos:

Puede realizar una auditoría gratuita de la configuración de seguridad de Check Point

aquí.Pronto planeamos lanzar un curso corto, con una demostración de toda esta funcionalidad. ¡Así que estad atentos! (

vk ,

telegrama ).