Al estudiar una nueva

ola de spam en Rusia , dirigimos nuestra atención a otro ataque. Desde mediados de enero de 2019, la famosa

campaña "Love you" se ha finalizado y redirigido a Japón, donde se utiliza para distribuir el codificador GandCrab 5.1.

Según los datos de telemetría, la última versión de "Love you" se lanzó el 28 de enero de 2019, su actividad era aproximadamente el doble que la original (ver gráfico a continuación). Como a mediados de enero, un conjunto de cargas maliciosas con algunas actualizaciones se distribuyen a través de correo no deseado. Entonces, vimos intentos de descargar el cryptominer, software para cambiar la configuración del sistema, un gestor de arranque malicioso, el gusano Phorpiex, así como el codificador GandCrab versión 5.1.

Figura 1. Detectando archivos adjuntos JavaScript maliciosos distribuidos en la campaña "Te amo" y su última ola de

Figura 1. Detectando archivos adjuntos JavaScript maliciosos distribuidos en la campaña "Te amo" y su última ola de e

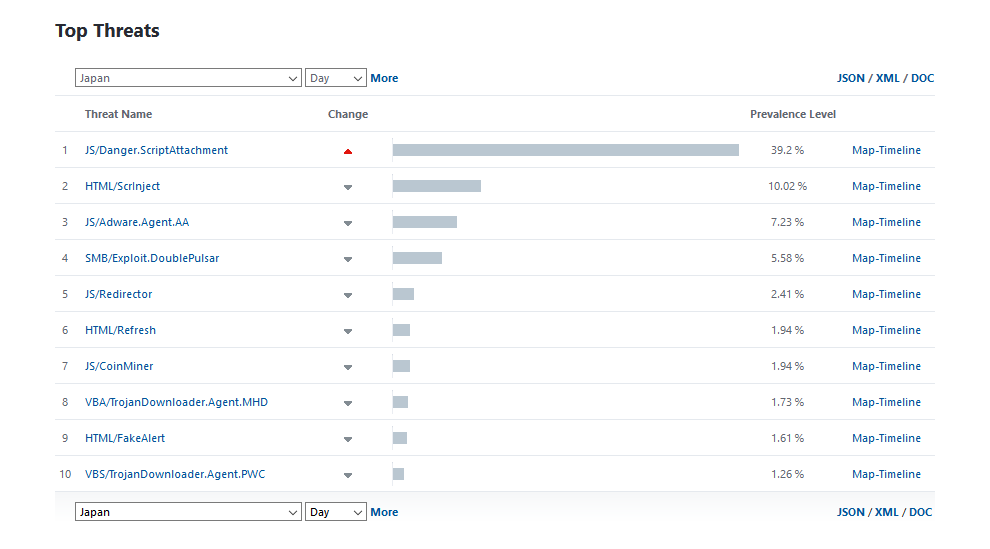

A partir del 29 de enero de 2019, la gran mayoría de las detecciones se realizaron en Japón (95%), se detectaron decenas de miles de correos electrónicos maliciosos cada hora. El mismo día, JS / Danger.ScriptAttachment (ESET clasificado como JavaScript malicioso distribuido a través de archivos adjuntos de correo electrónico) fue la cuarta amenaza más detectada en el mundo y la amenaza número 1 en Japón (ver más abajo).

Figura 2. JS / Danger.ScriptAttachment era la amenaza número 1 en Japón al 29 de enero

Figura 2. JS / Danger.ScriptAttachment era la amenaza número 1 en Japón al 29 de eneroEscenario de ataque

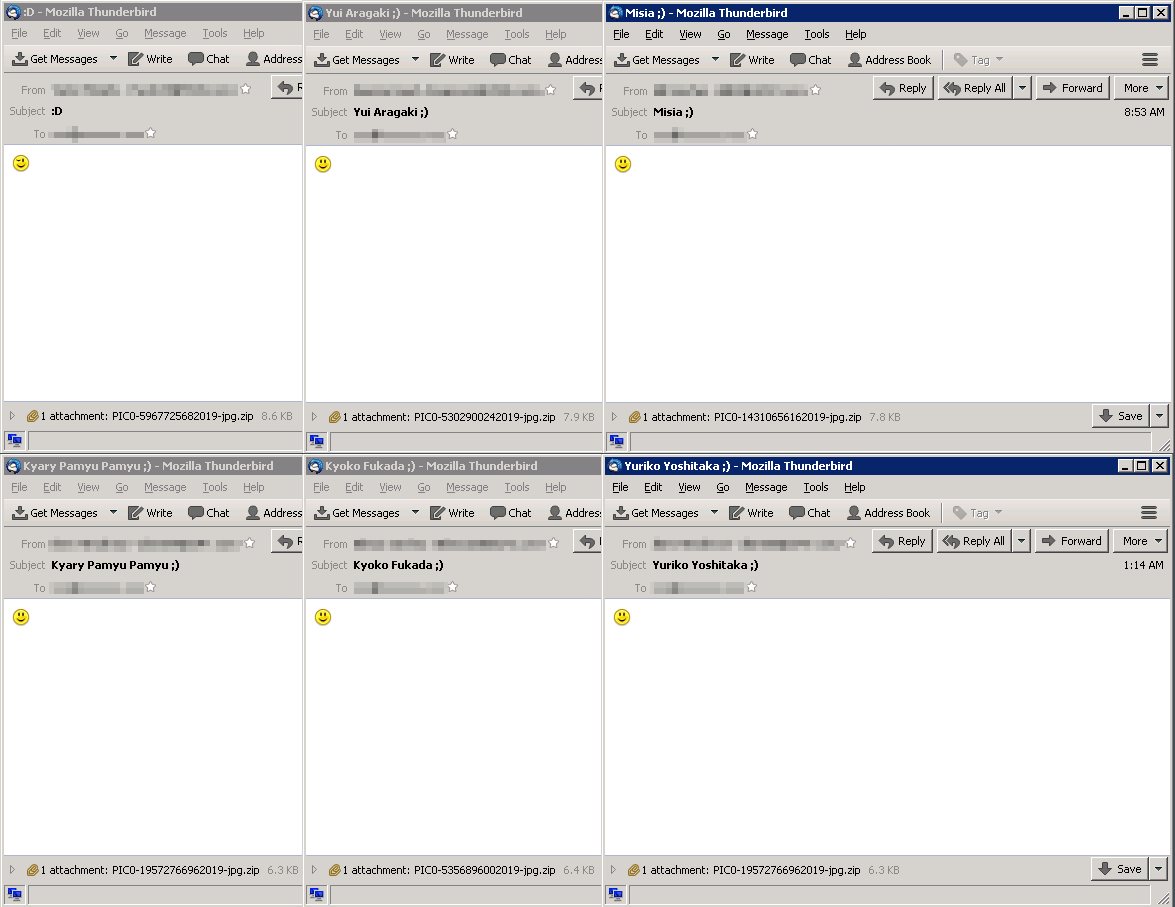

En la última campaña, los atacantes cambiaron los textos de los correos, pasando de "Love You" en la línea de asunto a títulos relacionados con Japón. Muchas sonrisas permanecieron en el tema y el cuerpo de la carta.

Los temas de las letras que vimos durante el análisis:

- Yui Aragaki;)

- Kyary Pamyu Pamyu;)

- Kyoko Fukada;)

- Yuriko Yoshitaka;)

- Sheena Ringo;)

- Misia;)

(Estrellas japonesas del mundo del espectáculo)

Los archivos adjuntos maliciosos estudiados son archivos ZIP disfrazados de imágenes con los nombres de formato PIC0- [número de 9 dígitos] 2019-jpg.zip. La siguiente figura muestra ejemplos de tales letras.

Figura 3. Ejemplos de correos electrónicos no deseados de la campaña japonesa

Figura 3. Ejemplos de correos electrónicos no deseados de la campaña japonesaEl archivo zip contiene un archivo javascript con el nombre en el mismo formato, pero que termina solo en .js. Después de extraer y ejecutar JavaScript, carga la carga útil de la primera etapa del servidor C&C de los atacantes, un archivo EXE detectado por los productos de ESET como Win32 / TrojanDownloader.Agent.EJN. Las URL que alojan esta carga útil tienen una ruta que termina en bl * wj * b.exe (se cambió el nombre del archivo) y krabler.exe; esta carga útil se carga en C: \ Users \ [nombre de usuario] \ AppData \ Local \ Temp [random] .exe.

La carga útil de la primera etapa descarga una de las siguientes cargas finales del mismo servidor C&C:

- Codificador GandCrab versión 5.1

- cryptominer

- gusano Phorpiex

- un gestor de arranque que funciona de acuerdo con la configuración del idioma (descarga la carga útil solo si la configuración del idioma de la computadora infectada corresponde a China, Vietnam, Corea del Sur, Japón, Turquía, Alemania, Australia o el Reino Unido)

- Software para cambiar la configuración del sistema

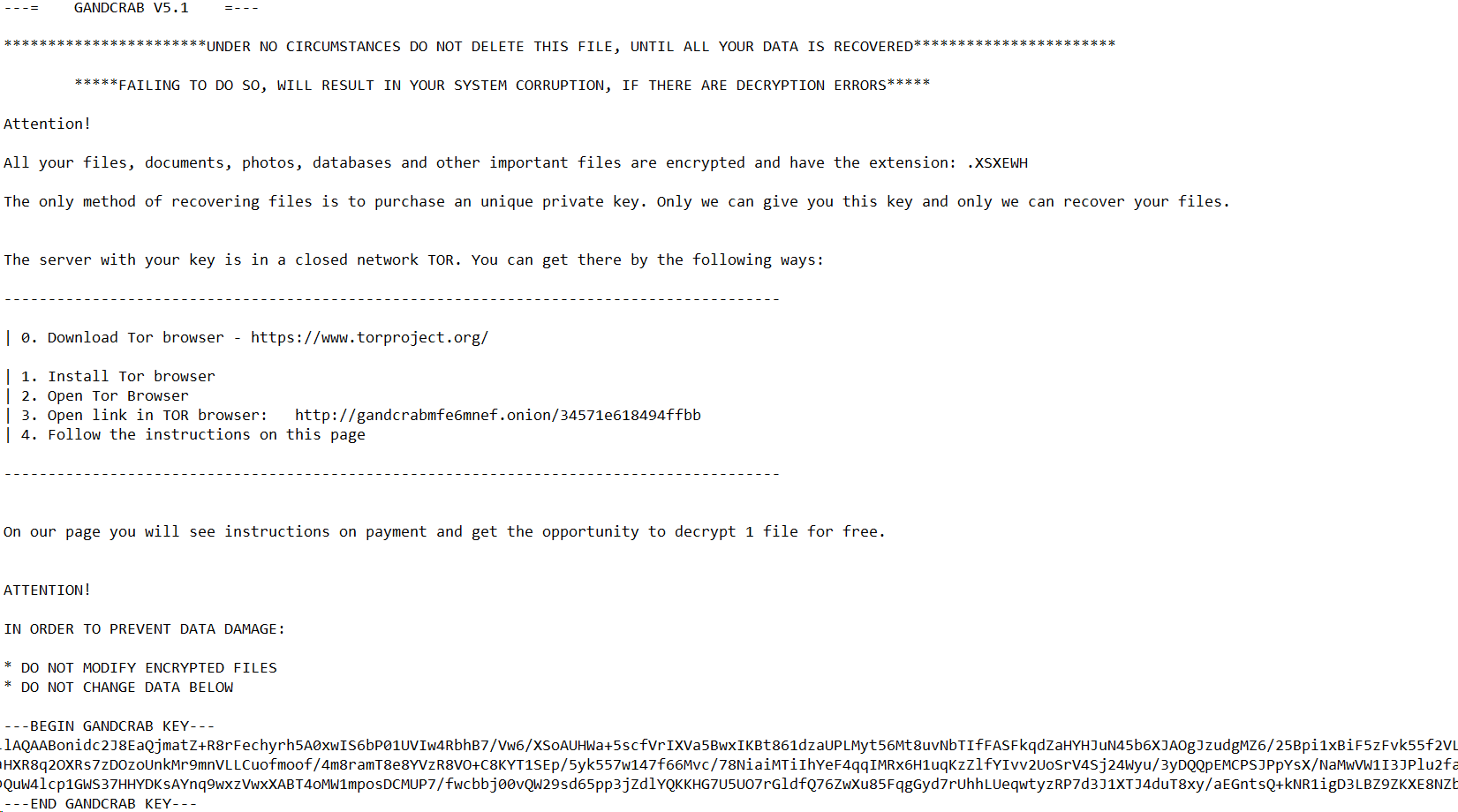

GandCrab 5.1 cifra los archivos agregando una extensión aleatoria de cinco caracteres a sus nombres. Las solicitudes de rescate que contienen esta extensión en los nombres de archivo y su contenido se crean en cada carpeta afectada por el codificador.

Figura 4. Solicitud de recompra de GandCrab v5.1

Figura 4. Solicitud de recompra de GandCrab v5.1La carga útil de esta campaña se descarga de la dirección IP 92.63.197 [.] 153, cuya geolocalización corresponde a Ucrania. La dirección se ha utilizado en la campaña "Te amo" desde mediados de enero.

Indicadores de compromiso

Ejemplos de hashes de archivos adjuntos ZIP maliciosos8551C5F6BCA1B34D8BE6F1D392A41E91EEA9158B

BAAA91F700587BEA6FC469FD68BD8DE08A65D5C7

9CE6131C0313F6DD7E3A56D30C74D9E8E426D831

83A0D471C6425DE421145424E60F9B90B201A3DF

57F94E450E2A504837F70D7B6E8E58CDDFA2B026Detección de ESET: JS / Danger.ScriptAttachment

Ejemplos de hash de JavaScript Loadercfe6331bdbd150a8cf9808f0b10e0fad4de5cda2

c50f080689d9fb2ff6e731f72e18b8fe605f35e8

750474ff726bdbd34ffc223f430b021e6a356dd7

1445ea29bd624527517bfd34a7b7c0f1cf1787f6

791a9770daaf8454782d01a9308f0709576f75f9Detección de ESET: JS / TrojanDownloader.Agent.SYW o JS / TrojanDownloader.Nemucod.EDK

Ejemplos de hashes de carga útil de etapa uno47C1F1B9DC715D6054772B028AD5C8DF00A73FFCDetección de ESET: Win32 / TrojanDownloader.Agent.EJN

Ejemplos de hashes finales de carga útilGandCrab

885159F6F04133157871E1D9AA7D764BFF0F04A3 Win32 / Filecoder.GandCrab.E encriptador

14E8A0B57410B31A8A4195D34BED49829EBD47E9 Win32 / CoinMiner.BEX

Gusano Phorpiex

D6DC8ED8B551C040869CD830B237320FD2E3434A Win32 / Phorpiex.J

Cargador

AEC1D93E25B077896FF4A3001E7B3DA61DA21D7D Win32 / TrojanDownloader.Agent.EEQ

Software para cambiar la configuración del sistema

979CCEC1DF757DCF30576E56287FCAD606C7FD2C Win32 / Agent.VQU

Servidor C&C utilizado en la campaña.92.63.197[.]153