El 5 de febrero, el mundo celebró

el Día de

Internet Seguro . La fiesta se creó para promover ideas para desarrollar una Web más segura. Una buena razón para recordar herramientas útiles para el trabajo que ayudarán no solo a los especialistas en seguridad de la información. En primer lugar, debe cuidar el elemento más vulnerable del sistema de seguridad: sus usuarios finales.

Hablaremos de problemas no muy típicos y de varias aplicaciones poco merecidas que hacen que la red sea lo más segura posible. También nos enfocamos en amenazas potenciales: será útil saber para los administradores de sistemas como parte de la capacitación avanzada.

Medidas antipersonal

Fuente

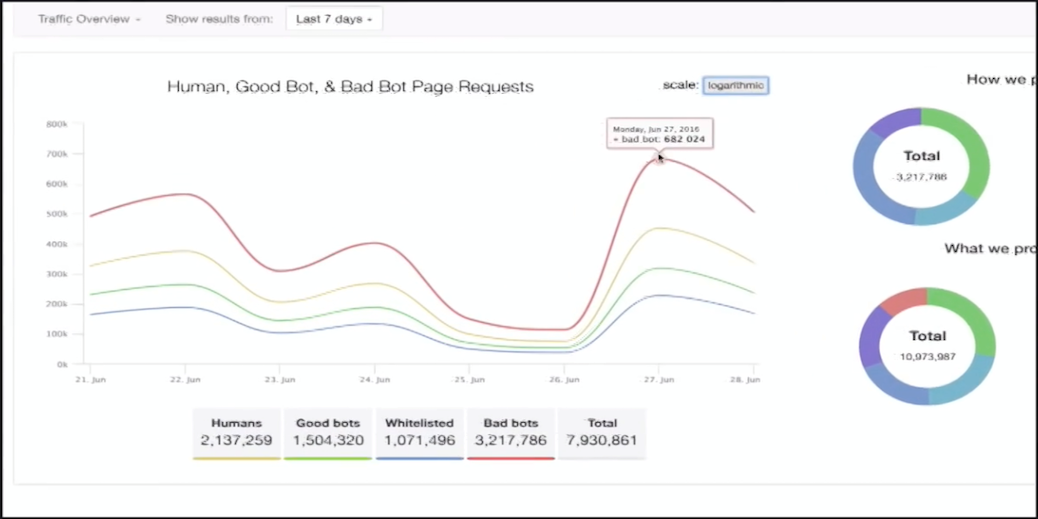

FuenteEn 2018, el 42.2% de todo el tráfico en la red fue

generado por bots , con un 21.8% subrayado por bots maliciosos. Alrededor del 82.7% del tráfico malicioso de bot provino de centros de datos. El 74% de los bots resultaron ser "moderadamente difíciles o complejos", capaces de evadir la detección o al menos intentar hacerlo.

Además, los ataques destinados a interceptar cuentas se llevan a cabo contra todos los sitios de Internet al menos dos veces al mes. Por cierto, el mismo

estudio indicó que las medidas preventivas más activas contra los bots se usan en Rusia. No hay duda de que en 2019 los ataques crecerán tanto en términos cuantitativos como en complejidad.

Distil Networks es una plataforma interesante para detectar bots y eliminar las consecuencias de sus actividades. Ofrece una variedad de herramientas para proteger los sitios y las API del raspado web (extracción de datos del sitio), fuga de datos, robo de cuentas, fraude de transacciones, escaneo no autorizado de vulnerabilidades, spam, fraude publicitario digital y ataques DoS.

La compañía utiliza varias tecnologías para analizar el comportamiento del usuario: movimientos del mouse y patrones de desplazamiento en combinación con datos de análisis longitudinales e identificación individual: más de 40 parámetros para cada visitante.

Si, como resultado de la verificación, el visitante es identificado como un bot, recibirá una marca correspondiente y el sistema lo detectará, incluso si se desconecta e intenta reconectarse desde direcciones IP aleatorias o mediante proxys anónimos.

La herramienta le permite saber cómo los bots y las botnets obtienen acceso a sus páginas web, e informa sobre el éxito o el fracaso de sus medidas antipersonal, como CAPTCHA.

La compañía recibió la

calificación más alta en una calificación independiente, que evaluó las capacidades de detección de ataques, respuesta a ellos, el funcionamiento de la interfaz, investigación de amenazas, informes y análisis, retroalimentación y otros parámetros.

Herramientas de colaboración de archivos

Fuente

FuenteEn el mundo hay una gran cantidad de aplicaciones de colaboración de archivos: Dropbox, SugarSync, Syncplicity, Box, Citrix ShareFile, Microsoft OneDrive, Google Drive, Egnyte, Oxygen Cloud, etc. Todas estas soluciones ayudan a trabajar eficazmente con contenido, compartir archivos, sincronizar cualquier tipo de documentos en todos los dispositivos de los usuarios, respaldar la ejecución de tareas orientadas a documentos y las necesidades de los procesos de trabajo de pequeñas y grandes empresas. Sin embargo, no todas las soluciones son seguras.

El caso más significativo ocurrió en 2012, cuando los piratas informáticos lograron confiscar las contraseñas de los empleados de Dropbox. Como resultado, se robó un archivo con las direcciones de correo electrónico de los usuarios: la compañía reconoció de inmediato la fuga, pero ocultó su alcance. Cuatro años después,

resultó que la filtración era más grave: se publicó un volcado en la red que contenía más de 68 millones de cuentas de usuario de Dropbox: direcciones de correo y contraseñas hash.

En este contexto, la demanda de aplicaciones de colaboración empresarial segura ha crecido. Entre las soluciones SaaS más seguras para compartir contenido y colaboración están Box, Huddle, ShareFile, Syncplicity e Intralinks VIA. Sin embargo, solo se puede confiar hasta cierto punto: la mayoría de las empresas proporcionan sistemas que están cerrados a auditorías externas, y es imposible juzgar la existencia de vulnerabilidades hasta que aparecen las primeras noticias sobre el hack.

En todos los sistemas presentados, los archivos están encriptados y los propietarios reciben un sistema flexible para distribuir los derechos de acceso. En Intralinks VIA y algunas soluciones similares, el administrador puede averiguar en cualquier momento cuál de los usuarios y qué documentos se vieron, así como eliminar los archivos enviados almacenados en medios externos y todas sus copias. Vale la pena prestarle atención a esta oportunidad. Quizás sea aún más útil que el acceso a almacenamiento ilimitado para cada cuenta.

Análisis de tráfico de punto único

Fuente

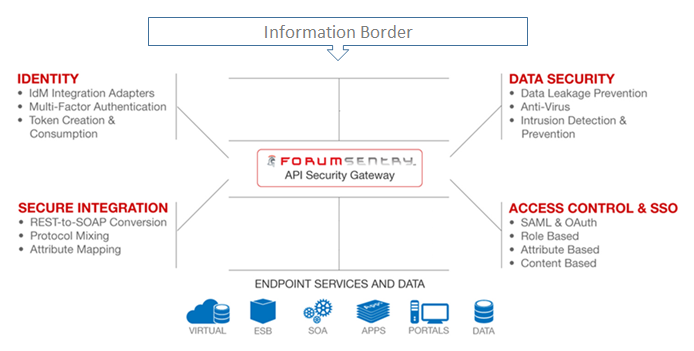

FuenteEn los sistemas empresariales modernos, el canal principal para las transacciones comerciales se ha convertido en API que pueden no estar suficientemente protegidas. La seguridad de solicitudes API simples incluso está en riesgo debido al uso en varios entornos, con acceso local, en la nube o híbrido. La fragmentación en términos de acceso se está convirtiendo en un problema para muchas API que trabajan con datos confidenciales.

La mejor solución a este problema es usar una puerta de enlace API. En la forma normal, cualquier puerta de enlace, por regla general, se coloca en el perímetro de la red y realiza las funciones de firewall, transmisión de antivirus, anti-bot e IPS, evitando la fuga de datos y brindando a los empleados control de acceso a los recursos corporativos. Aunque debe tenerse en cuenta que los desarrolladores de API a menudo ponen la funcionalidad y el tiempo de actividad por delante de la seguridad.

La puerta de enlace API actúa como un servidor, que es el único punto de entrada al sistema. Proporciona una API que se adapta a cada cliente, pero puede tener otras responsabilidades, como autenticación, monitoreo, equilibrio de carga, almacenamiento en caché, generación y gestión de consultas y procesamiento de respuestas estáticas.

Netflix demostró un buen ejemplo de uso de una puerta de enlace API. Al principio, la compañía trató de proporcionar una API universal para sus servicios de transmisión. Sin embargo,

rápidamente descubrió que no funcionaba correctamente debido a la variedad de dispositivos y sus características únicas. Netflix hoy usa una puerta de enlace API que proporciona una API que se adapta a cada dispositivo.

Un mal ejemplo es Panera Bread. En 2017, resultó que debido a un error en la API, la compañía tenía la culpa de la fuga de 37 millones de registros de clientes. Los datos filtrados contenían nombres, fechas de nacimiento, direcciones postales y los últimos cuatro dígitos de los números de tarjetas de crédito. Es curioso que ocho meses después de detectar el error, el problema

no se resolvió .

El Portal Sentry API Security Gateway (que no debe confundirse con

Sentry Error Monitor) proporciona la creación de API "sin código" para integrar sistemas heredados y modernos, conectar tecnologías móviles y en la nube, y distribuir de manera segura aplicaciones y servicios comerciales fuera de la organización.

Forum Sentry admite varios métodos de autenticación y autorización, incluidos Basic Auth y OAuth 2.0, importa la API SOAP y la convierte a REST. Además, gracias a la protección de las API y la aplicación de políticas de seguridad en estas conexiones, el servicio también puede proteger la red central.

Protección de pago

Fuente

FuenteEn el comercio minorista, existe un estándar de seguridad

PCI DSS (Payment Card Industry Data Security Standard). Regula las actividades de las organizaciones que trabajan con tarjetas de crédito de los principales sistemas de pago, incluidos Visa, MasterCard, American Express, Discover y JCB. PCI DSS consta de 12 requisitos básicos, que se dividen en más de 200 requisitos.

El estándar tiene una sección completa sobre cómo desarrollar software que se ejecuta en PCI DSS. Además, todas las disposiciones de la norma son verificadas por un auditor autorizado con el estado de QSA (Asesor de seguridad calificado). Tiene derecho a hablar con un empleado de la pasarela de pago, estudiar la configuración de los componentes del sistema, tomar capturas de pantalla y simplemente ver "cómo funciona".

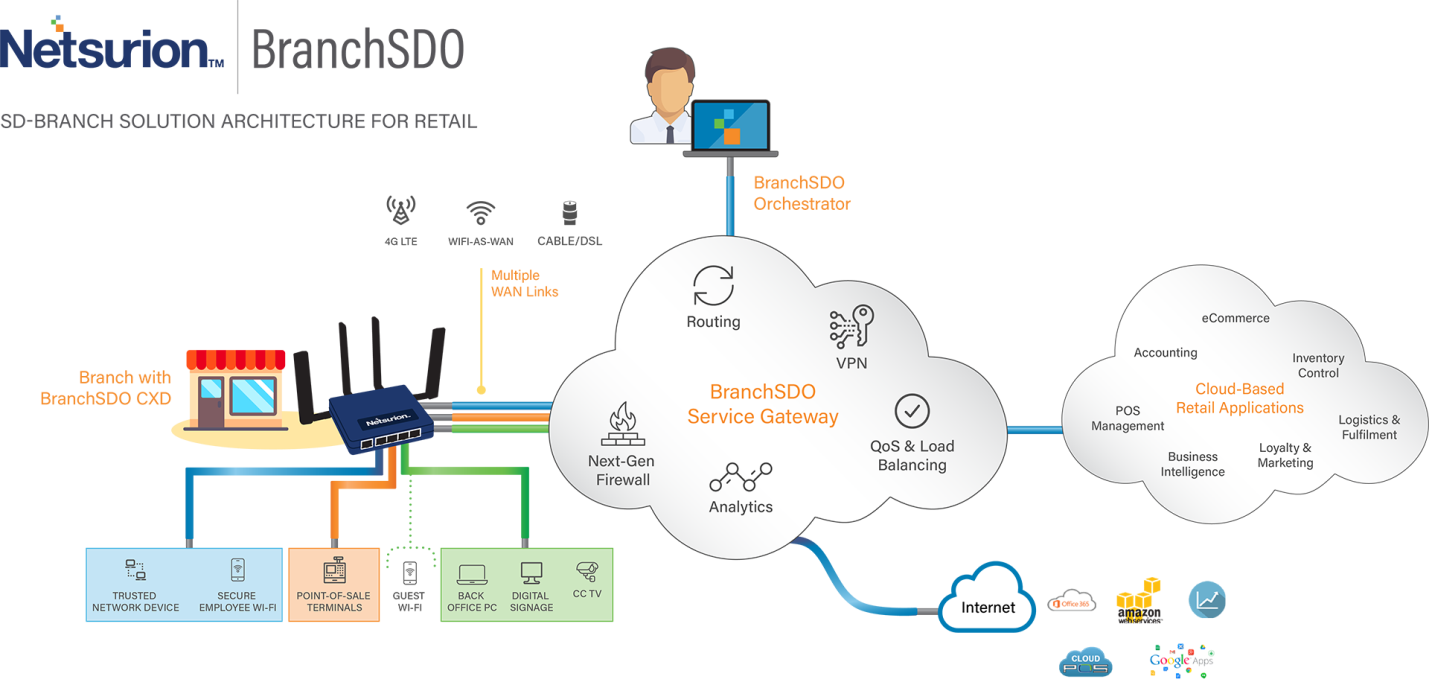

Todos estos requisitos son un problema grave para las empresas que deben garantizar el procesamiento, el almacenamiento y la transferencia de la información de la tarjeta de crédito en un entorno seguro. Si tiene una red de cientos de tiendas, el control de seguridad simultáneo en todos los puntos es difícil de organizar, teniendo en cuenta todos los requisitos existentes. Para implementar esta tarea, puede utilizar los servicios de varios servicios. Consideremos su trabajo en el ejemplo de Netsurion Managed PCI.

Netsurion ofrece soluciones integrales de seguridad para la oficina central y todas las sucursales de cualquier red de distribución. En este esquema, los puntos de venta fuera de la oficina principal a menudo no tienen fondos suficientes para implementar soluciones de este nivel. El sistema Netsurion se puede instalar en una red de cualquier tamaño, desde una gran franquicia hasta una tienda de IP, sin costos de soporte adicionales.

Netsurion Managed PCI utiliza la configuración remota para sus firewalls controlados por la nube en cada tienda y advierte al administrador en caso de tráfico sospechoso. Lo importante: el sistema puede controlar el volumen de todo el tráfico en las tarjetas bancarias. Una caída (así como un crecimiento) en el volumen a menudo indica un problema con el sistema de pago.

El servicio también puede detectar y bloquear dispositivos no autorizados que intentan conectarse a la red. Cuando la información de la tarjeta de crédito de un cliente ingresa a la red, Netsurion ayuda a garantizar que se transmita solo a ubicaciones autorizadas.

VPN

Fuente

FuenteSe ha dicho mucho sobre VPN, pero nos detendremos en el lado poco conocido.

A medida que más y más empleados "van a trabajar" desde coworking, bibliotecas, cafeterías, trenes subterráneos, hoteles y otros lugares dudosos :), se requiere una herramienta para acceso remoto, lo que facilita la conexión desde cualquier entorno.

Las soluciones multiprotocolo para este problema son vertiginosas: L2TP / IPsec, OpenConnect, OpenSSH, OpenVPN, Shadowsocks, sslh, Stunnel, Tor bridge, WireGuard. Su principal inconveniente es que estas herramientas pueden no ser siempre convenientes para los usuarios finales.

Encontramos un servicio que combina simplicidad (como de costumbre, cabe en un solo botón), escalabilidad y seguridad (con cierto grado de confianza, ya que el código está cerrado). La ingeniería de NCP se especializa en servicios VPN corporativos y ofrece transmisión de datos encriptados con protección biométrica adicional (por ejemplo, reconocimiento de huellas digitales o rostro).

NCP descubre qué impide exactamente la conexión a la puerta de enlace VPN del empleador. Si el entorno de red bloquea la comunicación, por ejemplo, el firewall solo permite el tráfico HTTPS, el cliente NCP VPN usa automáticamente el modo de emulación HTTPS fuera del túnel VPN. Esto permite que el cliente VPN establezca un túnel encriptado a la puerta de enlace VPN de la red corporativa a través del puerto HTTPS, al tiempo que cumple con todos los requisitos de la política de seguridad.

NCP Secure Enterprise VPN Server admite la tunelización a través de varios protocolos, lo que hace posible elegir la tecnología VPN dependiendo de los obstáculos que plantea la red del entorno del usuario. Al mismo tiempo, el sistema permite servir de 1 a 10,000 usuarios al mismo tiempo, puede ser no solo personas, sino también dispositivos de Internet industrial de las cosas, para el procesamiento seguro de todo el tráfico entrante y la infraestructura de monitoreo.

Como de costumbre, bienvenidos comentarios: agregue datos sobre el tema de Internet seguro. Hablamos principalmente sobre el entorno en el que trabajan los empleados de las pequeñas y medianas empresas, pero nos alegrará que comparta cualquiera de sus herramientas favoritas para garantizar la seguridad corporativa.

Sin SMS

La infraestructura de comunicaciones móviles existente está desactualizada en términos de seguridad. En Habré escribió mucho sobre la

intercepción de SMS , la

piratería de las comunicaciones móviles . La interceptación de SMS entrantes no es un problema: puede llevarse a cabo a una distancia considerable de la víctima, incluso si el usuario no suelta el teléfono de sus manos.

El problema es que muchos usan el número de teléfono como su "pasaporte digital" principal. Este

video de Positive Technologies demuestra cómo descifrar fácilmente una billetera bitcoin interceptando mensajes SMS.

Todas las redes actuales están en riesgo de piratería debido a la capacidad de establecer una trampa IMSI, una configuración de hardware inadecuada y fallas arquitectónicas de SS7. Todas estas vulnerabilidades obvias y potenciales no se pueden solucionar hoy. Los operadores de telecomunicaciones probablemente deberían realizar verificaciones regulares de la red, configurar adecuadamente el equipo y monitorear continuamente el tráfico, pero los usuarios no tienen forma de controlar estas acciones.

Los mensajes SMS nunca han sido diseñados para ser seguros. Hay algunos pasos específicos que puede seguir para dejar de usarlos. Por ejemplo, coloque una aplicación Authy para la autenticación de dos factores. Además, la aplicación puede crear copias de seguridad de bases de datos, cifrar datos y copias de seguridad en la nube y sincronizar en múltiples dispositivos.

Todavía es difícil abandonar por completo los SMS al entregar códigos secretos para ingresar, recuperar contraseñas y tareas similares, porque este es un transporte bastante simple y asequible para los usuarios. Pero cada vez más activo es la transición a notificaciones push y generadores de código fuera de línea.