Los ataques dirigidos son los más peligrosos entre la multitud de ciberamenazas modernas. También se conocen como ATP (una abreviatura que significa Amenaza persistente avanzada). Esos no son virus que pueden ingresar accidentalmente a la computadora debido al descuido del usuario. Tampoco es un intento de reemplazar la dirección de un sitio popular para engañar a la información de facturación de usuarios crédulos. Los ataques cibernéticos dirigidos están preparados y pensados cuidadosamente y representan una amenaza particular.

El objetivo de un atacante podría ser tanto una serie de organizaciones (por ejemplo, agencias gubernamentales) como industrias y alguna compañía específica. Los profesionales de TI son conscientes de que este tipo de ataques pueden eludir fácilmente los medios tradicionales de protección. Una de las principales herramientas para tratar con ellos son los entornos limitados de red. En nuestra revisión, encontrará información sobre los sandboxes más avanzados del mercado y podrá elegir el más adecuado para usted en términos de parámetros en la tabla especial de comparación Sandbox.

¿Qué es un sandbox? En términos generales, es un entorno seguro aislado que simula un sistema operativo con todos sus componentes: controladores, configuraciones, software común, etc. En el entorno limitado, puede ejecutar archivos y programas sospechosos para monitorear su comportamiento y comprender su propósito sin poner en peligro la red y los puntos finales de la organización. En general, sería más correcto llamar a la tecnología de manera diferente: una "célula" o un "aislador" porque esos nombres transmitirían claramente el significado y el propósito del medio. Pero tenemos lo que tenemos.

¿Por qué los sandboxes son tan relevantes? Al realizar ataques dirigidos, los ciberdelincuentes a menudo usan las llamadas amenazas de día cero. Esos son virus y exploits que acaban de surgir (o se escribieron específicamente para un ataque en particular) y aún no se han ingresado en las bases de datos de firmas de las herramientas de defensa tradicionales. Sí, las bases de datos se actualizan muy a menudo, pero a veces varias horas son suficientes para causar daños significativos. Además, algunos malware pueden permanecer sin ser detectados durante meses debido a su comportamiento. Los sandboxes, por otro lado, le permiten detectar acciones maliciosas en un entorno seguro, donde un programa malicioso puede intentar dañar tanto como sea posible sin ningún resultado. Por supuesto, los sandboxes en sí no son una panacea para las amenazas de día cero y los ataques cibernéticos dirigidos. Cuando se llevan a cabo ataques, se utiliza todo el arsenal de herramientas disponibles para los atacantes. Por lo tanto, este es un elemento bastante importante en el sistema de seguridad de la información de cada organización. Sin ella, cualquier protección incorporada difícilmente se puede llamar confiable.

Los sandboxes pueden funcionar como una solución de hardware separada y como un servicio virtual o en la nube (también se usa una combinación de estos métodos). Al mismo tiempo, se considera que la solución más efectiva es el hardware. Las soluciones de hardware se suministran como medios independientes y como parte de productos complejos para combatir ataques dirigidos y otras amenazas. Además, en nuestra revisión consideraremos las soluciones de las principales compañías de TI que son populares en el mercado y que los expertos de Gartner informan como soluciones confiables y probadas para la protección de la información.

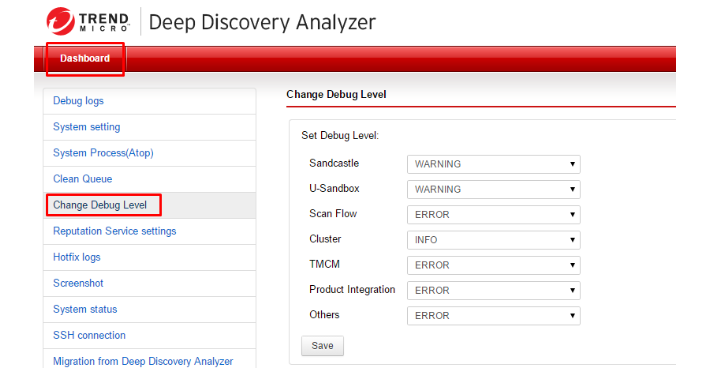

Trend Micro Deep Discovery

Este producto es parte del sistema integrado Trend Micro Deep Discovery, que está diseñado para proteger las redes corporativas de todos los tipos comunes de amenazas y también se puede usar de forma independiente. El analizador Deep Discovery utiliza imágenes virtuales, que replican completamente los sistemas instalados y su configuración, incluidos controladores, utilidades, aplicaciones e incluso versiones de idiomas, como un entorno limitado. El módulo puede verificar y analizar una variedad de archivos ejecutables, Microsoft Office y documentos PDF. También procesa el contenido de las páginas de Internet vistas, así como el contenido descargado de esas páginas (incluidas las descargas de varios niveles). Al mismo tiempo, el analizador Deep Discovery puede detectar vulnerabilidades comunes en documentos de Office y programas maliciosos que los utilizan. Una de las funciones más urgentes hoy en día es la detección de programas de ransomware. La herramienta detecta las siguientes amenazas y ataques: amenazas de día cero, ejecución oculta de scripts maliciosos, encriptación masiva de archivos y otras acciones típicas de los programas de ransomware. Para este propósito, no solo se utiliza el análisis de comportamiento directo, sino también un sistema de reputación global, así como una gran lista de patrones de comportamiento.

La solución le permite implementar hasta 60 sandboxes en un dispositivo y admite la virtualización. Se pueden agrupar múltiples dispositivos de hardware del analizador Deep Discovery para aumentar la productividad. También puede integrarse con productos Trend Micro y equipos de protección de terceros.

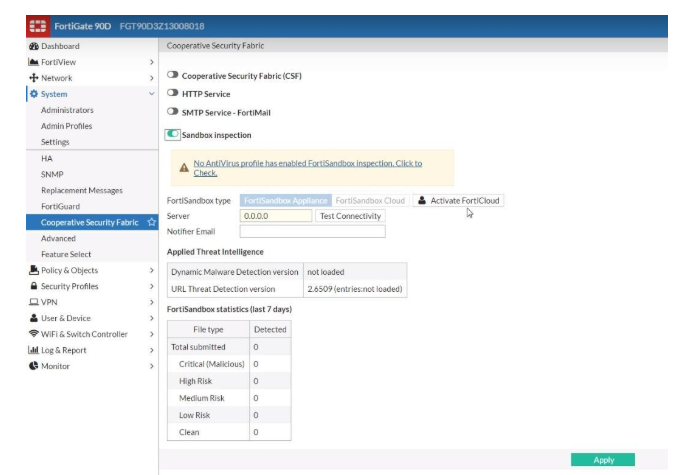

Fortinet forti sandbox

Sandbox de Fortinet es un sistema de emulación avanzado para detectar amenazas desconocidas de día cero y ataques dirigidos utilizando una amplia gama de herramientas. Utiliza máquinas virtuales que emulan entornos operativos normales: sistemas operativos con controladores y software instalados. En este caso, puede usar máquinas virtuales estándar con SO y programas preinstalados (Adobe Flash Player, Java Run Time, etc.), pero también hay una opción para cargar imágenes de sus propias estaciones de trabajo. El escaneo de objetos sospechosos en FortiSandbox se lleva a cabo en varias etapas. Primero, se lleva a cabo un escaneo antivirus ordinario, luego el objeto se escanea utilizando el servicio en la nube FortiGuard. Y solo si durante estas comprobaciones es imposible determinar si el objeto es peligroso o seguro, se lo redirige para escanear en la caja de arena. Este procedimiento le permite ahorrar significativamente sus recursos porque algunos de los archivos se verifican sin usar el mecanismo sandbox directamente. Esta solución funciona con archivos individuales y también puede consultar enlaces web.

Fortinet FortiSandbox está disponible como dispositivos separados (cinco modelos están disponibles en total) y como un servicio en la nube (admite nubes públicas y privadas). Además, la solución puede funcionar en el equipo del cliente como una máquina virtual. La herramienta se integra con otros productos Fortinet, por ejemplo, las herramientas de seguridad FortiGate y FortiWeb. Esto le permite mejorar la calidad de la verificación, incluida la capacidad de trabajar con tráfico encriptado.

Detección de malware avanzado de Forcepoint

Este producto Forcepoint se puede usar en todas las soluciones de proveedores líderes como un módulo separado. Entre ellos: servicios en la nube Cloud Access Security Broker, Web Security y Email Security, así como firewalls de hardware de próxima generación (NGFW). Este módulo se activa mediante una suscripción separada y se puede suspender de la misma manera sin afectar el funcionamiento de los productos en su conjunto.

El entorno limitado de Forcepoint Advanced Malware Detection emula no solo el sistema operativo, sino todo el host, incluido el procesador, la RAM y otros componentes. Al mismo tiempo, esta herramienta de análisis en profundidad integrada realiza un seguimiento de todas las acciones de los programas ejecutados e incluso puede detectar códigos inactivos para verificación. Esto le permite detectar amenazas y scripts ocultos que generalmente se ejecutan unas pocas semanas o incluso meses después de la infección, y que no se mostraban anteriormente. Además, la detección avanzada de malware supervisa las acciones sospechosas, incluso si las realiza el sistema operativo o programas de confianza. Este enfoque le permite lidiar con la clase específica de amenazas que delegan acciones maliciosas a otras herramientas.

Análisis de malware FireEye

Como sandbox patentado, FireEye ofrece una solución de hardware, un dispositivo llamado Malware Analysis AX 5550. Le permite ejecutar entornos de prueba potentes y personalizables automáticamente basados en Windows y MacOS. Rastrean malware y amenazas de día cero que podrían ingresar a la red a través de archivos adjuntos de correo electrónico, archivos regulares y enlaces maliciosos. El dispositivo utiliza un motor de ejecución virtual de múltiples vectores patentado que puede rastrear ataques desde la ejecución inicial de código malicioso hasta las etapas finales cuando el script intenta descargar algunos componentes faltantes. Todos los intentos de conexión saliente a través de múltiples protocolos también son monitoreados.

La plataforma le permite trabajar en dos modos: directamente en el sandbox y en vivo. La última opción es útil cuando hay un ataque dirigido complejo. Permite el seguimiento en tiempo real de todos los vectores y etapas de ataque en un entorno seguro. Además, Malware Analysis intercambia información sobre ataques con otros dispositivos propietarios, de modo que la información sobre nuevas amenazas de día cero está disponible muy rápidamente en la red. Esto, a su vez, permite prepararse de antemano para tal ataque y reduce su peligro potencial.

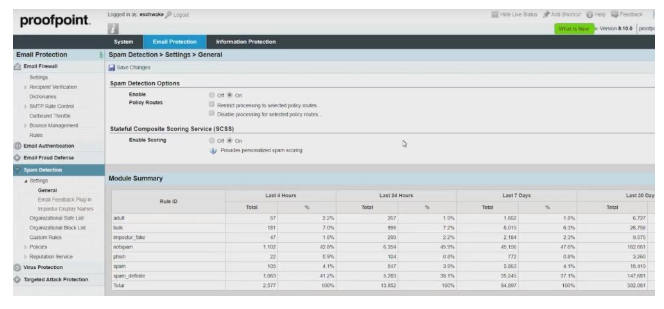

Protección de ataque dirigido de punto de prueba

El correo electrónico es conocido como uno de los métodos más comunes para obtener malware en las computadoras. Proofpoint ha desarrollado la línea de productos Proofpoint Targeted Attack Protection que tiene una herramienta de protección de correo electrónico junto con otras. Es un servicio en la nube que utiliza un entorno limitado basado en la nube que escanea los archivos adjuntos y enlaces de correo electrónico para detectar ataques dirigidos y amenazas de día cero. La herramienta escanea el tráfico de correo en todos los tipos comunes de dispositivos, incluidos los móviles. Protege no solo del malware sino también de los enlaces de phishing, que también se encuentran muy a menudo en los correos electrónicos. En ese punto, no solo se escanea el correo en sí, sino que también se controla el comportamiento de las cuentas, lo que permite detectar actividad anómala y bloquearla. Esta característica es muy útil si una cuenta de correo electrónico ha sido hackeada. La herramienta también analiza la cantidad de ataques para cada cuenta e informa a los administradores cuáles son los más atacados y permite trabajar con personas específicas.

Proofpoint Targeted Attack Protection es compatible con la mayoría de los servicios de correo electrónico, incluidos Office 365 y servicios corporativos privados. La herramienta se implementa y configura rápidamente. Se puede usar como una solución independiente y como un módulo de otro producto de la compañía: Proofpoint Protection Server.

Zscaler Cloud Sandbox

Para protegerse contra las amenazas de día cero y los ataques dirigidos, Zscaler ofrece su propio entorno limitado basado en la nube. Esta herramienta se puede utilizar como una solución independiente, así como una parte del producto integrado de Zscaler Web Security. Una de las principales ventajas de Zscaler Cloud Sandbox es la capacidad de escanear el tráfico encriptado y usar el aprendizaje automático para identificar amenazas. Además, el producto aplica ampliamente políticas de seguridad que los administradores pueden configurar personalmente. Por ejemplo, puede verificar los archivos por tipo y también prestar especial atención a los usuarios privilegiados (supervisores, etc.). Una política de seguridad configurada correctamente determina qué hacer con los archivos sospechosos: bloquearlos, ponerlos en cuarentena o simplemente notificar a los usuarios.

Dado que el análisis de los archivos se lleva a cabo dentro de la nube, Zscaler Cloud Sandbox funciona muy rápidamente y la infraestructura de la empresa es mínima. También le permite proteger los dispositivos de los usuarios independientemente de su ubicación, como los portátiles de oficina y los teléfonos inteligentes de los empleados en viajes de negocios y fuera de la oficina.

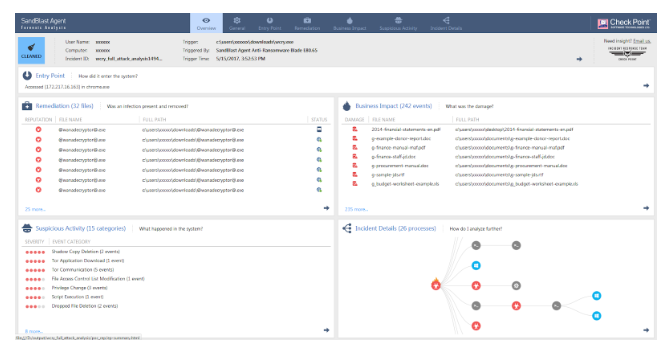

Punto de control de chorro de arena

Sandbox de Check Point es una tecnología que se utiliza en varias herramientas de marca. Estos incluyen: SandBlast Network Security para firewalls de próxima generación (NGFW), SandBlast Agent, que protege los puntos finales, y SandBlast Cloud, que trabaja con el servicio en la nube de Office 365 y protege el correo electrónico corporativo. El producto puede analizar más de cuarenta tipos de archivos y contenido peligroso de ellos, lo que permite usar los archivos sin ningún daño. SandBlast protege contra virus conocidos y amenazas de día cero. El producto analiza la ejecución de archivos a nivel de las instrucciones del procesador y el núcleo del sistema, lo que evita la posibilidad de lanzar objetos infectados. Esto, a su vez, ahorra recursos para la verificación y le permite procesar rápidamente las solicitudes.

SandBlast utiliza activamente el sistema Check Point ThreatCloud, una base de datos global de amenazas identificadas por el propio Check Point, en su trabajo. Las firmas de nuevas amenazas aparecen en él inmediatamente después de la detección y se entregan de inmediato a todos los dispositivos conectados al sistema. Esto hace posible responder muy rápidamente a las amenazas de día cero, que aún no están presentes en las bases de datos antivirus tradicionales, y que también se utilizan en SandBlast.

Palo Alto Networks WildFire

El producto integral de un desarrollador acreditado de protección y control y tráfico de red. Sandbox WildFire puede analizar todos los tipos de archivos comunes y también es compatible con el trabajo con tráfico cifrado. Se utiliza un enfoque combinado para identificar amenazas de día cero, ataques dirigidos y otros objetos maliciosos. Por ejemplo, además del análisis dinámico y estático en el entorno limitado, se utilizan antivirus, firmas de túnel ocultas, aprendizaje automático e información de otros dispositivos de Palo Alto Networks en todo el mundo. El análisis de posibles amenazas en WildFire se produce tanto en servidores locales como en máquinas virtuales, así como en la nube del desarrollador. Esto ayuda a evitar algunos trucos de intrusos. Por ejemplo, hay una tecnología de esquivar. Permite que un objeto malicioso determine que se está probando en una máquina virtual y no se muestre (evada). La capacidad de probar en equipos reales elimina tales trucos. Cuando la plataforma determina que el objeto está evadiendo la verificación, lo envía al servidor de sandbox real para su verificación.

Palo Alto Networks WildFire tiene una tecnología patentada llamada TRAPS, que se utiliza como protección de punto final. Monitorea el tráfico en tiempo real y tan pronto como detecta la ejecución de código malicioso utilizando una de las vulnerabilidades conocidas, crea una trampa virtual para el código, que cierra el proceso malicioso ejecutado.

McAfee Advanced Threat Defense

La compañía estadounidense McAfee está posicionando su producto Advanced Threat Defense como una solución integral para combatir ataques complejos y amenazas de día cero. McAfee Advanced Threat Defense viene como un hardware implementable localmente (hay dos modelos de dispositivos) y en forma virtual. Además de eso, se admiten entornos de nube privados y públicos. Entre todas las herramientas utilizadas en esta plataforma, hay un sandbox patentado. Los objetos potencialmente peligrosos se completan con un análisis dinámico cuando se lanzan en un entorno protegido dentro de él. Además del análisis de comportamiento, la herramienta también utiliza un análisis de firma y un sistema de aprendizaje automático que verifica la reputación de los objetos. McAfee Advanced Threat Defense le permite personalizar imágenes de los sistemas para su análisis, lo que aumenta la confiabilidad del trabajo, la precisión de la detección de amenazas y la velocidad de la investigación. El modo de usuario interactivo permite a los administradores estudiar de forma independiente muestras de malware, mientras que un amplio conjunto de características de desempaquetado reduce significativamente el tiempo para investigar incidentes.

McAfee Advanced Threat Defense se integra a la perfección con otros dispositivos de seguridad ubicados en la red corporativa. Esto se aplica no solo a las soluciones de la marca McAfee, sino también a productos de terceros. Por lo tanto, estos dispositivos pueden tomar decisiones sobre amenazas tan pronto como Advanced Threat Defense las determine. Esta característica le permite responder a las amenazas realmente rápido y no desperdiciar recursos en el escaneo de archivos si ya han sido reconocidos como maliciosos. La integración del producto puede ocurrir directamente o con conectores especiales, por ejemplo, McAfee Threat Intelligence Exchange o McAfee Advanced Threat Defense Email Connector.

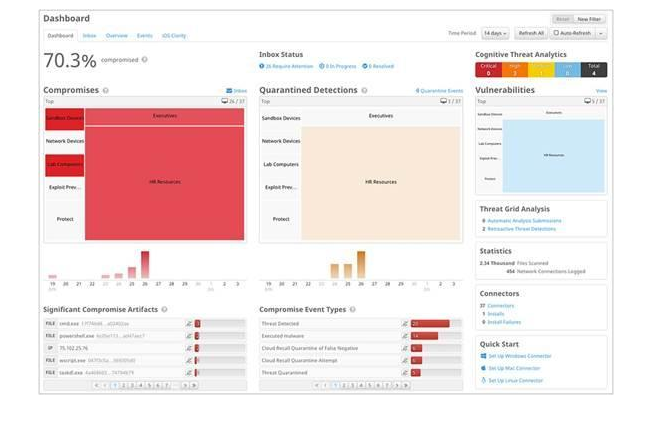

Protección avanzada contra malware de Cisco

Esta solución es un sistema integral para proteger contra ataques avanzados y amenazas de día cero. La plataforma consta de varios componentes diseñados para realizar diferentes tareas. Por ejemplo, Advanced Malware Protection for Networks protege las redes corporativas, Advanced Malware Protection for Endpoints funciona con puntos finales (incluidos dispositivos móviles) y Advanced Malware Protection for Content escanea el tráfico web y el correo electrónico. Pero todos estos módulos usan un sandbox patentado de Cisco, que puede realizar análisis estáticos y dinámicos de objetos, y usa más de 700 indicadores de comportamiento para detectar código malicioso.

La detección de amenazas en Cisco Advanced Malware Protection se logra mediante el uso de una combinación de diferentes métodos. Además del análisis de comportamiento, se utilizan pruebas de firma, heurística y aprendizaje automático. El sistema verifica los archivos no solo en su punto de entrada, sino que también monitorea su comportamiento durante el período que permanecen en la red corporativa, independientemente de su ubicación. Esto ayuda a detectar rápidamente una amenaza que ha estado inactiva durante mucho tiempo y comenzó su actividad dañina solo semanas o meses después. El mismo mecanismo se aplica a las amenazas, cuya nocividad se rastrea solo usando una observación larga.

Pequeño epílogo

Los entornos limitados de red son bastante diversos, pero persiguen un objetivo: proteger la red y los puntos finales de ataques que no pueden ser reconocidos por los métodos tradicionales. Esta es una parte importante del sistema de seguridad de la información corporativa, y sin ella no puede estar 100% seguro de que su infraestructura está protegida. Existen suficientes soluciones en el mercado, tanto de hardware como en la nube, que pueden hacer frente a la tarea. Nuestra

tabla de comparación de Sandboxes lo ayudará a elegir la mejor opción.

Autor: Vladyslav Myronovych, para

ROI4CIO