La audiencia de Classmates es de 71 millones por mes. Además de la audiencia de Internet en general, nuestros usuarios están sujetos a amenazas de seguridad comunes: phishing, virus, reutilización de contraseñas. El motor económico de los ataques a los usuarios de las redes sociales, como regla, es la propagación del spam. Y aunque tales ataques no son consecuencia de la vulnerabilidad de Odnoklassniki directamente, estamos interesados en contrarrestarlos y para ello estamos investigando todos los incidentes de spam importantes.

Una investigación típica de un nuevo ataque de spam (exitoso) comienza después de que notamos actividad anormal entre los usuarios del portal. Se puede expresar en una mayor carga en los servicios individuales (por ejemplo, un servicio de carga o búsqueda de imágenes), en la distribución activa del mismo tipo de contenido (por ejemplo, enlaces a sitios similares), o incluso en un aumento en el número de llamadas al servicio de soporte.

Durante la investigación, es importante para nosotros, en primer lugar, determinar cómo se distribuye el spam dentro de la red social. A menudo, el resultado de tal investigación es la detección de un grupo de dispositivos infectados con virus. A veces, entre el spam que distribuyen, encontramos enlaces al virus en sí. Entonces logramos restaurar el esquema de distribución y encontrar usuarios involucrados.

Un caso especial interesante de tales ataques es la infección con extensiones de navegador maliciosas. Las extensiones para Chrome se pueden instalar tanto en Chrome como en navegadores basados en Chromium, por ejemplo Opera y Yandex.Browser. Es decir, la mayor parte de la web está potencialmente cubierta. Las extensiones maliciosas para otros navegadores (Firefox, Safari) son mucho menos comunes. Puedo suponer que el desarrollo de virus en su caso no trae beneficios debido a la audiencia relativamente pequeña de estos navegadores.

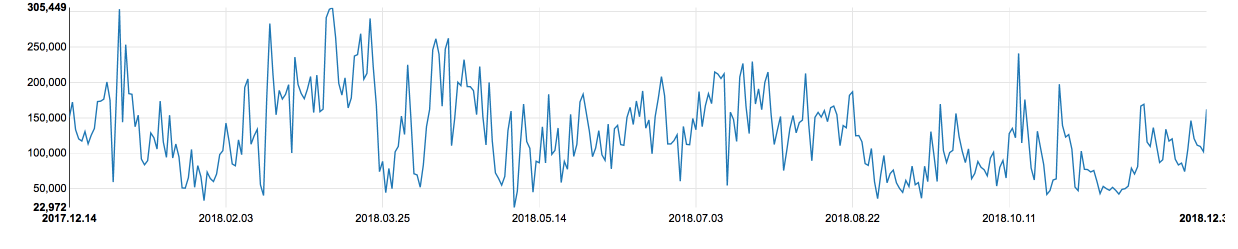

Incluso podemos calcular el alcance de la propagación de extensiones maliciosas entre nuestros usuarios:

Todos los días registramos entre 100 y 200 mil usuarios infectados. En total, en 2018, 1.2 millones de usuarios fueron vistos usando un navegador infectado.

A principios de 2017, en OWASP Russia Meetup # 6, ya

hablamos sobre la experiencia de Odnoklassniki en la lucha contra la propagación de extensiones maliciosas para Chrome. En casi dos años, mucho ha cambiado. Pero primero, descubramos cómo funcionan las extensiones.

Entonces, Chrome permite a los usuarios personalizar el navegador instalando extensiones.

Las extensiones se proporcionan con una

API de JavaScript con la que pueden incluir:

- interceptar y modificar solicitudes y respuestas HTTP;

- modificar el DOM de las páginas mostradas;

- administrar la interfaz del navegador (abrir y cerrar pestañas, agregar elementos al menú contextual);

- gestionar la lista de extensiones;

- Suscríbase a eventos del sistema, por ejemplo, desde el mouse y el teclado;

- Lea el historial del navegador y los datos del sitio.

Las extensiones se distribuyen a través de Chrome Web Store en forma de archivo con código fuente y recursos (imágenes, estilos, páginas HTML). Los componentes clave de la extensión se enumeran a continuación:

- El manifiesto es JSON con configuración de extensión. Entre otras cosas, el manifiesto declara los permisos y dominios necesarios para los datos a los que accederá la extensión.

- Los scripts de fondo se ejecutan en segundo plano en su propio contexto, aislado del código de las páginas web. Están diseñados para recibir y procesar una variedad de eventos desde el navegador y tienen acceso completo a su API.

- Los scripts de contenido se ejecutan en el contexto de la página web. Los entornos Javascript de la página en sí y la extensión están aislados entre sí, la extensión no tiene acceso a las variables y funciones de la página, y viceversa. Las secuencias de comandos pueden modificar páginas DOM y realizar solicitudes entre sitios utilizando

XMLHttpRequest . A diferencia de las páginas normales, la misma política de origen y las políticas del servidor CORS no se aplican a las solicitudes de las extensiones, sino que están limitadas solo por el conjunto de accesos solicitados en el manifiesto.

Supongamos que alguien decide escribir su propio virus. ¿De qué puede darse cuenta?

Acceso a los datos del usuario.Como se mencionó anteriormente, la extensión puede interceptar solicitudes y respuestas entre la página y el servidor. Está claro que el mecanismo universal para proteger los datos durante la transmisión, SSL, en este caso no ayudará a proteger los datos de la página, ya que el navegador los transmite a la extensión ya descifrada.

Cambiar contenido de la páginaLa extensión tiene acceso al DOM, puede agregar y eliminar elementos, cambiando la interfaz de la página. Un ejemplo clásico es la sustitución de anuncios publicitarios.

Seguimiento de actividad del usuarioLa extensión puede suscribirse a eventos desde el teclado y el mouse, y así rastrear las acciones del usuario en el navegador y recopilar contraseñas, datos personales, números de tarjetas bancarias.

Realizar acciones para el usuarioLa extensión puede ejecutar scripts en el contexto de la página de la víctima en violación de la misma política de origen. Esto significa que cualquier acción que el usuario pueda realizar en el sitio también puede ser iniciada por la extensión.

Omita la autenticación de dos factores y otras protecciones de cuentaEl usuario pasa la autenticación y autorización en el navegador por su cuenta, por lo tanto, la extensión recibe la misma sesión que un usuario legítimo.

Botnet perfectaEl captcha inteligente y los sistemas de protección contra inundaciones, por regla general, se basan en el hecho de que el tráfico de los bots puede distinguirse del tráfico de los buenos usuarios por IP, huellas digitales y distribución de solicitudes a lo largo del tiempo. Las solicitudes de extensiones no pueden separarse de las solicitudes de usuarios reales.

Este año, Google

anunció varias innovaciones diseñadas para detener la propagación de malware en la tienda de aplicaciones. Instalación de extensiones de fuentes de terceros, se prohibió la instalación en línea, se reforzaron las reglas de moderación, se prohibió la ofuscación y la ejecución de código arbitrario en las extensiones.

A pesar de esto, se siguen utilizando extensiones maliciosas para atacar a los usuarios. Los objetivos típicos son el robo de cuentas (

ejemplo ), datos personales (

ejemplo ), spam o publicidad fraudulenta (

ejemplo ).

Para un ataque exitoso, la extensión debe resolver varios problemas:

- esconderse de la moderación en la tienda;

- encontrar y retener una audiencia;

- ganar dinero

Una moderación más estricta en la tienda hizo que los autores de virus buscaran nuevas formas de publicar extensiones. Aquí observamos una imagen clásica de la adaptación de los spammers a los filtros de spam: una extensión con cientos de miles de usuarios convertidos en decenas de extensiones diferentes de diferentes autores con un pequeño número de usuarios, y estas extensiones más tarde comenzaron a imitar aplicaciones populares con una buena reputación. Las extensiones ahora están alojadas en servicios populares en la nube con su parte de servidor y el "centro de control" que define el comportamiento de los navegadores infectados en un momento dado.

Después de la eliminación de la tienda, las extensiones reconocidas como maliciosas pueden deshabilitarse en los navegadores de los usuarios que las instalaron. Para mantener una audiencia infectada y poder instalar una nueva extensión en lugar de la remota, los creadores de virus realizan cambios en la configuración del navegador que no están directamente relacionados con la extensión: registre un trabajador de servicio, suscriba al usuario a las notificaciones, reemplácelo con la página de inicio o el servicio de búsqueda. Todo esto le permite enviar un enlace al navegador para instalar una nueva versión del virus.

Para los virus que observamos, el spam es la principal fuente de ingresos. Entre las muchas formas de distribuir spam para extensiones, las siguientes son las más convenientes:

- Reemplace y agregue anuncios en las páginas visitadas . Como mencioné anteriormente, las extensiones pueden realizar cambios arbitrarios en el contenido de las páginas vistas, incluido el reemplazo de anuncios legítimos en sitios con los suyos propios o mostrar a los usuarios anuncios adicionales abriendo ventanas emergentes, pestañas nuevas o redirigiendo algunos sitios a publicidad.

Una forma notable de sustitución de extensiones de publicidad es el uso de notificaciones HTML5. Mientras la extensión está instalada y activa en el navegador, es suficiente para engañar a la víctima en una página que registrará al trabajador del servicio y firmará al usuario para recibir notificaciones. Y dado que este trabajador del servicio no está directamente relacionado con la extensión, incluso después de que la extensión se elimine del navegador, los autores seguirán teniendo un canal para comunicarse con los usuarios en forma de notificaciones push.

También se usa un mecanismo similar junto con la ingeniería social para reinfectar a la víctima si la extensión se elimina de la tienda: el usuario recibe un impulso con contenido atractivo (por ejemplo, "ok.ru Nuevo mensaje no leído") y con un enlace para instalar una nueva versión del virus en lugar de la eliminada. - Use la cuenta de la víctima para distribuir spam en las redes sociales . La extensión instalada en el navegador puede ejecutar solicitudes en nombre del usuario actual, incluida la publicación de spam bajo la apariencia de contenido normal del usuario (escribir mensajes a amigos, publicar notas y publicaciones en público, subir fotos o videos).

Resumiendo lo anterior, podemos concluir que las extensiones maliciosas del navegador siguen siendo una amenaza significativa para los usuarios y las aplicaciones web. Las extensiones proporcionan un mecanismo conveniente para difundir código malicioso: no requieren altas calificaciones para crear, causan menos sospechas entre los usuarios durante la instalación, son menos detectadas por los antivirus.

La situación se ve agravada por el hecho de que las páginas web en el navegador obviamente tienen menos derechos que las extensiones, y no pueden hacer nada para proteger a sus usuarios. Se espera que la campaña antivirus anunciada por Google en la Tienda sea exitosa. Pero hasta que esto suceda, en OK estamos trabajando para minimizar la propagación de virus dentro de la red social y hacer que el uso del servicio sea lo más seguro posible.