Mi nombre es Matthew Prince, soy uno de los cofundadores y CEO de CloudFlare. No piense que seré tan interesante como el director de la NSA, pero al menos intentaré ser menos controvertido. En realidad, soy un profesor de derecho privado, así que leí la Constitución y puedo comenzar una larga discusión sobre este tema. Algún día discutiremos esto en gran detalle, espero poder contarles la historia de los juicios que estamos llevando a cabo actualmente contra el gobierno de los Estados Unidos para desafiar algunas cosas que suceden, porque esto es completamente absurdo.

Le contaré una historia menos interesante pero dramática que tuvo lugar del 18 al 25 de marzo, cuando uno de nuestros clientes sufrió un ataque DDoS grave. No hablaré mucho sobre CloudFlare, si desea conocer nuestro servicio, simplemente vaya al sitio. Pero cuando nuestro cliente fue atacado, fue un evento del tipo sobre el que a los periodistas les gusta escribir, y este ataque fue cubierto por el New York Times durante 4 días consecutivos. Fue un ataque realmente poderoso, así que quiero hablar sobre ello.

Entonces, hay una organización sin fines de lucro llamada Spamhaus que rastrea a los spammers y sus actividades. Conozco a estos tipos hace mucho tiempo, de 2006 a 2007, cuando el presunto spammer de Illinois los demandó. Luego, el fundador de esta organización, Steve Linford, me llamó y me preguntó si podía actuar como su abogado gratuito. Le respondí que solía ser un abogado privado, lo que significa que enseñé a los estudiantes en el aula, pero nunca hablé en la corte. Rápidamente encontré un verdadero abogado para ellos, que pronto los ayudó a "resolver" la situación, así que sé que Spamhaus es una organización muy decente, operan de manera bastante abierta.

Muchas organizaciones son nuestros clientes, pero no les gusta hablar abiertamente sobre sus problemas, pero los muchachos de Spamhaus no están tan cerrados, y cuando fueron atacados, nos llamaron y dijeron: "¡Hola, podemos contarles nuestra historia!" Así que esta es una historia sobre el ataque a Spamhaus y sobre lo que sucedió detrás de escena cuando fueron derribados.

Rompí esta historia en 3 partes. El primero es la naturaleza del ataque, qué es y quién está detrás de él. Si quieres saber más sobre esto, entonces ven a DefCon, donde hablaré la próxima semana.

La segunda parte es lo que hay que hacer para detener el ataque, cómo crear una red que sea realmente capaz de hacerlo. Esta no es una historia sobre gran inteligencia o software increíble, es realmente la historia de construir una red inteligente.

La última parte es lo que puede hacer en sus propias redes para detener este tipo de ataque. Prometo que el resultado del discurso no será hacer campaña para usar el servicio CloudFlare como el más seguro; en cambio, le contaré sobre cosas avanzadas que, si se hacen, lo harán menos vulnerable a tales ataques DDoS.

Entonces, el lunes 18 de marzo, recibimos una llamada de uno de los voluntarios de Spamhaus que nos informó sobre el ataque. Así era su sitio en ese momento: los atacantes lo pusieron en un estado "fuera de línea", desconectándolo efectivamente de Internet.

Los medios de comunicación más tarde escribieron que el ataque fue realizado por alguien Fenn, que vive en un búnker en algún lugar de los Países Bajos. Este tipo no fue el verdadero iniciador de esta acción, probablemente fue él quien está listo para dar una entrevista al New York Times. Más bien, la verdadera mente maestra del ataque es ese adolescente de 15 años de Londres que ahora está bajo arresto, pero la prensa no se preocupa por esto.

En un artículo del 23/03/2013, el New York Times escribió que el ataque fue llevado a cabo por la compañía danesa Cyberbunker en respuesta a la organización Spamhaus que lo puso en la lista negra por spam. La sede de Cyberbunker estaba ubicada en un búnker de la OTAN abandonado (traductor de notas).

Lo más probable es que la razón de la acción fue el hecho de que Spamhaus declaró a alguien un spammer. Esta organización hace mucho bien, pero sucede que pellizcan la cola de alguien y, en este caso, el lado ofendido toma medidas de represalia, en este caso, organiza un ataque. Spamhaus es técnicamente lo suficientemente inteligente como para repeler muchos tipos diferentes de ataques, pero en este caso un golpe masivo de grupo cayó sobre su infraestructura de DNS y simplemente eliminó el sitio de la red. Esto podría sucederle a cualquier organización y querían detenerlo. Sabían que estábamos ayudando a prevenir tales ataques, por lo que recurrieron a nosotros.

Entonces, del 18 al 21 de marzo, lo que llamamos "ataques tentadores". Tales ataques son como nuestro pan, semanalmente tenemos varios ataques similares. Para darle una idea de su escala, diré que la semana pasada registramos 162 ataques contra nuestros clientes y los detuvimos con bastante éxito. Estos ataques DoS ocurren a velocidades que van de 10 a 80 Gigabits por segundo. Para algunas organizaciones, como las financieras, los ataques que ocurren con tanta intensidad pueden ser peligrosos. Entonces, el año pasado, algunas instituciones financieras sufrieron ataques DoS con una intensidad de 60-80 Gb / s, sin embargo, repito: estos son ataques bastante comunes que nos son familiares, y no hay nada que valga la pena mencionar en la conferencia BlackHat.

Otra cosa que debe tenerse en cuenta es que los ataques DoS no son todos iguales, el volumen del ataque, es decir, la cantidad de paquetes que ataca el sitio, es de gran importancia. De lo que hablaremos hoy se refiere a ataques de nivel 3, es decir, ataques a la capa de red del modelo OSI. Esto es puramente un ataque de volumen. Pero no es el peor, mucho peor ataque del séptimo nivel de aplicación, que no es tan voluminoso, pero crea muchos más problemas para aplicaciones específicas. Pero hoy no voy a discutir ataques que requieren un software especial.

Lo mismo se aplica a los ataques DoS de Nivel 4, cuando el atacante usa paquetes Syn de pequeño volumen, causando un daño considerable a la víctima, porque su sistema operativo no puede hacer frente a estas solicitudes.

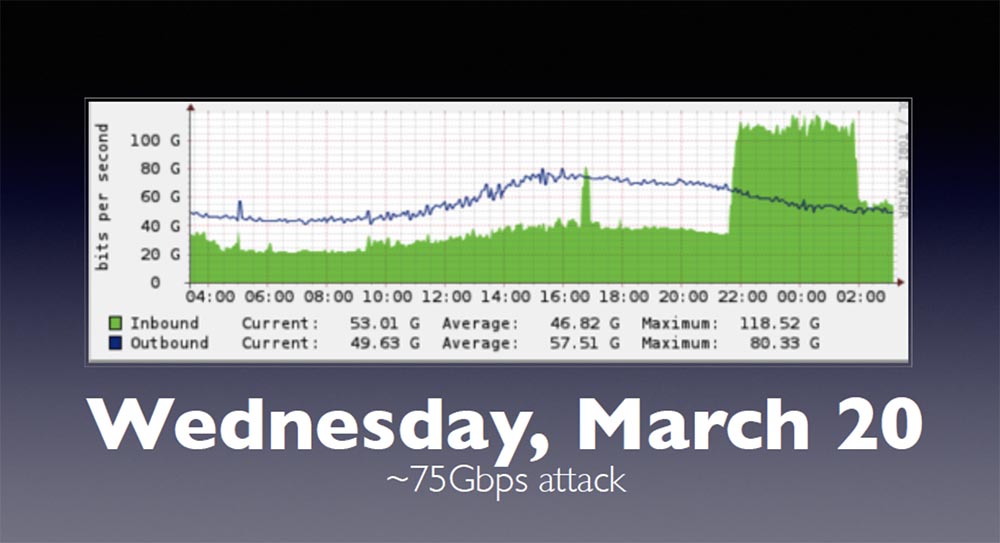

En nuestro caso, el ataque se basa únicamente en un gran volumen, que intenta destruirte en el nivel 3, sacarte de la red y saturar el puerto con tráfico. El miércoles 20 de marzo, uno de los puertos de nuestra red fue atacado, o más bien, un conjunto de puertos, en uno de los cuales el sitio Spamhaus "se sentó".

Esta diapositiva muestra el caché de proxy, la línea azul es el tráfico proveniente de nuestra red y el área verde es el tráfico entrante. El pico más alto al final del programa es el ataque que cayó completamente sobre Spamhaus y derribó nuestra red. Nuestra red soporta con calma ataques de 75 Gb / s, porque está diseñada para "digerir" tal volumen de tráfico.

Sin embargo, durante el ataque del 20 de marzo, se alcanzó un límite de intensidad DoS de 100 Gbit / s. Parecía un caso excepcional, porque si compra o crea un enrutador básico, se pone en contacto con alguien como Cisco o Juniper, y la "caja" más genial y más grande que puede comprar de ellos tiene un puerto con una capacidad de 100 Gigabytes. Teóricamente, puede usar varios puertos de 100 gigabits y pasarlos a través de una única interfaz, pero el límite máximo de los ataques DoS generalmente no supera el volumen especificado.

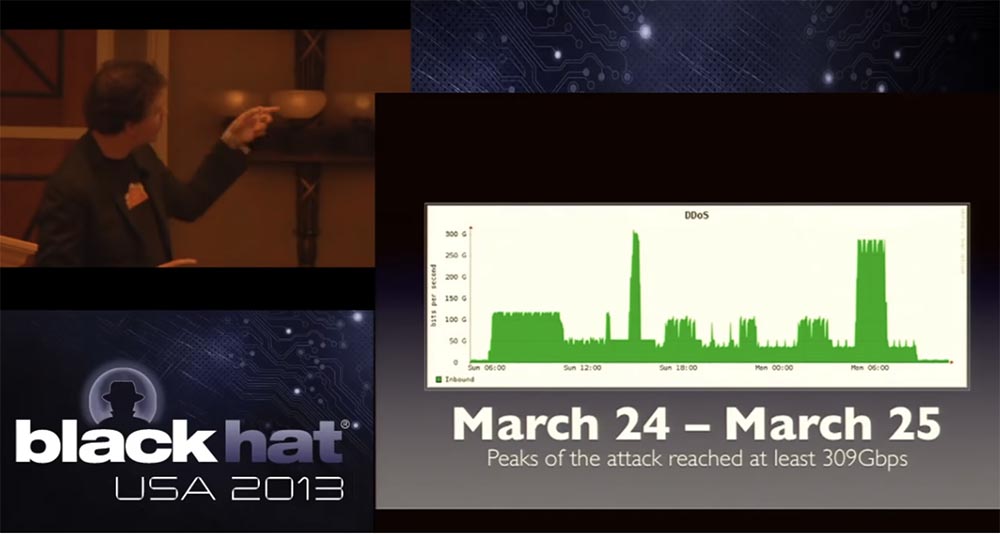

Poco después, Tom, uno de nuestros ingenieros de red, me llamó y dijo que la intensidad del ataque había aumentado. Puede salir de límites, así que le pregunté cuánto creció, pensando que estamos hablando de un ligero exceso. La siguiente diapositiva muestra la intensidad de los nuevos ataques que tuvieron lugar del 24 al 25 de marzo.

El gráfico muestra el horario universal coordinado UTC, vivo en San Francisco, tuvimos otro 23 en ese momento, así que puedes imaginar cómo fue mi cena el 23 de marzo. Me llamaron y me dijeron que el ataque excedió el límite de 100 Gigabits, ¡pero no pensamos que muy pronto pudiéramos ver algo así! De repente, hubo 4 llamadas del proveedor de una de nuestras redes entrantes e ingenieros de redes que ahora tenemos tráfico con una intensidad de más de 300 Gb / s, que alcanza el límite de las capacidades de nuestra red.

El gráfico muestra que durante los días 24 y 25 de marzo, las tasas de ataque cayeron a 90 Gb / sy aumentaron a 300 Gb / s, lo que provocó una negativa a atender el tráfico entrante de uno de nuestros proveedores, cuyo ancho de banda de red estaba completamente agotado.

La pregunta es cómo. ¿Cómo logró un hacker hacer esto si se sabe que el techo del equipo es de 100 gigabits? ¿Cómo logró este chico de Londres, este adolescente de 15 años, organizar un ataque tan intenso sin precedentes?

Muchas personas, incluidos los medios de comunicación, expresaron la opinión equivocada de que se necesita una botnet para tal ataque. Pero en este caso particular, no hubo tráfico real desde la red de botnet. Otras personas dijeron que Anonymous hizo esto porque hay muchas personas en esta comunidad que están coordinadas y pueden trabajar juntas para implementar ataques de cierto tipo. No lo es. El ataque fue llevado a cabo por 3, posiblemente 4 personas, una de las cuales era una verdadera mente maestra técnica, pero muy limitada en términos de recursos y artistas.

Mucha gente pensó que tal ataque requería habilidades técnicas sobresalientes. Diré que vi el código que provocó este ataque, es de aproximadamente 50 líneas en C, sin incluir los encabezados que generalmente se incluyen en un exploit, por lo que esta es muy poca información.

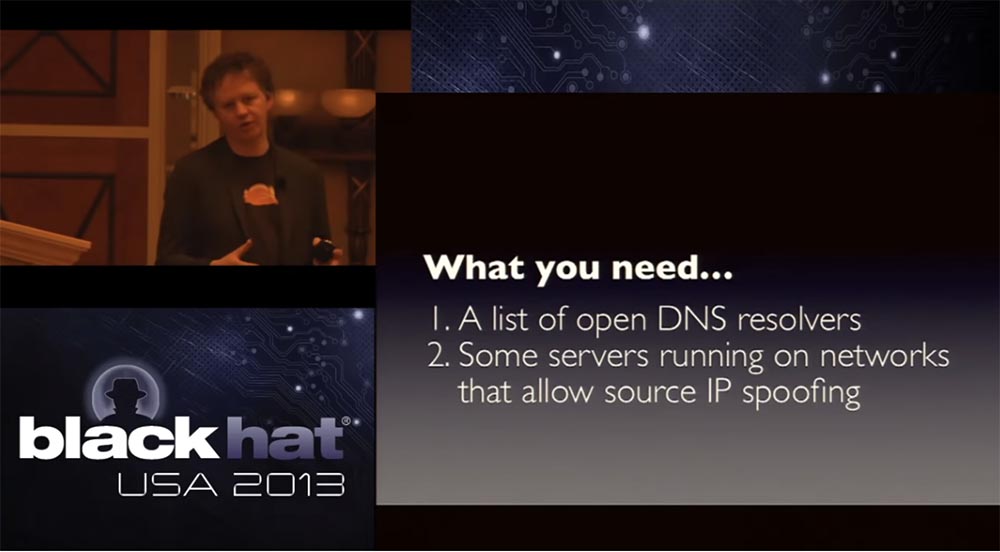

En solo un segundo, te mostraré cómo lanzar tal ataque. Lo que realmente se necesita para esto es una lista de clientes DNS abiertos, o solucionadores DNS, más adelante te diré de qué se trata. Lo segundo que necesita es unos pocos servidores, o simplemente computadoras de baja potencia, que funcionen en redes que permitan la sustitución de la IP de origen.

Estos son los componentes principales para llevar a cabo un ataque, y si tiene estas dos cosas, como resultado, incluso en una cantidad muy pequeña, puede lanzar un ataque muy, muy grande. Hasta ahora, nada que debilite tales ataques ha cambiado, y es un poco espeluznante.

Hablemos de los solucionadores de DNS abiertos. DNS es una pequeña página en blanco para Internet, es un sistema de almacenamiento en caché que permite responder a las solicitudes que se enviaron al servidor.

Un solucionador DNS configurado incorrectamente, también llamado un solucionador DNS abierto, responde preguntas independientemente de quién lo haga. Esta resolución DNS "disoluta" responde a cualquiera que la solicite. Funciona sin restricciones. No tiene restricciones en cuanto a la cantidad de solicitudes ni a quién recibirlas.

Puede preguntar: "¿Qué pasa con Google? ¡Después de todo, usa un solucionador DNS abierto! Sin embargo, organizaciones como Google hacen mucho para limitar la cantidad de solicitudes dirigidas a los resolutivos para dificultar el lanzamiento de ataques; limitan el tamaño de las respuestas que brindan a pedido. La semana pasada, los chicos de Bind anunciaron una nueva extensión que nos permite establecer un límite de velocidad para las solicitudes, que es exactamente lo que nos hemos estado perdiendo durante mucho tiempo. Porque lo que más asusta es que para los ataques, se utilizan cada vez más servidores DNS abiertos autorizados.

Durante cualquier ataque, el hacker busca fortalecerlo de cualquier manera posible, por ejemplo, usando una botnet. Si tengo muy pocos recursos propios, me esfuerzo por usarlos para crear recursos adicionales. En una conferencia de BlackHat, se dijo que DDoS es un ataque perfectamente asimétrico, porque un pequeño hombre puede crear grandes problemas, y los solucionadores de DNS abiertos lo demuestran claramente.

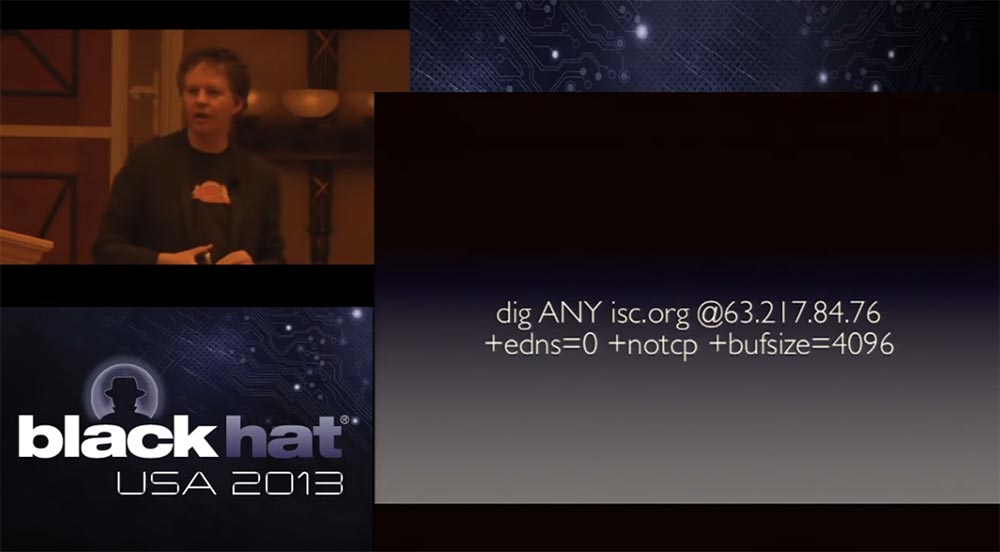

Esta diapositiva muestra el comando de teclado para lanzar un ataque a través de una terminal o consola de Windows.

Este comando se lanzó a las 2 a.m. desde la resolución de DNS pública 63.217.84.76 que se ejecuta en la red PCCW. Si envía esta solicitud, el servidor le responderá.

digANY es solo una consulta DNS que inicia una búsqueda de cualquier nombre de dominio NS, isc. org significa que querían mostrarle todos los tipos posibles de registros DNS, por lo que su archivo DNS es enorme, seguido de la dirección IP del resolutor y el indicador edns = 0, que dice: "Dame todo, incluidos dns.sec y muchos otros tipos de banderas, que puede no recibir de forma predeterminada. El indicador notcp es un elemento importante porque le dice al resolutor que no use TCP para intercambiar datos, sino que los reenvíe a través de UDP, y bufsize establece el tamaño del búfer en 4096, es decir, se esfuerza por hacer que el búfer sea lo más grande posible para enviar paquetes muy "en negrita".

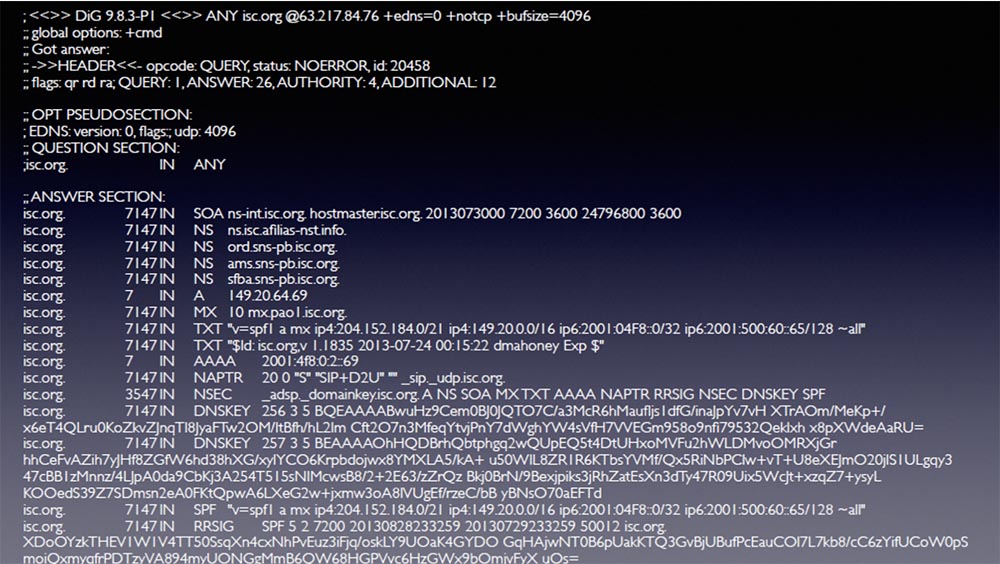

Entonces, ejecutas esta pequeña solicitud linda de 64 bytes de tamaño y obtienes lo que se está ejecutando en la pantalla en respuesta. Es decir, en una solicitud de 64 bytes, obtiene una respuesta de 3363 bytes de tamaño.

Entonces, si logra encontrar un solucionador DNS abierto, lo envía a 64 bytes y obtiene una respuesta superior a 3300 bytes. A eso me refiero cuando digo que puedes usar pequeños recursos para crear un gran problema. En este caso, obtenemos una ganancia de ataque del orden de x50.

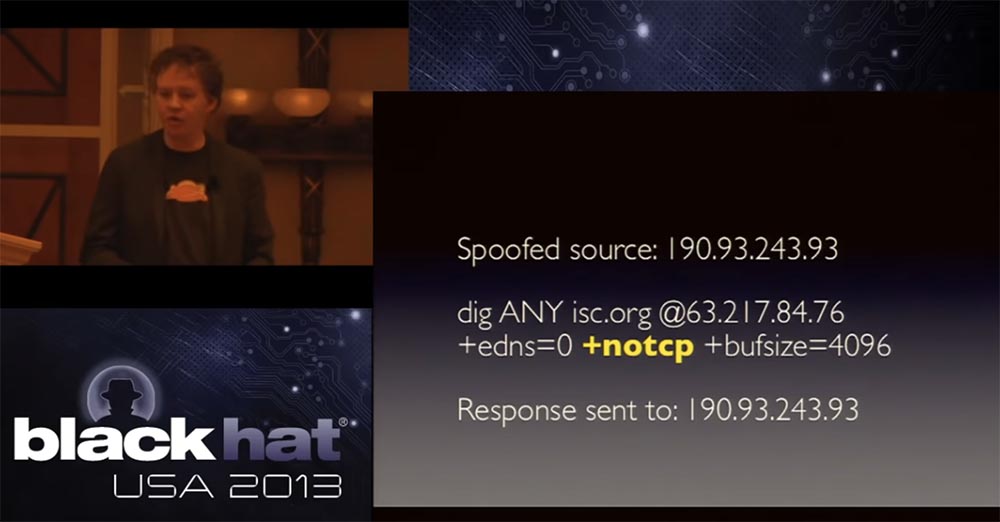

Sin embargo, la amplificación no funciona de manera predeterminada, y si envío una pequeña solicitud para obtener una respuesta grande, simplemente me envío el ataque DDoS. Por lo tanto, el segundo componente obligatorio para tal ataque es una red que permite la falsificación de la dirección IP de origen.

Es decir, trato de fingir que se envió una consulta DNS desde una dirección IP desde la cual no se envió. Le envío un mensaje a la resolución de DNS, y dado que UDP es un protocolo de "grabar y olvidar" sin un apretón de manos, después de recibir la solicitud, simplemente envía una respuesta a quien lo considera el remitente.

Las redes bien organizadas no permiten esto, no permiten que los paquetes provengan de direcciones IP que no pertenecen a esta red; estas son recomendaciones de BCP38. Al crear redes, la mayoría de los proveedores de Internet deben seguir estas recomendaciones, pero hay redes que ignoran esta regla.

Por lo tanto, si tenemos dos ingredientes necesarios, dado que UDP no usa apretones de manos, puede reemplazar fácilmente la dirección IP de la fuente de solicitud. Para atacar a Spamhaus, se utilizó el DNS específico que se muestra en la diapositiva y la garantía de que la conexión se realiza a través de UDP, que no requiere ningún apretón de manos. Luego, las respuestas de todos estos solucionadores de DNS abiertos ubicados en todo el mundo se envían a su red u otra red de destino.

Los efectos secundarios de estos ataques DDoS se reflejan en la atención al cliente, porque cientos de miles de servidores DNS abiertos están involucrados en este ataque. Sus usuarios rastrean el camino a la dirección de ataque 190.93.243.93, de donde salen toneladas de paquetes que infligen un golpe en su infraestructura, y comienzan a bombardearlo con llamadas enojadas como "no sabe lo que está haciendo, no sabe cómo iniciar una red normal, sus computadoras pirateado, ¿cómo te atreves a atacarme? y similares Y debe explicarles muy cortésmente que son ellos los que realmente lo están atacando, y ellos mismos lo sufren porque no configuraron correctamente su resolución de DNS, las respuestas a las consultas regresan, y todo esto finalmente lo afecta a usted ellos mismos

En realidad, esta es una oportunidad para enseñar a las personas cómo "limpiar" sus redes, y este es el aspecto positivo de tales ataques, ya que las personas no se dan cuenta de que esto sucede constantemente, solo a pequeña escala, debido a la configuración incorrecta de los servidores DNS abiertos. Y solo cuando la intensidad de los ataques aumenta significativamente, comienzan a prestarle atención.

Creo que todos ustedes están familiarizados con tipos de ataques tan antiguos como Pitufo, donde usan solicitudes de difusión ICMP a enrutadores a través de enrutadores y utilizan la suplantación de fuente, como resultado de que las computadoras responden a la víctima de su suplantación de identidad, obstruyendo los canales de comunicación.

La buena noticia es que la industria de enrutamiento ha aprendido a lidiar muy eficazmente con este ataque. Todavía se encuentran, pero lanzar un ataque de Pitufo es bastante difícil. Sin embargo, en general, los ataques de respuesta de reflexión DNS son muy fáciles de organizar.

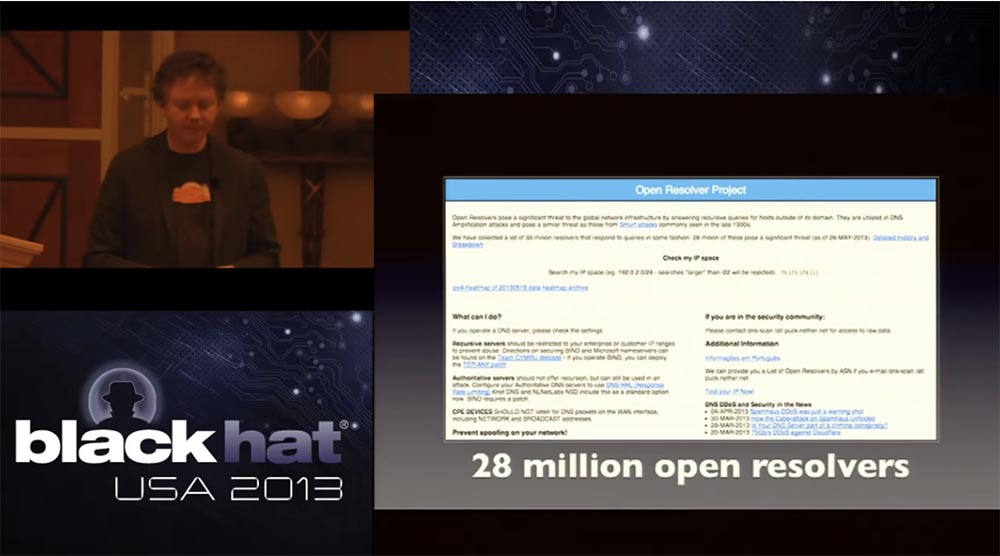

¿Qué tan comunes son estos ataques? La siguiente diapositiva muestra el Proyecto Open Resolver, que es un producto bastante revolucionario. Muchos de los presentes aquí han discutido durante mucho tiempo si vale la pena publicar una lista de todos los solucionadores de DNS abiertos que se ejecutan en Internet en la red. El hecho es que esta lista puede ser utilizada tanto por "buenos" para que puedan señalar a los clientes a redes configuradas incorrectamente como por "malos" que pueden usarla para organizar ataques DoS.

No es casualidad que este proyecto se haya lanzado el lunes, después del fin de semana, durante el cual soportamos todo este infierno. Por lo tanto, los proveedores de Internet de primer nivel más grandes pudieron asegurarse de que los "tipos malos" tuvieran esta lista durante mucho tiempo y, por lo tanto, debe comenzar a limpiarla deshaciéndose de los servidores abiertos. Gracias a este sitio, puede ingresar el rango de sus direcciones IP y verificar si su red tiene solucionadores DNS abiertos. Por lo tanto, si PCCW hace esto, pueden borrar la red antes de tener problemas. Hemos involucrado a los medios para cubrir el papel de este proyecto, de modo que todos los proveedores se enteren de esta lista, porque el número de servidores de resolución de DNS abiertos utilizados en Internet es de 28 millones. , 30, 40 50 , , , 21 , .

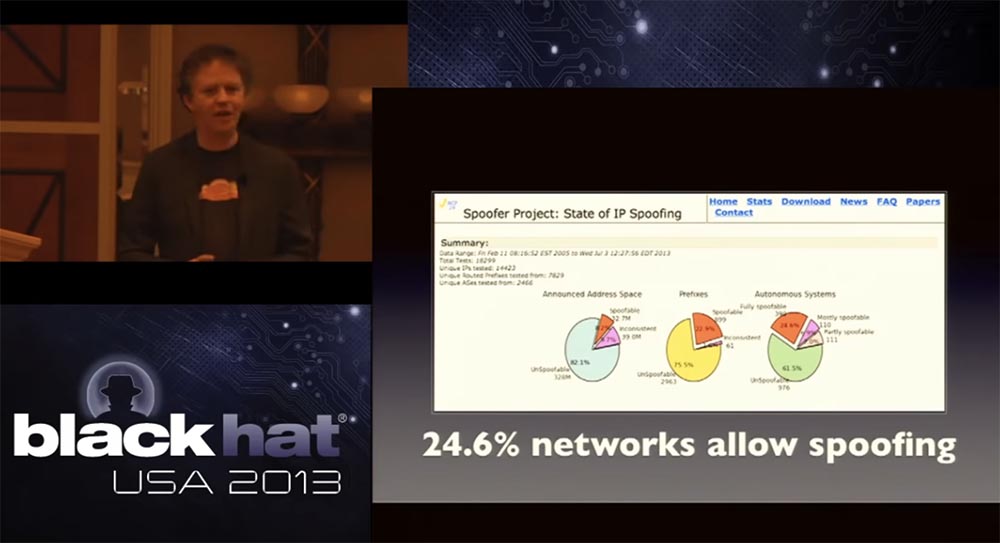

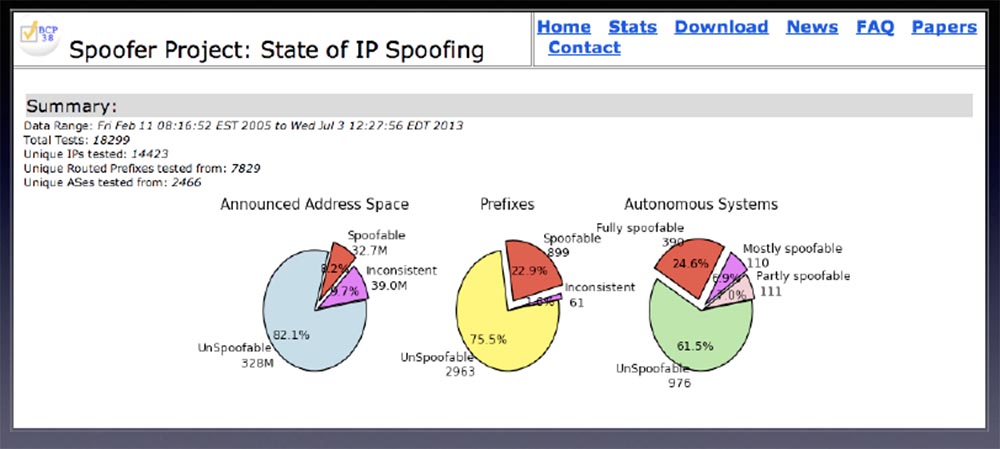

, – , . MIT, . , , 25% .

2013 , BCP 38 . , , IP-, . , 2002 , , – !

, - . , , , , China Telecom. DNS- . , , . , .

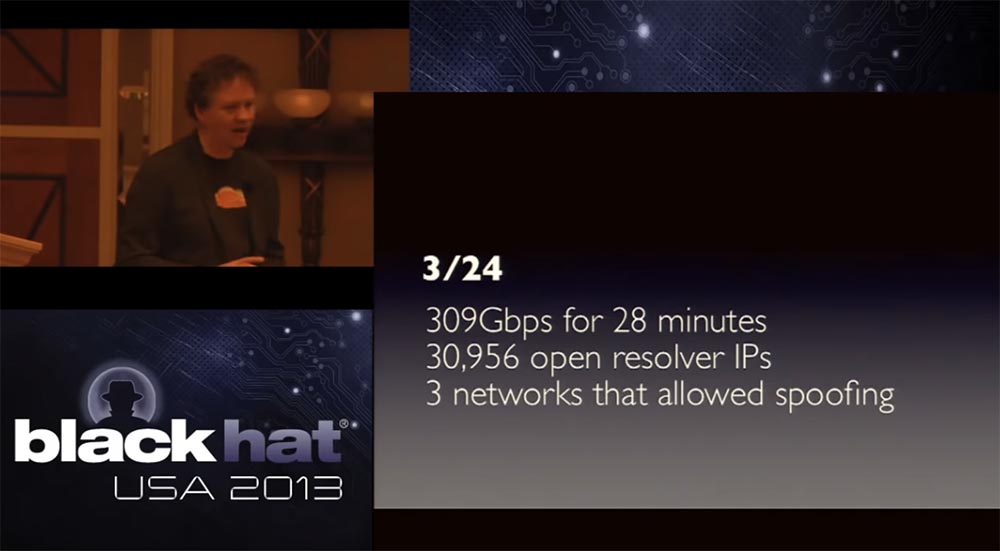

, Spamhaus. 24 309 / 28 . , , 300 / . , , , , Spamhous . , . , ? – 0,1% , ! 1%, 300-, 3- . 10% DNS-, 30- . , 3 , , 30- , . .

, , 3 , , , 5 7 . -, . 3 , .

25 , 287 / 72 . – 31154, . – .

, 1 , , . 5 7 , 3 , IP-, 9 /, 0,1% DNS-. 300 / DDoS-.

, , , , , .

, , . , - , , , , .

– , , , . , , , , , .

, , , , . , . , , 23 CloudFlare, 50. X-.

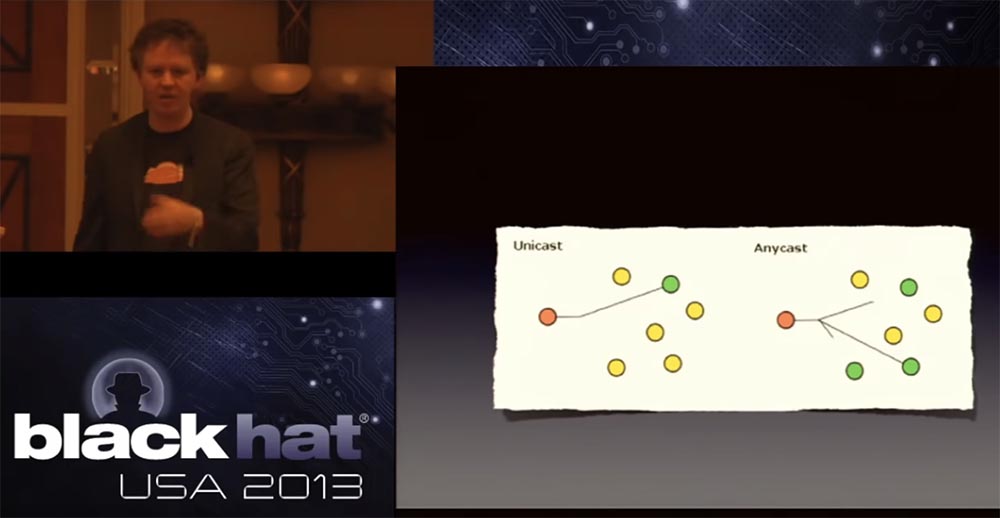

, , , . Anycast BGP DNS, Anycast. HTTP-, . , – , .

Anycast, . , Anycast , . , 23 - , IP-, , Spamhous. , 300 / , - , - 13 / .

El problema es que el atacante también puede hacer cálculos matemáticos y redirigir rápidamente el ataque directamente al borde de nuestra red. Esta es una pequeña idea estúpida, como resultado, el atacante puede obtener el efecto opuesto de ganancia. Es decir, en lugar de fortalecer el ataque aumentando su superficie, se ve obligado a reducir esta superficie y reducir la intensidad del ataque.29:00 minConferencia NEGRO SOMBRERO. Lecciones de sobrevivir a un ataque DDOS de 300 Gb / s. Parte 2

El problema es que el atacante también puede hacer cálculos matemáticos y redirigir rápidamente el ataque directamente al borde de nuestra red. Esta es una pequeña idea estúpida, como resultado, el atacante puede obtener el efecto opuesto de ganancia. Es decir, en lugar de fortalecer el ataque aumentando su superficie, se ve obligado a reducir esta superficie y reducir la intensidad del ataque.29:00 minConferencia NEGRO SOMBRERO. Lecciones de sobrevivir a un ataque DDOS de 300 Gb / s. Parte 2Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta la primavera sin cargo al pagar por un período de seis meses, puede ordenar

aquí .

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los Estados Unidos! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?