Tarde o temprano, pero la mayoría de las historias fantásticas se hacen realidad. En el mundo de la seguridad de la información, esto sucedió tan pronto como Edward Snowden publicó información sobre PRISM, la herramienta de la NSA para rastrear usuarios en la red. En este artículo describiré la forma más efectiva de proteger mis datos de miradas indiscretas.

Colas

En primer lugar, debe familiarizarse con el personaje principal de este artículo. Sin este sistema operativo, uno no tendría que intentar abrir la puerta al mundo del anonimato. Tails se usa más de 20,000 veces al día, periodistas y activistas de derechos humanos usan Tails para denunciar delitos contra gobiernos y corporaciones.

TheAmnesicIncognitoLiveSystem es un sistema operativo que puede ejecutar en casi cualquier computadora desde una unidad flash USB o DVD.

Este sistema operativo está destinado a mantener su confidencialidad y el anonimato lo ayudará a usar Internet de forma anónima y evitar la censura: todas las conexiones se ven obligadas a pasar por la red TOR, y también no dejar rastros en la computadora que usa y usar las últimas herramientas criptográficas para cifrar sus archivos, correo electrónico, mensajería instantánea y ocultar todos los archivos y directorios en medios electrónicos.

· Instalar colas

Bueno, comencemos la instalación de este milagro. Necesitaremos un USB de 8GB (min.), Programa Etcher y media hora de tiempo.

En primer lugar, vaya aquí y descargue la imagen directamente. En mi caso, esta es la versión 3.12, luego descargue el programa Etcher para instalar nuestro sistema operativo desde el sitio oficial, y luego proceda con la instalación. La interfaz de este programa es intuitiva: seleccione la imagen del sistema operativo, la unidad flash y presione iniciar. El proceso dura unos 5 minutos. Después de completar la descarga de la imagen sin desconectar el USB, reinicie la computadora, vaya al BIOS y seleccione la unidad flash USB como dispositivo de arranque. Luego, arranca desde allí.

· Colas preconfiguradas

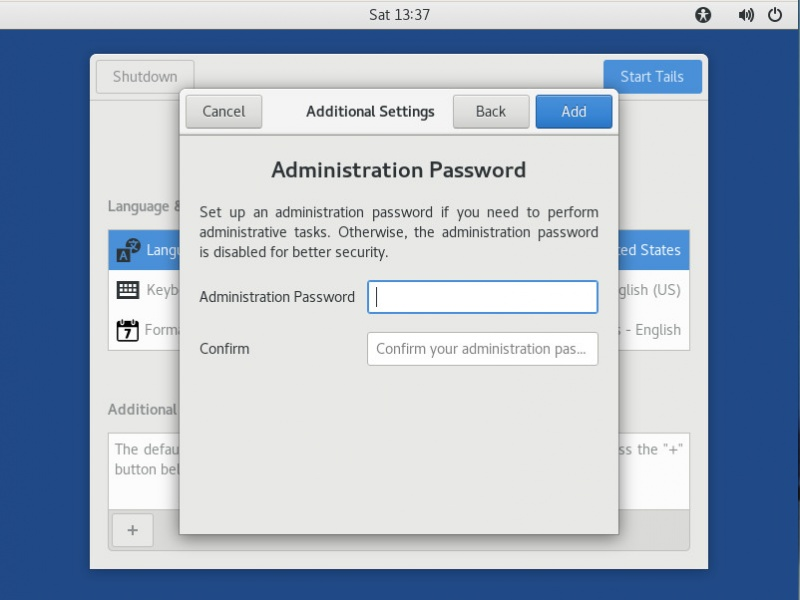

Ahora verá el menú Saludo, se encontrará con usted cada vez que inicie sesión y le aconsejo que siempre aplique la siguiente configuración. Debe ingresar a configuraciones adicionales, allí configuramos la contraseña de administrador, la suplantación de direcciones MAC, la conexión a través de Tor y los puentes.

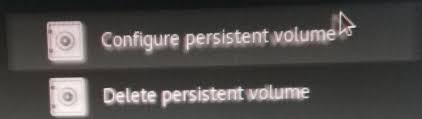

Y de nuevo, necesitamos la pestaña "aplicaciones". Vaya a la carpeta TAILS y configure el volumen persistente.

Fuimos al mago persistente. Primero establecemos una contraseña, será necesario ingresarla cada vez que se active Tails, después de ver una serie de elementos con opciones: aquellos archivos y configuraciones que deben guardarse, coloque el pájaro en el deseado.

· Guardar archivos y configuraciones de volumen persistente

Antes de bombear Tails, debe aprender a guardar los resultados de sus mejoras. Tails no está diseñado para guardar programas instalados, configuraciones y archivos en el apagado. Pero los desarrolladores han proporcionado la capacidad de guardar ciertos datos en la sección persistente que creamos anteriormente. Por ejemplo, para instalar un programa, debe ir al administrador de paquetes Synaptic, especificar un nuevo repositorio de programas y seleccionar el que necesita. Y solo para guardar algunos archivos, muévalos a Inicio / Persistente.

Entonces, a pesar de que la sesión en sí no se guarda cuando la computadora está apagada, los paquetes APT (configuración, extensiones del navegador, etc.), con la configuración correcta, se guardarán en la sección persistente. Esto hace posible implementar todos los programas necesarios durante el proceso de arranque del sistema operativo.

· Protección de datos en volumen persistente

El volumen persistente se cifra de manera predeterminada, pero hay un problema: puede descifrar cualquier cosa pero no encontrarla. Para que nuestra sección persistente no sea posible detectar, utilizamos algo mejor de lo que recomiendan los desarrolladores.

La sección oculta no es muy conveniente de usar, por lo que solo si necesita instalar este programa, si no necesita TrueCrypt, omita este elemento.

Entonces, los desarrolladores de Tails recomiendan usar Cryptsetup, pero la sección creada por esta herramienta está bastante oculta. ¿Por qué crear una sección de este tipo si se puede encontrar, por lo que utilizaremos TrueCrypt? La sección creada por esta herramienta no se puede detectar. PD A pesar de que el proyecto TrueCrypt se cerró en 2014, nos conviene, ya que hubo personas que continuaron el desarrollo.

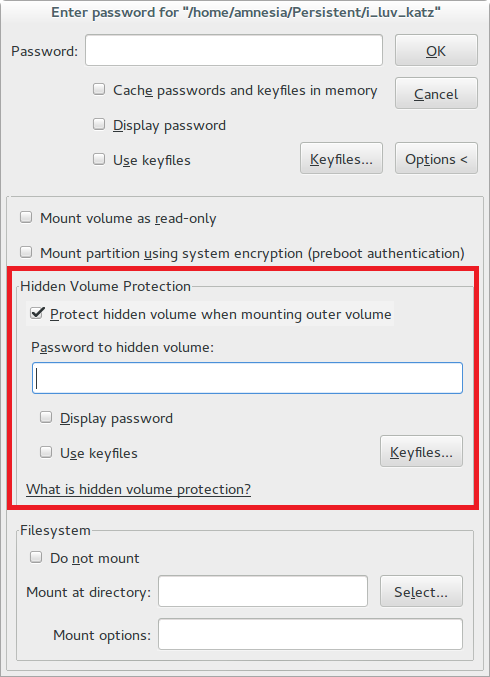

La sección TrueCrypt está oculta para que el sistema operativo no la encuentre hasta que ingrese la contraseña deseada.

Por lo tanto, al escribir archivos en nuestra sección oculta, puede dañarse.

Para no dañar a los perros en la sección oculta, al crear, debe marcar la casilla, como en la captura de pantalla a continuación.

· Navegador TOR

Este navegador es conocido por todos los que están interesados en la seguridad de Internet y que han intentado al menos una vez evitar varios bloqueos, ya sea rutracker o cualquier otro servicio bloqueado.

La primera pestaña que necesitamos es Privacidad del navegador. Lo configuramos para que siempre funcione en modo de visualización privado, protección contra el seguimiento (siempre, contenido falso y fraudulento), incluimos todo.

Ahora haga clic en TorButton, este botón a la izquierda de la barra de búsqueda. Aquí elegimos el nivel máximo de protección.

El protector de navegador más fuerte es, por supuesto, los "Complementos", lo protegerán del rastreo cuando navega por Internet, los sitios maliciosos serán bloqueados. Algunos de ellos ya están instalados en TOR por adelantado por los desarrolladores, pero no proporcionan una protección completa.

Desconectar - Bloqueador de anuncios confidencial: bloquea los rastreadores de Google Analytics / Yandex, etc. - Los principales medios para rastrear su historial de navegación, ubicación y muchos otros datos.

Adblock Plus : bloquea rastreadores, minería, publicidad, etc.

User-Agent Switcher : cambia automáticamente su huella digital en su computadora / navegador.

Man in the Middle - Protege contra la intercepción de tráfico de Internet \ ataques MITM. Esta extensión se puede ocultar del panel de extensión.

Desactivar WebRTC : el protocolo WebRTC proporciona ip real, conexiones TOR y otros datos, incluso si utiliza otras funciones de seguridad, por lo tanto, desactive este protocolo.

Ahora deberías configurar estas extensiones.

NoScript : esta extensión debe configurarse según el nivel de protección que desee tener. Pero es importante recordar que si marca las casillas en todas partes, la mayoría de los sitios no funcionarán correctamente.

Https Everywhere : haga clic en el botón de este complemento y marque ambos párrafos.

AdBlock Plus : vaya a la configuración y en los "filtros de terceros" es recomendable seleccionar bases de datos adicionales.

User-Agent Switcher : aquí seleccionamos un spread del 25% y todos los UserAgents.

Adjunto

Bueno, estás protegido contra el rastreo y puedes comenzar a navegar por Internet con un alma tranquila, pero en Tails también hay un software ya incluido con el sistema operativo, y te lo contaré.

· Comunicación

Para la comunicación, Tails está equipado con Pidgin, OnionShare y Thunderbird. Nos ocuparemos de todo en orden. Pidgin actúa como un cliente de chat con un complemento para cifrar mensajes, OnionShare ayuda a compartir archivos y Thunderbird para correo electrónico.

· Cifrado y privacidad

Dado que este sistema operativo se centra en el anonimato y la seguridad, el equipo de desarrollo ha invertido muchas herramientas interesantes para el anonimato. Por ejemplo, el programa MAT, borra los metadatos del archivo que pueden revelar mucha información personal sobre el creador. Como dije anteriormente, hay muchos de estos programas en Tails para que pueda ver su lista en el sitio web del desarrollador o explorar por su cuenta

· Otro software útil

Los creadores no escatimaron en el software útil para ningún usuario: LibreOffice, Gimp e Inkscape, pdf-redact-tools y algunos otros.

· En lugar de una conclusión

Ahora que ha aprendido sobre la seguridad real en Internet cuyo nombre es Tails, aquí no hablé sobre todas las características de este sistema operativo en vivo, sino que solo hice una breve descripción general de la instalación.

Instalar, usar, aprender.