Hola% username%!

Los algoritmos criptográficos en Rusia no pasan por competencias abiertas, simplemente nos decepcionan. Y tarde o temprano volverá a nosotros. Este artículo trata sobre el próximo estudio de nuestros GOST.

En 2016, los investigadores

mostraron que la tabla de permutación en los algoritmos de cifrado y hash rusos Kuznechik y Stribog tiene una estructura que está lejos de ser aleatoria. Esto ya ocurre después de que se encontró un

error trivial en Stribog, reduciendo su durabilidad de 2

512 a

2,266 .

El 29 de enero de 2019, se publicó un

nuevo estudio , Particiones en el S-Box de Streebog y Kuznyechik, que sugiere claramente la posibilidad teórica de una

puerta trasera en estos algoritmos.

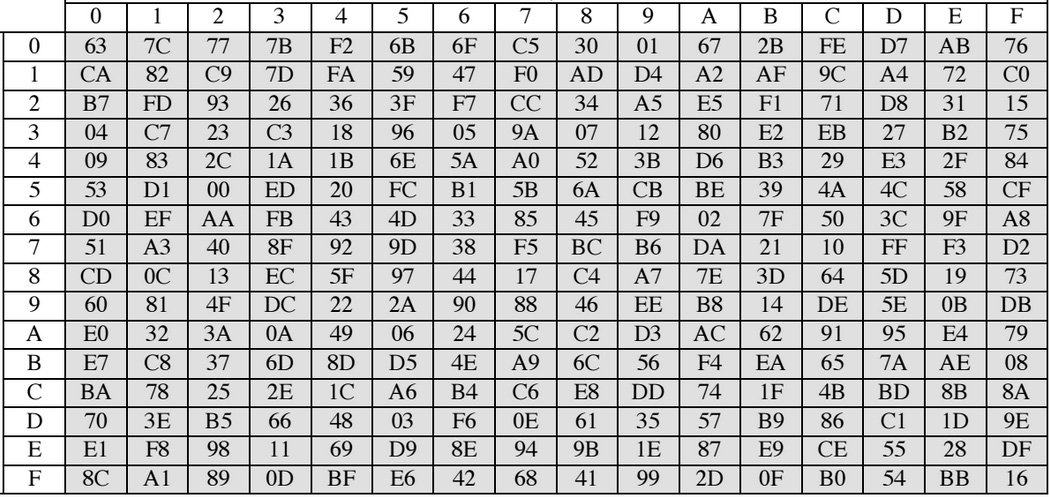

Entonces, S-Box, o la tabla de reemplazo, es un elemento de seguridad clave en muchos algoritmos de cifrado y hash simétricos. Un ejemplo de dicha tabla se muestra en la figura.

En general, esta tabla asigna una secuencia de bits a otra. Pero por qué principio es siempre una gran pregunta.

Las agencias gubernamentales a menudo se limitan a publicar sin ninguna explicación racional. En el caso de DES, la NSA propuso cambiar el S-Box antes de que el algoritmo se convirtiera en estándar. Solo después de muchos años se hizo evidente que este cambio en realidad aumentó la resistencia de DES al criptoanálisis diferencial.

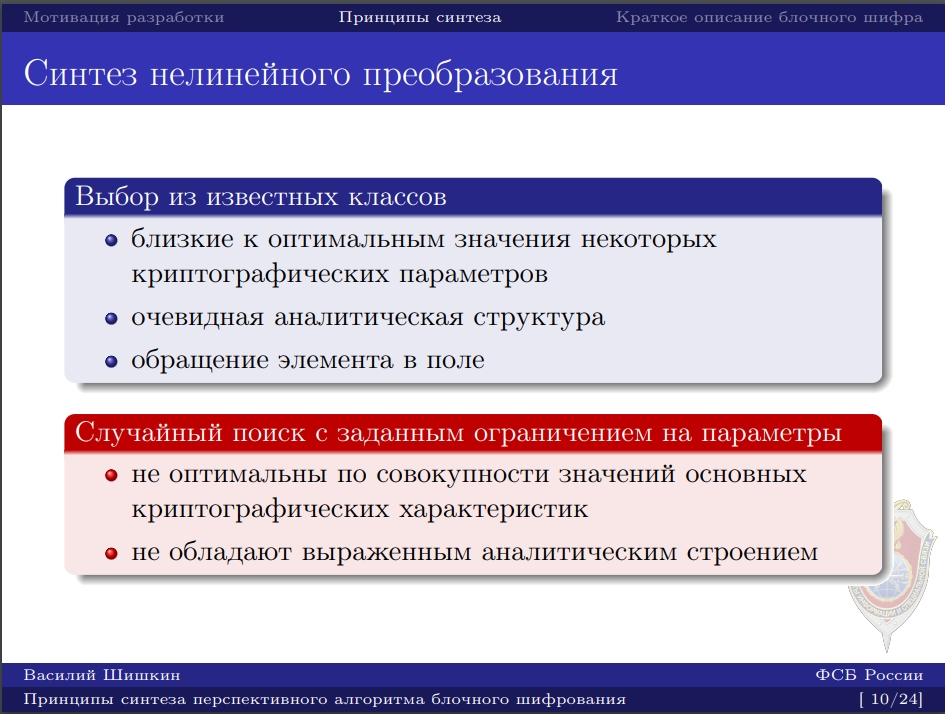

En el caso de los nuevos GOST, no todo es tan color de rosa. Los autores declararon que la tabla de sustitución se seleccionó al azar. Aquí hay una diapositiva de la

presentación del algoritmo, que indica que los autores seleccionaron aleatoriamente la tabla. Para que no tenga una estructura explícita que ayude a producir un criptoanálisis efectivo. (El rojo es lo que eligieron)

Esta mesa

Pero, en primer lugar, resultó que no se generó al azar, sino con la ayuda de un algoritmo astuto, que se

recogió en 2015.

En segundo lugar, los autores no abandonaron los intentos de descubrir la razón de este enfoque para el diseño de S-Box y encontraron resultados muy interesantes.

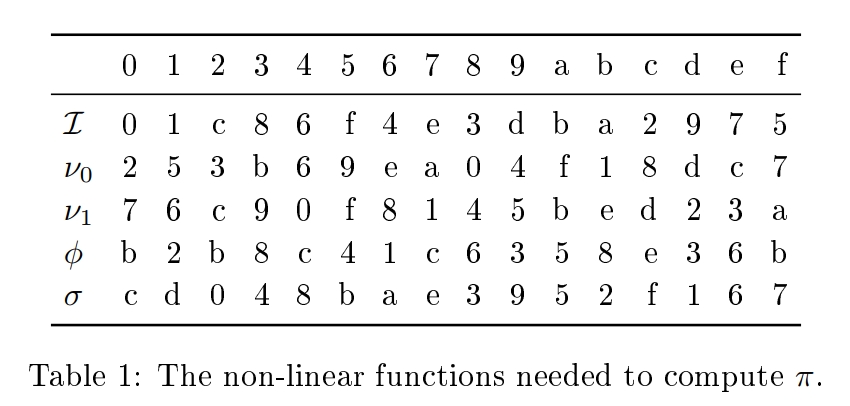

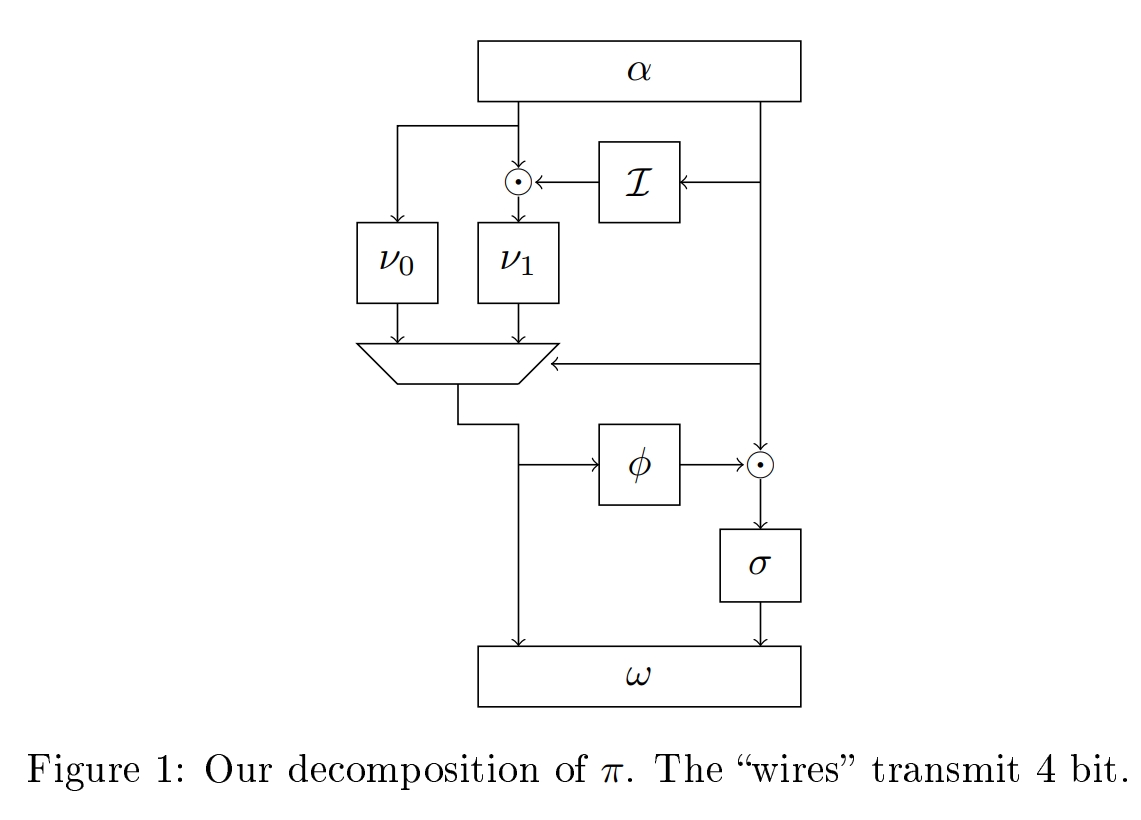

Resultó que los algoritmos que forman la tabla de reemplazo son más de uno. Diferentes grupos de investigadores describieron algoritmos completamente diferentes que no tienen casi nada en común, pero llegan a la misma tabla.

Esto llevó a los autores del estudio original a profundizar en la estructura de estos algoritmos y encontrar elementos comunes que tuvieron éxito.

Tklog

TKlog es una construcción de permutación que los autores de criptoanálisis nombraron después de la oficina rusa de TK-26, donde se crearon Grasshopper y Stribog. Su descripción está mucho más allá del alcance de este artículo; aquellos que lo deseen pueden consultar el

original . En pocas palabras, su propiedad clave es el uso de logaritmos discretos, al igual que en la criptografía asimétrica.

Lo importante es el hecho de que ambas versiones de la función de reemplazo de los algoritmos GOST son un caso especial del diseño de TKlog. Además de otra función de reemplazo del

algoritmo bielorruso BelT. Las funciones son diferentes, pero se reducen a una.

El hecho de que haya muy pocas opciones diferentes de conversión de TKlog sugiere el uso intencional de esta estructura particular no aleatoria en lugar de la aleatoria que se nos muestra en la diapositiva.

Particiones en clases adyacentes.

Una propiedad clave de la conversión de TKlog es que funciona con los llamados cosets. Y se compara uno con el otro.

El problema es que estas clases adyacentes son multiplicativas, como en todos los algoritmos convencionales. Y son aditivos.

Entonces, el único caso conocido cuando se usaron clases adyacentes aditivas en la función de reemplazar cifrados de bloque es la

creación especial de una puerta trasera . La información sobre esto es en 2016.

Tales puertas traseras se llaman NOBUS, abbr. de NObody But US, estas son vulnerabilidades que solo pueden ser explotadas por los autores de los algoritmos.

En lugar de una conclusión

Los autores del criptoanálisis no presentaron nuevos ataques a los algoritmos GOST existentes, pero hicieron una pregunta justa sobre la idoneidad de todo este circo con una tabla de permutación supuestamente aleatoria.

La NSA recientemente trató de llevar sus algoritmos simétricos livianos, Simon y Speck, a los estándares. Y el solo hecho de tener mesas de reemplazo con un diseño, cuya descripción no se proporcionó, fue suficiente para expulsarlos con trapos cabreados de todas partes.

No tenemos esa oportunidad.

PD: no olviden que Stribog se utilizó para generar los parámetros de las nuevas curvas elípticas GOST. Utilizándolo, la constante mística W fue desmenuzada.