En el encabezado tradicional "¿Qué hay de malo con IoT" la semana pasada, se agregó un estudio científico de especialistas de la Universidad de Michigan y la Universidad Federal de Pernambuco de Brasil. El estudio examinó 96 dispositivos IoT para un hogar inteligente de la lista de los más vendidos en el sitio de Amazon. Los científicos han analizado las aplicaciones para administrar estos dispositivos desde un teléfono inteligente, tanto manualmente como usando herramientas de análisis de comunicación de red automatizadas. En primer lugar, buscaron vulnerabilidades que pudieran tomar el control de los dispositivos IoT debido a una conexión insuficientemente segura.

Para 96 dispositivos diferentes, se ensamblaron 32 aplicaciones de control únicas. La mitad de ellos no encripta el tráfico cuando trabaja con IoT o usa claves de encriptación fijas. En consecuencia, no solo el propietario puede controlar los dispositivos, sino cualquier persona, en general, con una advertencia: si tiene acceso a la red local. El estudio en PDF está

aquí , un breve resumen en ruso está en

esta noticia . Nos detendremos en los detalles más interesantes del trabajo.

A diferencia de un estudio de seguridad típico, generalmente centrado en una vulnerabilidad específica de un dispositivo en particular, el trabajo científico de expertos brasileños y estadounidenses ofrece un enfoque integrado. Teóricamente se puede usar para evaluar la seguridad de cualquier dispositivo IoT que pueda conectarse a Internet y / o a la red local. El enfoque resultó ser el siguiente: nos limitamos al estudio de las aplicaciones de control y cómo interactúan con los dispositivos del hogar inteligente. Las brechas en los dispositivos en sí no se tienen en cuenta: se supone que si la parte del cliente es vulnerable, no se puede cavar más, por lo que todo es lo suficientemente malo.

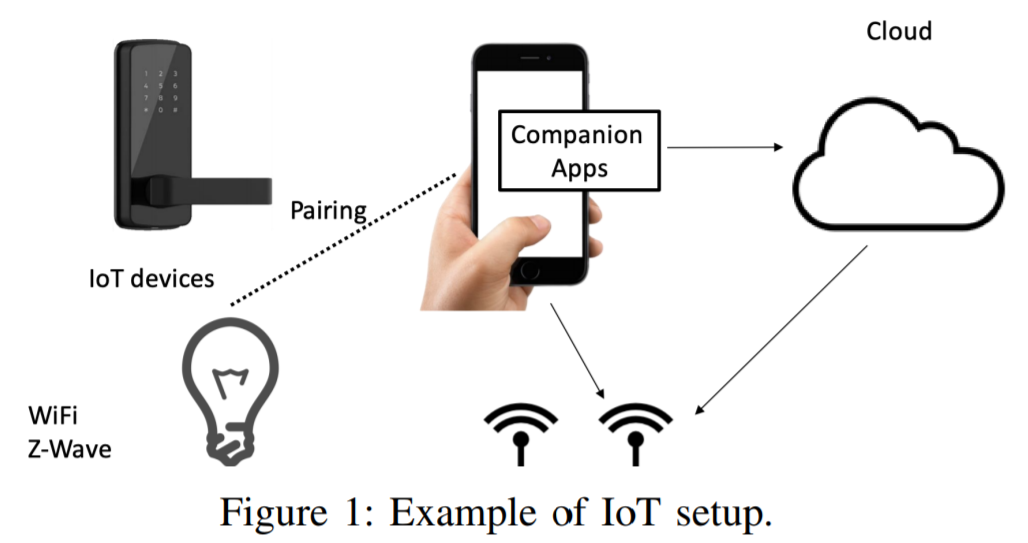

El esquema de operación de un dispositivo típico, como una cámara CCTV, implica la interacción con un teléfono inteligente a través de un controlador, ya sea directamente a través de una red local o mediante un sistema en la nube del lado del fabricante. Para comenzar, los investigadores compraron los cinco dispositivos domésticos inteligentes más populares y los estudiaron manualmente. Los problemas se detectaron de inmediato, por ejemplo, con una salida TP-Link controlada de forma tan remota:

La configuración inicial del dispositivo a través de la aplicación en el teléfono inteligente ocurre completamente sin encriptación. Durante el funcionamiento normal, se proporciona el cifrado de datos, pero la clave de cifrado es una para todos los dispositivos de la serie. Para confirmar las consecuencias prácticas de este enfoque, los investigadores subieron un

video que confirma la posibilidad de tomar el control del dispositivo. El estudio de cinco dispositivos nos permitió formular preguntas, cuyas respuestas se encontraron luego utilizando un sistema de análisis automatizado (en su mayoría):

- ¿Se utiliza la clave de cifrado "predeterminada" en el firmware utilizado?

- ¿Existe una conexión directa entre el dispositivo y el teléfono inteligente a través de la red local?

- ¿La aplicación y el dispositivo envían mensajes de difusión a través de la red?

- ¿Se está utilizando un protocolo de comunicación deliberadamente vulnerable?

Las respuestas para las cuatro aplicaciones seleccionadas fueron las siguientes:

Kasa Smart es una aplicación para dispositivos TP-Link, como el enchufe inteligente anterior.

LIFX es un fabricante de bombillas controladas a distancia. WeMo es desarrollado por Belkin, y e-Control es

BroadLink , en ambos casos se trata de controlar la iluminación y los electrodomésticos, televisores y electrodomésticos a través de infrarrojos, así como los sistemas de seguridad. En el caso de WeMo, los investigadores encontraron una falta de encriptación y cualquier tipo de autorización cuando se comunicaban con dispositivos en la red local. Al interceptar paquetes de red, los científicos pudieron crear un script que controla los dispositivos inteligentes de Belkin sin el conocimiento del propietario.

Resultados generales de la investigación: 16 aplicaciones no utilizan cifrado o se cifran con una clave fija. 18 aplicaciones se comunican con dispositivos en una red local, 14 se comunican solo a través del servidor del fabricante. 6 aplicaciones utilizan protocolos de comunicación vulnerables. El Registro

solicitó comentarios de las empresas mencionadas en el estudio. El comentario del fabricante de bombillas inteligentes LIFX es que la compañía está buscando un equilibrio entre seguridad y conveniencia, y este, en general, es el problema clave de los dispositivos IoT.

Las comunicaciones directas entre dispositivos (o un controlador) y un teléfono inteligente a través de una red local protegen al usuario de la bancarrota repentina del fabricante o la terminación del soporte para dispositivos obsoletos. Si en esta situación su IoT está atado a la nube, se encontrará cara a cara con un trozo de hierro roto. Pero el argumento de los fabricantes de que no hay necesidad de proteger las comunicaciones en la red local también es discutible. Se puede piratear una red local; también existe la posibilidad de comprometer un dispositivo que tiene acceso a ella. Las numerosas vulnerabilidades de los enrutadores, la configuración en la que puede cambiar abriendo el enlace correcto en el navegador, lo confirman.

El estudio proporciona ejemplos de dispositivos "correctos" en los que la interacción con la aplicación de control se produce solo a través del sistema en la nube, con el nivel necesario de cifrado de los datos transmitidos. Estos son los productos de Nest y EZVIZ. También implementa una forma relativamente segura de configurar inicialmente el dispositivo. En el primer caso, es un código de autenticación aleatorio que se muestra en la pantalla del dispositivo. En el segundo caso, se aplica una línea de autorización única al dispositivo en forma de código QR, que debe escanearse.

Las prioridades establecidas por los investigadores en este trabajo pueden ser cuestionadas, así como las ideas sobre el enfoque correcto para proteger las comunicaciones de los sistemas domésticos inteligentes. Como mínimo, el estudio confirma una vez más que no vale la pena reducir conscientemente la protección de los canales de comunicación, incluso en una red local. Las consecuencias pueden ser graves, especialmente si se utilizan métodos inseguros mediante alarmas inteligentes o una cerradura de puerta conectada a Internet.

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir siempre con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable.