Hola a todos Recientemente, tenemos una gran cantidad de nuevos lanzamientos y hoy me gustaría anunciar el curso

"Network Engineer" , que comienza a principios de marzo. Tradicionalmente, comenzamos a compartir material útil con usted sobre el tema, y hoy publicamos la primera parte del artículo "Enfoque sinestésico de la máquina para detectar ataques DDoS de red". Vamos!

Anotación Según los autores, los sistemas de detección de anomalías o ADS (sistemas de detección de anomalías) son probablemente el área más prometedora en el área de detección de ataques, ya que estos sistemas pueden detectar, entre otras cosas, ataques desconocidos (día cero). Para identificar anomalías, los autores proponen usar sinestesia de máquina. En este caso, la sinestesia de la máquina se entiende como una interfaz que le permite utilizar algoritmos de clasificación de imágenes en el problema de detección de anomalías de red, lo que le permite utilizar métodos no especializados para detectar imágenes, que recientemente se han desarrollado de manera amplia y activa. El enfoque propuesto es que los datos de tráfico de la red se proyectan en la imagen. A partir de los resultados experimentales, se ve que el método propuesto para detectar anomalías muestra altos resultados en la detección de ataques. En una muestra grande, el valor de un indicador de rendimiento integral alcanza el 97%.

1. Introducción

Uno de los métodos para garantizar la disponibilidad de la red es el uso de mecanismos de detección de anomalías en la red. Antes de determinar la anomalía, es necesario averiguar qué se considera una condición normal. Consideramos el estado del sistema como "normal" (o "funcionalmente viable") cuando realiza todas las funciones que se le asignan.

Por lo tanto, una anomalía es una condición en la cual el comportamiento del sistema no corresponde a las características claramente establecidas del comportamiento normal [1]. La introducción de mecanismos para la detección rápida de tales anomalías aumentará significativamente las posibilidades de una respuesta efectiva a los incidentes de interrupción de la red.

Las anomalías de red conocidas son tan diversas que no se pueden clasificar utilizando una clasificación. Sin embargo, existe una clara distinción entre anomalías activas y pasivas, externas e internas, intencionales y no intencionales, etc. Dado que estas diferencias no reflejan todas las características del fenómeno en estudio, el autor [2] propuso una clasificación de anomalías basada en el objeto de influencia, es decir, el sistema de información, compuesto por hardware, software e infraestructura de red.

De acuerdo con el enfoque elegido, las anomalías de la red se pueden dividir en dos grupos principales: fallas de nodos e infracciones de seguridad. Las fallas del host incluyen fallas de hardware, errores de diseño y configuración, errores de software y problemas de rendimiento de hardware. Las infracciones de seguridad de la red incluyen las siguientes anomalías: escaneo de red, denegación de servicio, malware, propagación de gusanos de red, explotación de vulnerabilidades, analizadores de tráfico (sniffers) y modificadores de red (inyecciones de paquetes, falsificación de encabezados, etc.).

El mayor daño financiero a los operadores de telecomunicaciones es causado por incidentes de denegación de servicio (DoS). Los ataques DoS, a su vez, se pueden dividir en dos tipos: "ataques" causados involuntariamente (errores de diseño y configuración de la red, un pequeño número de recursos informáticos asignados, un fuerte aumento en el número de accesos a un recurso de red) y ataques deliberados, como inundación UDP, TCP -SYN flood, Smurf ICMP broadcast flood e ICMP flood. Los ataques intencionales representan la mayor amenaza, ya que son más difíciles de mitigar de manera más efectiva, y potencialmente pueden conducir a grandes pérdidas.

El análisis de los resultados de la investigación publicados en [3,4,5,6,7,8], así como los informes de los principales desarrolladores de sistemas de seguridad de la información, mostraron que no existe un algoritmo efectivo único para detectar y prevenir ataques de denegación de servicio. Los proveedores suelen ofrecer una solución costosa que implementa un algoritmo híbrido basado en métodos de búsqueda de firmas y en la lista negra de las direcciones IP de un sitio atacante como una forma de reducción de riesgos. Un ejemplo es el sistema ATLAS de Arbor, Ltd. Por lo tanto, el problema de desarrollar herramientas para detectar ataques DoS distribuidos con un alto grado de eficiencia sigue siendo relevante.

2. Enfoques existentes

Según los autores, los sistemas de detección de anomalías o ADS son probablemente el área más prometedora en el área de detección de ataques, ya que estos sistemas pueden detectar, entre otras cosas, ataques desconocidos (día cero). Casi todos los modelos de detección de anomalías descritos en la literatura se pueden dividir en cinco grupos:

- a) basado en un patrón de almacenamiento de comportamiento [9,10]. La implementación del software de este enfoque debe compilarse en el núcleo del sistema operativo, lo cual es casi imposible (por ejemplo, en sistemas informáticos confiables). Además, la presencia constante del componente de monitoreo conduce a una desaceleración general de todo el sistema en aproximadamente un 4-50%;

- b) basado en la frecuencia [11,12]. Las desventajas comunes de los métodos de frecuencia son su poca adaptabilidad, ya que los valores de referencia de las frecuencias se determinan una vez que se utilizan conjuntos de entrenamiento o de acuerdo con datos expertos. Además, estos métodos suelen ser "sin estado", es decir, el orden en que aparecen los signos no se tiene en cuenta;

- c) basado en la red neuronal del clasificador [13,14,15,16,17]. Una desventaja de muchas redes neuronales es su poca idoneidad para procesar conjuntos de datos desordenados. La introducción de un orden artificial para un conjunto de valores de elementos solo distorsionará la imagen, ya que la red neuronal volverá a calcular los pesos de acuerdo con la proximidad de los valores numéricos;

- d) basado en la síntesis de máquinas de estados finitos (máquina de estados) [6,9,18,19,20]. La principal desventaja de este enfoque es el complejo proceso de construir una máquina de estados finitos mediante el análisis del escenario de ataque. Además, existen restricciones sobre los tipos de algoritmos de ataque que pueden describirse utilizando gramáticas regulares;

- e) otros, especiales: basados en redes bayesianas [21], algoritmos genéticos [22], etc. La mayoría de los trabajos ofrecen solo la idea básica, un algoritmo que a menudo no es adecuado para el uso práctico.

3. Enfoque propuesto

Para identificar anomalías, los autores proponen usar sinestesia de máquina. En este caso, la sinestesia de la máquina se entiende como una interfaz que le permite utilizar algoritmos de clasificación de imágenes en el problema de detectar anomalías en la red, lo que le permite utilizar métodos no especializados para detectar imágenes, que recientemente se han desarrollado de manera amplia y activa [23]. El enfoque propuesto es que los datos de tráfico de la red se "proyectan" en la imagen. La acumulación de cambios en la imagen nos da un flujo de video, analizando el cual, podemos concluir sobre el estado anómalo de la red de datos observada.

La base de cualquier sistema de detección de anomalías es un módulo que analiza los paquetes de red y determina su posible daño. De hecho, ADS está tratando de clasificar el tráfico de red en dos subconjuntos: tráfico regular y ataques de red (no importa qué tecnología de detección se use: basada en firma o estadística). Por lo tanto, el concepto ADS en sí está muy de acuerdo con los objetivos de los algoritmos de clasificación de imágenes: comparar la imagen original con la clase de imágenes del conjunto de acuerdo con algunas características. Además, clasificar imágenes como una herramienta matemática para analizar datos de tráfico de red y detectar ataques de red tiene varias ventajas sobre los métodos de detección de anomalías discutidos anteriormente. Estos beneficios se presentan a continuación.

- El aparato matemático para clasificar imágenes está bien diseñado y probado en la práctica en muchos otros campos de la ciencia y la tecnología.

- Una gran cantidad de algoritmos de clasificación de imágenes y amplias oportunidades para mejorarlos hacen que este aparato matemático sea muy flexible y brinde un gran potencial para aumentar la eficiencia de la detección de intrusos en una red.

- La mayoría de los algoritmos de clasificación de imágenes que demuestran una alta eficacia práctica son relativamente fáciles de entender e implementar en el software.

- La clasificación de imágenes es muy efectiva incluso con una gran cantidad de entrada. Este hecho nos hace considerar estos métodos especialmente adecuados para analizar grandes descargas de tráfico de red.

- La clasificación de imágenes se puede aplicar incluso si no hay información a priori sobre la importancia de ciertas características de los paquetes de red en el contexto de la detección de ciertos tipos de ataques a la red.

- La interpretación de los resultados es bastante simple e intuitiva.

3.1. Presentación de datos de tráfico TCP / IP multidimensionales como una imagenLos autores proponen resolver el problema de presentar metadatos del tráfico de red de una manera que permita utilizar el algoritmo de reconocimiento de patrones para detectar anomalías en la transmisión de video.

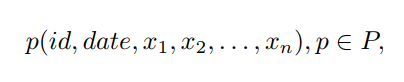

Considere un dispositivo de terminal de red que recolecta tráfico en un canal virtual. Cada paquete recopilado tiene un conjunto de metadatos representados como un vector p:

donde n es la dimensión del vector, P es el conjunto de todos los vectores, id es el identificador de sesión, fecha es la marca de tiempo de registro del terminal, x1, ..., xn es la dirección, direcciones y puertos del emisor y receptor, tamaño del paquete, tipo de protocolo, marca de tiempo (como en Encabezado de segmento TCP), varios indicadores y campos de servicio.

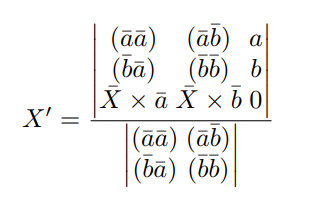

Para proyectar el tráfico en una imagen, se utiliza el método de proyección ortogonal [24]: cada vector p está representado por un punto en el espacio multidimensional, donde n es la dimensión del espacio, luego todos los puntos (paquetes) pertenecientes a una sesión se proyectan en el espacio bidimensional:

donde a, b son vectores básicos derivados empíricamente para la proyección en el espacio bidimensional, X es el vector original construido a partir de p eliminando los elementos id y date, X0 es el resultado de la proyección, × es el producto vectorial, () es el producto escalar.

El siguiente paso para visualizar una sesión de red es conectar todos sus puntos formando una figura convexa. El último paso es completar la forma resultante con color. Luego, todo se repite para la próxima sesión de red. La imagen resultante se obtiene cuando el proceso de formación de imágenes se ha realizado para todas las sesiones de red interceptadas por el terminal. La acumulación de cambios o diferenciación de esta imagen nos da una transmisión de video. En la fig. 1 muestra ejemplos de imágenes que reflejan el comportamiento correcto de la red ("estado normal").

El final de la primera parte.

¿Cómo te gusta el material? Ponga ventajas, escriba comentarios y regístrese para

una lección abierta , que se llevará a cabo el 18 de febrero por nuestro maestro - instructor de la Academia Cisco en Seguridad CCNA -

Alexey Kulininichev .