- Ley: un sitio de licitación debe proporcionar acceso a cualquier licitador acreditado.

- Práctica: uno de los participantes registra algunas Romashka LLC, recibe una firma electrónica y comienza a inundar el sitio con grandes solicitudes. Las solicitudes incluyen criptografía, y no la más rápida.

- Contramedidas estándar: deshabilítelo o bloquéelo temporalmente.

Como puede ver, los puntos 1 y 3 son mutuamente excluyentes.Y vivimos así.

Entonces, si un participante acreditado recibe un bloqueo de acceso, se generará una gran multa en caso de una queja. Bloquearemos una solicitud de un millón, inmediatamente una multa por el firewall. Si se trata de un paquete con una acción legalmente relevante.

Esto es lógico, pero va en contra de los problemas de seguridad de la información. Todas las herramientas existentes funcionan según el principio de determinar el componente malicioso del tráfico y bloquearlo. Cuando los participantes visitan el sitio y participan en subastas, no puede confiar en el sistema de filtrado, a quién dejar ir, a quién no. Todos deberían ir a pujar. Ningún algoritmo tiene el derecho de decidir quién no debe ser permitido en el sitio. Una firma es un gran criptograma de 10 kilobytes. Según los estándares del tráfico web, este es uno de los mensajes entrantes más difíciles (excepto para descargar archivos). Utilizan algoritmos robustos que consumen mucha energía para el rendimiento.

Hay reglas del sitio. Y si los usuarios usan una aplicación cliente-servidor, y si lo hacen dentro del marco de las regulaciones, entonces todo está bien. El sistema puede procesar muchas operaciones a la vez.

Tenemos derecho a bloquear el trabajo de los clientes que no son navegadores. No cumplen con las regulaciones del sitio. Hay artesanos que crean software alternativo que imita a un usuario en vivo usando un navegador, y puede crear una serie de solicitudes de alta frecuencia al servidor.

Las solicitudes anónimas se pueden descartar.

Firmado debe ser procesado.

Si están firmados, este es el envío de ofertas de precios, por ejemplo. La primera idea es dar claves de sesión para que cada vez que no maneje la autenticación compleja. Sobrevivió a la ola, la lucha se intensificó.

Ha habido casos en que todo ya no es DoS, pero las solicitudes DDoS contenían una firma electrónica legítima. Al mismo tiempo, se utilizaron tecnologías de ocultamiento de la fuente (desenfoque): bajo el mismo usuario, se enviaron solicitudes desde docenas de subredes diferentes. Son complejos porque se fusionan con el flujo de solicitudes legítimas. Incluso si están separados, no pueden ser bloqueados.

La segunda idea: bloquear la firma de tales camaradas. Hay firmas emitidas por las autoridades de certificación con conexión rápida, hay aquellas que no quieren cooperar. Pero incluso si el centro de certificación bloquea la firma, esto será un problema, porque la queja ante el FAS continuará. Y te castigarán por bloquear sin experiencia técnica. La acreditación en el sitio tampoco se puede suspender: es legal por tres años y no se puede suspender de ninguna manera. Simplemente no hay procedimiento.

Ahora, por qué es difícil procesar cada solicitud. El hecho es que las solicitudes de precio o monitoreo se colocan en la cola de procesamiento en la base activa. Debido a una diezmilésima de segundo, puede surgir una disputa antes del juicio. La solicitud se descifra, seguida de un bloqueo exclusivo, luego un cambio en varias tablas y luego se procesa la siguiente solicitud. Si no se puede aceptar la oferta de precio, se está llevando a cabo el procedimiento para revertir los cambios (por ejemplo, si la oferta fue más alta que el precio de subasta actual). Cada decisión tiene estatus legal.

Debe tener registros completos de cada oferta de precio. Esto impone restricciones a la infraestructura, en particular, a la posibilidad de fragmentar la base y encapsular sus secciones individuales.

Estamos protegidos del DDoS clásico por un complejo de un sistema de filtración basado en Arbor. Trabaja en casos severos en la lista blanca. Tenemos a todos los participantes en los procedimientos en la lista blanca. Se contrató un laboratorio de antivirus y se aceptaron algunos cambios según sus recomendaciones. Darán un efecto positivo durante algún tiempo, pero esta es una medida táctica.

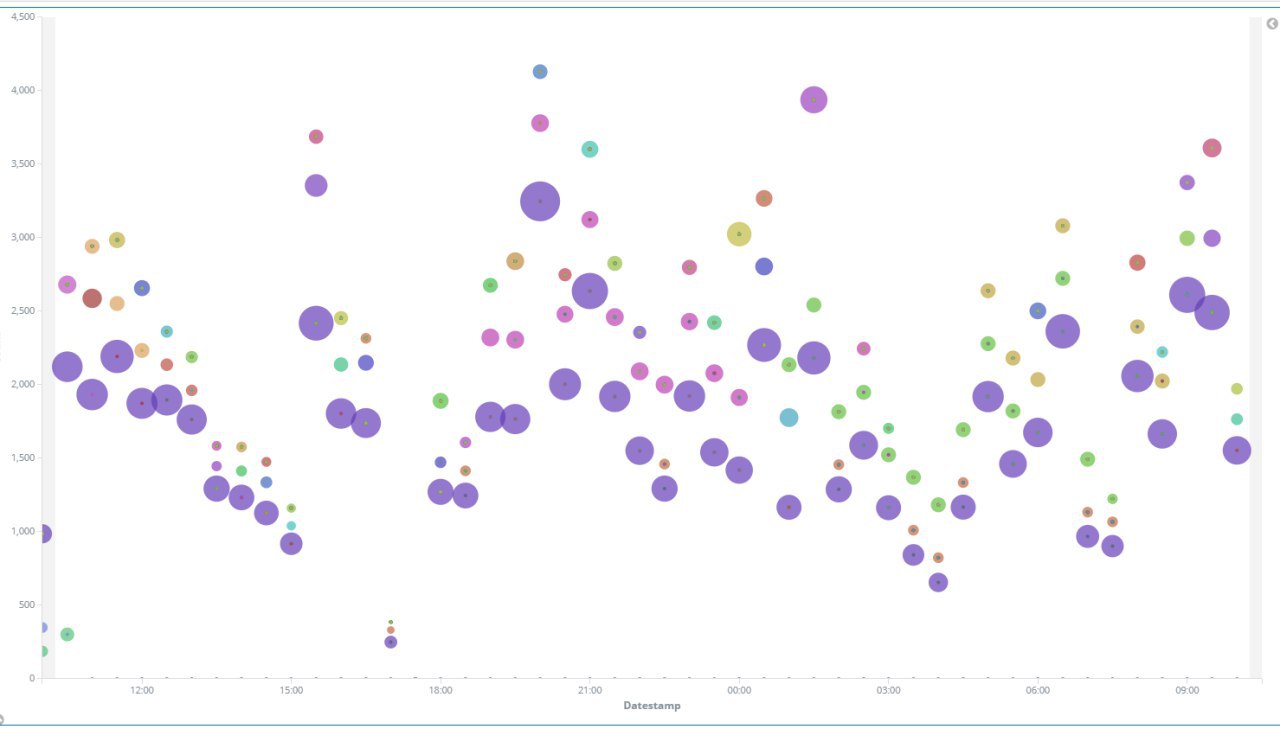

Tráfico analizado de aprendizaje automático

Tráfico analizado de aprendizaje automáticoLos ataques son organizados por aquellos que quieren ganar la subasta. Por ejemplo, un participante baja el precio y luego obstruye el sitio para que otros no puedan interrumpirlo. Hay esquemas más complejos y sus combinaciones. Existen tipos de procedimientos en los que la primera persona que presenta una determinada oferta de precio gana por ley. Esto ya es un poco irrelevante en el mundo digital, pero esa es la legislación desde los días del papel.

A veces no está claro quién está detrás de la firma. Archivado en uno, pero de hecho el otro está involucrado. Todavía no hay ningún artículo para DDoS. Hay 274 - violación de las reglas del sistema. Se supone que solo DDoS es normal si no está escrito en las reglas. Hemos escrito.

Existe la práctica de atrapar intrusos y castigarlos severamente. Estas medidas hasta ahora detienen el problema, pero no lo resuelven.

También tenemos excelentes diálogos con proveedores de soluciones DDoS. Primero, viene un gerente y dice que todo funcionará. Entonces, incluso antes de la conclusión del contrato, ya no llega un vendedor que lo tiene todo a cielo abierto, sino un especialista técnico. Lo mirará a los ojos y dirá lo que tiene y cómo funcionó. Ya están comenzando la parte de atrás antes de la compra: “Puede comenzar mal. Pero un poquito. Quizás no garantizado. Un poquito. Y luego, de alguna manera, se convierte gradualmente en "quizás no un poquito".

También utilizamos elementos de aprendizaje automático. Hacer perfiles es un reparto del comportamiento normal de un usuario común. El sistema se basa en estas instantáneas de comportamiento de buena fe y comienza a bloquearse automáticamente cuando se rechaza. Intentamos hacerlo nosotros mismos con nuestras manos. Y deducimos los comandos de "automatización soviética" de antemano. Sabemos que si hay grandes intercambios importantes el martes, intentarán colocarlos. La gente quiere obstaculizar el curso del comercio. Tenemos más de cien ataques por año (ahora es un poco menos). A menudo podemos esperar a que aumente la carga: 5-10 mil bots no son un problema muy grande. Cuando la situación ya es crítica, comenzamos el bloqueo selectivo. Al mismo tiempo, bloqueamos los bots superiores (más activos), porque no tenemos la tarea de detener el ataque por completo, pero es necesario reducir la carga a un nivel mantenido, sin cortar nada legalmente significativo.

La segunda parte de los ataques son los ataques relacionados con el canal directamente al centro de datos. Hubo un caso cuando el centro de datos se tumbó por completo. Hubo problemas con el canal del proveedor. Hemos determinado de antemano el formato de cooperación con el proveedor. En particular, gestionamos todo el segmento de IP, no permitimos que se apliquen reglas de filtrado a nuestro grupo de IP. Cualquier contrato con un sistema de limpieza de tráfico significa que perderemos personas y recibiremos multas. Es suficiente que los atacantes activen el sistema por un segundo para registrar el hecho de que la transacción ha fallado: estos no son ataques familiares, cuya tarea es restringir el acceso al recurso o hacerlo completamente inoperativo.

Usamos Elastic Search para guardar datos de coincidencias por perfiles de usuario. Es importante no solo hacer un seguimiento de alguien que comienza a hacer algo potencialmente anormal. Debido a que todavía hay actividades muy similares a DDoS, cuando uno de los activistas o periodistas suelta el enlace a la compra, y las personas acuden a la multitud para mirarlo.

El algoritmo tarda aproximadamente dos o tres minutos en comenzar a compararse y, por lo tanto, se producirá una detección de desviación. En este momento, la infraestructura debe soportar todo el tráfico. Lo que sea que sea. Tenemos un stock de 15x carga comercial.

Los ataques son predecibles para grandes compras. Levantarse de una computadora es peligroso. Fui a algún lado: monitoreo de SMS y telegramas. Hay un retraso de medio minuto para volver corriendo. La batalla en segundos. Intenta ponerte de 10 a 15 minutos por la mañana. Atacaron solo un par de veces al día. En general, se retrasó con la reacción durante 5 minutos; el procedimiento ha terminado.

Lo que necesitamos es otorgar el derecho legislativo para protegernos del tráfico malicioso (cuando el sitio arregla qué, en qué punto y por qué es rechazado), o cambiar el procedimiento de acreditación (suspender la acreditación e iniciar legalmente procedimientos con infractores).

Estamos trabajando en ello ahora, pero por ahora le ofrecemos admirar el ejemplo del problema que surge al adaptar la legislación creada para los procedimientos en papel al mundo electrónico.

Referencias