Se descubrió un error peligroso y se explotó con éxito en la funcionalidad de la red social Vkontakte: XSS almacenado con la funcionalidad de un gusano de red.

La vulnerabilidad ahora ha sido reparada.

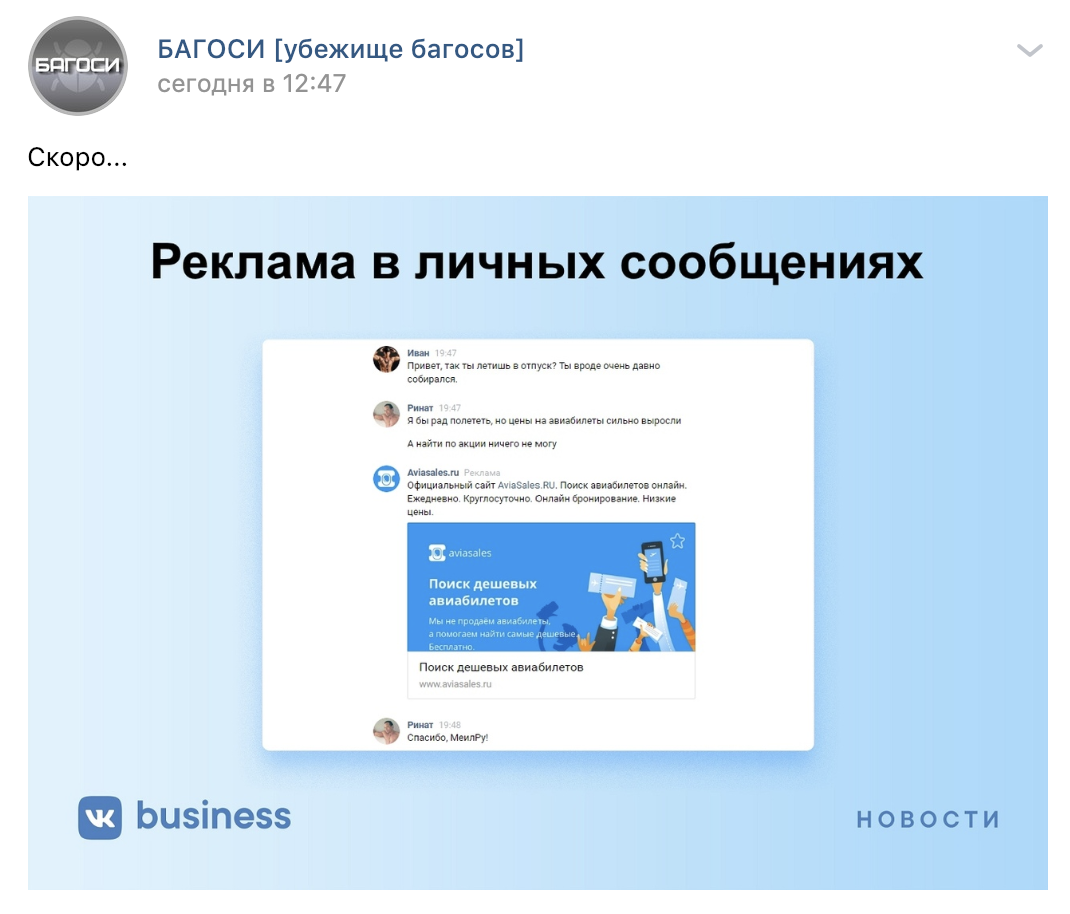

Las comunidades y usuarios de VKontakte en la noche del 14 de febrero comenzaron a publicar la misma publicación. El registro dice que apareció un anuncio en mensajes personales en la red social.

El día antes del hackeo, la comunidad "Bagosy" discutió sobre la vulnerabilidad, sin embargo, la red social no estaba lista para el ataque.

Después del inicio del ataque, la comunidad fue bloqueada, pero varios clones aparecieron de inmediato.

Al recibir el código malicioso, se traduce inmediatamente a todos los diálogos personales y comunidades de los atacados, lo que aumenta la pandemia.

El código javascript utilizado se puede encontrar en el enlace .

Es de destacar que el código de carga js contiene varios mensajes que se agregan arbitrariamente durante la distribución:

var t = [" .. mail group telegram", " , ", ", , *", " ", " ", ", , ", " *, ", " ", " ", " ", " ", " ", " ", " , !", " , ", " , , , , .., "], d = [" K a a x e", ": p o", " ", " ", " ", " x ", " ", "a o ", " B ", " ", " ", ": ", ": ", " o y e", " - ", " - "],

Las vulnerabilidades de esta clase y efecto son bastante raras, pero aún así ocurren. El costo de dicha vulnerabilidad debe estimarse en función de su impacto y el daño que puede causar a los usuarios. Algunos reserver pueden no estar de acuerdo con la política de remuneración y elegir una forma alternativa: usarla en la naturaleza por bromear y llamar la atención sobre el problema.

Qué hacer: cierre la sesión de todas las sesiones de la red social y cambie la contraseña (opcional, pero deseable), y también verifique el número de teléfono y el correo electrónico asociados con la cuenta.