Uno de los problemas más comunes que enfrentan casi todos los administradores de sistemas es administrar las contraseñas de los administradores locales.

Hay varias opciones para resolver este problema:

- Use una sola contraseña en todas las computadoras. La contraseña se puede establecer durante la implementación usando MDT o SCCM, o usando las preferencias de política de grupo después de la implementación. Por lo general, con este enfoque, la contraseña nunca cambia, lo que significa que se filtrará tarde o temprano (cuando el administrador es despedido o el usuario puede espiar la contraseña), mientras que la contraseña comprometida da acceso a todas las PC de la organización.

- Configuración única de una contraseña única en cada PC. Por lo general, ocurre con una implementación. Hay muchas opciones: desde la generación manual de una contraseña aleatoria y guardarla en un sistema de contabilidad de contraseña (Keepass, OnePassword, Excel), que termina con la generación automática de contraseña de acuerdo con un algoritmo conocido por los administradores, donde la entrada es el nombre de la PC. Conociendo el algoritmo, el administrador puede calcular la contraseña en el acto e iniciar sesión en cualquier PC. Las desventajas son aproximadamente las mismas que en la opción 1: un administrador despedido conserva la capacidad de iniciar sesión en cualquier PC, pero cuando un usuario compromete una contraseña, obtiene acceso a una sola PC y no a todas a la vez.

- Usando un sistema que generará automáticamente contraseñas aleatorias para cada PC y las cambiará de acuerdo con el horario establecido. Aquí se excluyen las desventajas de las opciones anteriores: la contraseña comprometida se cambiará de acuerdo con el cronograma, y el administrador despedido después de un tiempo no podrá iniciar sesión en la PC incluso si roba la base de datos de contraseña válida en el momento del rechazo.

Uno de estos sistemas es LAPS, cuya instalación y configuración discutiremos en este artículo.

Vueltas

LAPS significa Local Administrator Password Solution y es el sucesor de la solución AdmPwd, que fue adquirida por Microsoft y renombrada LAPS. LAPS es gratuito y no requiere costos de infraestructura adicionales, ya que utiliza Active Directory como base de datos. El soporte está disponible a través de los Servicios de Soporte Premier de Microsoft

Página oficial del productoEl autor del AdmPwd original ha desarrollado un nuevo producto, AdmPwd.E, pero la versión gratuita está limitada a 20 PC, por lo que no es adecuado para todos.

El sitio oficial .

LAPS viene con una extensa documentación (solo en inglés) y generalmente deja la impresión de una solución extremadamente reflexiva y confiable.

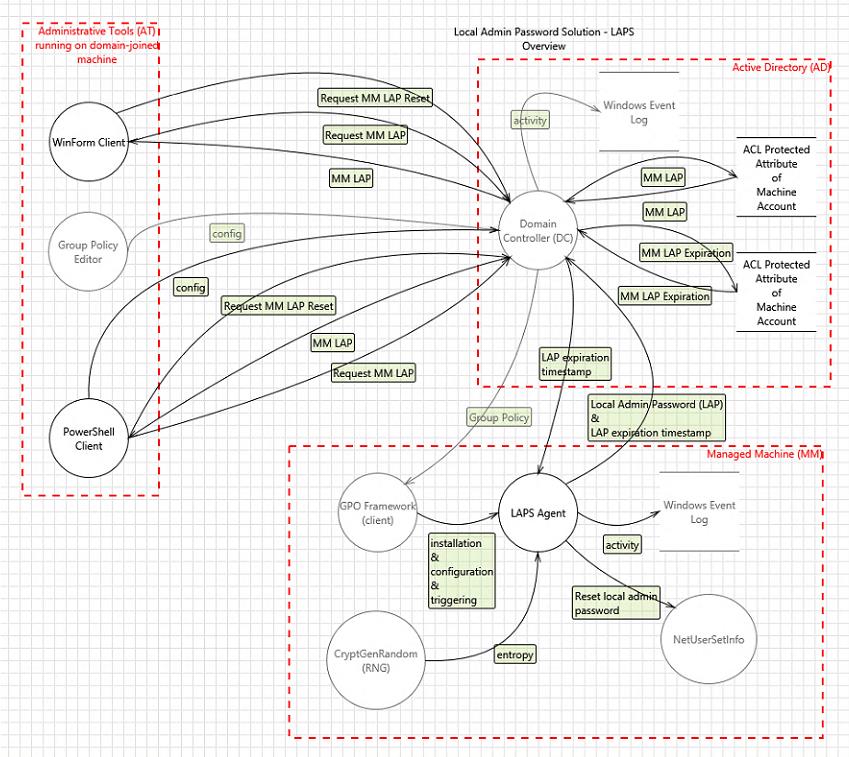

Arquitectura

El sistema consta de los siguientes componentes:

- Agente: extensión de directiva de grupo instalada en todas las PC administradas a través de MSI. Es responsable de generar la contraseña y guardarla en el objeto AD correspondiente.

- Módulo de PowerShell. Se usa para configurar LAPS.

- Directorio Activo Almacena la contraseña del administrador local.

Se llama al agente cada vez que se actualiza la Política de grupo y realiza las siguientes tareas:

- Comprueba si la contraseña del administrador local ha caducado

- Genera una nueva contraseña si la actual ha expirado o si es necesario reemplazarla antes de la fecha de vencimiento

- Cambia la contraseña del administrador local.

- Guarda la contraseña en el atributo correspondiente del objeto AD

- Almacena la fecha de caducidad de la contraseña en el atributo correspondiente del objeto AD

La contraseña puede ser leída por los administradores y también marcada como que requiere reemplazo la próxima vez que se actualice la política.

El diagrama de operación completo de LAPS se muestra en la siguiente imagen.

Instalar y configurar LAPS

Primero, instale los controles LAPS en la computadora desde la cual configuraremos.

Inicie el paquete msi e instale todas las herramientas de Managemnt, que incluyen la interfaz de usuario LAPS, el módulo PowerShell y las plantillas de directivas de grupo.

Si ha configurado un repositorio centralizado para plantillas de políticas de grupo, transfiera inmediatamente los archivos "Admpwd.admx" y "En-us \ AdmPwd.adml" de "% SystemRoot% \ PolicyDefinitions" a "\\ contoso.com \ SYSVOL \ contoso.com \ policy \ PolicyDefinitions ".

El siguiente paso es agregar nuevos atributos al esquema AD. Para hacer esto, abra la consola de PowerShell en nombre de una cuenta con derechos de "Administrador de esquema" y primero importe el módulo con el comando "Importar módulo AdmPwd.PS", y luego actualice el esquema con el comando "Actualizar-AdmPwdADSchema".

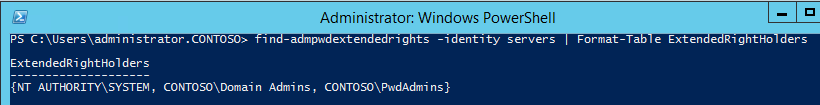

Luego debe asegurarse de que solo los administradores tengan acceso a los atributos recién creados. Esto es necesario porque las contraseñas se almacenan en AD de forma transparente, y el acceso a ellas está regulado por AD ACL. Para hacer esto, use el comando "Find-AdmPwdExtendedrights -identity <OU, donde se encuentran las cuentas de PC> | Format-Table ".

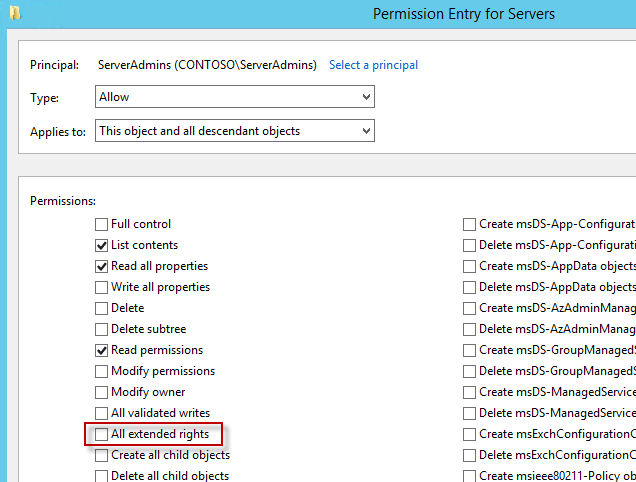

Este comando devuelve una lista de cuentas / grupos que tendrán acceso a las contraseñas almacenadas en AD. Si encuentra cuentas / grupos "redundantes", utilice la utilidad ADSIEdit para configurar correctamente los derechos de acceso. Asegúrese de que el permiso "Todos los derechos extendidos" no esté marcado para grupos que no deberían tener acceso a las contraseñas.

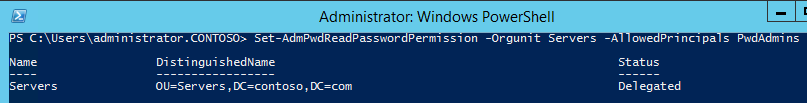

Si desea dar acceso a las contraseñas para grupos o cuentas adicionales, use el comando "Set-AdmPwdReadPasswordPermission -OrgUnit <OU, donde se encuentran las cuentas de PC> -AllowedPrincipals <Usuarios o grupos>".

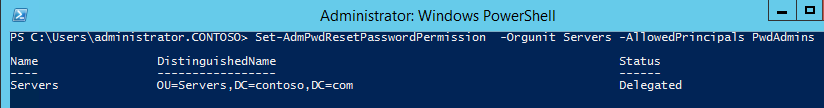

El siguiente comando emite los derechos de acceso para forzar el cambio de una contraseña no vencida durante la próxima actualización de la política de grupo: "Set-AdmPwdResetPasswordPermission -Identity <OU, donde se encuentran las cuentas de PC> -AllowedPrincipals <Usuarios o grupos>"

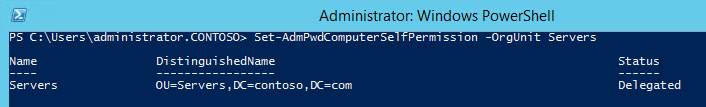

Luego debe otorgar derechos a las propias computadoras para modificar estos atributos. Para hacer esto, use el comando "Set-AdmPwdComputerSelfPermission -OrgUnit <OU, donde se encuentran las cuentas de PC>"

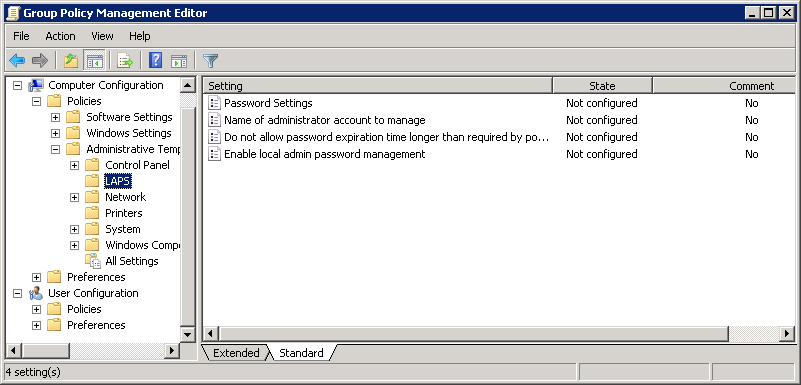

El siguiente paso es configurar la Política de grupo. Podemos controlar la complejidad y las fechas de vencimiento de las contraseñas cuyo nombre de cuenta cambiará, así como activar y desactivar LAPS.

El nombre de la cuenta debe indicarse solo si es una cuenta especialmente creada. Si se trata de una cuenta científica integrada, este parámetro debe dejarse en "No configurado" (incluso si se cambia el nombre de la cuenta), ya que la SID conocida encontrará la cuenta integrada.

El siguiente paso es instalar la extensión de directiva de grupo en la PC. Esto se puede asignar a políticas de grupo, a SCCM u otra herramienta de implementación de aplicaciones. Cabe señalar que, de manera predeterminada, el paquete msi instala solo la parte del cliente, por lo que la implementación no requiere pasar parámetros adicionales al instalador. Solo es necesario reiniciar la PC cuando se implementa a través de políticas de grupo.

La forma más fácil de ver su contraseña es usar la interfaz de usuario LAPS. Ingrese el nombre de la computadora en el campo apropiado y haga clic en "Buscar". Si hicimos todo correctamente, verá la contraseña en el campo correspondiente.

Conclusión

Este artículo cubrió los pasos básicos para implementar LAPS. Hay más información disponible en la documentación que vino con el producto. LAPS también tiene un medio para registrar sus acciones, que no se discutió en este artículo, pero se describe en la documentación.