Mi nombre es Sam Bone, estoy aquí para hablar contigo sobre ataques DoS y me ayudarás con esto. Hablaremos un poco sobre los hacktivistas que usaron estos ataques porque los encuentro interesantes. Muestran claramente cuánto daño puede hacer con varios tipos de ataques DoS, mientras que al mismo tiempo se arriesga a ir a la cárcel.

En cualquier caso, ayuda a otras personas a vender sistemas de seguridad y me ayuda a interesar a mis alumnos a aprender cómo funcionan estos ataques y cómo defenderse de ellos. Así que hoy serán mis víctimas. ¿Cuántos de ustedes trajeron dispositivos que no lamentan "matar"? Uno, dos, tres ... no mucho. Ryan configuró una red inalámbrica a la que no se pueden conectar más de 40-50 dispositivos, después de lo cual esta red será destruida. Estaba seguro de que no muchos de los presentes querrían que su dispositivo fuera "asesinado". Sin embargo, creo que este ataque puede usarse para matar todas las máquinas en DefCon. Demostraré una versión de tal ataque que será mortal para los dispositivos en esta sala, pero que no afectará las conexiones en otras salas.

En esta diapositiva me ves, enseño ética de hackers, redes y seguridad informática en el San Francisco City College.

Aquí conmigo aquí hay dos invitados. Este es Matthew Prince, quien hablará sobre su relación con ALLSEC. Estaba muy feliz de conocerlo, porque los dos estábamos molestos por la forma inmoral, la gente malvada ayuda a LulzSec.

Retweeteé algunos de los tuits de ALLSEC que apuntaban a casos de robo de datos que consideraba importantes, y lanzó un servicio que utilizaron para protegerse de tales ataques. Por lo tanto, será interesante para nosotros escuchar acerca de esto del mismo Mateo.

Mi segundo invitado es Ryan Carter. Él construyó una red aquí y la usará para "matar" a las personas que han expresado su deseo de someterse voluntariamente a un ataque DoS, porque gracias a esto aprenderemos sobre varias vulnerabilidades nuevas.

Este no es un ataque de "día cero", no se me ocurrió, se conoce desde hace muchos años y todo porque muchos fabricantes de dispositivos no corrigen sus vulnerabilidades. Entonces, si alguno de ustedes tiene dispositivos exóticos, sería interesante exponerlos a este ataque para descubrir qué tan vulnerables son.

Entonces, aquí está el contenido de lo que les voy a mostrar. Primero contaré sobre la historia de los ataques DoS y los piratas informáticos que lo usaron, luego sobre el ataque DDoS en la cuarta capa de transporte OSI, en el que miles de atacantes derriban un sitio, sobre el ataque DoS en el séptimo nivel de aplicación, cuando el hacker sin ayuda, se bloquea uno o más servidores y el ataque DoS del anuncio de enrutador de la red local, cuando un pirata informático bloquea toda la red.

Ya en el último año, le dije que la versión IPv6 traerá muchos problemas de seguridad, y así sucedió. La sexta versión del protocolo de Internet es una "distorsión del tiempo" cuando un montón de cosas desarrolladas en 1993 regresaron a nuestras redes nuevamente, por lo que el viejo truco del truco funcionó nuevamente. En realidad, este no es un truco muy antiguo, sino más bien destructivo, y le mostraré cómo un pirata informático puede matar todas las máquinas de Windows en la misma red. Para hacer esto, solo necesita enviar algunos paquetes por segundo.

El jefe de Wikileaks, Julian Assange, entusiasmó a todos con una filtración de información, publicó cerca de mil telegramas secretos del gobierno de los EE. UU., Y luego colocó un misterioso archivo cifrado con el algoritmo AES-256 como su seguro en la red BitTorrent, por lo que no se puede descifrar sin una clave. Assange dijo que si lo encarcelan o lo matan, publicará esta clave, con la cual el mundo puede aprender aún más secretos "terribles". Sin embargo, a pesar de que Assange fue detenido en el Reino Unido y se está preparando para ser deportado a Suecia, la clave aún no se ha publicado.

La siguiente diapositiva muestra a miembros de la comunidad anónima que están cansados de publicar fotos de gatitos en 4chan y decidieron salvar el mundo con DoS. Para ellos tiene sentido, pero creo que ese comportamiento no tiene sentido.

En general, comenzaron a atacar a todos los que odiaban y comenzaron con los cienciólogos, por lo que es muy fácil odiar a los cienciólogos. Luego se enfrentaron a otras personas y finalmente atacaron a HB Gary Federal. Se suponía que este tipo, Aaron Barr, debía estar aquí, pero hace tres días recibió una orden judicial que le prohibía participar en la discusión de la DefCon y contar lo que realmente sucedió allí.

Barra participó contractualmente en la seguridad informática de las empresas gubernamentales cuando Aaron afirmó que podía encontrar personas que trabajaran con LulzSec y las expuso al correlacionar sus cuentas de Twitter y Facebook. Por lo tanto, los hackers decidieron castigarlo, lo que resultó ser una tarea inusualmente fácil.

La comunidad anónima generalmente usa herramientas de piratería primitivas, pero la parte más experta de esta comunidad ha podido unir fuerzas contra HB Gary Federal. Para derribar su sitio, usaron inyección SQL y secuestraron un servidor de correo electrónico. Luego enviaron una carta falsa como en nombre del propietario de la empresa con una solicitud para cambiar el nombre de usuario y la contraseña y desactivar el firewall. Esto funcionó, después de lo cual Anonymous ingresó al servidor, tomó los correos electrónicos desde allí y los publicó en Internet.

Estos muchachos, que luego actuaron como LulzSec, hicieron lo que cualquier persona en su sano juicio suele pedir que no hagan, y luego se rieron de lo que hicieron. Publicaron el correo robado, ridículamente, publicaron información confidencial sobre el estado de salud de las personas en la red, causándoles daño, nuevamente ridículo. Encontraron mucha suciedad real en la correspondencia de la compañía y la publicaron, ya que realmente decidieron sintonizar HBGary con un lodo serio.

Luego, Anonymous decidió atacar la Cámara de Comercio de los EE. UU., Utilizando el exploit Drupal, que es técnicamente más avanzado que las herramientas de ataque primitivas que esta comunidad usaba comúnmente.

Considere el ataque del hacktivista Th3j35t3r, conocido bajo el apodo de The Jester (Jester), en el sitio web de Wikileaks. Esta es una demostración de un poderoso ataque en el séptimo nivel de OSI, aunque nadie sabe exactamente qué hace este ataque, es realmente un secreto. Jester anuncia sus ataques en Twitter, los discute en su blog y los muestra en vivo en irc.2600.net.

Las personas que fueron atacadas por Jester mantuvieron registros de paquetes, sobre la base de lo cual se puede concluir que en este caso se usó Slowloris, un ataque con algunas variaciones. Podemos decir que pertenece al ala derecha del mismo movimiento, cuyo ala izquierda está representada por los grupos Anónimo y LulzSec. Probablemente sea un ex militar, ya que trató de tomar represalias contra aquellos cuyas acciones fueron vistas como una amenaza para la vida de los soldados estadounidenses, en este caso, Julian Assange y los sitios de reclutamiento yihadista islámico. Derribó sus sitios usando sus herramientas y tuiteó al respecto.

Cualquiera podía hablar con él, y yo hablé con él, no tiene socios, a diferencia de LulzSec. Probablemente es por eso que aún no lo han atrapado, además está versado para garantizar la seguridad de las operaciones militares, lo que LulzSec no aprendió.

En cualquier caso, él solo logró desactivar el sitio web de Wikileaks más de un día. Hablé con él en un chat de IRC, y él dijo: "Voy a pausar el ataque", y el ataque se detuvo de inmediato. Luego dijo: "¡Ahora lo lanzaré de nuevo!" Y el ataque se reanudó. Esto me convenció de que él realmente controla este ataque y eso es lo que hace. Esta diapositiva muestra el curso del ataque a Wikileaks, que realizó solo sin ninguna red de bots. El ataque, que duró un poco más de 30 minutos, deshabilitó el sitio durante 1 día 3 horas 50 minutos.

Después de eso, Jester decidió luchar contra Anónimo, porque no les gustaban los ataques a Wikileaks. Dijo que iba a introducir el troyano en las herramientas anónimas y capturarlas desde el interior. Jester se enfocó en la pelea que siguió entre él, Anónimo y LulzSec el año pasado, cuando comenzaron a "explotar" entre sí con varios trucos, incluyendo DoS.

Entonces Jester se unió a los muchachos de la iglesia bautista de Westboro. Estos tipos también son muy fáciles de disgustar debido a su odio patológico hacia los homosexuales y la comunidad LGBT.

Para demostrar su odio, eligen un funeral y solo piden que alguien se ponga de bruces. Usando un teléfono 3G normal, Jester bajó sus 4 sitios durante 2 meses completos, y no tengo dudas al respecto, porque sé que puedo hacerlo yo mismo, y mis alumnos podrían hacerlo como cualquiera de ustedes. El ataque de Slowloris funciona en Windows, por lo que no es nada difícil de implementar.

Entonces, la parte más avanzada de LulzSec continuó hackeando a todos seguidos, y al final publicaron un teléfono donde podías llamar y ordenarles que piratearan a quien quieras. Piratearon los sitios del Senado de los EE. UU., El FBI, la OTAN, los sitios del gobierno británico, publicaron el contenido de la base de datos de la consultora Booz Allen Hamilton. Estaba furioso cuando piratearon el servidor de la policía de Arizona porque fue un golpe muy tangible: publicaron nombres, contraseñas y hashes de inicio de sesión, correos electrónicos. Me indigné cuando publicaron hashes con 50,000 contraseñas de Booz Allen Hamilton, la mitad de las cuales se descifraron al día siguiente.

Los datos de los principales líderes militares tuvieron acceso libre, y cualquiera podía usar sus contraseñas e inicios de sesión. Derribaron algunos sitios de juegos de los que ni siquiera había oído hablar, y luego publicaron una lista de sus víctimas en lulzsecurity.com y proporcionaron enlaces a los datos que les fueron robados.

Luego, piratearon el sitio de transmisión de PBS sin fines de lucro y publicaron todo tipo de tonterías allí. Sea como fuere, ahora están atrapados. El 21 de junio de 2011, Ryan Cleary, que estaba en la periferia de LulzSec, fue arrestado, y el 19 de julio, el jefe de esta organización hacker fue detenido en Londres. Hace solo unos días, el 27 de julio, un hacker de Topiary fue arrestado. Entonces, en realidad, estos piratas informáticos son solo adolescentes británicos que entraron por negocios sucios tan pronto como escaparon de su hogar, y su objetivo era burlar a las personas por diversión. Me pregunto qué los hace hacer este tipo de cosas. Estoy seguro de que esto se debe a que son jóvenes y estúpidos, por lo que piensan que puedes atacar cualquier sitio del gobierno por diversión.

Por cierto, Jester y Sabu dijeron en Twitter que habían estado aquí ayer y estaban en la piscina de este hotel, donde se lleva a cabo DefCon. Lo dudo, pero quién sabe de qué riesgo son capaces estos tipos. Sabu, el hombre principal en LulzSec, todavía está en libertad, y se supone que debe ser capturado pronto porque todos sus cómplices ya han sido arrestados. Como suele suceder, vale la pena arrestar a uno, y él extraditará a todos los demás, porque no son demasiado fuertes para garantizar la seguridad operativa.

En cualquier caso, un ataque DoS en el 4to nivel del modelo OSI es uno de los ataques más simples cuando muchos atacantes atacan al mismo objetivo. Esto es lo que se usó para "derribar" MasterCard y Visa, pero los piratas informáticos no pudieron hacer el mismo daño a Amazon, aunque Anonymous intentó hacerlo.

El ataque MasterCard fue una protesta que unió a muchas personas. Este método de ataque, realizado con la ayuda de la herramienta hacker Low Orbit Ion Canon, requiere la participación de muchas computadoras, 3,000 o quizás 30,000 atacantes, su número exacto no se conoce.

Pudieron desactivar el sitio de este sistema de pago durante 1 día 13 horas y 23 minutos.

Este es uno de los tipos de ataques de los que habló Kaspersky en su entrevista del 21 de mayo. Se le preguntó cuántas máquinas comprometidas se necesitarían para cortar completamente Sudáfrica de Internet, y respondió que esto requeriría cientos de miles de computadoras infectadas. Pero sé que esto no es cierto, para esto solo necesitará un teléfono celular 3G. Aparentemente, Kaspersky no quiso decir tal ataque, estaba pensando en un ataque en el nivel 4 de OSI, donde miles de máquinas apuntan a destruir un objetivo común. Para hacer esto, es suficiente que muchos usuarios presionen la tecla F5 una y otra vez, actualizando la página del navegador y, por lo tanto, sobrecarguen el sitio específico con solicitudes. Este es uno de los métodos más primitivos de un ataque DoS.

Uno de los tipos más poderosos de ataques DoS en el 7º nivel del modelo OSI es un ataque que utiliza el software Slowloris escrito por Robert "RSnake" Hansen hace un par de años. Hubo muchas versiones de este software, cuya esencia es que una computadora envía muchas solicitudes GET incompletas al servidor web, tratando de mantener la conexión abierta el mayor tiempo posible.

El servidor se ve obligado a procesarlos y, en última instancia, simplemente está "atascado" por todas estas solicitudes. Una solicitud para recibir una página del servidor es un encabezado HTTP que parece información del segundo o tercer nivel. Esta diapositiva muestra varias líneas, y envía solo una parte de estas líneas al servidor y nunca envía el resto. Al mismo tiempo, el servidor cree que usted está en algún tipo de red no confiable, por lo que sus paquetes fueron fragmentados y, dado que tiene la primera mitad, cree que la segunda mitad de la solicitud aún está llegando y continúa esperándola sin cerrar la conexión.

Por lo tanto, el servidor "congela" todas las conexiones entrantes, y este es un ataque muy poderoso, que en realidad lo desconecta del resto de Internet. Te lo mostraré en un par de minutos.

Slowloris congela todas las líneas entrantes disponibles, y para matar el servidor Apache, solo necesita enviar aproximadamente un paquete por segundo.

Otra herramienta de ataque DoS llamada RU-Dead-Yet es similar a Slowloris, pero utiliza HTTP POST incompleta y envía campos de mensajes largos al servidor. Esto detiene IIS, pero requiere miles de paquetes por segundo.

Un ataque DoS usando el modo Keep-Alive le permite enviar 100 solicitudes en una conexión. No es tan poderoso como Slowloris, pero es otra forma efectiva de cargar completamente el servidor con solicitudes.

En muchos ataques, presumiblemente Jester se adhiere a tales principios: actúa a través de Tor para ocultar la dirección de la fuente del ataque, nadie sabe exactamente lo que está haciendo, y sus ataques DoS apuntan al nivel 7. Al hacerlo, usa su propia herramienta llamada XerXes, cuya interfaz gráfica es similar a Linux.

Una de las características más importantes de los ataques DoS en el nivel 7 es que si puedes lanzarlos a través del anonimizador, no terminarás en la cárcel. Canon de iones de órbita baja no utiliza esta función, ya que debería enviar mucho tráfico de usted al otro extremo de la red, pero si intenta ejecutarlo a través de Tor, simplemente se ahogará con su propio ataque. Además, tal ataque puede derribar a Tor, porque actúa como un lanzallamas, quemando todo lo que usted y el objetivo encuentren.

El ataque en el 7 ° nivel actúa como un misil guiado: simplemente envía varios paquetes que no lo dañarán cuando lleguen al servidor, pero lo harán inaccesible. Por lo tanto, dicho ataque se puede lanzar a través del anonimizador. En este caso, la víctima no solo no podrá determinar de dónde viene el ataque, sino que tampoco podrá defenderse usando las reglas del firewall, porque el firewall está buscando una dirección de origen, y en este caso los paquetes provienen de diferentes direcciones.

Si bloquea todos los nodos de salida de Tor, que es exactamente lo que debe hacer, esto evitará que los atacantes usen la red Tor y buscarán algo más, como una red de bots de máquinas pirateadas. En cualquier caso, XerXes comienza a trabajar a través de una red asiática anónima y "derriba" el objetivo, después de lo cual Jester publica otro tweet llamado "TANGO DOWN". Esta herramienta apareció por primera vez hace unos dos años.

Otro tipo de ataque DoS es Link-Local DoS, que utiliza el nuevo Protocolo de Internet IPv6. Si tiene una versión de cualquier sistema operativo moderno de Linux, Vista, Windows 7 o Windows XP, entonces habilita IPv6, que no se usa de manera predeterminada, porque todos los servidores de dominio, servidores DNS o servidores de correo usan IPv6, le guste o no. . Pero si se apega a sus propias reglas, desactívela como cualquier otro servicio no deseado que no utilice, lo que le permitirá "matar" el ataque.

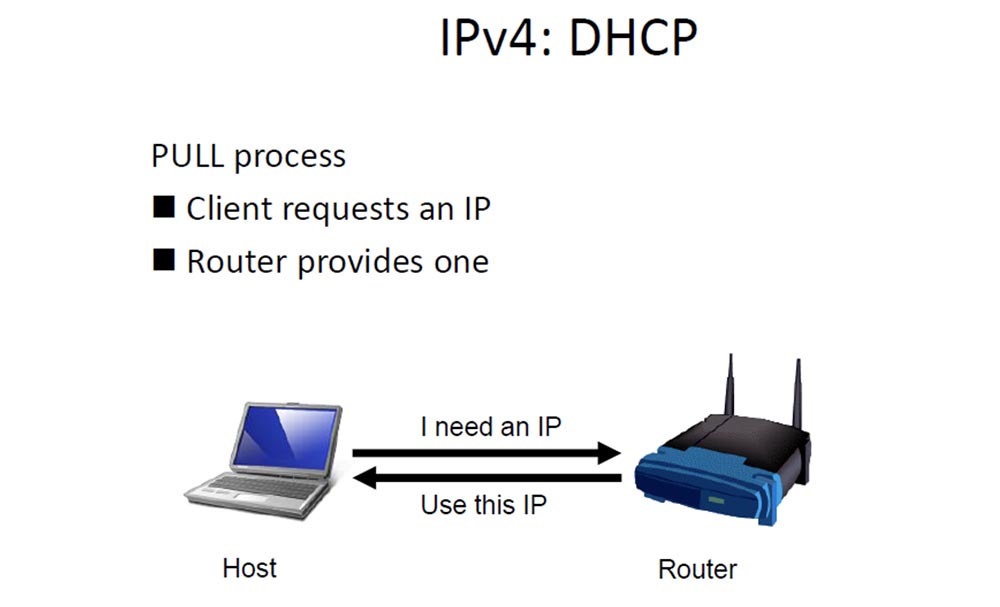

Si no eres una persona tan extraña para usar una dirección IP estática, y la mayoría de las personas no la usa, entonces, usando el protocolo IPv4, tu computadora solicita un servidor DHCP para enviarle una dirección IP a través del enrutador cuando se inicia. El servidor responde: "OK, use esta IP", asegurándose de que nadie más use esta dirección, y eso es todo. No hay más tráfico entre la computadora y DHCP hasta que la computadora se reinicie o apague, y esto puede ser un período de tiempo bastante largo. Un breve resumen de este proceso: necesito una IP, obtengo una IP.

Sin embargo, IPv6 funciona de manera diferente: aquí un enrutador participa en la distribución de direcciones, que se anuncia con la llamada “¡Soy un enrutador! -, !», , IP- . , , – multicast. , , . , .

. , , , .

, , , , , Windows . , « », RA Flood.

, . .

, . Back Track 5 Linux , -, localhost , .

, . , .

, Apache, . , , 9 .

, -, , , , 7 . , Linux Windows-. Low Orbit Ion Canon, .

IP-, http:// 192.168.198.173, , . , , . - , , . , , . . , IP- - . .

, , . HTTP-, «!» «» . , , – 49 , 0. 141.

, – . , -, -. , , - . , , .

— Slowloris. Windows- . . IP- , .

, , , , . , « », , , R – , 400 . , , . Slowloris, HTTP POST , .

Slowloris, . , 400 , , Apache Back Track 5 , . , , , Linux Windows, . , , - .

, . Windows-, IP- IPv6 2::2, IP- IPv4.

. , , . , 0%. IPv6, 6. THC IPv6 attack suite, THC. eth1 def: cO::/64. «», , .

— , , – IP- IPv6 def: cO.

Es decir, agrego un enrutador que anuncia su prefijo, todos se unen y el juego ha terminado. Pero si envío un montón de paquetes no deseados a una velocidad de varios cientos por segundo, verá que el procesador de la computadora se cuelga con una carga del 100% durante mucho, mucho tiempo.(aplausos de la audiencia)

Es decir, agrego un enrutador que anuncia su prefijo, todos se unen y el juego ha terminado. Pero si envío un montón de paquetes no deseados a una velocidad de varios cientos por segundo, verá que el procesador de la computadora se cuelga con una carga del 100% durante mucho, mucho tiempo.(aplausos de la audiencia) 24:00 minConferencia DEFCON 19. Tres generaciones de ataques DoS (involucrando a la audiencia como víctimas). Parte 2

24:00 minConferencia DEFCON 19. Tres generaciones de ataques DoS (involucrando a la audiencia como víctimas). Parte 2Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta la primavera sin cargo al pagar por un período de seis meses, puede ordenar

aquí .

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los Estados Unidos! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?