Resulta que incluso en el directorio de Microsoft Store puedes publicar un programa malicioso, y nadie lo notará. Esto es muy conveniente para los atacantes, porque la mayoría de los usuarios piensan en directorios como Microsoft Store, App Store y Google Play como una especie de refugio seguro donde están protegidos contra virus (por supuesto, esto no es así). En consecuencia, miles de usuarios descargan la aplicación sin preocupaciones sin sospechar nada malo. Desafortunadamente para los estafadores, ahora esta tienda ha sido parcialmente cubierta.

El 17 de enero de 2019, Symantec

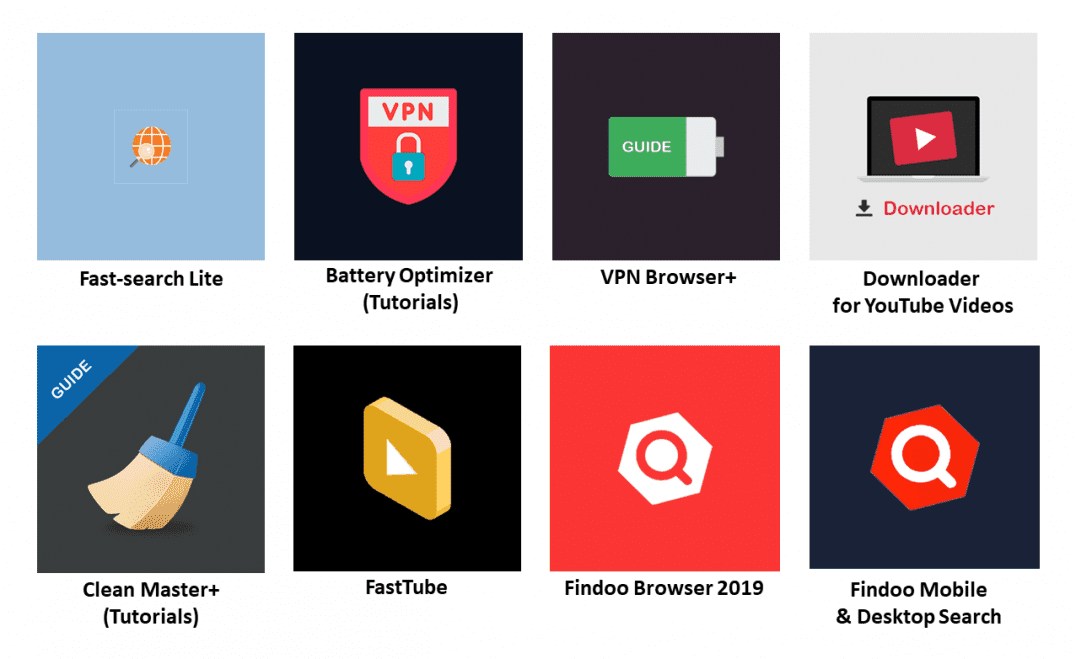

encontró ocho aplicaciones con cryptominers integrados en Microsoft Store. Todas las aplicaciones pertenecen a la clase PWA (Progressive Web Applications), están instaladas en Windows 10 y funcionan en una ventana separada (WWAHost.exe), que no parece un navegador, pero en realidad son aplicaciones basadas en el navegador.

Dichos programas no hacen nada malo con la computadora de la víctima. Simplemente y silenciosamente extraen Monero en la CPU, sin demasiada carga de la CPU.

Symantec informó de inmediato el hallazgo a Microsoft, y pronto fueron eliminados del catálogo. 15 de febrero, el informe fue

publicado en el dominio público .

La lista de aplicaciones cubre varias categorías temáticas: aquí hay tutoriales sobre cómo optimizar su computadora y batería (aquí hay algo de ironía), una aplicación para buscar en Internet, navegadores web y también programas para descargar videos de YouTube.

Aunque los desarrolladores son tres empresas (DigiDream, 1clean y Findoo), los expertos de Symantec creen que en realidad son creados por una sola persona o grupo.

Por un lado, si un desarrollador escribiera sobre minería en letras pequeñas en el acuerdo del usuario, entonces con una probabilidad del 99% nadie se habría dado cuenta de esta frase, pero sus acciones habrían sido completamente legales. Por otro lado, en cualquier caso, la minería probablemente viola las reglas para las aplicaciones de Microsoft Store, por lo que simplemente no se incluirán en el catálogo.

Estas aplicaciones se publicaron entre abril y diciembre de 2018, y la mayoría de ellas se publicaron a finales de año.

No se sabe cuántos usuarios descargaron e instalaron programas. Pero fueron fáciles de encontrar en la parte superior de las aplicaciones gratuitas en la parte superior de Microsoft Store. Symantec dice que a mediados de enero, se habían publicado 1,900 clasificaciones para estas aplicaciones, lo que significa que el número de usuarios es de miles, o quizás decenas de miles. Por otro lado, las calificaciones se pueden terminar, por lo que no es posible hacer una evaluación precisa.

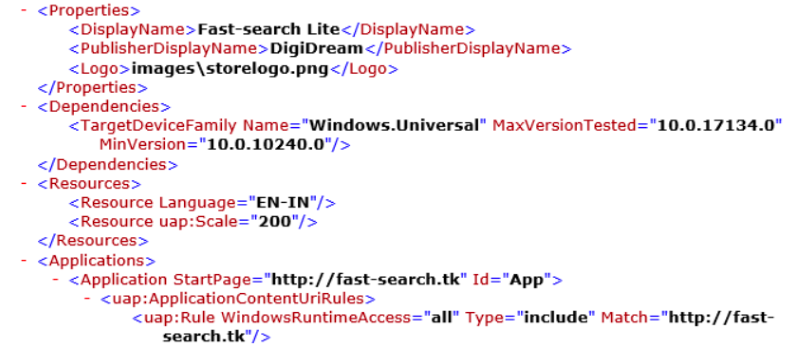

Tan pronto como las aplicaciones se descargan y se inician, descargan inmediatamente la biblioteca de JavaScript para minar desde el servidor del desarrollador. Cómo se hace esto: los dominios oficiales de cada programa se registran en el archivo de manifiesto. Por ejemplo, el dominio

Fast-search.tk para la aplicación Fast-search Lite en la siguiente captura de pantalla.

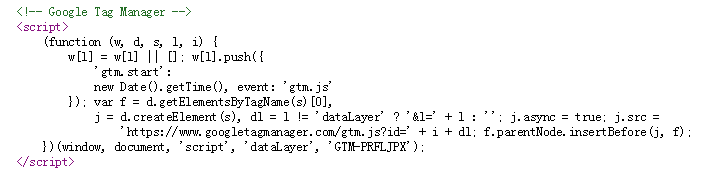

Después de la instalación, la aplicación accede a este dominio y activa el script del Administrador de etiquetas de Google (GTM), y las ocho aplicaciones lo hacen con la misma clave GTM-PRFLJPX. Google Tag Manager es una herramienta de marketing común. El enlace se parece a

https://www.googletagmanager.com/gtm.js?id={GTM ID} , que teóricamente le permite acceder a una función arbitraria, que fue utilizada por los atacantes.

Bajo la apariencia de GTM, se lanza el siguiente script:

Al escuchar el tráfico de red, los expertos de Symantec notaron que este script está accediendo a un servidor remoto e intentando descargar la biblioteca

http://statdynamic.com/lib/crypta.js .

Bueno, entonces está claro. Crypta.js es una biblioteca encriptada para minería que usa la CPU y extrae la moneda Monero, que es popular entre los ciberdelincuentes. ¿Por qué popular? Debido a que está especialmente optimizado para la minería en el procesador central, hasta ahora la minería es al menos un poco rentable.

En realidad, Crypta.js es una versión de la conocida biblioteca Coinhive, un servicio legal que se abrió en septiembre de 2017 y aún funciona, permitiendo la monetización de la base de usuarios para desarrolladores de programas y propietarios de sitios web.

Symantec descifró Crypta.js y encontró una cuenta de Coinhive donde se

transfiere el dinero de la minería:

da8c1ffb984d0c24acc5f8b966d6f218fc3ca6bda661 . Tal vez algún día en el futuro en tales situaciones, la cuenta del atacante será arrestada y las monedas de él se distribuirán entre todas las víctimas.