Estamos acostumbrados al hecho de que los datos pueden transmitirse fácilmente por aire. La transmisión inalámbrica de datos se usa en todas partes: WiFi, Bluetooth, 3G, 4G y otros. Y el criterio principal para evaluar una tecnología en particular se ha convertido en la velocidad y la transferencia de datos y su volumen. ¿Pero es esto siempre importante?

Por ejemplo, en la industria, las tecnologías inalámbricas también están ganando impulso activamente, pero además de las tecnologías WiFi, Bluetooth y otras tecnologías modernas habituales, en los sitios industriales a menudo se pueden encontrar, a primera vista, protocolos exóticos. Por ejemplo, WirelessHART o Trusted Wireless 2.0, que transmiten datos a una velocidad máxima de 250 kbps. Primero comienza a pensar que se trata de tecnologías desactualizadas y necesita cambiar a WiFi y otros protocolos "rápidos". ¿Pero es esto cierto para la industria? Vamos a resolverlo.

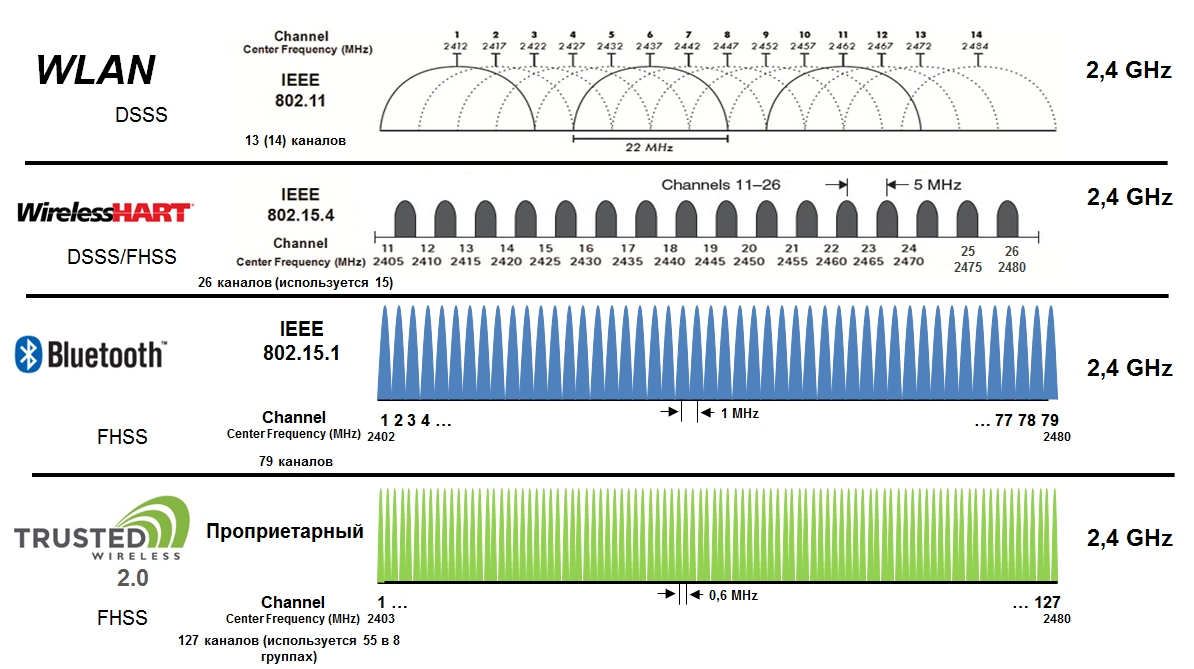

Compare cuatro tecnologías: WiFi, Bluetooth, Trusted Wireless 2.0 y WirelessHART. Consideraremos todas las tecnologías a una frecuencia de 2.4 GHz. Otras frecuencias para la Federación de Rusia no son muy relevantes (bueno, tal vez 5 GHz, pero este rango de frecuencia solo es compatible con WiFi).

Compararemos por varios criterios:

- fiabilidad de la transmisión de datos;

- compatibilidad con otras redes inalámbricas;

- seguridad de transferencia de datos;

- rango de transmisión de datos;

- estructura de red;

- La naturaleza de la interacción de los nodos de la red.

La comparación es teórica.

Fiabilidad de datos

Lo primero que surgen cuando se considera la organización de una red que utiliza tecnologías inalámbricas es la confiabilidad de la transmisión de datos. Por la fiabilidad de la transmisión de datos, propongo comprender la transmisión de datos con una conexión permanente y sin pérdida de datos.

Dos factores principales pueden causar pérdida de datos y fallas de conexión:

- interferencia electromagnética;

- atenuación de la señal debido a la propagación de ondas de radio en el espacio libre y la aparición de reflejos.

Interferencia electromagnéticaLa interferencia electromagnética en una instalación industrial se genera, en primer lugar, por convertidores de frecuencia, accionamientos eléctricos y otros equipos primarios. Dicha interferencia tiene un rango de frecuencia que es un múltiplo de kHz o MHz. Y todas las tecnologías que tomamos para la comparación funcionan a una frecuencia de 2.4 GHz. La interferencia del equipo primario simplemente no alcanza este rango. Por lo tanto, otros sistemas inalámbricos que transmiten datos a una frecuencia de 2.4 GHz se convierten en una fuente de interferencia. Existen dos enfoques completamente diferentes para garantizar la compatibilidad electromagnética de estos sistemas:

- el uso de la modulación de banda ancha con difusión directa del espectro (Direct Squence Spread Spectrum - DSSS);

- El uso de la sintonización pseudoaleatoria de la frecuencia de trabajo (Frequency Hopping Spread Spectrum - FHSS).

Cuando se utiliza DSSS, la señal útil pasa a través del generador de código de expansión, donde un bit de información útil se reemplaza por N bits, lo que aumenta la frecuencia del reloj en N veces. Esto afecta la expansión del espectro también N veces. En el receptor, esta señal pasa a través del mismo generador y la información se decodifica. La ventaja de este enfoque es la capacidad de transmitir datos a una velocidad muy alta. La señal ocupa una cierta banda de frecuencia y la interferencia de banda estrecha distorsiona solo algunas frecuencias del espectro, pero hay suficiente información para decodificar la señal de manera confiable. Pero después de cierto umbral del ancho del espectro de la frecuencia de interferencia, la señal será imposible de decodificar. El generador simplemente no comprende dónde está la señal útil y dónde se superpone.

Dsss

DsssCuando se usa FHSS, la velocidad de datos cambia en un orden pseudoaleatorio. En este caso, la interferencia resultante afectará solo a una de las frecuencias aleatorias, independientemente del ancho del espectro.

Fhss

FhssPor lo tanto, en caso de interferencia electromagnética grave en el sistema FHSS, se perderá parte de los datos, y en el sistema DSSS la transferencia de datos se detendrá por completo.

WiFi utiliza DSSS. El ancho de un canal es de 22 MHz y, en consecuencia, 14 canales WiFi están disponibles en la banda de 2,4 GHz. Solo 13 están disponibles en Rusia. Al mismo tiempo, 3 canales no superpuestos están disponibles para su uso. Seguramente, muchos de ustedes han visto la imagen de cómo WiFi está completamente en casa. Esto puede suceder solo porque el vecino tiene un punto de acceso que opera en el mismo canal que su punto o en un canal superpuesto.

Bluetooth utiliza tecnología FHSS. El ancho de un canal es de 1 MHz. Hay 79 canales disponibles para reconstrucción y acceso. Al igual que con WiFi, un número diferente de canales puede estar disponible en diferentes países.

Wireless HART utiliza una combinación de FHSS y DSSS. El ancho de un canal es de 2 MHz y todos los canales están ubicados a un ancho de 5 MHz, es decir. Hay 16 canales disponibles y todos no se superponen.

Trusted Wireless 2.0 utiliza tecnología FHSS. Los dispositivos tienen 127 canales disponibles para sintonizar. La cantidad de frecuencias disponibles para la selección de un dispositivo en particular depende de la "lista negra de frecuencias", que está configurada para garantizar la compatibilidad con otros sistemas inalámbricos, y de si se utilizan grupos de frecuencias especiales (bandas de RF) para optimizar la red inalámbrica.

Fig. Atenuación de la señal debido a la propagación de ondas de radio en el espacio libre y la aparición de reflejos.

Fig. Atenuación de la señal debido a la propagación de ondas de radio en el espacio libre y la aparición de reflejos.Durante la propagación en el medio de transmisión, la señal se debilita debido a diversas influencias externas. El factor principal son las reflexiones que ocurren durante la propagación de la onda de radio. La señal del transmisor al receptor se propaga en varias direcciones. En este sentido, varias ondas llegan al receptor que contienen la misma información, pero debido a las diferentes rutas de propagación, pueden tener diferentes fases. Esto puede atenuar la señal (cuando las ondas de radio entrantes están en antifase) o amplificarse (cuando las fases coinciden). En el contexto de este problema, FHSS recibe una ventaja adicional: la frecuencia con la que se transmiten los datos cambia constantemente, lo que resuelve automáticamente el problema físico descrito anteriormente. Si durante la propagación de una onda de radio en varias direcciones, la transmisión de datos es imposible en una frecuencia, entonces la señal en la siguiente frecuencia será lo suficientemente fuerte como para recibirla.

Fig. Atenuación de la señal debido a la propagación de ondas de radio en el espacio libre y la aparición de reflejos.

Fig. Atenuación de la señal debido a la propagación de ondas de radio en el espacio libre y la aparición de reflejos.Compatibilidad con otras redes inalámbricas.

Como se mencionó anteriormente, la interferencia solo puede ser causada por otros sistemas que funcionan a una frecuencia de 2.4 GHz. Debido al hecho de que las redes inalámbricas en la industria están ganando cada vez más popularidad, hay más sistemas de este tipo en los sitios. Por lo tanto, la cuestión de garantizar la compatibilidad de las redes inalámbricas es muy importante para la organización de una transmisión de datos confiable e ininterrumpida.

Lo peor de todo con compatibilidad WiFi. Debido al hecho de que WiFi usa solo DSSS como modulación, y el canal tiene un ancho suficientemente grande, usarlo simultáneamente con otras tecnologías inalámbricas es bastante problemático. Al mismo tiempo, como se mencionó anteriormente, solo podemos crear tres redes WiFi, pero esto solo sucede en un mundo ideal. En realidad, muchas más redes WiFi se llevan bien en cualquier edificio de apartamentos o centro comercial, y obtenemos redes que operan en canales superpuestos, lo que degrada significativamente la calidad de la comunicación, y a veces simplemente hace que sea imposible conectarse a WiFi.

En la parte superior de la compatibilidad está Trusted Wireless. Este protocolo ofrece un mecanismo de lista negra de frecuencia además de FHSS. Este mecanismo le permite poner el rango de frecuencia que utilizan otras redes en la "lista negra". Los dispositivos Trusted Wireless 2.0 no utilizan las frecuencias de esta lista y no se realiza la sintonización de estas frecuencias.

El HART inalámbrico con compatibilidad también funciona bien: también se usa FHSS y es posible usar canales en la lista negra, pero la pequeña cantidad de canales para la sintonización de frecuencia no permite que sea tan flexible como Bluetooth o Trusted Wireless. En los últimos dos protocolos, si hubo un obstáculo en alguna frecuencia, es posible cambiar a muchos otros canales.

Seguridad de datos

La seguridad de la información es ahora una tendencia muy activa en la automatización industrial, y este problema no puede ignorarse, especialmente cuando se habla de redes inalámbricas, ya que la información se transmite a través de una interfaz insegura, de hecho, a través del aire. Es importante tener en cuenta y evitar el acceso no autorizado y transmitir datos en forma cifrada.

Los datos transmitidos a través de WiFi pueden protegerse utilizando varios métodos de autenticación y encriptación (WEP, TKIP, WPA, WPA-2), pero existen bastantes amenazas diferentes de seguridad de la información cuando se usa WiFi. Y debido a la popularidad del protocolo, todos estos métodos se buscan en Google con mucha facilidad, sin mencionar las múltiples revisiones de videos en YouTube. (por lo general, se discuten todas las vulnerabilidades y alrededor del hackeo de WiFi siempre se construye una comunidad lo suficientemente grande)

La conexión Bluetooth está asegurada con un código PIN y cifrado. Pero Bluetooth es lo mismo que WiFi. Este es un protocolo abierto muy popular, y hay mucha información sobre cómo descifrarlo en estos sitios de Internet.

Gracias a la tecnología patentada, el canal inalámbrico basado en Trusted Wireless 2.0 está mucho mejor protegido contra posibles ataques que los protocolos abiertos.

Además, Trusted Wireless 2.0 tiene dos mecanismos de seguridad: cifrado de todos los datos transmitidos utilizando el protocolo AES-128 y un protocolo de autenticación patentado que le permite verificar que el mensaje haya sido recibido por un destinatario autorizado debido a que este mensaje tiene un código especial que no puede ser repetido

WirelessHART está protegido con encriptación AES con una clave de 128 bits.

Las tecnologías que usan FHSS también reciben una bonificación adicional, ya que la transición de frecuencia a frecuencia ocurre de acuerdo con un algoritmo pseudoaleatorio, que se determina individualmente para cada conexión.

Rango de transmisión de datos

Para la transmisión inalámbrica de datos, especialmente para aplicaciones en exteriores, el rango de transmisión de datos juega un papel decisivo. Pero en aplicaciones donde no hay necesidad de transmitir datos a largas distancias, un alto nivel de sensibilidad del receptor crea un sistema de reserva para transmitir datos en condiciones difíciles, por ejemplo, transmisión de datos en ausencia de visibilidad directa.

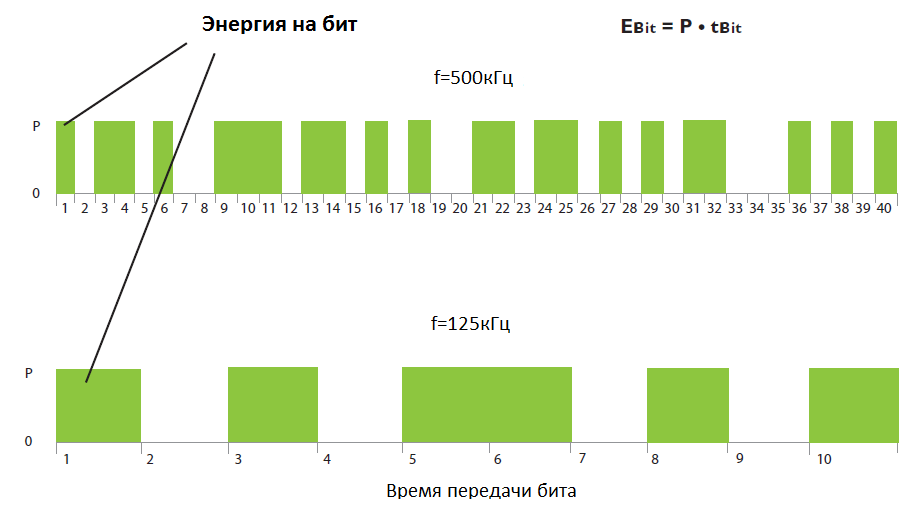

El nivel de sensibilidad se ve afectado por la velocidad de datos. Cada bit se transmite con una cierta potencia de transmisión P. La energía para cada bit está determinada por la fórmula Ebit = P * tbit, donde tbit es el tiempo de transmisión de este bit.

Con una disminución en la velocidad de transferencia de datos, el tiempo de transmisión de cada bit aumenta, lo que da un aumento de energía por bit, por lo que obtenemos una ganancia de señal significativa.

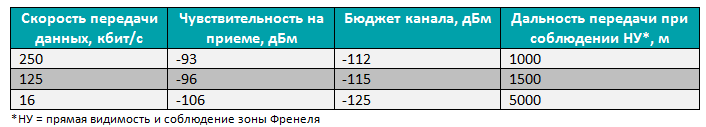

En Trusted Wireless 2.0, se pueden seleccionar las siguientes velocidades de datos:

WiFi, con una velocidad de transferencia de datos de 54 Mbps a través de una red inalámbrica, le permite transferir datos a distancias de hasta 1 km, utilizando una potente antena de foco estrecho. Si reduce la velocidad a 6 Mbit / s, puede lograr una distancia de transmisión de datos de 1 km a 2 km.

Bluetooth tiene velocidades más modestas en comparación con WiFi (aproximadamente 1 Mbps), y aunque los datos se pueden transmitir a distancias de hasta 1,5 km.

WirelessHART funciona a una velocidad de transferencia de datos de 250 kbps. La distancia promedio se considera 255 m. Con una antena direccional, también se pueden alcanzar distancias de aproximadamente 2 km, pero, por regla general, los sensores de campo o los adaptadores WirelessHART no tienen antenas omnidireccionales muy potentes, que dan una distancia promedio de 255 m.

Estructura de red

Las topologías utilizadas también tienen una diferencia significativa.

Si hablamos de Bluetooth, puede usar dos topologías: punto a punto y estrella. Se pueden conectar hasta 7 dispositivos a una estrella.

WiFi ofrece una selección más rica. Tradicionalmente, puede organizar una topología en estrella: todos la creamos en casa repetidamente conectando varios dispositivos a un punto de acceso doméstico. Pero también puede crear topologías más complejas. Algunos dispositivos se pueden usar en el modo "puente", lo que permite que el dispositivo actúe como repetidor para WiFi. Además, ahora hay dispositivos disponibles que le permiten crear redes de malla (sobre ellas un poco más tarde) basadas en WiFi. (por ejemplo, FL WLAN 1100 - 2702534). Y WiFi te permite organizar el llamado roaming. Una red se llama roaming cuando se instalan varios puntos de acceso con el mismo SSID, y el cliente puede moverse de un punto de acceso a otro (se debe proporcionar cobertura WiFi adecuada), mientras permanece en la misma red inalámbrica.

Trusted Wireless 2.0 también le permite usar dispositivos como repetidores y, además, restaurar la comunicación en caso de interrupción de la señal. Es decir Si el dispositivo pierde la conexión, está buscando otro repetidor más cercano a través del cual se puedan transmitir los datos. Por lo tanto, la comunicación se restaura y los datos comienzan a transmitirse a través del canal de respaldo. La restauración de la comunicación tarda de milisegundos a segundos, dependiendo de la velocidad de transferencia de datos seleccionada. Una topología similar, donde los canales de comunicación se alinean a través de repetidores seleccionados arbitrariamente, se denomina topología de malla.

Además de la topología de malla, los dispositivos con Trusted Wireless 2.0 admiten topologías punto a punto, estrella y línea.

Debido al alto nivel de sensibilidad de los receptores de dispositivos Trusted Wireless 2.0, a veces los nodos están conectados no a los repetidores más cercanos, sino a los más remotos. Para evitar tales situaciones, Trusted Wireless 2.0 proporciona una "lista negra de repetidores" (inglés parent-black-listing), que define los nodos con los que no se debe establecer la conexión. También se proporciona una "lista blanca de repetidores" (ing. Parent-white-listing), que indica los nodos que se prefieren para la conexión. Por defecto, todos los repetidores pueden conectarse.

WirelessHART también utiliza una red de malla a la que se pueden conectar 254 sensores finales.

La naturaleza de la interacción de los anfitriones.

El intercambio interno de datos entre nodos individuales es necesario para mantener la red inalámbrica, independientemente de la cantidad de información transmitida. Por lo tanto, el proceso de agregar un nuevo nodo a la red, así como la administración de los nodos existentes, juega un papel importante en términos de garantizar la confiabilidad de la red y optimizar el tráfico transmitido.

WirelessHART utiliza un enfoque de gestión centralizada del sitio. Hay un "administrador" en la red que envía todas las solicitudes a los nodos y recibe respuestas. En consecuencia, este enfoque crea una gran cantidad de tráfico que pasa a través de un solo nodo de red: el administrador.

Lo mismo es cierto para WiFi y Bluetooth. Aquí, todo el intercambio de datos pasa por puntos de acceso, y si el punto de acceso falla, los dispositivos ya no podrán intercambiar datos.

Trusted Wireless 2.0, a su vez, utiliza un enfoque distribuido. La gestión de red se divide en zonas padre / hijo (padre / hijo, P / C). El repetidor (o el nodo central de la red) actúa como el padre a través del cual otros repetidores o dispositivos finales, los herederos, se conectan a la red. Por lo tanto, los padres y los herederos forman una estructura de árbol. El padre es responsable de todos los herederos directos y es responsable de conectar al nuevo heredero. Toda esta información no se envía al dispositivo central, sino que permanece dentro de la zona principal / heredera, lo que reduce significativamente el tráfico de red.

Por ejemplo, si necesita conectar un nuevo dispositivo a la red, esto sucederá en varias etapas:

- dispositivo de búsqueda de la estación más cercana, es decir el dispositivo "escuchará" el aire;

- sincronización con la estación seleccionada para la transmisión de datos;

- cambiar al algoritmo FHSS utilizado por este dispositivo;

- enviar una solicitud de conexión (ing. join-request);

- recibir confirmación de conexión (ing. join-Recognize).

Y todas estas acciones se llevan a cabo en el marco de una zona P / C. A modo de comparación, en WirelessHART, utilizando un enfoque centralizado, conectar un nuevo nodo a la red requiere 6-7 comandos. Para una red simple punto a punto, la operación de unión tomará aproximadamente 2 segundos y el intercambio de datos comenzará en 10 segundos. Una red que consta de 100 nodos requerirá aproximadamente 600-700 comandos para conectar e intercambiar datos, ¡y solo puede comenzar en 25 minutos!

Además, dentro de una zona de P / C, el dispositivo principal recopila información de diagnóstico de los dispositivos en esta zona y almacena toda esta información.

Fig. Desglose de zona padre / hijo (padre / hijo - P / C)

Fig. Desglose de zona padre / hijo (padre / hijo - P / C)Además, este enfoque reduce significativamente el tiempo de convergencia de la red.

Si el administrador de red se desactiva en una red controlada centralmente, toda la información sobre las conexiones en esta red se perderá y la red se restaurará durante un tiempo bastante largo.

En una red basada en Trusted Wireless 2.0, los procesos de administración se realizan en paralelo en diferentes ramas del árbol, lo que da una aceleración significativa al restaurar la red.

Conclusión

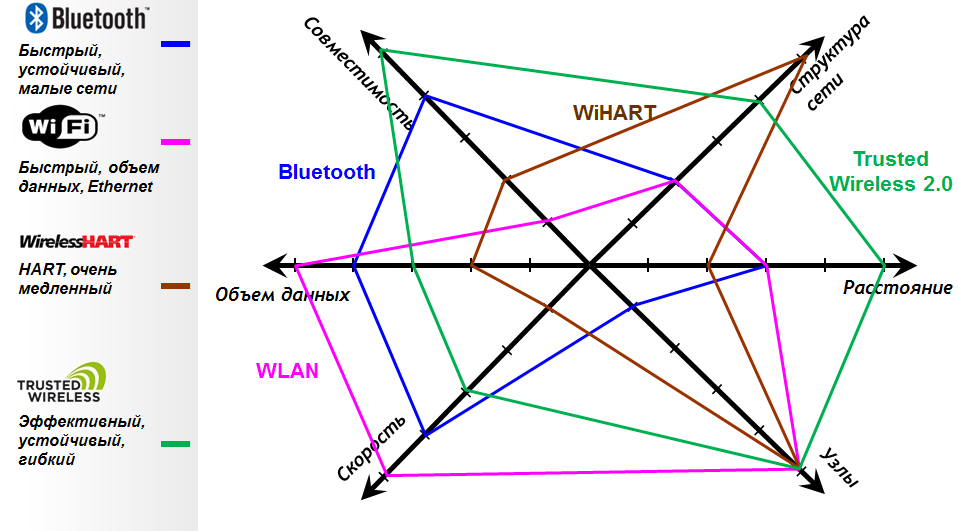

¿Qué tenemos en total? Trusted Wireless y WirelessHART, aunque son mucho más lentos en velocidad, no siempre son los criterios más importantes para las redes industriales. A menudo, se necesita tecnología inalámbrica para expandir el cable, que no es posible tender. En tales casos, a menudo la tarea es transmitir señales discretas y analógicas, y esto no requiere altas velocidades. O bien, debe recopilar datos de alguna instalación remota que intercambie datos a través de PROFIBUS DP o Modbus RTU; estos protocolos en la mayoría de las aplicaciones tampoco exigen la velocidad de transferencia de datos, pero la estación en sí puede estar bastante lejos. WiFi y Bluetooth no proporcionan transferencias de datos a larga distancia. Y configurar WiFi y Bluetooth en rangos de 1 km es una tarea bastante laboriosa. Trusted Wireless, por el contrario, debido a su baja velocidad se muestra perfectamente en transmisiones de larga distancia.

Pero lo que es realmente importante para la industria es la confiabilidad de la transferencia de datos y su compatibilidad con los sistemas inalámbricos existentes. Esto es de lo que pueden jactarse Trusted Wireless y WirelessHART: mediante el uso de FHSS y listas negras, son muy confiables y permiten una compatibilidad muy alta con otras tecnologías.

Pero esto no significa que WiFi o Bluetooth no se usen en instalaciones industriales. También se usan a menudo, pero no mucho para otras tareas. Le permiten organizar la transmisión de datos a alta velocidad en distancias cortas, por ejemplo: automatización de un gran almacén o sala de máquinas.

Por lo tanto, no puede dar preferencia a ninguna tecnología: cada una es adecuada para su tarea y, con mayor frecuencia, se utilizan juntas en el marco de un único sistema de control de procesos.

¿Necesita ayuda para construir una red industrial? Visite nuestro

sitio web .