Imaginemos una situación en la que el atacante cibernético ejecuta algunos comandos de forma remota en la estación de trabajo infectada utilizando la interfaz de línea de comandos (cmd.exe) o un dispositivo USB especial como Teensy o Rubber Ducky

¿Cómo podemos ver estos comandos durante el proceso forense digital?

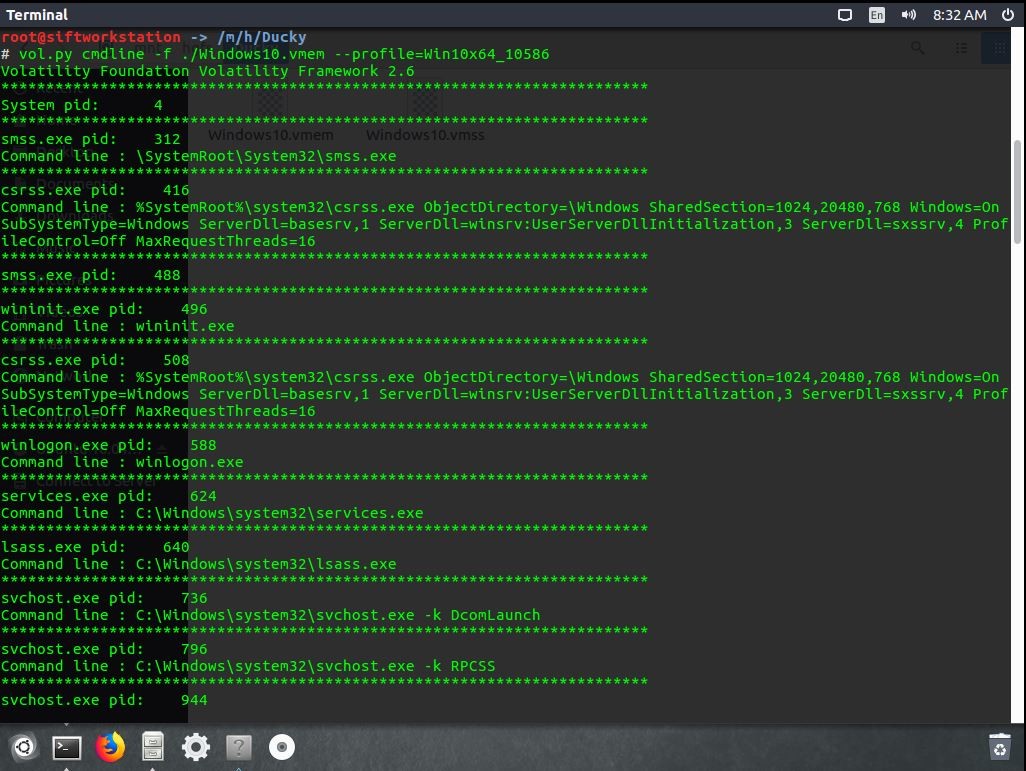

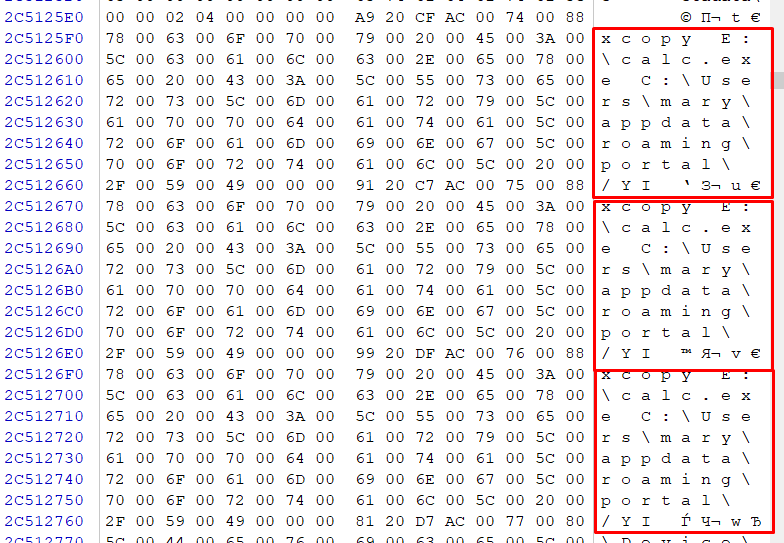

En este caso de prueba, he usado un dispositivo USB-Rubber Ducky típico con carga útil que se ejecuta inicia una consola de línea de comandos (cmd.exe) y luego usa xcopy.exe para copiar algunos datos en el disco duro. Después de esto hice un volcado de RAM e intenté encontrar estos comandos con un script de volatilidad. Y no se encontraron comandos escritos con teclado falso (Rubber Ducky).

Otra forma que puede tomar: si se inició alguna utilidad de consola y ve archivos .pf relacionados en la carpeta

\ Windows \ Prefetch , puede verificar un volcado de memoria con winhex u otra herramienta para encontrar algunas instancias de estos comandos dentro de la memoria.

Pero obviamente necesita habilidades especiales para hacer esta investigación y también puede tomar algún tiempo dependiendo de su nivel de habilidades.

Entonces, si un atacante cibernético utiliza una especie de dispositivo Rubber Ducky o escribe comandos de forma remota en cmd, es realmente difícil encontrar el texto completo de estos comandos durante la investigación del incidente.

¿Qué podemos hacer para estar preparados para situaciones similares y hacer que una infraestructura de TI corporativa esté bien preparada para una investigación forense digital rápida?

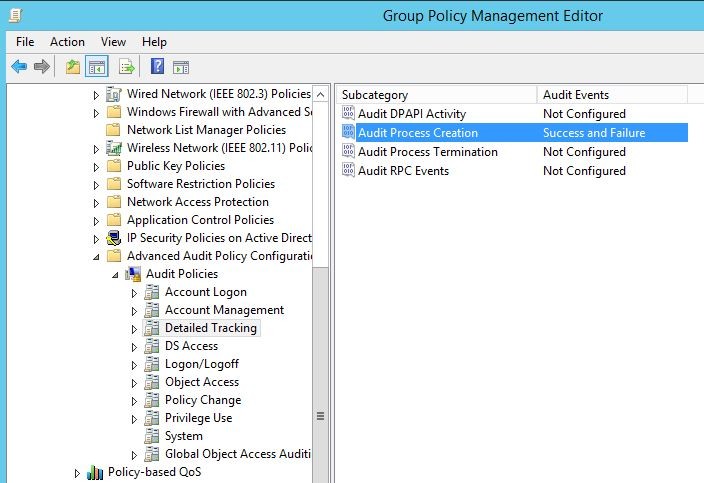

Si su infraestructura de TI se basa en AD DS y Windows Server 2012 R2 / Windows 8.1 OS, puede configurar la Auditoría de línea de comandos mejorada a través de Políticas de grupo.

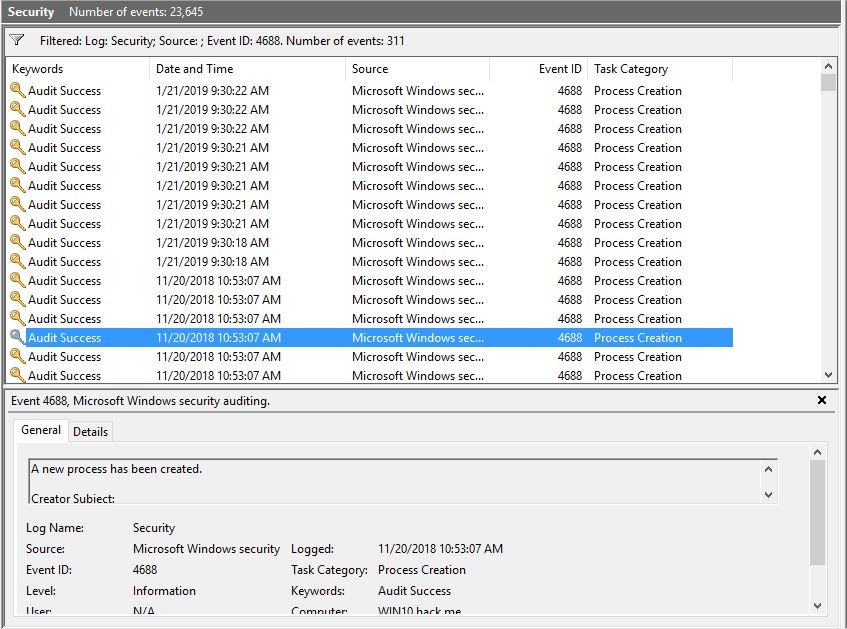

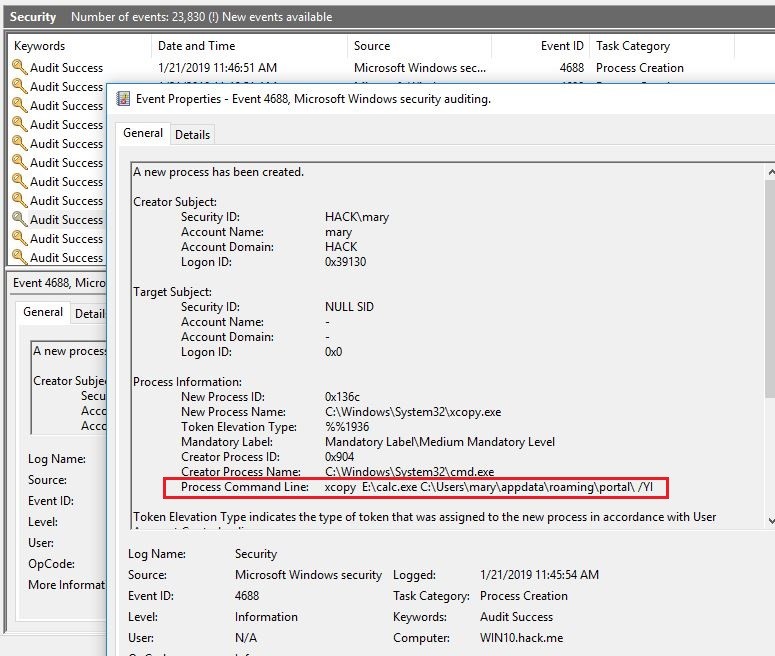

Hay un evento especial

ID 4688 en los Eventos de seguridad de Windows, pero sin configuración adicional incluye información escasa sobre los procesos y no incluye información útil sobre los comandos escritos y ejecutados en la consola de comandos.

Todo lo que necesitamos hacer es habilitar dos opciones en el objeto de Política de grupo usando

gpmc.msc en el Controlador de dominio:

- Configuración del equipo \ Configuración de Windows \ Configuración de seguridad \ Configuración avanzada de la política de auditoría \ Políticas de auditoría del sistema \ Seguimiento detallado \ Creación del proceso de auditoría

- Configuración del equipo \ Plantillas administrativas \ Sistema \ Creación de procesos de auditoría \ Incluir línea de comandos en eventos de creación de procesos

Por supuesto, debe actualizar esta política en las estaciones de trabajo bajo supervisión usando

gpupdate / force o simplemente esperar el intervalo de actualización de GP de su dominio.

Ahora, si se ejecutan comandos desde la consola de comandos, se almacenan con texto completo en los eventos de seguridad del sistema con

ID 4688 :

¡Gracias, volveré pronto con otro buen contenido forense digital!