La introducción de tecnologías digitales en medicina es muy prometedora, ya que permite mejorar significativamente la calidad del tratamiento y cambiar fundamentalmente el enfoque para el diagnóstico precoz de enfermedades peligrosas. No es sorprendente, por lo tanto, que hoy en día en las instituciones médicas más tecnológicamente avanzadas haya hasta 12 dispositivos digitales por cama. Al mismo tiempo, cuando se conecta a una red informática, los dispositivos se convierten en objetos convenientes para ataques cibernéticos debido a las numerosas vulnerabilidades en el firmware. ¿Vamos a averiguar qué necesitan los organizadores de estos ataques y cómo protegerse de ellos?

¿Por qué los atacantes necesitan datos médicos?

¿Por qué los atacantes necesitan datos médicos?El mero hecho de que exista una vulnerabilidad no es suficiente para convertirse en un objeto de ataque. Para un ataque, los delincuentes necesitan una motivación clara. Hoy, la principal fuerza impulsora detrás de los ciberdelincuentes es el

dinero . Los datos de los sistemas de información médica tienen un valor particular porque contienen información confidencial sobre la salud de las personas, así como datos personales, financieros y posiblemente biométricos completos. Los delincuentes pueden revenderlos o usarlos para sus propios fines, por ejemplo, abrir una cuenta bancaria para retirar fondos u obtener un préstamo para un paciente.

Otra razón para los ataques cibernéticos a la salud son los ataques a la imagen pública. La publicación de información médica sobre personas famosas puede comprometerlos y llevar al colapso de una carrera pública o deportiva. En 2016, los

piratas informáticos entraron en la base de datos de la agencia mundial antidopaje y publicaron información sobre atletas que usaron drogas ilegales "por razones médicas" bajo el título "Licencia de dopaje". A pesar de que, formalmente, los atletas no violaron nada, esto afectó en gran medida su reputación entre los fanáticos.

La amenaza de publicar información sobre salud mental o íntima robada de bases de datos médicas puede convertirse en un apalancamiento para chantajistas y extorsionistas (es decir, el dinero vuelve a estar en el juego). Y si logran tomar el control de los implantes médicos, entonces la vida y la salud de los pacientes pueden estar en juego. Y este es un

crimen violento o incluso un acto de terrorismo.Hay otras razones para los ataques a instalaciones médicas, como la

venganza de empleados insatisfechos y el espionaje industrial. El acceso a los resultados de las pruebas de pacientes para nuevos medicamentos puede ahorrarle a los competidores tiempo y enormes cantidades de dinero para realizar investigaciones similares.

Donde se almacenan nuestros datos en la asistencia sanitaria digitalA corto plazo, el desarrollo de la medicina digital implica la introducción generalizada de registros médicos electrónicos, el desarrollo del concepto de "paciente conectado", que supervisa la condición de los pacientes que usan implantes IoT, y el uso generalizado de la telemedicina.

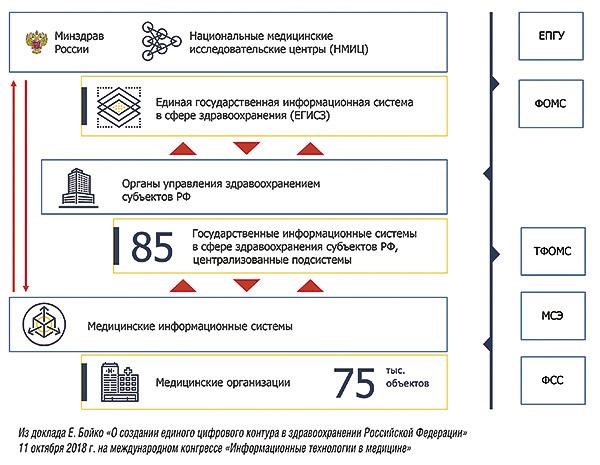

El almacenamiento de información médica en la Federación de Rusia está regulado por el

Decreto del Gobierno de la Federación de Rusia de fecha 05/05/2018 Nº 555 "Sobre un sistema de información estatal unificado en el campo de la asistencia sanitaria" . De acuerdo con el documento, los registros médicos electrónicos integrados personalizados (IEMC) se guardarán y almacenarán en los sistemas de información médica de las organizaciones médicas (MIS MO), y en el subsistema homónimo EGISZ estos datos se mantendrán en forma anónima.

Para el intercambio de información del subsistema IEMC de una organización médica con sistemas externos, se utilizará el Registro de documentos médicos electrónicos (REMD), un subsistema que forma parte de EGISZ.

Fuente: informe de Elena Boyko "Sobre la creación de un solo circuito digital en la asistencia sanitaria de la Federación de Rusia" en el congreso internacional "Tecnologías de la información en medicina" 11/09/2018. Actualmente, Elena Boyko es Viceministra de Salud de la Federación de Rusia y es responsable de la digitalización de la industria médica en el país.

Fuente: informe de Elena Boyko "Sobre la creación de un solo circuito digital en la asistencia sanitaria de la Federación de Rusia" en el congreso internacional "Tecnologías de la información en medicina" 11/09/2018. Actualmente, Elena Boyko es Viceministra de Salud de la Federación de Rusia y es responsable de la digitalización de la industria médica en el país.

De hecho, esto significa que la responsabilidad de preservar los datos médicos se transfiere del nivel federal al regional y cada hospital decidirá su propia protección contra los ciberataques en sus sistemas de información.

Ciber amenazas clave de la medicina digitalLa atención médica en Rusia y en todo el mundo tiene una estructura organizativa compleja. Esto proporciona a los atacantes un número significativo de vectores para penetrar los sistemas de información médica:

- ataques de phishing, incluidos los dirigidos;

- Ataques DDoS

- ataques de red a software vulnerable;

- malware: ransomware, espías, gusanos, troyanos y otro malware;

- Vulnerabilidades en el firmware del equipo, incluidos dispositivos médicos e implantes portátiles, como bombas de infusión , implantes cerebrales y marcapasos ;

- Compromiso de aplicaciones médicas móviles

- comprometer los servidores web públicos y luego usarlos para infiltrarse en las redes de hospitales;

- ataques internos por parte del personal del hospital y las empresas de servicios;

- ataques a la infraestructura, como un sistema de enfriamiento.

Aunque piratear implantes y tomar control sobre ellos por extorsión y dañar la salud del paciente no se ha aplicado en la práctica, los expertos en seguridad cibernética solo advierten sobre la posibilidad y los cineastas filman películas de ciencia ficción, sin embargo, las vulnerabilidades de las redes hospitalarias ya han provocado daños financieros y de reputación.

Entonces, en la primavera de 2017, el Servicio Nacional de Salud del Reino Unido (NHS) informó que 16 instituciones médicas de Londres, Nottingham, Cumbria, Hertfordshire, Derbyshire, Blackpool y Blackburn se

convirtieron en víctimas del extorsionista WannaCry . En

enero de 2018, el ransomware SamSam penetró en las redes de varios hospitales de EE. UU. A través de servidores web comprometidos. Como resultado de este ataque, los extorsionistas recibieron más de 300 mil dólares por descifrar los datos. En ambos casos, los hospitales no fueron las principales víctimas del ataque, sino que fueron alcanzados por los bombardeos.

Es mucho más importante que si los atacantes se fijan el objetivo de atacar la infraestructura médica objetivo, pueden infligir un daño enorme en ella, sus operadores y propietarios y, lo más importante, los pacientes. Aquí hay un ejemplo: los miles de sistemas de control climático de Gestión de Datos de Recursos utilizados en muchos hospitales de todo el mundo han sido

vulnerables a ataques informáticos remotos . Hipotéticamente, los atacantes pueden cambiar el régimen de temperatura de los refrigeradores médicos y destruir los suministros de sangre almacenados, los órganos de los donantes y las vacunas.

Consejo de ataque cibernéticoTeniendo en cuenta la naturaleza crítica de las consecuencias de los ataques cibernéticos en los hospitales, la organización de la protección debe abordarse sistemáticamente, haciendo de la seguridad de la información una parte integral del proceso de tratamiento.

Basado en una investigación sobre la seguridad de las instituciones médicas, Trend Micro, por ejemplo, ha desarrollado las siguientes

recomendaciones para garantizar la seguridad de la información en el sector de la salud :

- Segmentos de red separados. La separación de dispositivos médicos en un segmento separado de la red del hospital protegerá esta parte de la infraestructura del hospital de una parte importante de los ataques cibernéticos.

- Utilice los firewalls, idealmente, sistemas UTM, una nueva generación de firewalls que combinan la funcionalidad del firewall real, los sistemas de detección y prevención de intrusiones, antivirus, filtrado de tráfico web y aplicaciones de monitoreo.

- Implemente un sistema de protección de correo electrónico antimalware y phishing.

- Use el escáner de vulnerabilidades para hardware de red, sistemas operativos y software. Identifica vulnerabilidades en la red antes de que los atacantes puedan explotarlas.

- Actualice a tiempo los sistemas operativos y el firmware del equipo. Esto solucionará los errores detectados en el software y proporcionará protección contra la piratería. Desarrolle un plan para instalar actualizaciones y sígalo.

- Explore la seguridad de los nuevos dispositivos médicos. Esto reducirá el riesgo de que el dispositivo se convierta en un trampolín para ingresar al hospital.

- Pruebe la penetración de la red del hospital para identificar y abordar cualquier debilidad.

- Haga una copia de seguridad de sus datos importantes. En el caso de un ataque de cifrado, la capacidad de restaurar rápidamente la información necesaria puede ser de gran beneficio.

- Comparta información sobre ataques y amenazas . Cuanto mejor se organice este intercambio, más rápido será posible eliminar el ataque y menos personas sufrirán sus consecuencias.