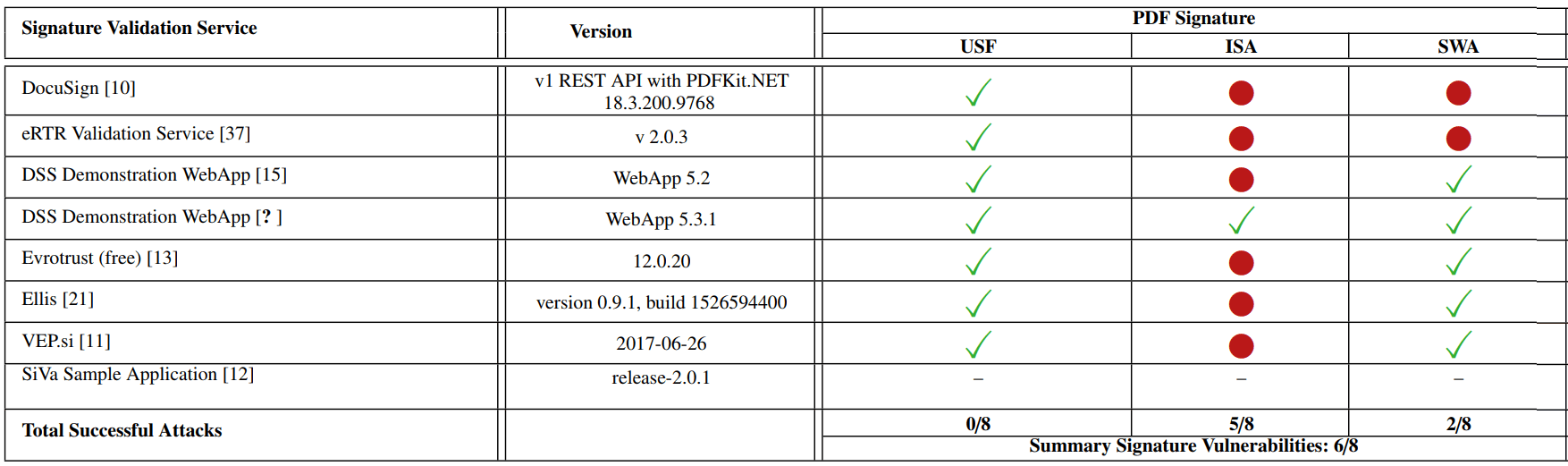

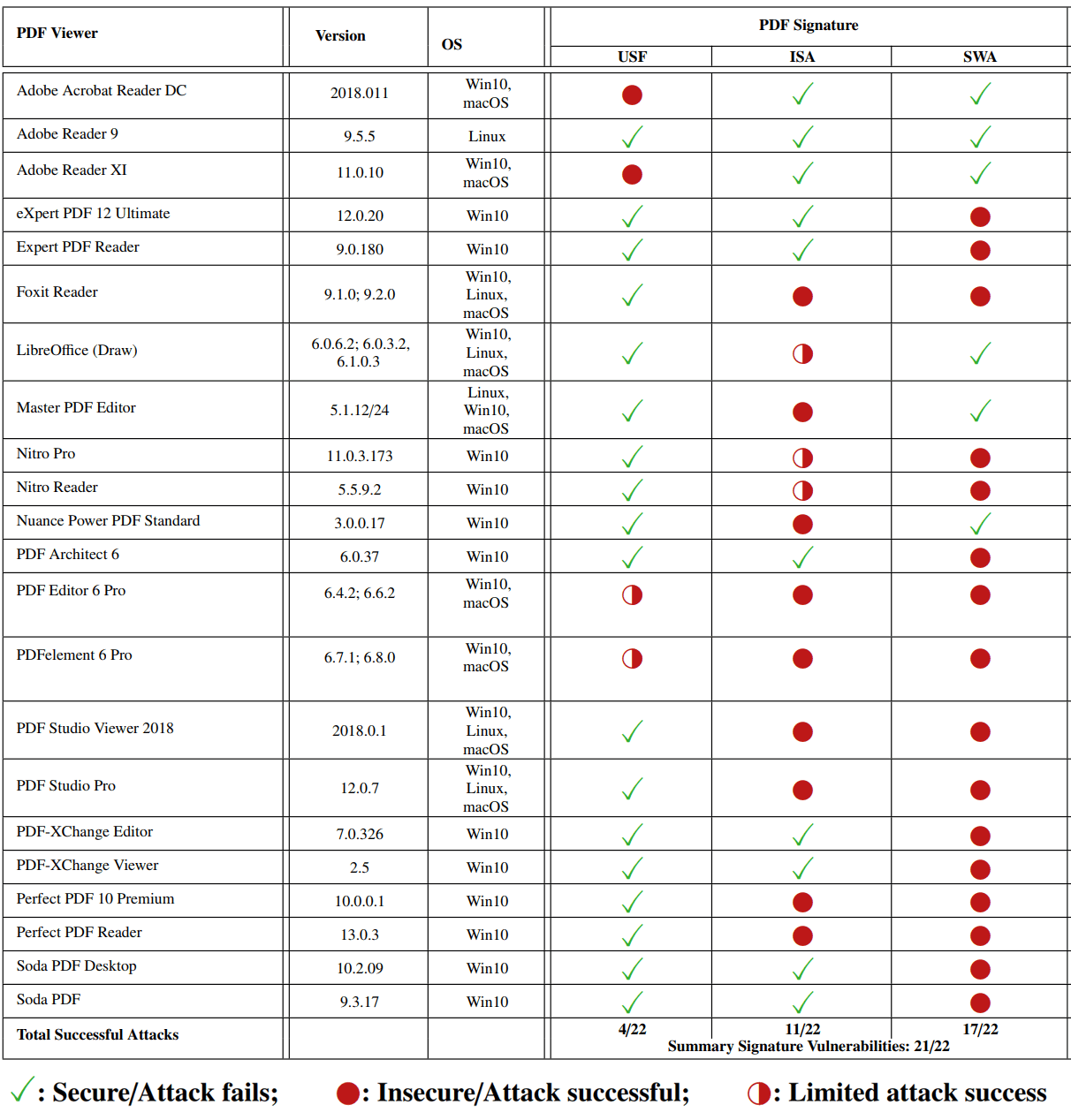

Fig. 1. El procedimiento de guardado incremental en el que se basan las firmas digitales PDF. Según los resultados de la prueba, esta es la forma más efectiva de falsificar documentosTeóricamente, las firmas digitales PDF autentican de manera confiable al autor de un documento. Pero en la práctica, el procesamiento de PDF generalmente se lleva a cabo mediante software propietario que no realiza la validación correctamente. Los especialistas de la Universidad Ruhr en Bochum (Alemania) describieron

varias opciones para falsificar documentos PDF firmados digitalmente que funcionan en la mayoría de los visores de PDF y servicios de verificación en línea.

La protección contra todos los ataques se proporciona solo en un solo programa, e incluso funciona bajo Linux.

Estructura PDF

Fig. 2. estructura del documento PDFLa estructura del documento PDF se muestra en la Fig. 2. Al guardar los cambios de forma incremental en el documento PDF, se agregan nuevos objetos al

cuerpo , así como una nueva tabla

Xref con una descripción de nuevos objetos y un nuevo

avance con enlaces al

catálogo (ver Fig. 1). Un directorio es el objeto raíz de un archivo PDF; define la estructura del documento y opcionalmente puede determinar los permisos de acceso.

Cada objeto comienza con el número de objeto y el número de versión, que aumenta con cada actualización del objeto.

Fig. 2. Estructura del objeto PDFCreación de firma

Agregar una firma digital a un documento PDF se basa en un mecanismo de guardado incremental (ver Figura 1). Al agregar una firma durante el guardado incremental, se agrega el siguiente contenido al documento:

- nuevo Catálogo con un nuevo parámetro Perms que define permisos para modificar el documento; este parámetro se refiere al objeto Signature ;

- Objeto de firma (

5 0 obj ) con información sobre los algoritmos criptográficos utilizados para codificar y firmar el documento, con el parámetro Contents , que contiene el bloc codificado en hexadecimal PKCS7: almacena certificados y el valor de la firma creada utilizando la clave privada que corresponde a la clave pública en el certificado El parámetro ByteRange determina qué bytes del archivo PDF se utilizan en la entrada de la función hash para calcular la firma (pares a, b c, d ), es decir, qué parte del archivo está firmada;

- Una nueva tabla Xref con un enlace a un nuevo objeto

- Nuevo trailer .

En la fig. La Figura 3 muestra un diagrama simplificado de un archivo PDF firmado digitalmente.

Fig. 3. Diseño de archivo PDF firmado digitalmente simplificadoDe acuerdo con las especificaciones actuales,

se recomienda que firme el archivo completo, con la excepción del bloc PKCS7.

La verificación de la firma se lleva a cabo mediante la aplicación en la que se abre el documento PDF. Inmediatamente extrae la firma del PDF y utiliza operaciones criptográficas para verificar su corrección, y luego verifica si se puede confiar en el certificado X.509, cuyas claves se usaron para firmar.

Por lo general, todos los lectores de PDF no confían en el almacén de claves integrado en el sistema operativo. Al igual que el navegador Firefox, distribuyen su propio almacén de claves y generalmente permiten al usuario especificar una tienda con certificados de confianza. Esta función le permite confiar solo en ciertos certificados, por ejemplo, de su propia autoridad de certificación.

Falsificación de firma digital

Los investigadores describen tres formas de falsificar contenido en archivos PDF firmados.

- Falsificación de firma universal (USF);

- Ataque de ahorro incremental (ISA)

- ataque a un contenedor de firma (ataque de envoltura de firma, SWA).

Firma universal falsa (USF)

Un ataque de USF deshabilita la

verificación de firma en una aplicación que abre un PDF. Al mismo tiempo, se envía un mensaje normal al usuario sobre la validación exitosa de la firma. Esto se hace manipulando el objeto

Firma en el documento: se crea un registro incorrecto dentro de este documento o el enlace al objeto se elimina del archivo. Aunque el visor de PDF no puede verificar que la firma sea correcta, en algunos casos el programa aún muestra su presencia, lo que cumple con los objetivos del atacante.

Los investigadores formularon 18 vectores de ataque USF, ocho de los cuales se muestran en la Fig. 4)

Fig. 4. Ocho vectores de ataque para eludir la verificación de firma digitalTodos estos métodos funcionan si el visor de PDF no verifica correctamente la firma digital.

Ataque de retención incremental (ISA)

Esta clase de ataques consiste en redefinir la estructura y el contenido en una sección adicional de un documento. La idea es que la firma se calcule en función del rango de bytes especificado en

ByteRange , y la sección adicional no cae en este rango, como se muestra en la Fig. 5)

Fig. 5. Al agregar contenido a la sección adicional, la firma digital no se violaHay varias formas de evitar ver los cambios en el documento y bloquear la advertencia correspondiente en el visor de PDF.

Ataque de envoltura de firma (SWA)

Finalmente, la última clase de ataques le permite omitir la verificación de firma sin guardar de forma incremental, pero moviendo la parte firmada del PDF al final del documento y reutilizando el puntero

xref en el

Trailer firmado a la tabla Xref modificada. Al mismo tiempo, para evitar procesar la parte movida, puede envolverse en algún objeto extraño, por ejemplo,

secuencia o

diccionario .

Fig. 6. Comparación de documentos PDF originales y modificados.Ataque de rendimiento

Los investigadores probaron la efectividad de cada tipo de ataque en diferentes programas para ver PDF. No se puede engañar solo a

Adobe Reader 9 en Linux . En todos los demás programas, la verificación de firma se omite de una o más formas.

La situación con los servicios de verificación de firma digital PDF en línea no es mejor.