Ya escribimos sobre cómo usar el sistema de videovigilancia para controlar el perímetro y la situación dentro del almacén, tienda, estacionamiento y otras instalaciones. Pero cualquier sistema de seguridad da el máximo efecto solo si usa varias tecnologías al mismo tiempo. Y consideraremos aún más tal sinergia.

Debemos decir de inmediato que no nos propusimos nuestro objetivo de cubrir todas las tecnologías de sistemas de videovigilancia y control de acceso en un breve artículo. Nuestro objetivo es mostrar cómo, combinando varias tecnologías, aumentar el nivel de seguridad del objeto protegido.

Él ve un ojo ...

Ninguna tienda moderna está completa sin cámaras. Ayudan al director no solo a detener varias acciones ilegales, sino también a resolver rápidamente situaciones de conflicto.

Ya hemos hablado sobre cómo, con la ayuda de nuestro sistema, puede controlar

el área de la caja registradora y luchar contra las colas. Y ahora nos detendremos en más detalles sobre los problemas de combatir el robo en el piso de negociación y controlar el acceso a las oficinas.

El jefe del servicio de seguridad (SB) de una gran tienda nos reveló secretos profesionales.

El piso comercial de la tienda ocupa dos pisos, además hay almacenes en el sótano y un estacionamiento en la calle. La compañía también tiene varios almacenes remotos. Naturalmente, al desarrollar un sistema de seguridad, surgió la tarea de obtener el control total sobre todos los objetos protegidos. Según nuestro interlocutor, no es difícil bloquear todo el territorio del piso comercial con cámaras, lo que se hizo.

En los pasillos y en la taquilla, ahora se instalan unas 30 cámaras que llevan un "reloj" constante y ayudan al guardia de seguridad a monitorear situaciones de emergencia. Para monitorear el estacionamiento, también se instalan cámaras, y en lugares con cero iluminación por la noche, se utilizan focos infrarrojos.

Al monitorear las imágenes provenientes de la sala de operaciones, trabajan tres mujeres operadoras. Según el jefe del Consejo de Seguridad, las mujeres son mejores en el trabajo de rutina de los monitores de monitoreo.

Pero eso no es todo. Está claro que ninguna cámara proporciona protección absoluta contra el robo. La videovigilancia es excelente, pero después de todo, los atacantes a menudo entran a la tienda, quienes estudian cuidadosamente las ubicaciones de instalación de las cámaras antes de cometer el robo. Y para combatir a estos intrusos, la tecnología de reconocimiento facial es ideal, porque una vez en el campo de visión de la cámara, el intruso está en la lista negra. Cuando aparece, el operador de la cámara recibe de inmediato una señal sobre la presencia de un invitado no deseado en la sala.

Además de los medios técnicos de control en las instalaciones comerciales, hay personal operativo a tiempo completo. Los operadores monitorean el pedido y reciben información de los operadores.

Sim-Sim, abre

Al instalar el sistema de seguridad, la gerencia de la tienda inmediatamente tuvo la cuestión de controlar el acceso del personal al almacén ya las tiendas remotas. Después de analizar las diversas soluciones que hay en el mercado, la gerencia se decidió por una combinación de dos tecnologías para proteger puertas y torniquetes, a saber, tarjetas inteligentes y reconocimiento facial.

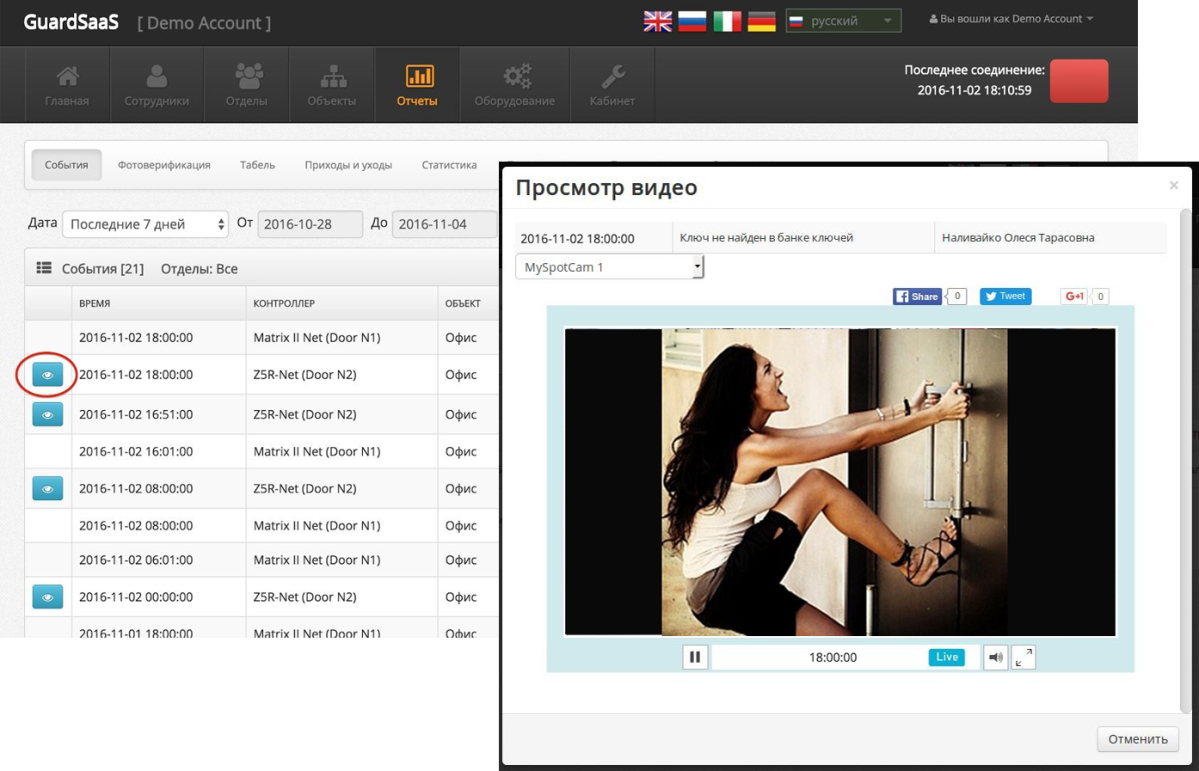

El primer método se ha utilizado durante mucho tiempo como parte de los sistemas de control y gestión de acceso. Ivideon está integrado en los

sistemas de control y gestión de acceso (ACS)

GuardSaas y

RusGuard , lo que le permite configurar reacciones en el sistema (grabación de video de cualquier evento ACS) con la posibilidad de verlo directamente desde los registros.

La elección de una combinación de tarjetas de acceso inteligente y reconocimiento facial para ACS se explica de manera muy simple.

Los lectores de tarjetas inteligentes y las tarjetas en sí son altamente confiables, relativamente económicos, fáciles de configurar y resistentes al estrés mecánico.

Nos dijeron que un empleado llevaba una tarjeta en un cordón y, agachándose, la bajó accidentalmente a una trituradora de oficina. Aparentemente, sus cortadores no dañaron la antena y la tarjeta no falló. Bueno, y de las historias sobre pisoteado en el barro, ahogado en el agua y continuar trabajando mapas, puede recopilar una colección completa.

Al tratar de establecer el control sobre las horas de trabajo de los empleados, especialmente aquellos ubicados en almacenes remotos, utilizando el sistema de tarjeta inteligente, la administración descubrió rápidamente que el sistema se engañaba fácilmente. Después de todo, esta es una tienda normal, y si un empleado entrega su tarjeta a un colega y le pide que arregle la salida a tiempo, y se va temprano, entonces, en una hoja de tiempo electrónica, estará en el trabajo a tiempo completo, pero en realidad menos.

Y es por eso que se decidió combinar la tecnología de las tarjetas inteligentes y el reconocimiento facial. La combinación de estos dos métodos dio un resultado excelente: incluso si un empleado deshonesto intenta abandonar el trabajo antes y no lo arregla con una tarjeta, la cámara rastreará automáticamente su partida.

Control biométrico

© ©

© ©

Un ejemplo real de una tienda muestra muy claramente cuán importante es para una empresa no solo recibir información visual sobre el funcionamiento de un objeto, sino también diferenciar los niveles de acceso para varios empleados en las oficinas.

El uso de tecnologías de tarjetas inteligentes hoy en día es la forma más fácil de controlar el acceso al espacio de oficina. En lugar de tarjetas, se pueden usar varios llaveros, tanto de contacto como sin contacto.

Estos dispositivos tienen un inconveniente importante: no están asociados de ninguna manera con el empleado específico a quien fueron emitidos. Por lo tanto, para obtener acceso a una habitación segura, simplemente tome una tarjeta o un llavero.

Por supuesto, proteger la tarjeta con un código PIN mejora un poco la situación, pero esto solo funciona con autodisciplina, porque a la mayoría de las personas les gusta escribir un PIN en la tarjeta "para que siempre esté a mano".

Por lo tanto, en los casos en que es necesario proporcionar una mayor protección de las instalaciones contra la entrada no autorizada, los sistemas de control de acceso biométrico vienen al rescate.

Queremos decir de inmediato que no existe un sistema que le brinde una protección completa contra la penetración en la zona de seguridad. Pero cuando un atacante intenta penetrar, perderá un tiempo valioso e inevitablemente cometerá errores, y esto dará una buena oportunidad para que el servicio de seguridad responda rápidamente al incidente.

Pon tu dedo

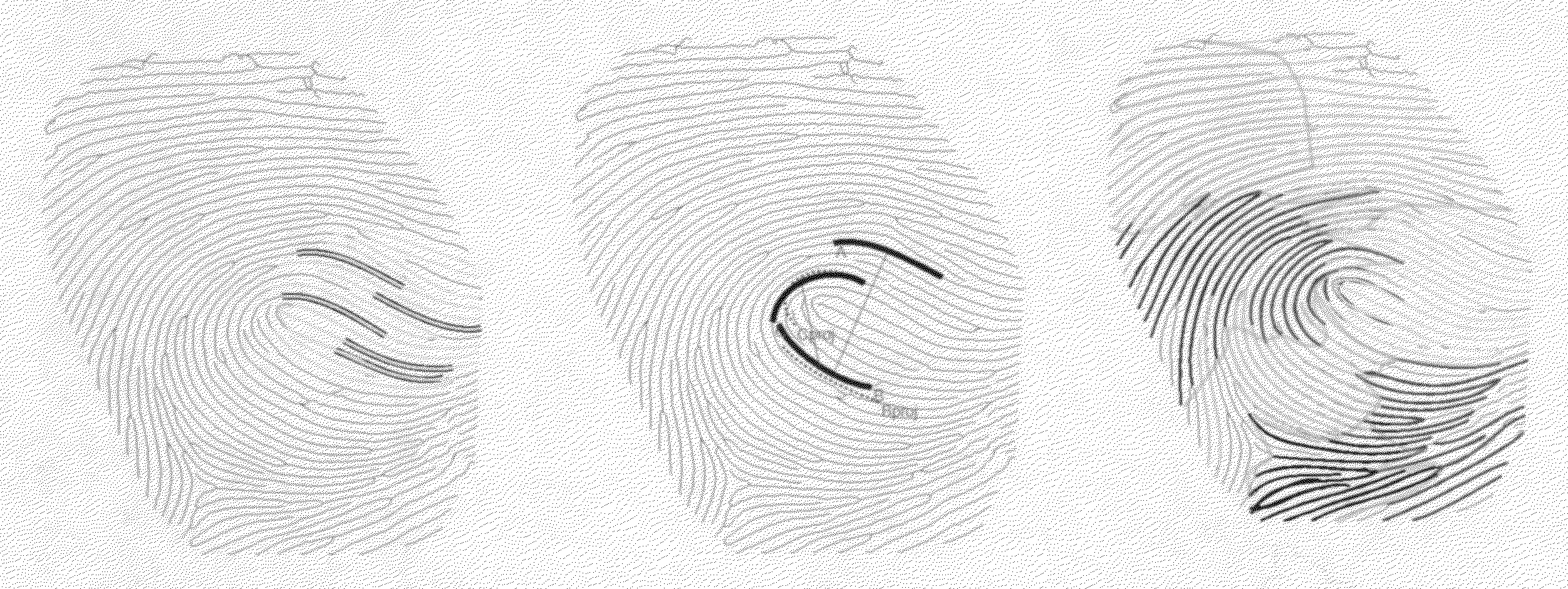

© ©

© ©

Todos saben que la impresión de líneas papilares en los dedos es exclusiva de cada persona y proporciona una identificación prácticamente inconfundible. Y lo más importante, la cifra es casi independiente del estado de salud humana, en contraste, por ejemplo, con la voz. Por lo tanto, los escáneres de huellas digitales fueron los primeros en ingresar al mercado de los sistemas de control de acceso.

En el sensor del escáner, la matriz de LED ilumina el dedo, y la cámara digital en este momento toma una foto de la huella digital. A continuación, la imagen se procesa mediante algoritmos matemáticos que evalúan su calidad y generan información sobre el propietario, que se ingresará en la base de datos.

Como en medicina forense, el programa divide todos los patrones principales de las líneas papilares en tres tipos: arco, bucle y curva. La tarea del algoritmo es determinar primero el tipo de patrón y luego buscar el minuto, ya que los profesionales llaman al lugar donde termina el patrón. Son los minutos y sus ubicaciones los que determinan la singularidad de las impresiones. El escáner reconoce su posición relativa y el patrón formado por ellos, que se divide por el programa en pequeñas zonas, que incluyen un número fijo de minutos.

Tenga en cuenta que ningún escáner, incluso el más complejo, verifica todas las líneas de patrones. Solo busca ciertos patrones en los bloques y los compara con los valores de la base de datos. Si coinciden, entonces la impresión pertenece a una persona.

Ahora la variedad de modelos de lectores de huellas digitales en el mercado en cientos. Hay varios tipos de escáneres a su servicio, desde los más simples, desde la serie "finger and enter", hasta dispositivos combinados complejos que pueden, por ejemplo, requerir la introducción de un código especial, pronunciar una frase de contraseña o confirmar la autoridad utilizando una tarjeta inteligente.

Cualquier escáner moderno es capaz de almacenar en su memoria información sobre cientos de miles de huellas digitales de los empleados, y puede integrarse fácilmente tanto en los sistemas de control de acceso como en el programa de seguimiento del tiempo del personal.

Para los amantes de las historias de detectives y las películas de espías, digamos que engañar a los dispositivos modernos es bastante difícil. ¡Olvide su tóner de transferencia de huellas digitales favorito de una impresora láser a cinta! Simplemente te ensucias, y los escáneres han dejado de responder a este "tonto" hace ya 15 años. Así que deja este truco a los guionistas y actores de acción.

Un escáner serio, también amado por los cineastas, con un dedo amputado no se deja engañar. Los escáneres caros y potentes pueden distinguir el tejido vivo del tejido muerto. Y lo que puede suceder con un escáner económico incorporado en un teléfono inteligente, un dispositivo serio ignorará o activará una alarma.

Por supuesto, en Internet todavía puede encontrar bastantes formas de "engañar" al escáner de huellas digitales, además de las descritas por nosotros, pero no debe pensar que los desarrolladores de estos dispositivos están inactivos. Si se publica la tecnología de piratería, entonces se puede argumentar que con un alto grado de probabilidad, los creadores de estos dispositivos ya han encontrado una manera de lidiar con ella. O a punto de encontrarlo.

Por cierto, los escáneres de huellas digitales se usan no solo en servicios especiales o bancos. Muy a menudo encontramos estos dispositivos en oficinas comunes. Por lo tanto, esta tecnología ha pasado de la categoría de exótica a la vida cotidiana para los negocios.

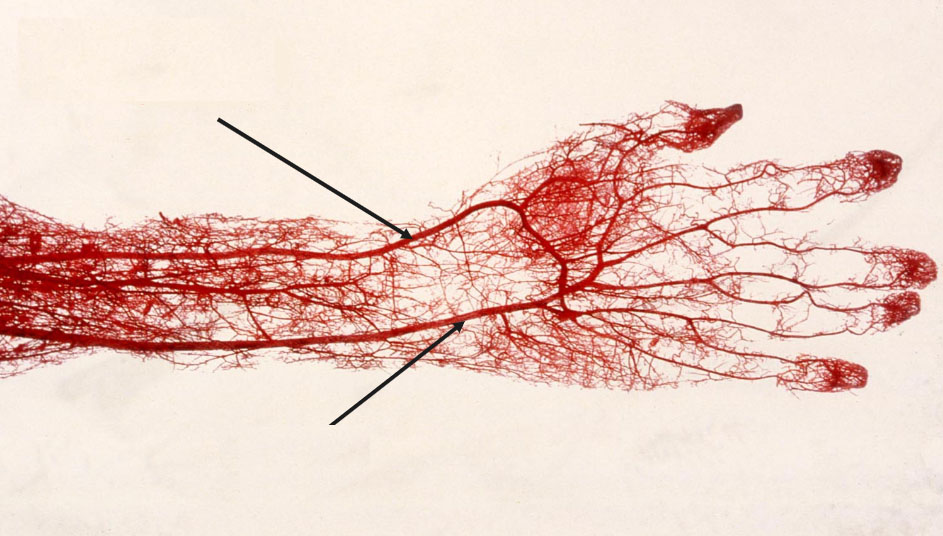

Muestra tu mano

© ©

© ©El siguiente método de autenticación más popular es escanear las venas en la palma de su mano. Hay bastantes dispositivos de este tipo en el mercado.

Como en el caso del uso de un escáner de huellas digitales, las "impresiones" de control de todas las personas permitidas en la sala se registran en la memoria del dispositivo o en el servidor. Y si es necesario fortalecer la protección, puede comprar un lector combinado, que requiere, por ejemplo, confirmación adicional de las credenciales entrantes utilizando un código personal o una tarjeta inteligente.

En el momento de escribir este artículo, solo pudimos encontrar una manera de engañar a este sistema.

Los ingenieros Jan Krissler y Julian Albrecht de la Universidad Técnica de Berlín han propuesto una forma muy simple y efectiva de "inflar" un escáner. Transferieron el dibujo de las venas de la palma al papel y lo cubrieron con una capa de cera roja; El escáner no pudo reconocer la impresión falsa. Más detalles en el video:

Este método es adecuado para el laboratorio, pero no es muy útil en la vida real, ya que requiere una preparación seria.

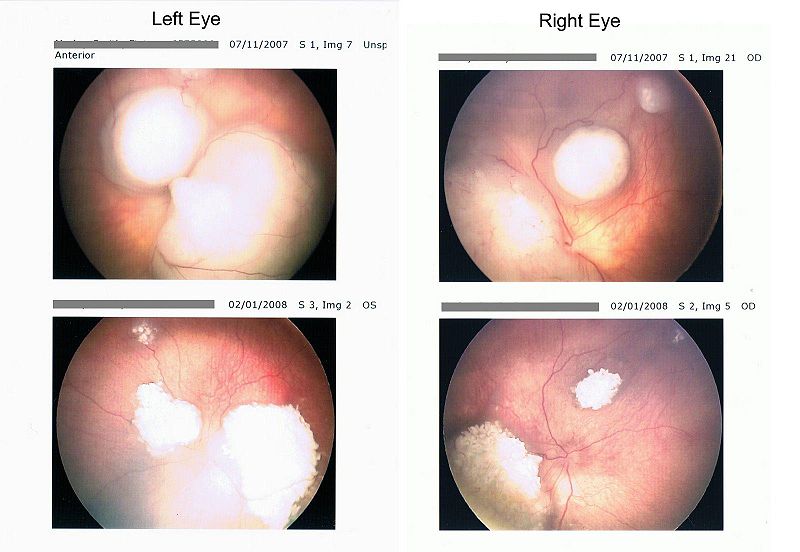

Tu ojo es tu pase

© ©

© ©Entonces, llegamos al "protagonista" de la mayoría de las películas de espías y aventuras: un escáner de iris. Al igual que las huellas digitales, el patrón de iris de cada persona es único. Es por eso que también es un factor importante en la identificación biométrica. A diferencia de las huellas digitales, fingir un patrón de iris es casi imposible, además, según los estudios, no está sujeto a cambios relacionados con la edad.

Al escanear el iris, el ojo se irradia con radiación infrarroja cercana, y la cámara digital integrada captura el patrón del iris. Luego, entran en juego algoritmos matemáticos que analizan y procesan la foto.

Tenga en cuenta que el uso de rayos infrarrojos durante el escaneo permite que los dispositivos trabajen en completa oscuridad. Los anteojos y lentes de contacto normales no se convertirán en un obstáculo para el escáner.

A partir de la descripción del principio de funcionamiento del dispositivo, podemos llegar a la conclusión errónea de que nos enfrentamos a un sistema absolutamente resistente a la piratería. Si dejamos huellas dactilares o huellas de palmeras en casi todas partes, y puede obtenerlas fácilmente y tratar de usarlas para entrar en el sistema de autenticación biométrica, entonces ciertamente no "detectamos" el patrón de iris en ninguna parte. Según los expertos, cualquier sistema de protección puede ser pirateado, la única pregunta es el tiempo y los recursos que se necesitan para esto.

Y desde que los escáneres de iris comenzaron a integrarse en los teléfonos inteligentes comunes, la cantidad de personas que desean experimentar tal protección para la fuerza ha aumentado significativamente.

En particular, logramos encontrar una descripción de la forma en que los especialistas de Chaos Computer Club lograron engañar al escáner de iris instalado en el teléfono inteligente Samsung Galaxy S8. Usando una cámara convencional, una impresora y una lente de contacto, entraron en la protección biométrica y obtuvieron acceso a los datos en el teléfono inteligente. Para más detalles, siga el

enlace .

Di "aaaaa"

© ©

© ©Ahora hablemos de los sistemas de reconocimiento de voz. Los intentos de reconocer a una persona por voz se han hecho durante mucho tiempo.

Por paradójico que parezca, cuanto más serios sean los métodos técnicos y de software para procesar el sonido, menos confiable será este método de reconocimiento. Sin embargo, juzga por ti mismo.

Cualquier sistema de reconocimiento de voz es una combinación de un micrófono sensible con un amplificador y un procesador de señal digital (

DSP ), "afilado" para el procesamiento y análisis de la información recibida del micrófono. Y son los algoritmos DSP integrados los que proporcionan una identificación confiable del usuario y protegen el sistema contra piratería.

Sí, el timbre de la voz, su composición espectral, la forma de hablar, los métodos de pronunciación de las frases, cada uno de nosotros tiene el suyo. Pero si las huellas digitales permanecen en cualquier tema que tocamos, entonces la situación con la voz es aún peor. Su muestra se puede obtener sin mucho esfuerzo.

Incluso si necesita decir una cierta frase para acceder a la sala, nadie molesta al atacante para componerlo de palabras separadas en cualquier editor de audio y luego reproducirlo en el micrófono del lector, utilizando, por ejemplo, su teléfono inteligente.

Otra desventaja de los sistemas de reconocimiento de voz es la exposición de la voz a cambios relacionados con la edad, diversas lesiones en la cara y la laringe, y su distorsión durante la enfermedad. Dado todo lo anterior, los sistemas de autenticación de voz humana rara vez se usan por separado. Son más efectivos cuando se trabaja en sistemas de identificación dual, donde pueden complementar, por ejemplo, un escáner de huellas dactilares o una palma.

Control facial de hardware

© Vasya Lozhkin

© Vasya LozhkinDebido al uso masivo en teléfonos inteligentes, la tecnología de autenticación de usuarios mediante fotografías de caras tridimensionales se ha vuelto muy popular.

Ya ahora, algunas cadenas minoristas están probando las posibilidades de organizar tiendas totalmente autónomas en las que no hay vendedores y cajeros familiares. Acuerde que una estructura similar de puntos de venta requiere un enfoque diferente para el trabajo y los servicios de seguridad.

Es fácil imaginar una tienda que vende relojes o joyas de lujo en el sistema del club. Antes de visitar un salón de este tipo, se le pedirá que proporcione sus datos biométricos por adelantado, y solo después de escanearlos en la entrada se abrirán las puertas frente a usted. Luego, teniendo en cuenta sus intereses, la guía holográfica le mostrará la variedad más adecuada de productos, y usted puede elegir y probar el modelo que le interesa.

El pago de la compra, por supuesto, también se realizará mediante autenticación biométrica.

Si este enfoque le parece fantástico, recuerde que recientemente el jefe de Sberbank G. Gref anunció la inminente transición de la compañía a la identificación biométrica del cliente. Otros bancos no se apartan de esta iniciativa.

Ya ahora, muchos de ellos pueden enviar voluntariamente sus datos biométricos y usarlos en lugar de un pasaporte en el futuro. ¡Así que los tiempos en que enviamos nuestros pasaportes a los empleados bancarios pronto pasarán a la historia!

En lugar de una conclusión

La protección máxima de la instalación está garantizada por el uso combinado de varias tecnologías, por ejemplo,

Ivideon ACS . Hasta ahora, los desarrolladores no han creado un solo sistema ideal que garantice una protección cien por ciento contra piratería o fraude. Pero el uso de varios sistemas juntos puede complicar significativamente la vida del atacante y dar al servicio de seguridad una ventaja temporal para identificar y suprimir los intentos de penetrar el objeto.