Esto es lo que nunca hemos discutido en el formato de resumen, estas son vulnerabilidades en los controladores de la tarjeta de video. NVIDIA publicó el 28 de febrero

información sobre ocho vulnerabilidades: casi todas permiten la escalada de privilegios o la ejecución de código arbitrario. Una falla se relaciona con el tipo de ataques de moda en la actualidad en un canal de terceros: el hecho de "cerrar" tal problema con una simple actualización del controlador es notable en sí mismo.

Parece que los problemas en los controladores de las tarjetas de video tomaron por sorpresa a la comunidad de seguridad de la información: de hecho, solo tratamos con información del fabricante, y no está claro cómo estas vulnerabilidades son aplicables en ataques reales. De todos modos, se recomienda actualizar los controladores a la última versión: esto es 419.17 para las tarjetas de video GeForce. Por separado, hay actualizaciones disponibles para los controladores en sistemas tipo Unix: solo la vulnerabilidad del canal lateral está cerrada allí.

Cientos de megabytes de paquetes de controladores no han sorprendido a nadie. En el caso de NVIDIA, es más bien un conjunto completo de programas para trabajar con una tarjeta de video, asegurando la compatibilidad en juegos, soporte para dispositivos de realidad virtual, capacidades de transmisión y mucho más. La última versión del controlador (con parches) pesa un poco más de 500 megabytes. Sin embargo, los servicios de NVIDIA y el software adicional son responsables de solo una de cada ocho vulnerabilidades, el resto se encuentra en la parte del sistema.

La única excepción está en el software para procesar video tridimensional, para el cual es teóricamente posible ejecutar código arbitrario, aumentar los privilegios o negar el servicio al abrir un archivo "preparado".

Seis vulnerabilidades más de una forma u otra conducen a DoS, escalada de privilegios y, en dos casos, a la ejecución de código arbitrario. No hay datos sobre cómo se pueden implementar tales ataques en la práctica, pero se puede suponer que el peor de los casos es cuando se puede causar una vulnerabilidad en un controlador de video, por ejemplo, a través de un navegador que usa un acelerador de video.

Finalmente, otra falla teóricamente permite un ataque en un canal de terceros. El nivel de peligro según el método de evaluación

CVSS V3 es bastante bajo, el ataque debe llevarse a cabo localmente, no hay posibilidad de explotación remota del error. Esta vulnerabilidad y sus escenarios de explotación fueron

descritos por expertos de la Universidad de California en Riverside en noviembre de 2018.

El documento de investigación proporciona varios ejemplos de ataques prácticos a través de canales de terceros, y en cada caso, el atacante obtiene acceso a la información del proceso que se realiza utilizando los recursos de la tarjeta de video. Pero antes de eso, los expertos determinan tres categorías generales de ataques, dependiendo del alcance de la tarjeta de video:

La opción más obvia es usar la aplicación OpenGL para atacar a otra aplicación que accede a la tarjeta de video usando la misma interfaz de software. Este método solo se usa en una computadora de escritorio. Pero, en teoría, también puede atacar aplicaciones que usan la tarjeta gráfica para la informática. Esta área en su conjunto es más "interesante", ya que afecta la infraestructura del servidor.

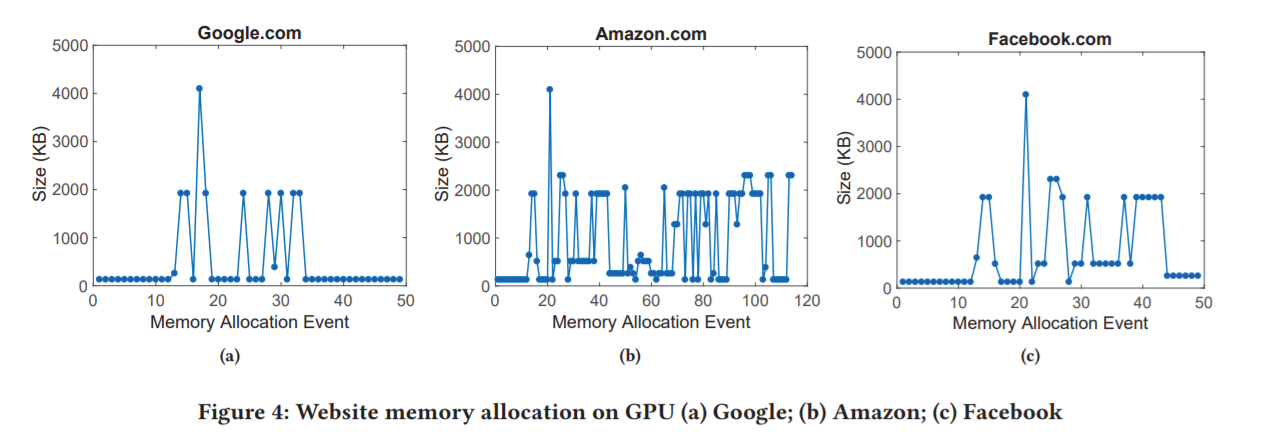

Un ejemplo de ataque práctico: una aplicación de terceros mide los retrasos al acceder a una tarjeta de video y recibe información sobre la cantidad de memoria asignada en la aplicación atacada (en este caso, en el navegador). Dado que los sitios web utilizan la memoria de video de diferentes maneras, un análisis de esta información en dinámica permite determinar con alta probabilidad a qué sitio web está accediendo el usuario. En el siguiente ejemplo, esta idea se desarrolla para determinar cuándo el usuario ingresa una contraseña en un sitio web específico. La contraseña en sí misma no podrá interceptar, pero la información sobre la realización de dicha operación teóricamente tiene valor para el atacante.

El ataque a la aplicación usando el SDK de CUDA permitió a los investigadores restaurar los parámetros de la red neuronal, algo que los desarrolladores de redes neuronales generalmente intentan mantener en secreto. Los investigadores señalaron que es posible reducir el contenido de información de las filtraciones de información modificando la API, que, aparentemente, se realizó al actualizar los controladores para los sistemas Windows, Linux y BSD.

Es poco probable que un ataque al software del sistema y las utilidades del dispositivo represente un peligro grave si existen métodos mucho más simples para robar datos de los usuarios y obtener el control del sistema. Los ataques a través de canales de terceros tienen aún menos potencial, pero en teoría, la capacidad de acceder a datos privados es de interés, por ejemplo, cuando se utilizan recursos de tarjetas de video para el cifrado. En el contexto de los controladores NVIDIA, vale la pena prestar atención a la compatibilidad con dispositivos más antiguos. La lista de tarjetas de video NVIDIA reconocidas como obsoletas por el desarrollador está

aquí , pero es más fácil ver para qué tarjetas de video está disponible la última versión del controlador, que cubre las vulnerabilidades recientes. Resulta que todas las tarjetas de video que comienzan con GeForce 6XX son compatibles. Esta serie fue lanzada en 2012, y a juzgar por la información del fabricante, para ella fue el último parche. No son las noticias más inesperadas, pero el hardware antiguo, que ya no es compatible con el fabricante a nivel de software, puede agregar vulnerabilidades al sistema incluso con software moderno.

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir siempre con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable.