A veces puede encontrarse con un caso en el que un ciber-atacante usa VPN para establecer un canal confiable entre el servidor C2 y la infraestructura de TI infectada. Y, como dicen los expertos de Threat Intelligence, los atacantes a menudo usan herramientas de conexión VPN de Windows nativas y archivos

.pbk (

directorio telefónico) de Windows. Veamos cómo podemos detectarlo usando un volcado de memoria.

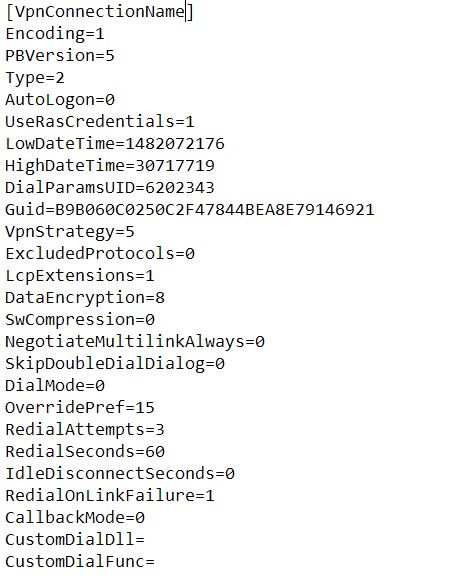

¿Qué es el archivo

.pbk y cómo se ve dentro? Es solo un archivo de texto con muchos parámetros diferentes que se utilizan cuando se establece la conexión VPN.

El archivo de la agenda telefónica se puede ejecutar con doble clic o mediante cmd / bat script (o desde la consola de comandos, por supuesto). Pero hay dos herramientas diferentes que se utilizan para la primera y la segunda forma:

rasdial y

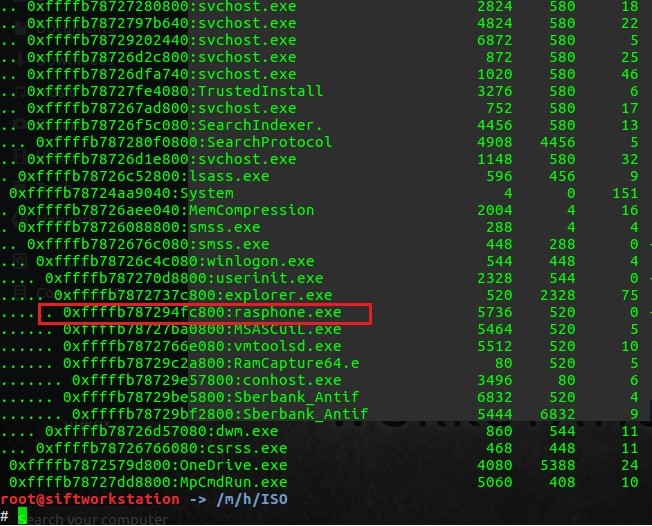

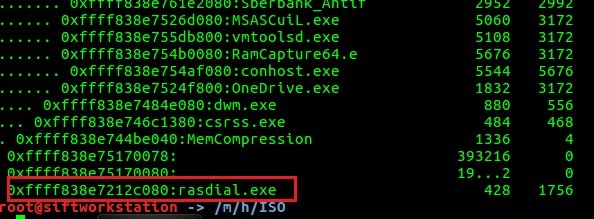

rasphone . Por lo tanto, podemos usar dos formas diferentes en un proceso forense digital. Al comienzo de ambas formas, debemos usar una herramienta de volatilidad para obtener y verificar una lista de procesos:

Si se detecta un proceso

rasphone , es posible que haya un rastro del uso de la agenda telefónica con doble clic desde la sesión RDP, por ejemplo. ¿Qué información útil podemos encontrar también aquí? Abramos este archivo de volcado en FTK Imager e intentemos buscar cualquier parámetro .pbk.

Usé un

"PhoneNumber =" para este caso.

Aquí verá una dirección remota para esta conexión VPN y un número de puerto.

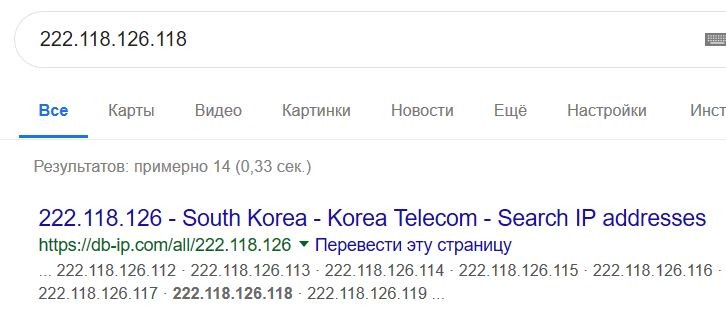

vpn566928222.opengw.net:995 Desde este punto, podemos detectar el nombre del servicio de una conexión actual en la RAM, utilizando un número de puerto y el comando netscan de volatilidad.

Si el sistema volcado todavía está vivo, puede matar este proceso o puede continuar la investigación. Por supuesto, debe saber más sobre la dirección IP remota:

Parece un servidor VPN anónimo gratuito y hay muchos de ellos en Internet. Y esta es una pregunta: ¿qué aplicación utiliza esta conexión VPN en la estación infectada?

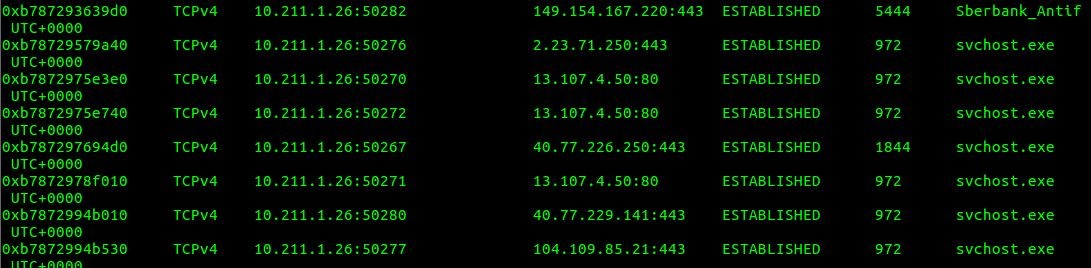

Sé que VPN es una conexión a otra red privada y mi estación de trabajo tiene otra dirección IP en una subred extranjera. Mi subred local es

192.168.145.0/24 pero hay varios servicios con diferentes direcciones IP locales (10.211.1.0/24) en los resultados de volatilidad netscan.

Varias direcciones IP de destino son para los servicios de Microsoft y un servicio sospechoso Sberbank_Antifraud conectado a 149.154.167.220: es una IP de grupo de Telegram Messenger. Entonces, ahora puede comenzar a investigar cómo apareció este proceso en esta máquina.

Ok, otra forma es acerca de la conexión VPN impulsada por cmd / bat con archivos .pbk.

A diferencia de rasphone, el proceso

rasdial es un marcador para la conexión VPN basada en línea de comandos o guión. Verifiquemos la sintaxis rasdial aquí

ss64.com/nt/rasdial.html e intentemos encontrar

/ PHONEBOOK: parámetro en el volcado de memoria usando FTK Imager:

Voila! Hemos encontrado una ruta completa al archivo de la agenda telefónica (por lo tanto, si se elimina, puede intentar tallarlo), el nombre de un script .cmd y nombre de

usuario / contraseña ("vpn", "vpn") para la conexión "extVPN" !

Los pasos adicionales son los mismos que para la manera de rasphone: buscar un parámetro "PhoneNumber =", encontrar una sesión VPN y un servicio sospechoso con una dirección IP local anterior.

Gracias de nuevo por la atención! ¡Volveré pronto con algo nuevo y bueno!