Por lo general, Habr se usa como una solución informativa: alguien comparte la información acumulada y estructurada, y alguien absorbe esta información (quería escribir "consume", pero los vendedores ya han usado esta palabra). Pero yo, como veterano, y dada la ligera relajación entre el 23 de febrero y el 8 de marzo, quería volver a la mente colectiva que hace que cualquier artículo sea más interesante. Y dado que escribir una pregunta simple, como en un foro, es aburrido, intentaré diluir mi pregunta con hechos interesantes.

Comenzaré desde lejos: tengo un estudio favorito que data de 2014. Dice que del 22% al 43% de los sujetos están listos para descargar y ejecutar un archivo ejecutable desconocido si pagan entre 1 centavo y 10 dólares. Ya escribí sobre él en un texto dedicado a las

oficinas del futuro .

Dado que uno de mis principales trabajos está relacionado con la virtualización, estoy muy interesado en este aspecto de la seguridad. Ok, el problema con las mismas distribuciones y actualizaciones por lotes de los usuarios es bastante simple de resolver con la ayuda de un hipervisor y un cliente ligero; sin embargo, vivimos en la realidad, siempre habrá una parte de usuarios que van por el camino equivocado, inician lo incorrecto y hacen lo incorrecto. Tengo una pregunta simple, ¿quién usa qué sistema de seguridad en la virtualización y por qué?

Meneando en la interesante dirección número 1Como regla general, en dichos artículos que se publican en blogs corporativos, escriben sobre diez ejemplos de cómo un virus encripta algo. Muy a menudo, nuevamente recuerdan a Petia. Es mucho más interesante para mí recordar un incidente un poco curioso que

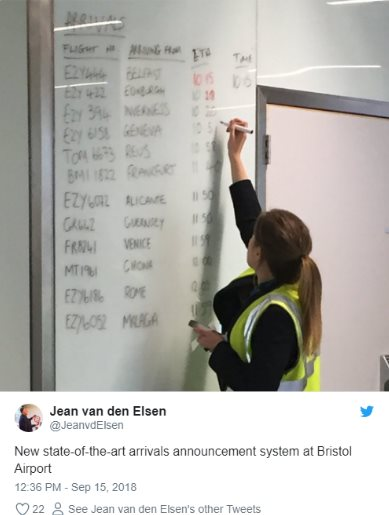

ocurrió en el aeropuerto de Bristol.

Allí, también, el criptógrafo cortó el

gorgojo , y las consecuencias en sí mismas son interesantes. Como resultado del ataque, todos los paneles de información se apagaron y los empleados pobres tuvieron que registrar los números de vuelo en la antigua forma analógica: un marcador en el tablero.

"¿Dónde está mi vuelo?"

"Y simplemente lo borramos".

- ¿Y cuál es mi puerta?

"Pero el infierno lo sabe, Joe tiene una mala letra".

Volvemos al problema por el cual, de hecho, se inicia esta publicación. En uno de los proyectos en los que participo, utilizamos Citrix, y lo elegimos en comparación con este

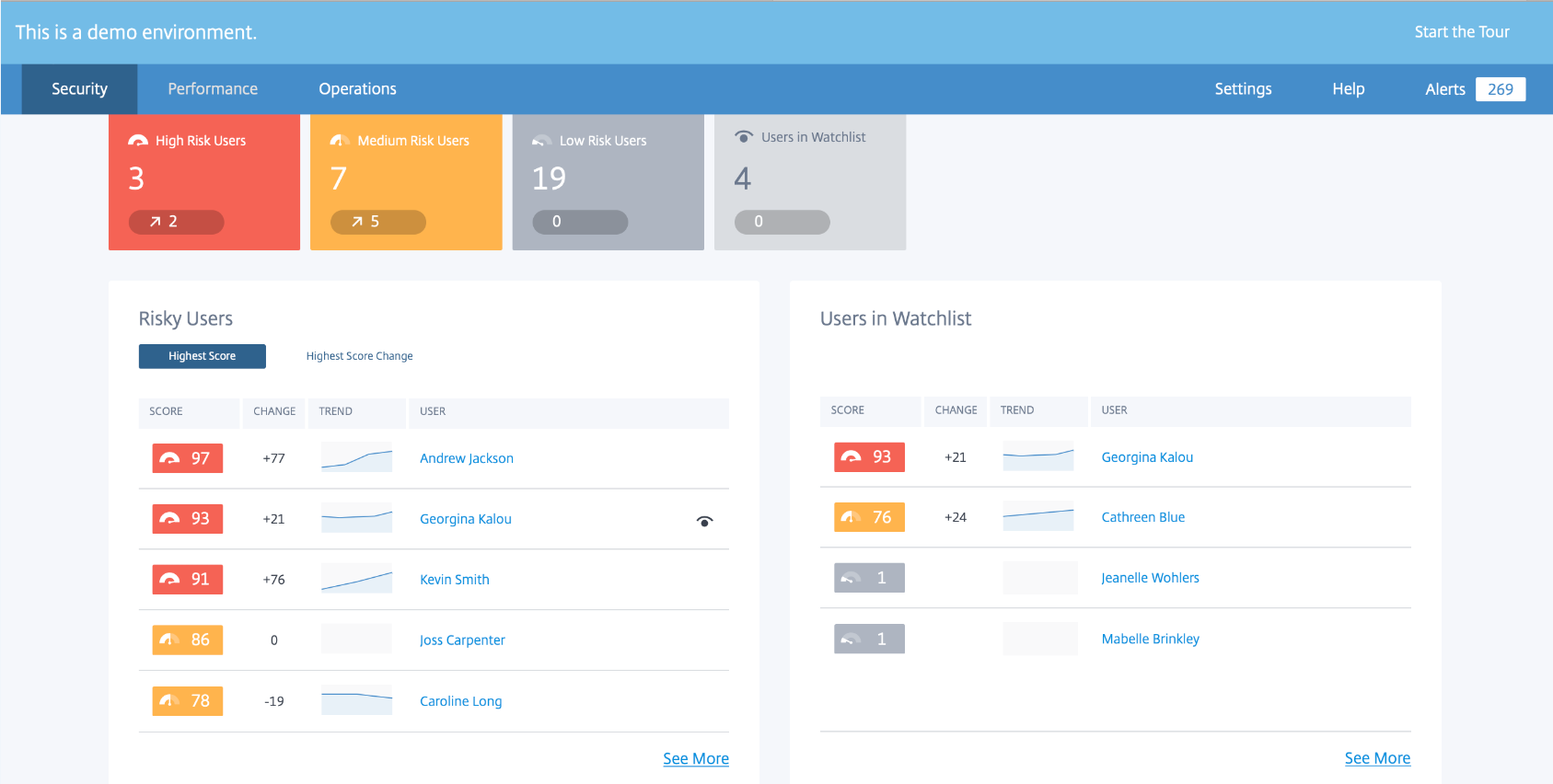

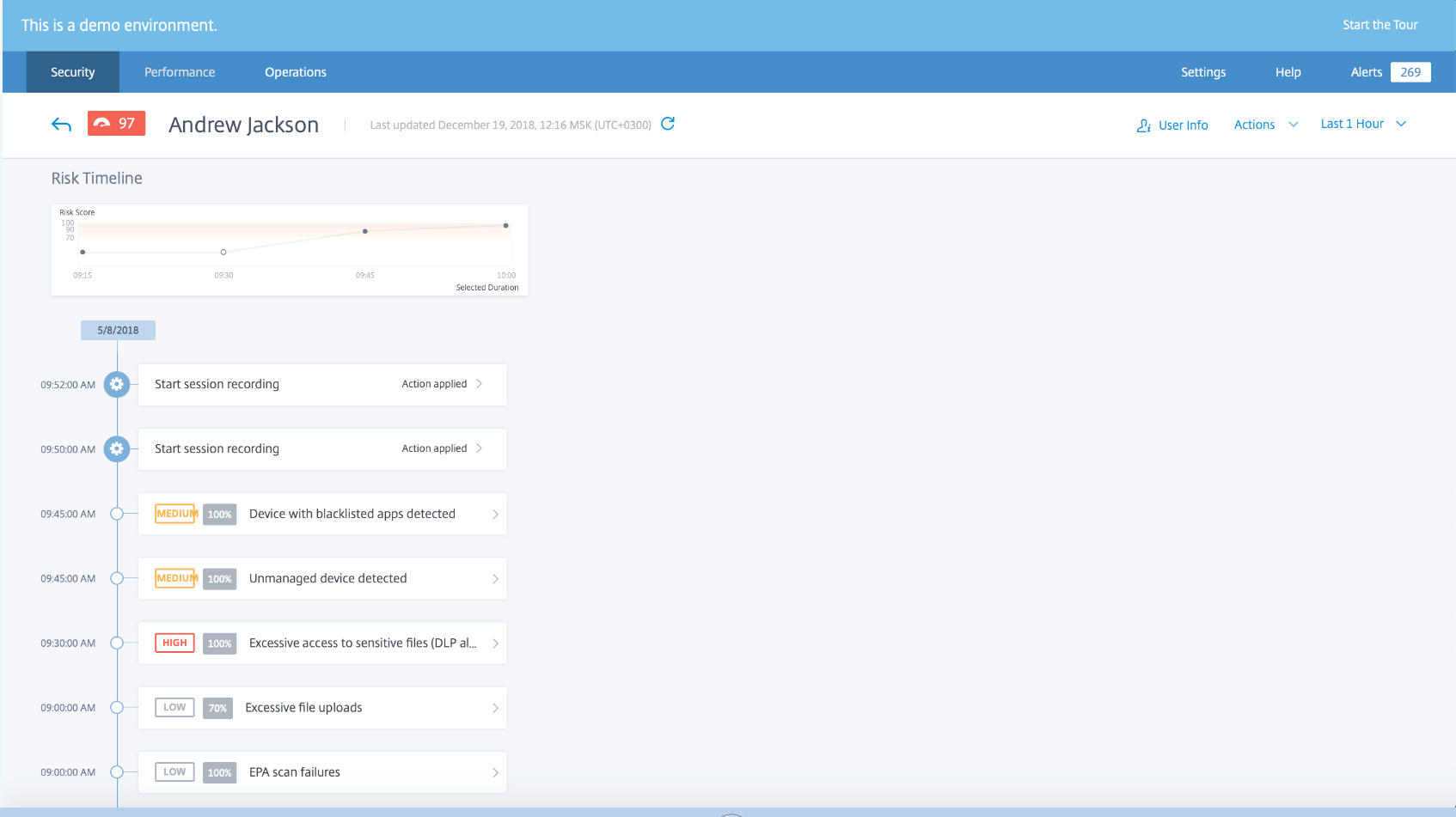

tema . Entonces, recientemente se nos ofreció conectar Citrix Analytics. Según los vendedores, esto supervisará la actividad del usuario y aislará a los usuarios / procesos que crean algo incorrecto.

Como de costumbre, prometen aprendizaje automático, listas negras y patrones de violación de seguridad. Dado que, en teoría, es algo útil, tenemos una pregunta lógica: ¿quién realmente la usó y hay otras opciones?

Meneando en la interesante dirección número 2Una vez más, cuando hablan de todo tipo de filtraciones, recuerdan el robo de contraseñas y otra información (por ejemplo, la publicación genial y técnicamente competente

The Bell en los resultados digitales del año mencionó las filtraciones 4 veces, si cuenta Google+ para 2 filtraciones, entonces las 5). Lo que me interesa es el tema de la copia larga de los códigos fuente y la documentación.

Por ejemplo, la ciruela de Panamá (panamageit). El volumen de documentos fue de 2,6 terabytes. Copiar y acumular tal volumen de información no puede pasar desapercibido. ¿Las grandes empresas ahora saben que algunos de los empleados que se retiran no están copiando sus datos "para la memoria".

Lo que resulta Resulta que necesitamos un cierto sistema que "olfatee" cuando alguien frota masivamente algo (criptógrafos) y consume recursos para el cifrado como si no estuvieran en sí mismos (bueno, u otros patrones de comportamiento criptográfico). Además, cuando alguien copia masivamente algo en su esquina. Y cuando este alguien, tal rábano, camina por sitios potencialmente peligrosos. Y aquí, también, necesitamos patrones, porque él no irá a sitios de la lista negra, sino fácilmente, a otros similares. Solo prohibir con palabras clave también es una decisión poco entusiasta.

Nos dieron aquí para jugar con el panel de administración de Citrix y si miras la descripción y profundizas, parece ser bastante adecuado.

¿Qué hiciste allí, Andryusha?

¿Qué hiciste allí, Andryusha?Pero somos personas alfabetizadas. La experiencia muestra que cuando eliges entre una sola opción, entonces, como regla, esta opción es errónea :). Por lo tanto, tengo una pregunta simple: ¿alguien usó una solución similar o similar? ¿Hay algo mejor, más barato o mejor y más barato al mismo tiempo?

El google superficial (y no superficial tampoco) muestra que los grandes jugadores tienen algo similar, pero hay muy poca información. Primero vimos WMWare: siempre es interesante, pero ¿tomó la decisión correcta hace dos años al elegir la virtualización? Algo cercano se llama

AppDefense . Allí, también se activa un "algoritmo de procesamiento inteligente" dentro de la aplicación. Pero cómo funciona es una pregunta extremadamente interesante.

A juzgar por este video de una hora, la protección contra el cifrado y otros tipos de basura de software funciona bien allí, como un antivirus con esteroides, pero no hay monitoreo automático de los usuarios. Por lo tanto, la pregunta con una aplicación real es también qué hay realmente y cómo funciona.

Vamos más allá. De hecho, la virtualización es solo un montón de trabajos. ¿Hay alguna solución diseñada para un montón de máquinas físicas? Por ejemplo, Cisco tiene un cierto Cisco DNA Center, que promete "detectar y responder rápidamente a las amenazas antes de que los piratas informáticos puedan robar datos o interrumpir el trabajo". Eso suena bien Otro atractivo: "DNA Center recopila datos sobre dispositivos, aplicaciones y usuarios de varias fuentes, y luego utiliza algoritmos de análisis avanzados para identificar correlaciones y propone medidas de recuperación".

El video también promete algo cercano a la funcionalidad solicitada.

Pero, de nuevo, la experiencia sugiere que Cisco se trata más de soluciones de red. Y para vincular esto a la virtualización, de alguna manera debe hacer que este servicio sea amigo de DHCP.

Me parece que esto es exclusivamente para un montón de conexiones de red y es poco probable que sea útil en nuestras condiciones simples y virtuales.

¿Y qué dicen, queridos colegas?