... Vivimos en una era de grandes eventos y personas pequeñas.... Winston Churchill

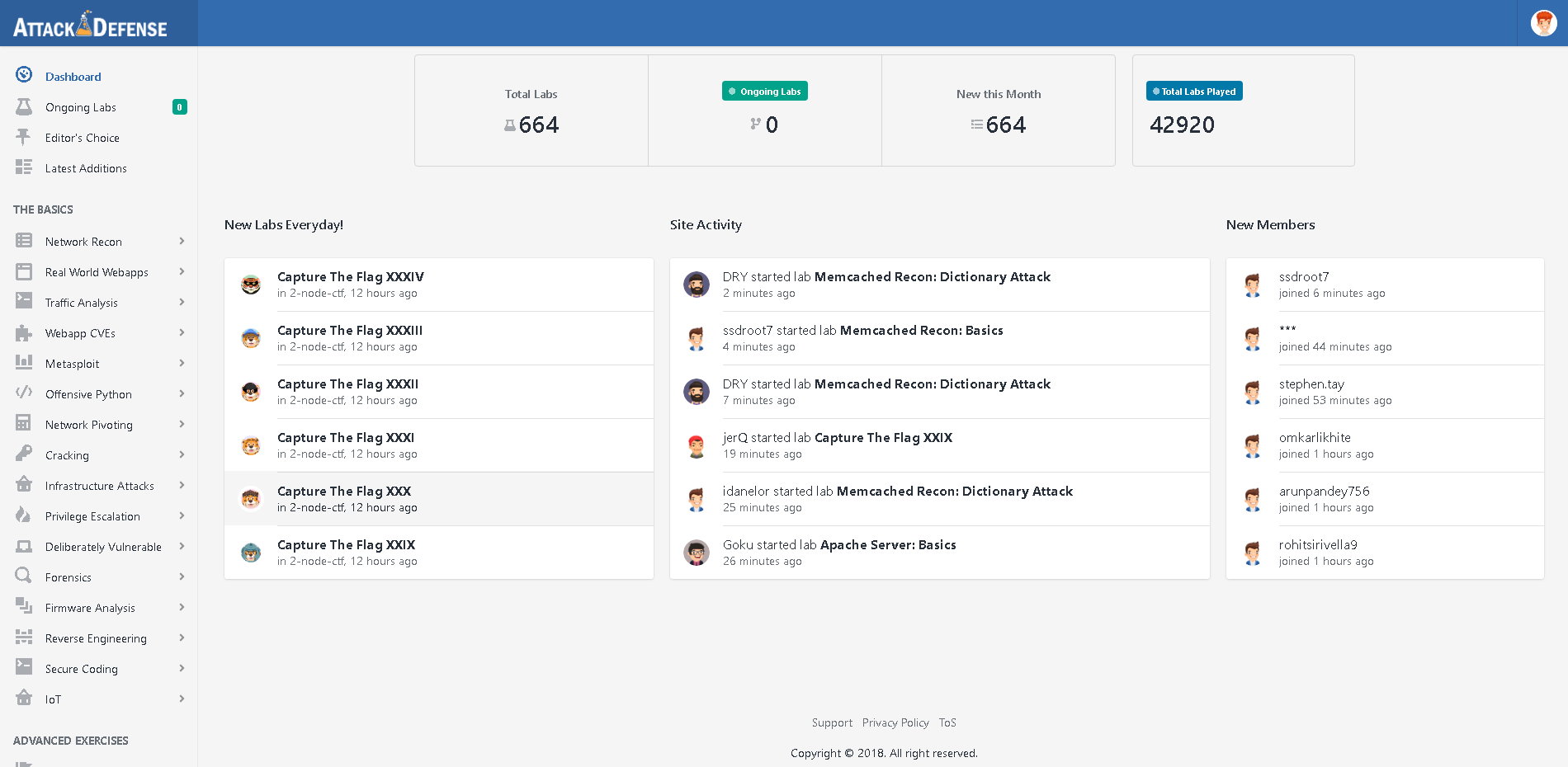

... Vivimos en una era de grandes eventos y personas pequeñas.... Winston ChurchillHoy llamamos su atención sobre el primer artículo del ciclo sobre análisis y trabajo de laboratorio del recurso attackdefense.com con el apoyo del conocido organizador de conferencias (

Black Hat and

Pentes Academy ), un proyecto que le permite comprender muchos aspectos de los ataques a diversos protocolos, servicios y sistemas. En su mayor parte, este recurso es una plataforma con trabajo de laboratorio sobre los temas más relevantes.

Responderemos de inmediato algunas de las preguntas que pueden aparecer durante la lectura de este material:

Bajo el spoiler- ¿Qué te gustó de este recurso? (Su facilidad de uso. No necesita tener una amplia gama de programas y servicios para perfeccionar sus "habilidades", ya hay muchas).

- ¿Es este artículo promocional? (Esta serie de artículos será de naturaleza puramente técnica, destinada a aprobar el trabajo de laboratorio, y no al recurso de relaciones públicas. Pero no excluimos que el interés en este sitio pueda aumentar).

- "Inmediatamente, la comunidad hará una pregunta: qué tan ético es describir las soluciones de los problemas de otras personas y si recibimos la aceptación de una serie similar de artículos de los autores del recurso"

(Desafortunadamente, pero no, estamos tratando de contactarlos a través de direcciones de correo públicas. Pero todavía no hay una respuesta). - ¿Con qué frecuencia y cuántos artículos se publicarán? (planea publicar 2 materiales más con una presentación en video. Y se formarán más artículos a partir de sus deseos en los comentarios).

- El sitio ya tiene respuestas para el trabajo de laboratorio y una descripción con un video. ¿Por qué entonces este artículo? (Sí, está bien, ese material está especialmente presente en los trabajos de laboratorio antiguos. Pero desafortunadamente, algunos de los materiales de investigación sobre los temas son pagados. Al igual que el video. No hablaremos de todos los trabajos de laboratorio. Y publique nuestra solución, con " nuestros "materiales y nuestras grabaciones de video. Por lo tanto, no competiremos con el sitio en sí ni interferiremos con él en la venta de suscripciones pagas a los materiales)

- Preguntas comentarios y críticas apropiadas? (¡Por supuesto! Siempre abierto para la conversación, para esto hay: Telegram: @ orion_0ri0n)

- ¿Hay otros temas relacionados? (¡Por supuesto! Hay muchos de ellos, algunos de los cuales incluso forman su TOP de los mejores, por ejemplo: HackTheBox)

- Desde un punto de vista legal, ¿las acciones en este recurso son contrarias a la ley? (No puede haber una respuesta definitiva a esta pregunta, porque de acuerdo con las reglas de este recurso. Al realizar el trabajo de laboratorio, usted no viola ninguna ley. Pero si intenta "descifrar" la arquitectura de este recurso u otras acciones prohibidas por las reglas, por ejemplo : attackdefense.com/policy/ pp.txt . Ese recurso le advierte que sus datos pueden transferirse a la policía u otra autoridad

Divulgación para la aplicación de la ley: bajo ciertas circunstancias, Binary Security Inc. se le puede solicitar que revele sus Datos personales si así lo exige la ley o en respuesta a solicitudes válidas de las autoridades públicas (por ejemplo, un tribunal o una agencia gubernamental).

En este artículo, revisamos brevemente:

- Letras sobre características y recursos. ¿Y qué nos dará?

- Qué tipos de "ataques" ofrece el recurso.

- Material en el vector de ataque según el trabajo de laboratorio que describiremos.

- La solución de uno de los laboratorios de "prueba".

- Conclusiones

Se planean los siguientes artículos:

- Completa la línea completa de un tipo de dirección de ataque. (Análisis de tráfico)

- Prepararemos materiales para el curso.

- Analicemos los principales errores que surgen al resolver el trabajo de laboratorio.

- Recopilaremos una breve teoría en esta dirección (tesis / cunas)

- Respondemos las preguntas en el artículo anterior.

Introduccion

El objetivo perseguido por nosotros: desarrollar interés en el estudio de los servicios para aquellos que no se habían dedicado previamente a este tema, pero tenían un gran interés en esta área.

Algunas personas y comunidades ya han comenzado este tema, pero nadie ha revelado el potencial del recurso. Lo que tratamos de ofrecer, lo que otros no. Estas son explicaciones en tecnologías en las que surgió una vulnerabilidad particular, lo que ayudará a comprender por qué surgió esta vulnerabilidad y cómo se puede cerrar, evitar o contrarrestar.

Para las personas más hábiles que ya han formado su opinión y tienen

su "propia" dirección de desarrollo, le sugerimos que se familiarice con la posibilidad de descubrir nuevos vectores por sí mismo.

Para profesionales, le ofrecemos descubrir la nueva "Capture the Flag". Esta dirección no recibirá una revisión detallada. Esto permanecerá para el paso independiente.

(Pero, si hay voluntarios que desean compartir sus logros, resultados o soluciones originales. Nos complacerá agregar sus pensamientos a una sección separada de los artículos. Como una revisión adicional. Con la mención de héroes.Vea aquí para más detalles:Para aquellos que estén interesados en publicar sus resultados, sugerimos incluirlos en esta serie de artículos. Donde será necesario de usted:- Proporcione información sobre qué capa del trabajo de laboratorio resuelto desea demostrar. (Tal vez alguien ya lo haya aprobado y se esté preparando material)

- La solución para este laboratorio. La solución debe incluir:

- El código necesario para resolver este laboratorio. (la mayoría de las veces ya está en el sitio. Y si coincide, no hay necesidad de copiar)

- Comentarios sobre el código. Después de todo, tal vez usaste tu solución original. O una decisión no estipulada por la condición. Lo que acelera, reduce el tiempo y los costos laborales.

- Conclusiones en el laboratorio. ¿Cuáles son los comentarios, sugerencias o su opinión?

- Materiales para este curso. (dado que hay muchas direcciones y la comunidad (incluidos nosotros) puede ser inferior a usted en conocimiento)

- Se requieren materiales de video y / o capturas de pantalla.

Lo que podemos ofrecerle: (por desgracia, un poco)

- La publicación de su material en el contexto de un artículo general sobre el paso del trabajo de laboratorio. (excepto si el material es suficiente para un artículo separado, entonces será un número especial).

- Enlace a usted, su perfil u otros recursos (a petición suya).

- Mención publicitaria de su servicio o recurso. Al comienzo del artículo. En la sección sobre el autor.

- Nuestro respeto y reconocimiento de la comunidad.

- Los planes: al publicar un video del paso del trabajo de laboratorio, donde participó. Enlace a usted o su recurso. (debajo del video en la descripción)

Cargando

Algunas estadisticas:Al momento de escribir este artículo, el número de laboratorios ha aumentado de 505 a 664 a 700 unidades.

Veamos rápidamente el menú:| Reconocimiento de red | Inteligencia de red: escaneo, recopilación de información sobre los servicios más populares (servidores IMAP, DNS, plataformas SIEM, servidores SMB, servidores SSH, servidores Telnet y otros). |

| Webapps del mundo real | Aplicaciones web: Explotación de vulnerabilidades en la web. Inyección SQL, carga de archivos, XSS almacenado y otros |

| Análisis de tráfico | Análisis de tráfico: aprendemos a trabajar con tshark y análisis de tráfico, incluido Wi-Fi. |

| CVE de Webapp | CVE de Webapp: conjunto de tareas CVE (desglosado por año, muy conveniente) |

| Metasploit | Ataques de Metasploit: instancia en trabajar con metasplit. Los temas son diferentes. |

| Python ofensivo | Ataque de Python: |

| Red pivotante | Pivote de red: no está sujeto a la traducción correcta |

| Grietas | Grietas *: |

| Ataques de infraestructura | Ataques a la infraestructura de red: explotación de vulnerabilidades en servicios de red |

| Escalada de privilegios | Escalada de privilegios: instancia para elevar los privilegios en todas las plataformas. Linux / web |

| Deliberadamente vulnerable | Vulnerabilidades intencionales *: ??? |

| Forense | Análisis forense: en su mayor parte, análisis de registros y la capacidad de trabajar con ellos. |

| Análisis de firmware | Análisis de firmware: Análisis de firmware de enrutadores, búsqueda de puertas traseras. |

| Ingeniería inversa | Ingeniería inversa: instancia con "extracción" de contraseñas y claves. |

| Codificación segura | Codificación segura: todavía se está formando una nueva sección |

| IoT | IoT: todavía se está formando una nueva sección |

| Realmente me gustaron los dos últimos puntos: (Codificación segura e IoT) por una razón. Anteriormente, no he visto laboratorios similares para las pruebas. (en el recurso aparecieron el 27/02/2019 - nuevo) Le recomendamos que intente resolverlo por su cuenta. |

Análisis de laboratorio: Reconocimiento de red - Memcashed [Teoría]

Memcached es un software que implementa un servicio de caché de datos basado en tablas hash. Usando la biblioteca del cliente, le permite almacenar en caché los datos en la RAM de muchos servidores disponibles (consulte

wiki o

habr.com para obtener más

detalles ).

¿Cuál es el interés de este producto, por qué se le presta tanta atención?El problema radica en la simplicidad de usar esta herramienta en interés de los "atacantes" porque el protocolo utilizado en esta aplicación es UDP. Como recordará, cuál es la diferencia entre los protocolos TCP vs UDP (

permítame recordarle quién olvidó el ejemplo:

otvet.mail /

Wiki o

link ). Es decir UDP le permite enviar datos de trama sin preocuparse de recibirlos por el destinatario. Y lo más importante, la cantidad de datos transmitidos a través de UDP es muchas veces mayor que a través de TCP.

Pero, ¿qué es tanta atención? Y el hecho es que al acceder a este software a través de una red / Internet al puerto 11211 con un tamaño de paquete entrante de 100 kb. La respuesta se puede obtener en

1,000-50,000 veces más. Esos Enviado 100 kb devolverá 100 000 kb.

Buena relación? Lo mejor!¿Pero cuál es el peligro? Usted pregunta ¿Por qué se necesita esta información?Pero el problema es este: en las redes locales y los operadores de telecomunicaciones que no controlan el tráfico, es posible un ataque como la suplantación de IP, es decir. sustitución de saliente ip. Resulta que ahora el malhechor no solo puede presentarse como cualquiera, sino que también en su nombre solicitará cualquier información.

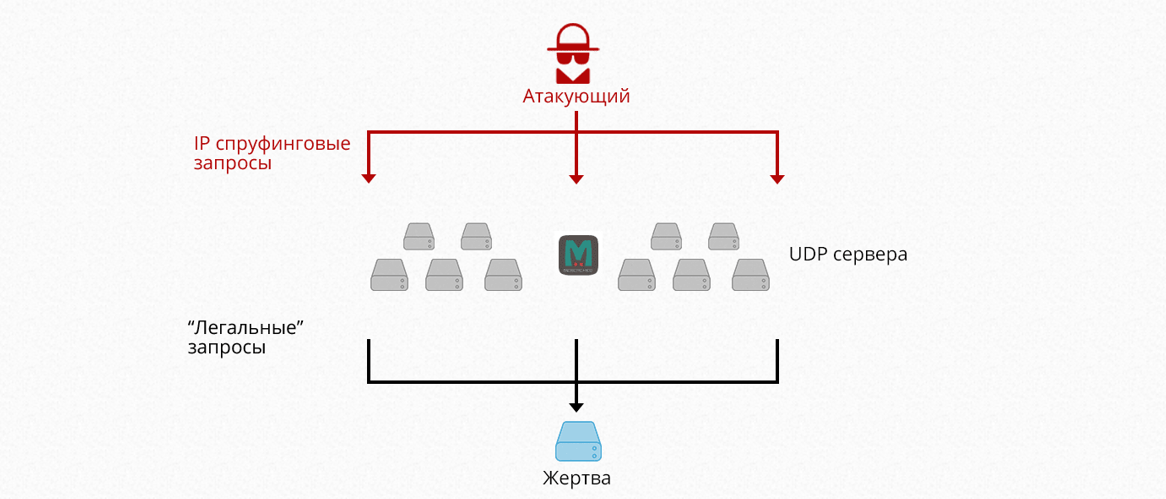

Y aquí resulta esto (brevemente ilustrado en la imagen):

- Un atacante que usa la suplantación de IP falsifica su ip. En la ip "víctima".

- Hace una solicitud al servidor Memcashed. Con una dirección IP modificada

- El servidor responde a la solicitud. Pero la respuesta a la apelación ya se envía a la "víctima"

- La "víctima" recibe una respuesta 100 veces el tamaño de la solicitud.

Como resultado, un gran número de tales solicitudes-respuestas. Un ataque Dos o DDos puede ocurrir dependiendo de la cantidad de máquinas zombies.

Se pueden encontrar más detalles aquí:

securitylab ,

xakep.ru ,

360totalsecurityO busca en Google.Mitigación: ¿Cómo reparar las vulnerabilidades del servidor Memcached?

Una de las formas más fáciles de evitar que los servidores Memcached se utilicen incorrectamente como reflectores es un firewall, bloqueando o limitando las velocidades UDP en el puerto fuente 11211. Debido a que Memcached usa INADDR_ANY y comienza con el soporte UDP por defecto, los administradores aconsejan deshabilitar el soporte UDP si no lo están usando. Los proveedores de servicios de Internet (ISP) no pueden detener fácilmente un ataque a través de Memcached si se permite la suplantación de IP en Internet.

Un ejemplo de búsqueda de un servicio usando nmap

(no es la forma más racional)nmap 192.168.1.1 -p 11211 -sU -sS --script memcached-infoEn este ciclo de laboratorio, podrá familiarizarse con las funciones de inteligencia simples del servicio Memcashed. Donde se verán afectadas las herramientas del arsenal Metasploit. Y comandos estándar del sistema Linux. No es tan complicado y ordinario.

Análisis de laboratorio [práctica]

[Menú]

Cada trabajo de laboratorio tiene elementos de menú:

1. Asignación

2. Reglas

3. Respuestas a la tarea.

4. Consejos para resolver. (no siempre y no en todos los laboratorios)

5. Referencias para lectura (solo en inglés)

[Asignación]

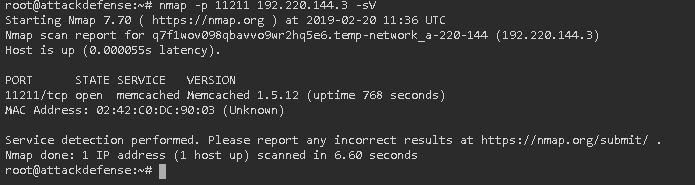

1. Encuentre la versión del servidor memcached usando nmap.

2. Encuentre la información de la versión usando netcat o telnet.

3. Encuentre el número máximo de conexiones entrantes simultáneas permitidas por el servidor memcached usando los scripts nmap disponibles.

4. Encuentre el número de elementos actuales en el servidor memcached usando memcstat.

5. Encuentre el valor almacenado en la "marca" clave de los pares de valores clave descargados por el módulo metasploit disponible.

6. Encuentre el nombre de todas las claves presentes en el servidor memcached usando memcdump.

[Inicio]

Haga clic en

"Enlace Lad" , se abrirá una nueva ventana con el terminal kali linux

Esta será nuestra ventana principal con usted. (no algunas máquinas virtuales. Todo ya ha sido instalado y configurado para usted. Todos los scripts para el laboratorio ya están dentro. ¡No hay necesidad de descargar, buscar, inventar nada!)

Como regla (pero no siempre) los materiales, scripts y bases de datos están en la carpeta raíz, o en casaTarea 1: Encuentre la versión del servidor memcached usando nmap.

Sugerencia ya dada anteriormente. Usamos nmap

Nmap –p 11211 ipaddress –sV –p . 11211 -sV –

Se pueden encontrar más detalles sobre nmap al final del artículo. En la sección Extras. materiales Pondremos cunas allí.

Resultado: 1.5.12 (la respuesta en el laboratorio escriben 1.5.6 - saben mejor)

Tarea 2: buscar información de la versión con netcat o telnet.

Cuánto no preguntaron:

No he recibido una respuesta.

Resultado: no se pudo obtener el resultado.

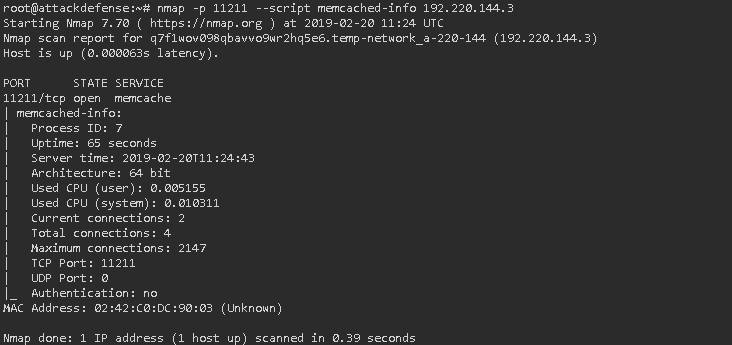

Tarea 3: Encuentre la cantidad máxima de conexiones entrantes simultáneas permitidas por el servidor memcached para usar los scripts nmap disponibles.

Sugerencia: búsqueda de google: nmap memcached

Seguimos los enlaces y vemos que ya existe una solución preparada para encontrar información sobre memcache. Como nos aseguraron que todos los scripts ya están instalados, intentamos:

Nmap –p 111211 –script memcached-info 182.220.144.3

Resultado:

Resultado: 2147

Tarea 4: Encuentre el número de elementos actuales en el servidor memcached usando memcstat.

memcstat –h memcstat --servers=”IP”

Resultado: curr_items: 10

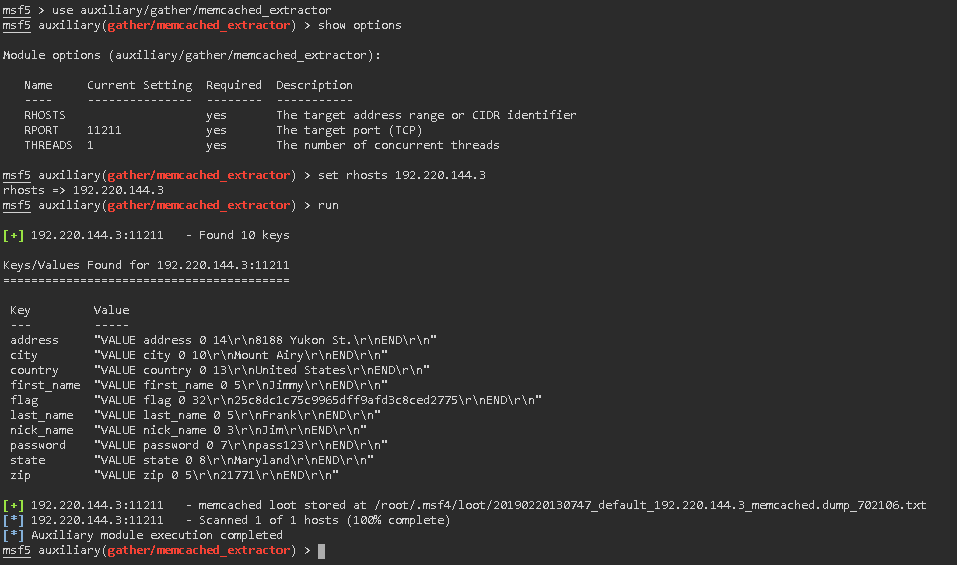

Tarea 5: Encuentre el valor almacenado en la clave "flag" de los pares de valores clave restablecidos por el módulo metasploit disponible

use auxiliary/gather/memcached_extractor show options set rhosts 192.220.144.3 run

Respuesta del script: marca "VALOR marca 0 32 \ r \ n25c8dc1c75c9965dff9afd3c8ced2775 \ r \ nEND \ r \ n"

Resultado: "VALOR indicador 0 32 \ r \ n25c8dc1c75c9965dff9afd3c8ced2775 \ r \ nEND \ r \ n"

(25c8dc1c75c9965dff9afd3c8ced2775) En principio, lo mismo.

Tarea 6: Encuentre el nombre de todas las claves en el servidor memcached usando memcdump.

Pista: ya los conocemos. Con la ayuda de nuestro metasplit en la tarea anterior. Bueno, todavía podemos ver:

root@attackdefense:~# memcdump 192.220.144.3

bandera, contraseña, país, código postal, estado, ciudad, dirección, apodo, apellido, nombre

Resultado: bandera, contraseña, país, código postal, estado, ciudad, dirección, apodo, apellido, nombre

Tarea 7: Encuentre el valor almacenado en la clave "first_name" con la herramienta memcached.

Desea probarlo usted mismo con la herramienta memcached

Resultado: Pero la respuesta será la misma: Jimmy

¿Cómo te enteraste? Vemos una captura de pantalla del "Resultado 5".

Para resumir

1. Con respecto a este laboratorioComo vimos, hay varios enfoques para resolver las tareas asignadas (claramente visibles en las preguntas 5, 6 y 7) y, lo más importante, su tiempo depende de la elección de la solución.

Desafortunadamente, todavía no entendía la esencia de la tarea número 2. Pero, por desgracia, no obtuve éxito (

o tal vez solo necesitaba hacer todo como nmap –o “dirección IP” o nmap –A “dirección IP. Pero esta es otra historia).

2. Sobre todo el recurso.Lo que nos gustó de este recurso:

Encabezado de spoiler1. Mucho trabajo de laboratorio en varios temas.

2. No hay necesidad de buscar varias utilidades para este o aquel ataque. (todo ya está en el laboratorio)

3. No es necesario implementar imágenes / contenedores virtuales en su hardware. Y dedicarle tiempo. (ahorra mucho tiempo)

4. Todo funciona a través del navegador. No es necesario tener masilla y otras utilidades a la mano. Ya lo tengo todo

5. Gratis!

6. Actualizaciones constantes (Última actualización + 160 trabajos de laboratorio).

7. Hay respuestas para cada laboratorio. Incluso si no está seguro del resultado, puede comprobarlo usted mismo.

8. ¡Seguro! No punible por la ley. (Si no lo rompes)

9. No hay restricciones en el tiempo de ejecución y el número de intentos. (Estoy mintiendo, lo hay. Pero para más detalles, vea los contras del proyecto)

10. Y creo que lo más importante a lo que me enganchó este proyecto. Esta es una oportunidad para estudiar independientemente nuevas áreas. No hay soluciones preparadas (hay pistas en el laboratorio), sino solo instrucciones con la expectativa de un cierto resultado.

11. Pueden ir juntos parte del laboratorio.

12. Hay un LCR.

Lo que no le gustó:Encabezado de spoiler1. Límite en el número de lanzamientos de instancias. Solo se lanzan 10 instancias por día.

2. Algunos de los resultados no coinciden con la respuesta en el sitio

3. No hay soporte para el idioma ruso.

4. Hardware débil asignado a cada instancia. (los comandos aún se procesan durante mucho tiempo)

5. La consola termina la conexión después de un cierto tiempo. Necesita ser reabierto.

Añadir Materiales

Man nmap :

Hoja de trucos :

Man rus nmapPD Adición de los autores: