En este informe, Bitfury comparte el análisis realizado por su equipo de ingeniería de Crystal Blockchain Analytics sobre el movimiento de bitcoin desde el intercambio Zaif, el intercambio Bithumb y las billeteras Electrum.

Investigación del pirateo del intercambio de Zaif

El 17 de septiembre de 2018, el intercambio de Zaif suspendió depósitos y retiros en BTC, BCH y MONA. El 18 de septiembre, el intercambio informó a la policía que había sido pirateado y que se habían robado fondos. En

su anuncio , compartieron la siguiente información:

Alguien obtuvo acceso no autorizado al intercambio el 14 de septiembre de 2018 entre las 5 p.m. y las 7 p.m. hora local (8 a.m. y 10 a.m. UTC). Transferieron con éxito 5.966 bitcoins (BTC) y cantidades desconocidas de BCH y MONA. Zaif fue alertado de este acceso no autorizado cuando se detectó un mal funcionamiento del servidor el 17 de septiembre.

Investigación analítica de cristales

El equipo de ingeniería de Blockchain Analytics de Bitfury investigó el hack, enfocándose específicamente en el movimiento de bitcoin robado. Un resumen de nuestra investigación se puede encontrar a continuación.

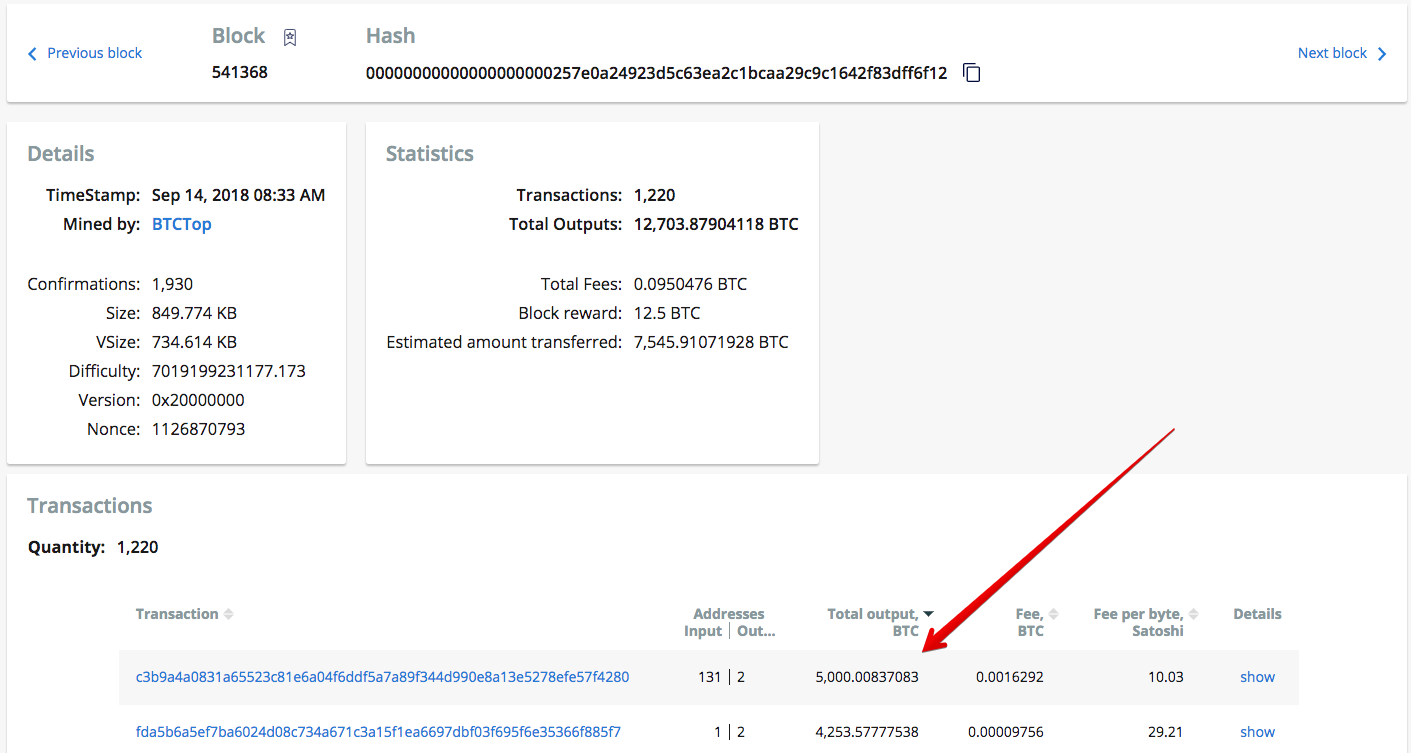

Paso 1: Identifica las direcciones de los hackers . Debido a que Zaif compartió el tiempo exacto de acceso no autorizado, pudimos determinar qué transacciones pertenecen al hacker. Investigamos las transacciones más grandes que ocurrieron entre las 7 am y las 11 am UTC. Pronto descubrimos una transacción sospechosa. El ID de la transacción es

c3b9a4a0831a65523c81e6a04f6ddf5a7a89f344d990e8a13e5278efe57f4280 .

Esta transacción tiene 131 entradas. Usando el software de identificación de Crystal, pudimos determinar que todas las direcciones de entrada eran direcciones Zaif. La dirección de salida es

1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w . Todos los bitcoins fueron enviados a esta dirección.

Identificación de la transacción sospechosa de Zaif al hacker.Paso 2: rastrea los fondos robados

Identificación de la transacción sospechosa de Zaif al hacker.Paso 2: rastrea los fondos robados . Después de identificar la dirección de bitcoin a la que se enviaron los bitcoin robados, comenzamos a monitorear esa dirección. Nuestro objetivo era encontrar direcciones o entidades conocidas que recibieron bitcoins robados de esta dirección. Lo hicimos utilizando la herramienta de seguimiento de Crystal.

La dirección

1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w tenía 9 transacciones salientes y rastreamos cada una. Después de monitorear estas transacciones, descubrimos que 5,109 direcciones habían recibido una porción de fondos robados.

A continuación, clasificamos los resultados de seguimiento por la cantidad liquidada y encontramos direcciones en control de la parte más importante de los fondos. En algunos casos, pudimos atribuir esas direcciones a entidades reales.

Transferencia de fondos de las billeteras de Zaif al hackerResultados:

Transferencia de fondos de las billeteras de Zaif al hackerResultados: Los resultados del seguimiento indicaron que una parte significativa de los fondos (30% del monto total) se había liquidado en dos direcciones de bitcoin:

- 3MyE8PRRitpLxy54chtf9pdpjf5NZgTfbZ —1,007.6 BTC establecido en la dirección.

- 3EGDAa9rRNhxnhRzpyRmawYtcYg1jP8qb7 —754.5 BTC establecido en la dirección.

Estas direcciones recibieron bitcoin dentro de una cadena de transacciones muy corta (la duración promedio fue de 3 transacciones). No habían aparecido en la cadena de bloques antes, por lo que se desconoce el propietario. Es probable que estas direcciones pertenezcan al hacker, por lo que supervisaremos su actividad en el futuro.

Una porción significativa de bitcoin (1,451.7 BTC o 24%) se envió a Binance dentro de un conjunto de transacciones pequeñas, a la dirección de Binance 1NDyJtNTjmwk5xPNhjgAMu4HDHigtobu1s. Binance confirmó que poseen esta dirección en su cuenta oficial de Twitter. Binance permite a los usuarios retirar hasta 2 BTC sin pasar por un estricto proceso KYC / AML, por lo que la suma promedio enviada a cada dirección de depósito de Binance fue de 1.99–2 BTC.

Patrón de depósitos binance

Patrón de depósitos binance Visualización del flujo de dinero a una dirección binance

Visualización del flujo de dinero a una dirección binanceLas fracciones de bitcoin también se enviaron a ChipMixer.com. El servicio de mezcla se alcanzó dentro de una cadena de transacciones bastante corta. Se han enviado aproximadamente 60 BTC a ChipMixer.com. Puede ver una transacción a ChipMixer.com en la figura a continuación.

Visualización del flujo de dinero a ChipMixer.com

Visualización del flujo de dinero a ChipMixer.comEl bitcoin restante se dividió en cantidades relativamente pequeñas. Se han enviado casi 13 BTC a varias direcciones de Huobi. Algunos bitcoins llegaron a intercambios como BTCBox.com, Bitstamp y Livecoin. Algunas porciones de bitcoin se enviaron a servicios de mezcla / juego como CoinGaming.io y Bitcoin Fog. Sin embargo, estas entidades se alcanzaron dentro de una cadena de transacciones bastante larga.

El resto de los fondos se han establecido en direcciones con propietarios desconocidos, y seguiremos monitoreándolos en el futuro.

Investigación del pirateo de Bithumb Exchange

El miércoles 20 de junio, los funcionarios de Bithumb declararon que unos piratas informáticos desconocidos robaron alrededor de $ 31 millones del intercambio de cifrado coreano Bithumb. Cuatro días antes del hack, el intercambio

anunció que estaba transfiriendo todos los activos a una billetera fría por razones de seguridad.

El retiro de fondos por parte de los usuarios se suspendió temporalmente a partir del 15 de junio de 2018 a las 6:20 p.m. UTC. Decidimos rastrear el movimiento de fondos en el período de los cuatro días anteriores al hack.

Comenzamos examinando los más de 1 millón de direcciones que pertenecen a Bithumb y compilamos una lista de todas las direcciones que recibieron fondos durante esos cuatro días. Solo se revisaron las transacciones comprometidas del 15 al 20 de junio.

Los fondos fluyen a la billetera fría Bithumb

Los fondos fluyen a la billetera fría BithumbHasta el 19 de junio, el movimiento de fondos tenía dos patrones principales:

- Muchos de los fondos movidos se acumularon a esta dirección: 1LhWMukxP6QGhW6TMEZRcqEUW2bFMA4Rwx (en adelante , la dirección “1LhW”)

- Desde la dirección de 1LhW , las transacciones de gran volumen se enviaron a la dirección 18x5Wo3FLQN4t1DLZgV2MoAMWXmCYL9b7M (en adelante , la dirección " 18x5 ")

La dirección

18x5 es la billetera fría del intercambio. Esto se evidencia por su historial de transacciones (transacciones raras de grandes volúmenes desde / hacia las direcciones de intercambio de Bithumb).

Historial de saldos de la dirección "18x5"

Historial de saldos de la dirección "18x5"El patrón de movimiento del fondo cambió el 19 de junio de 2018 a las 03:07 PM UTC. En este momento, se iniciaron dos transacciones desde las billeteras Bithumb a las direcciones:

- 34muFC1sWsvJ5dzWCotNH4rpKSNfkSCYvD

- y 3DjdVF83hhXKXV8nUFWCF5chrdSAkgE6Ny ...

... con comisiones anormalmente altas de 0.1 BTC. Después de este momento, hubo un período de media hora en el que se retiraron unos 1.050 BTC y se depositaron en direcciones que no habían aparecido previamente en la cadena de bloques. El retiro de fondos a estas direcciones (38 direcciones) duró más de un día.

Después de eso, el intercambio deja de usar la dirección de búfer

1LhW . Además, después del 19 de junio de 2018 a las 05:01 PM UTC, los montos de las tarifas para las transacciones entrantes para la dirección

18x5 cambiaron drásticamente, primero a 0.1 BTC y luego a 0.2 BTC.

Poco después de este cambio, apareció un

mensaje en la cuenta oficial de Exchange en Twitter, advirtiendo a los usuarios que eviten depositar fondos.

Las altas tarifas de transacción por el retiro de fondos de las direcciones de intercambio continuaron durante todo el día, a veces llegando a 2 BTC, más que el volumen de salida.

Transacción con tarifa anormalmente altaTal comportamiento provocó un aumento de las tarifas de transacción y la congestión de la red bitcoin del 19 al 20 de junio.

Todos los fondos retirados de las billeteras de Bithumb para el período del 16 al 20 de junio fueron recibidos por 39 billeteras (excluimos varias docenas de direcciones de cambio con pequeñas cantidades de los resultados del cálculo).

Una de estas 39 direcciones es la billetera fría del intercambio (

18x5 ), que recibió la mayoría de los fondos. Las 38 direcciones restantes tienen propietarios no identificados. Estas direcciones recibieron 2002.52 BTC dentro del día del 19 al 20 de junio. (Con tarifas de transacción por un total de 48.126 BTC)

Según la información proporcionada anteriormente, es nuestra opinión profesional que hay dos opciones posibles:

- El conjunto de 38 direcciones a las que se retiraron los fondos pertenece a los piratas informáticos. Los delincuentes, que tenían acceso al sistema o la base de datos con claves privadas, comenzaron a realizar transferencias a sus direcciones a partir del 19 de junio de 2018 a las 03:07 p.m. UTC. Las altas comisiones (0.1 BTC) son lógicas en este caso si desea retirar lo más rápidamente posible.

Después de un tiempo, el intercambio notó el robo y comenzó a aumentar las tarifas de transacción cuando se transfirió a una billetera fría (a veces mucho más alta que las transacciones de los piratas informáticos). Al final del día, el 20 de junio, el intercambio logró resolver problemas de seguridad. La pérdida en bitcoins fue, según lo declarado por Bithumb, 2.016 BTC. Este número está muy cerca de la cantidad que calculamos (obtenida por un grupo de direcciones desconocidas), 2,002.52 BTC, lo que también indica que esta opción es probable. - Todas las direcciones que consideramos pertenecen al intercambio. Otra opción posible es que el robo podría haber ocurrido en billeteras que no están en nuestra base de datos. Dado que Bithumb está cooperando con los organismos encargados de hacer cumplir la ley en la investigación de este caso, así como el hecho de que recientemente aprobaron el procedimiento de licencia, es poco probable que el intercambio proporcione información falsa.

Rastreando los fondos

Estas direcciones fueron monitoreadas y el retiro de fondos comenzó el 2 de agosto. Primero, hubo una gran transacción de 1000 BTC. Lanzamos el seguimiento de esta transacción y, de acuerdo con sus resultados, se envió dinero a dos direcciones pertenecientes al intercambio Yobit dentro de transacciones de aproximadamente 30 BTC. La visualización del flujo de dinero se puede ver en la figura a continuación.

Los fondos fluyen a la dirección de Yobit

Los fondos fluyen a la dirección de YobitLa dirección

1JwpFNKhBMHytJZtJCe7NhZ8CCZNs69NJ1 en la parte superior del gráfico, que pertenece a Yobit, recibió 603 BTC. Otra dirección de Yobit,

13jHABthiyHHtviHe9ZxjtK8KcEANzhjBT , recibió 396 BTC a través de la misma cadena de transacciones.

Los fondos restantes se enviaron directamente a las direcciones de Yobit. A continuación puede ver la lista de sus direcciones y cantidades recibidas:

- 1DBRZgDZYnmLWLUpLMgBo1P12v9TnCL8qr - 100 BTC

- 13rgFLyKYQduTwhJkkD83WDLVNMXs4fwPp - 100 BTC

- 1A6wuQGYPbEEb9cy76tdSQHmm5fi5wvzHK - 344 BTC

- 1JquU8Hp6nAhom5c3UDBa9QM5iv1W2Wf2b - 433 BTC

Después de la retirada a Yobit, quedaban 29 BTC en 3 direcciones, posiblemente pertenecientes al hacker. Comenzaron a moverse el 31 de agosto. Los fondos se dividieron en partes, aproximadamente dos BTC cada uno, y se enviaron a CoinGaming.io. La visualización del flujo de dinero se puede ver en la siguiente figura:

Los fondos fluyen a CoinGaming.io

Los fondos fluyen a CoinGaming.ioComo resultado, CoinGaming.io recibió 29 BTC de los fondos robados.

Teniendo en cuenta los patrones de movimiento de los fondos, asumimos que las 38 direcciones que identificamos pertenecen al hacker. La mayoría de los fondos robados fueron enviados al intercambio Yobit.

Investigación del caso de robo de electrum

En diciembre 27, 2018, la billetera Bitcoin Electrum notificó a los usuarios sobre un ataque de phishing que estaba dirigido a usuarios a través de servidores maliciosos. En ese momento, los presuntos piratas informáticos ya habían robado más de 245 BTC.

Usando el análisis de Crystal, examinamos el movimiento de fondos desde el hackeo, rastreándolos a dos intercambios principales. A continuación, presentamos esos hallazgos.

El ataque de phishing funcionó de la siguiente manera:

- Primero, el presunto hacker logró agregar docenas de servidores maliciosos a la red Electrum

- El usuario inicia una transacción de bitcoin usando su billetera legítima;

- En respuesta, el usuario recibe un mensaje de error de inserción: un mensaje de phishing que requiere que el usuario descargue inmediatamente la "actualización" del sitio malicioso (el repositorio de GitHub);

- El usuario hace clic en el enlace y descarga la actualización maliciosa;

- Después de que el usuario instala una versión de malware de la billetera, el programa le pide a la víctima un código de autenticación de dos factores (que, en circunstancias normales, solo se solicita para transferir fondos);

- La falsa billetera Electrum usa el código para enviar los fondos del usuario a las billeteras de un hacker.

- Los hallazgos de Crystal mostraron que la mayoría de los fondos se enviaron a la dirección: 14MVEf1X4Qmrpxx6oASqzYzJQZUwwG7Fb5 .

Después de unas horas, el presunto pirata informático había transferido todos los fondos a la dirección

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj , donde se han liquidado los fondos. A partir de enero 11, 2019, 245 BTC permanecieron en

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj . Sin embargo, es importante tener en cuenta que en diciembre. 27, el presunto hacker envió 5 BTC a la dirección

1N1Q7fEF6yxnYsMjvH2jtDDzzW6ndLtfEE .

En los días posteriores al hack original, el presunto hacker ha movido esos fondos, retirando 0.2 BTC en enero. 3 a una billetera Bitfinex (

3Kk8aWoGexBo52bY8TJuMseoxKBnGD5QqH ), y retirando 0.41 BTC en enero. 11 a una billetera

Binance (

13cRSL82a9x2MMCedFQBCJJ2x5vCgLyCXC ).

El 18 de enero, el presunto hacker se volvió a activar moviendo fondos a través de una cadena de transacciones. Ahora han retirado 3 BTC a una billetera

Bitfinex (

33d8Dm2hyJx6NHhHep7KM4QKbjTgWpAQQt ).

Además, el presunto pirata informático transfirió 49 BTC de la billetera

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj y los distribuyó en 13 direcciones.

El ene El 25 de enero de 2019, el presunto hacker ha retirado fondos en bitcoin de todas sus billeteras. Una investigación adicional reveló que el presunto pirata informático había trasladado una parte significativa de bitcoin al servicio de intercambio MorphToken. Todos los fondos que llegaron a Bitfinex fueron enviados allí por el servicio MorphToken.

MorphToken proporciona la capacidad de verificar el estado de una transacción utilizando su API. Habiendo verificado todas las billeteras en las cadenas de retiro del pirata informático de esta manera, hemos logrado descubrir que el presunto pirata informático envió al menos 243 BTC a este servicio. Casi todos los fondos fueron intercambiados por XMR. Sin embargo, se transfirió una pequeña cantidad (0.07 BTC) a Ethereum.

Acerca de cristal

Crystal es la herramienta de investigación de blockchain todo en uno. Diseñado para la aplicación de la ley y las instituciones financieras, Crystal proporciona una visión integral del ecosistema público de blockchain y utiliza análisis avanzados y raspado de datos para mapear transacciones sospechosas y entidades relacionadas. Ya sea que esté rastreando una transacción de bitcoin a una entidad del mundo real, determinando relaciones entre actores criminales conocidos o encuestando comportamientos sospechosos en línea, Crystal puede ayudarlo a avanzar en su investigación.

Para obtener más información, visite

crystalblockchain.com .

Siga a Crystal en Twitter para mantenerse al día sobre otras investigaciones:

@CrystalPlatform .