Los piratas informáticos de las centrales telefónicas automáticas 3CX, que tienen graves consecuencias, son bastante raros. Sin embargo, nuestros clientes a veces se convierten en víctimas de estafas. Como ha demostrado la práctica, esto se debe principalmente a la configuración incorrecta del sistema o al uso de la versión desactualizada de 3CX. En este artículo analizaremos los errores más comunes que pueden conducir a piratear su PBX y explicaremos cómo evitarlos.

¿Cómo funcionan los estafadores telefónicos?

El fraude telefónico es bastante común: personas externas o un buzo robot hacen llamadas a través de su PBX a su cargo. Esto generalmente ocurre tarde en la noche o en días no laborables. Las llamadas duran el mayor tiempo posible, con alta frecuencia y a los destinos internacionales más caros. Y al final del mes, recibirá una factura del operador de telecomunicaciones por una cantidad enorme, que debe pagar o disputar en la corte.

Las llamadas a los destinos internacionales más caros eran el objetivo principal de los piratas informáticos en el período inicial del desarrollo de los intercambios de software. Puede pensar que este tipo de fraude es cosa del pasado, especialmente dado el costo de las negociaciones internacionales. Sin embargo, esto lo están haciendo grupos internacionales bien organizados que saquean clientes y operadores a escala industrial.

Ahora se están pirateando PBX para hacer miles de llamadas a números "caros" de varios servicios automáticos pagados que están controlados por los mismos estafadores. En este caso, el atacante obtiene una ganancia en forma de comisión del operador por cada minuto de una llamada paga. Este fraude también se llama Fraude Internacional de Distribución de Ingresos (IRSF).

Otra forma de ganar dinero ilegal es vender credenciales de cliente SIP robadas en intercambios en línea "clandestinos". Además, dicho acceso se usa de diferentes maneras, ya sea para competir con operadores legales de telecomunicaciones, debido a lo cual es posible vender minutos mucho más baratos que el precio de mercado, o para algunas necesidades personales del comprador.

3CX tiene varios niveles de seguridad cuya configuración predeterminada evita los tipos de ataque más conocidos. Sin embargo, algunos administradores del sistema cambian o deshabilitan estas configuraciones sin siquiera darse cuenta de cuáles son las consecuencias.

Veamos las configuraciones de seguridad más comunes que hacen los administradores de 3CX.

Credenciales de usuario débiles

El primer error son las credenciales de cuenta "débiles" utilizadas por las aplicaciones 3CX, teléfonos IP y usuarios.

Cuando crea un usuario (extensión) en 3CX, se generan automáticamente credenciales seguras para él en todos los niveles de acceso. Esta es una contraseña SIP compleja y una contraseña de inicio de sesión del cliente web, contraseñas generadas aleatoriamente para acceder a la interfaz web de teléfonos IP, PIN aleatorios de correo de voz, etc. ... Asegúrese de usar solo estas credenciales seguras, porque las contraseñas largas y aleatorias garantizan protección contra ataques adivinar contraseñas (también llamados ataques de fuerza bruta).

A partir de 3CX v15.5, el sistema no le permitirá establecer la contraseña de extensión más débil de lo requerido por las reglas de seguridad modernas. Sin embargo, a menudo las contraseñas de cuenta débiles se heredan de las copias de seguridad de versiones anteriores de 3CX. Por lo tanto, ahora 3CX advierte al administrador si los números de extensión con contraseñas débiles están presentes en el sistema; aparece una advertencia cerca de dichos números. Si pasa el cursor sobre él, aparece información adicional.

Por cierto, no recomendamos establecer contraseñas débiles para fines de prueba. Como regla, las personas se olvidan de cambiarlas y dejan la PBX "llena de agujeros".

Acceso remoto SIP habilitado a extensión

El segundo error es deshabilitar la opción "Denegar conexión desde la red pública" y no volver a encenderla cuando el usuario ya no la necesita.

Esta opción está incluida en 3CX por defecto y evita el registro de cualquier usuario fuera de su red local. Tenga en cuenta que puede usar aplicaciones o el cliente web 3CX sin habilitar el acceso remoto, ya que usan tecnología de

túnel para conectarse a la central. Esta opción debe deshabilitarse solo si alguien necesita una conexión SIP directa para un teléfono IP de hardware.

Intente evitar las conexiones SIP directas a su PBX o permítalas solo desde ciertas direcciones IP especificadas en el firewall.Muchas llamadas permitidas

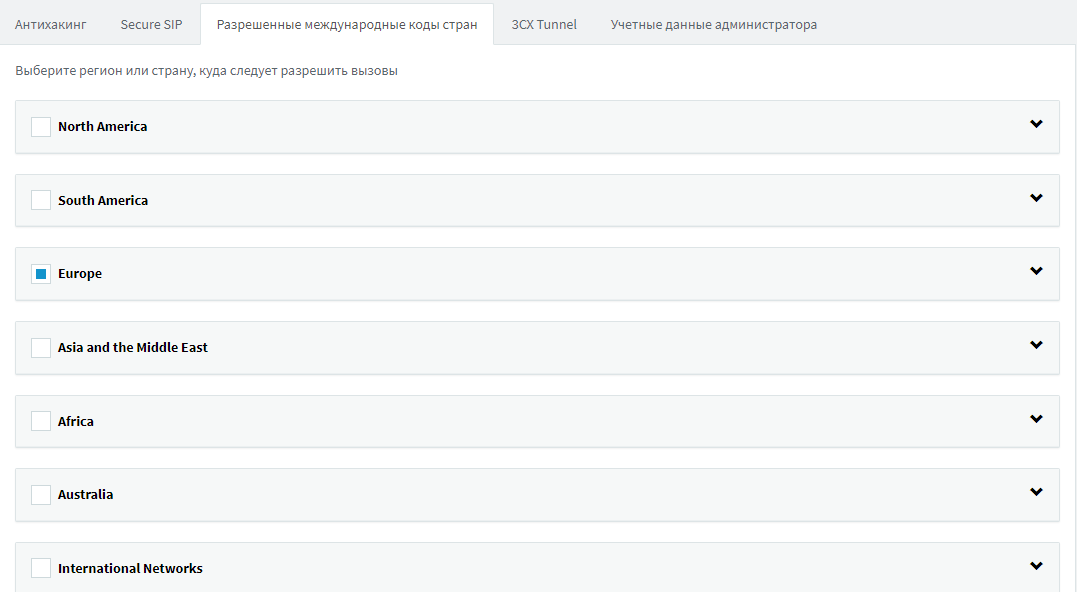

Al instalar 3CX, el Asistente de configuración inicial le pregunta a qué países desea permitir las llamadas salientes. La misma lista de países se puede ver (y cambiar) en la sección Configuración - Seguridad - Códigos de país internacionales permitidos. Solo se deben permitir aquellos países (prefijos) donde sus usuarios realmente llaman. Por defecto, 3CX solo permite llamadas al país que se especificó como la ubicación para el intercambio.

Una práctica muy peligrosa es permitir que todos los países instalen centrales telefónicas automáticas y limitarlas más adelante. Por lo general, se olvidan de esto, lo que permite al atacante llamar en todas las direcciones tan pronto como reciba las credenciales del usuario de PBX.

Reglas de salida demasiado flojas

Otra mala práctica es usar reglas salientes demasiado generales que permitan a cualquier usuario (grupo organizativo predeterminado de 3CX) llamar en cualquier dirección permitida. Algunos administradores, para no complicar sus vidas, crean una regla universal para esto.

De hecho, debe crear reglas salientes con los permisos mínimos necesarios, de acuerdo con el mismo principio por el cual se crean, por ejemplo, en un firewall. Enumere específicamente los prefijos, especifique la longitud mínima y máxima del número, indique claramente los grupos de números de extensión que pueden llamar en esta dirección.

Parámetros de procesamiento no válidos E164

En la sección Parámetros - Números E164, se define el procesamiento de números, en el que el símbolo "+" al comienzo del número se reemplaza por el código de marcación internacional. Las reglas de sustitución se definen para el país que se indica como el lugar de instalación de la central telefónica. En la mayoría de los países, "+" se reemplaza por 00, y para América, por 011. La sustitución está de acuerdo con los estándares de la UIT.

Los parámetros E164 son importantes porque se utilizan para determinar las direcciones prohibidas (prefijos) que discutimos anteriormente. Por ejemplo, si un país bloqueado es Albania, 3CX analizará y bloqueará los números que comienzan con 00355xxx y + 355xxx.

Si ingresó incorrectamente el código de marcación internacional para su país, esto conducirá no solo a la sustitución errónea "+", sino también al funcionamiento incorrecto de la función de bloqueo del país.

Nuevas características de seguridad en 3CX v16

3CX v16 agrega dos características de seguridad interesantes.

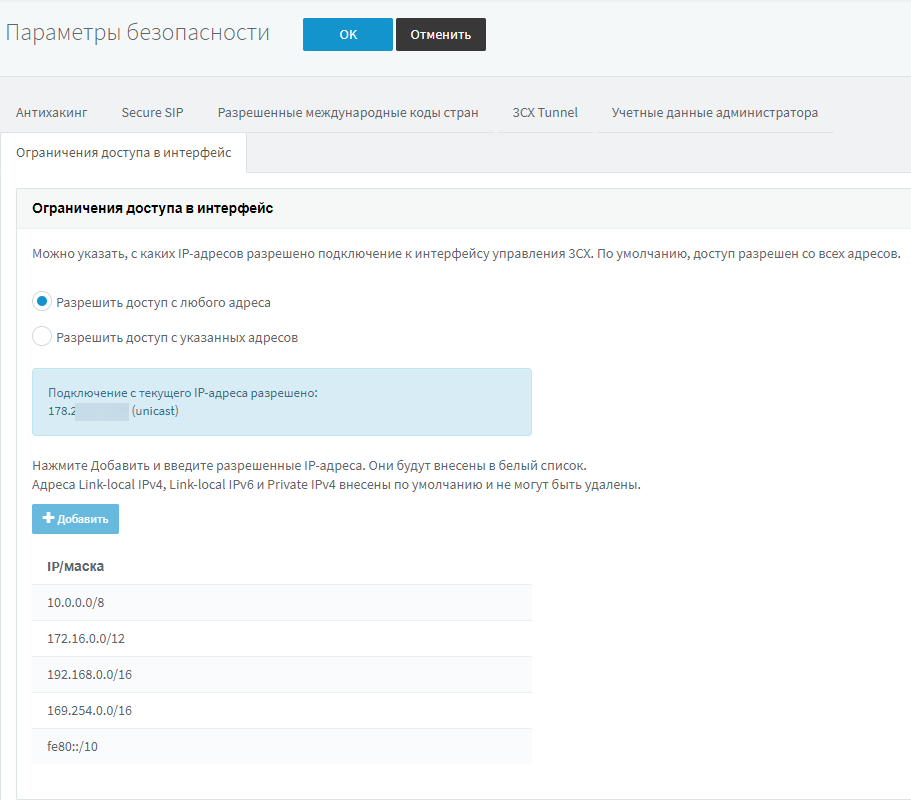

El primero es restringir el acceso por dirección IP a la interfaz de administración 3CX. Se configura en la sección Configuración - Seguridad - Restringir el acceso a la interfaz. De manera predeterminada, todas las direcciones IP están permitidas, pero si la protección IP está habilitada, el acceso solo se permitirá desde la red local y las direcciones IP externas especificadas explícitamente. Tenga en cuenta que esta restricción no afecta el funcionamiento de otros servicios web de 3CX, como teléfonos con autoajuste, cliente web, etc.

La segunda característica de seguridad es la lista negra global de autoaprendizaje de IP mantenida por 3CX. Se incluye en la sección Configuración - Configuración de seguridad - Antihacking. Si esta opción está habilitada, la central transmitirá automáticamente información sobre actividades sospechosas, incluida la dirección IP de origen, a nuestro servidor central. Después de analizar el evento, la información sobre esta dirección IP se transmitirá automáticamente a todos los sistemas 3CX en el mundo que también tienen esta función habilitada. Por lo tanto, el tráfico sospechoso se bloqueará debido a la "inteligencia colectiva". Hoy, nuestra lista global ya contiene más de 1000 direcciones IPvv4 desde las cuales se han repetido constantemente los intentos de escaneo o crack. ¡Recomendamos encarecidamente habilitar esta función en su PBX!

Conclusión

Notamos que la piratería del sistema está precedida inmediatamente por varios errores tomados en conjunto. Prácticamente no observamos situaciones en las que surgieran consecuencias graves solo por un error.

Bueno, si te han pirateado, ¡no entres en pánico! Es muy importante recopilar registros del servidor antes de realizar acciones radicales. Posteriormente, esto ayudará a realizar una investigación de calidad del incidente. Para recopilar registros, vaya a la sección Soporte - Crear un archivo para soporte técnico. Se generará un archivo zip, un enlace al cual se le enviará por correo electrónico. Adjunte este archivo y la descripción del incidente al Soporte técnico de 3CX.

Debe comunicarse con el soporte técnico si tiene preguntas razonables sobre la seguridad de 3CX o si desea informar un hack que ya ha tenido lugar. Para comprender la situación y obtener las recomendaciones necesarias, abra una apelación en la categoría Seguridad - Fraude. Estas solicitudes se consideran con la máxima prioridad. También puede obtener consejos de seguridad de 3CX en nuestro

foro de usuarios .