Versión en inglés de la publicación

Un ticket de problema completamente rutinario para nuestro soporte técnico reveló otro extraño bloqueo del servicio Protonmail, que es bastante respetable por su libertad en Internet, en algunas redes rusas. No quisiera explotar el "titular amarillo", pero la historia es extraña y algo escandalosa.

TL; DR

Nota importante: el análisis continúa y hasta ahora todo está en proceso. Tal vez no hay niño, pero lo más probable es que sí. Se complementará a medida que haya nueva información disponible.

Los mayores operadores de telecomunicaciones rusos MTS y Rostelecom están bloqueando el tráfico a los servidores SMTP del servicio de correo electrónico seguro Protonmail por carta del FSB. Aparentemente, ha sido lo suficientemente largo, pero hasta ahora nadie ha prestado mucha atención. Y aqui estamos.

WTF y la grabación continúa, todos los participantes recibieron solicitudes relevantes y deben proporcionar respuestas razonadas.

UPD: MTS proporcionó un escaneo de la letra FSB, que se utiliza para bloquear. Motivación: Universiada y "terrorismo telefónico". Para que las cartas de ProtonMail no caigan en las direcciones inquietantes de los servicios de spa y las escuelas.

UPD: Protonmail se sorprendió de los métodos para lidiar con el fraude en "estos extraños rusos" y aconsejó un tipo más efectivo de lucha a través del buzón de abuso.

UPD: El concepto galante de la lucha del FSB contra las falsas apelaciones no se mantuvo: la carta rompió el correo entrante a ProtonMail, y no el saliente.

UPD: Protonmail se encogió de hombros y cambió las direcciones IP de sus MX, evitando así que sean bloqueados por este correo electrónico específico. La pregunta es qué se abrirá aún más.

UPD: Aparentemente, dicha carta no es una y todavía hay un conjunto de direcciones IP de servicios VOIP que están bloqueadas de manera no registral.

UPD: A medida que la historia comenzó a extenderse fuera del Runet, preparamos una traducción al inglés, el enlace en la parte superior.

Amamos a nuestros usuarios de Habra por el hecho de que son técnicamente inteligentes. Los usuarios con conocimientos técnicos saben lo que es "higiene informática". Algunos de nuestros usuarios decidieron utilizar el servicio de "correo electrónico seguro" de Protonmail . Dejamos de lado la discusión del servicio en sí, su producto y modelo de negocio, discutiremos solo puntos técnicos significativos.

Todos los días enviamos muchos correos electrónicos a nuestros usuarios, y como nos preocupa nuestra independencia y su privacidad, no utilizamos servicios de distribución de correo electrónico (ESP) de terceros para enviar la mayoría de los tipos de mensajes. Para hacer esto, utilizamos nuestras capacidades, desde servidores de metal desnudo y servidores MX controlados por nosotros, hasta el cifrado de conexiones y la propiedad de nuestras direcciones IP independientes.

La semana pasada recibimos muchas llamadas de usuarios de Protonmail a nuestro sistema de soporte de tickets para que nuestras cartas no les llegaran.

Por supuesto, la respuesta básica de nuestro soporte técnico fue la sugerencia de buscar otras soluciones típicas a problemas típicos en el correo no deseado, pero el volumen de solicitudes nos llevó a comprender el problema con más detalle. Y luego envuélvelo todo ...

Breve descripción de cómo funciona el correo electrónicoPara la mayoría de los usuarios modernos de Internet, el uso del correo electrónico consiste en un navegador que ingresa a la "casilla personal" en el sitio web del proveedor de servicios de correo electrónico, redacta y envía una carta al destinatario a través de la misma interfaz web. Con la ayuda de un poco de magia, después de un momento, la carta aparece en la interfaz web del servicio de correo electrónico del destinatario.

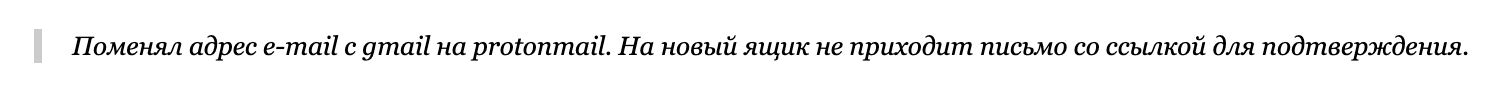

Entonces: la magia se llama SMTP (esmtp, para ser precisos). El servidor del remitente extrae la parte del dominio (después de @) de la dirección del buzón del destinatario y realiza una consulta DNS para obtener una lista de los servidores MX del dominio del destinatario. Se parece a esto para support@habr.team:

Servidor MX, literalmente "servidor de intercambio de correo" (intercambio de correo). Indica en qué servicio de correo electrónico se encuentra el correo electrónico de dominio del destinatario. Para ser más precisos, a través de qué servidores de correo electrónico recibe el correo el dominio de alojamiento del destinatario. Es decir, el ejemplo anterior muestra que los servidores de correo de nuestro dominio habr.team se encuentran en los servidores de Google (g. Suite).

Después de establecer la lista de servidores MX destinatarios, se accede a esmtp (s) al servidor con el número de prioridad más bajo para transferir el correo al usuario. Más de uno, el número de servidores en la lista se hace para garantizar la tolerancia a fallas, ya que la conectividad a Internet es a menudo condicional.

La transferencia de mensajes se ve así:

Una nota importante: el correo de un determinado dominio no está obligado a dejar destinatarios de los servidores MX especificados en DNS, este mecanismo se usa solo para el correo entrante. El correo saliente de un dominio se puede transmitir a través de otros servidores, cuya lista aproximada se indica, por regla general, en un registro SPF diferente.

Comenzamos a recoger registros de correo y descubrimos que las conexiones de nuestros servidores con los servidores Protonmail MX (185.70.40.40.101, 185.70.40.40.102) terminaban con tiempos de espera de red. Esto parecía extraño por varias razones y fue similar al uso del mecanismo de bloqueo practicado en Rusia.

Por supuesto, pido disculpas, pero aquí hay otro spoiler: brevemente sobre cómo funcionan Internet, los sistemas autónomos y el enrutamiento globalEn general, el término "Internet" se traduce literalmente como "Inter-Network", se puede traducir como "Red de redes" y "Networking", como a cualquiera le gusta. De hecho, Internet no tiene un "centro técnico" (a diferencia de un "centro organizativo"), es una asociación de varias redes que son iguales entre sí, aunque hay redes "más iguales" que otras, pero esta es otra historia. Las redes se denominan "Sistemas autónomos" (AS) y están interconectadas por uniones (pares). Cada sistema autónomo tiene un número único por el cual es identificado por otro sistema autónomo en Internet. Parece direcciones IP, pero con más "grandes pinceladas". Cada red recibe datos del vecino sobre la topología de sus conexiones con sus vecinos, la conexión de sus vecinos con sus vecinos, etc. Es decir, un mapa de las conexiones de sistemas autónomos entre sí en términos de esta unión. La ruta en este mapa de un sistema autónomo a otro se llama ruta AS.

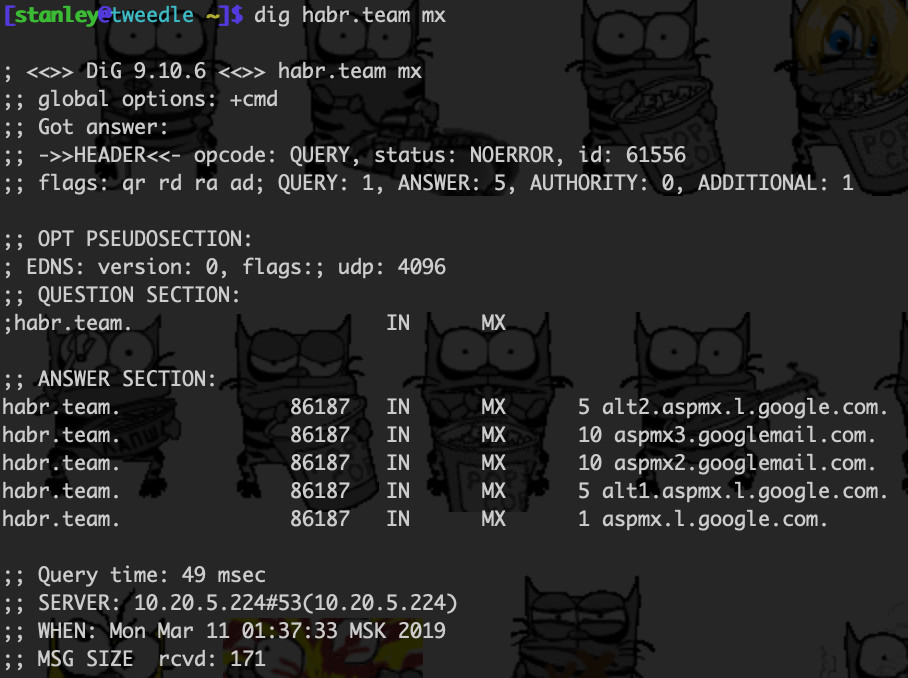

Por ejemplo, tenemos un número de sistema autónomo (ASN) 204671 , los servidores de Protonmail están ubicados en la red de una de las corporaciones de red más grandes de Estados Unidos, Neustar, que tiene ASN 19905 . Tenemos dos interfaces con varios proveedores de servicios de Internet, es decir, dos posibles rutas AS desde nosotros a la red Neustar. Por varias razones, la unión con uno de los operadores de MGTS es de mayor prioridad para nosotros, por lo que la ruta AS es la siguiente: 204671 (We) - 57681 (MGTS) - 8359 (MTS) - 22822 (Limelight) - 19905 (Neustar)

El mapa se ve así:

Traceroute a cualquiera de los dos servidores Protonmail MX terminó en la red MTS y se parecía a esto:

GW-Core-R3#traceroute ip 185.70.40.101 probe 1 timeout 3

Type escape sequence to abort.

Tracing the route to 185.70.40.101

VRF info: (vrf in name/id, vrf out name/id)

1 185.2.126.73 [AS 57681] 2 msec

2 212.188.12.73 [AS 8359] 2 msec

3 195.34.50.73 [AS 8359] 3 msec

4 212.188.55.2 [AS 8359] 3 msec

5 *

6 *

7 *

8 *

Neustar Limelight:

GW-Core-R3#traceroute ip 156.154.208.234 probe 1 timeout 3

Type escape sequence to abort.

Tracing the route to 156.154.208.234

VRF info: (vrf in name/id, vrf out name/id)

1 185.2.126.73 [AS 57681] 2 msec

2 212.188.12.73 [AS 8359] 2 msec

3 212.188.2.37 [AS 8359] 14 msec

4 212.188.54.2 [AS 8359] 20 msec

5 195.34.50.146 [AS 8359] 27 msec

6 195.34.38.54 [AS 8359] 37 msec

7 68.142.82.159 [AS 22822] 26 msec

8 *

9 156.154.208.234 [AS 19905] 26 msec

MX- Protonmail ( Neustar, , ):

$ traceroute -a 185.70.40.101

traceroute to 185.70.40.101 (185.70.40.101), 64 hops max, 52 byte packets

1 [AS49063] hidden (hidden) 5.149 ms 268.571 ms 6.707 ms

2 [AS49063] 185.99.11.146 (185.99.11.146) 5.161 ms 6.317 ms 5.476 ms

3 [AS0] 10.200.16.128 (10.200.16.128) 5.588 ms

[AS0] 10.200.16.176 (10.200.16.176) 5.225 ms

[AS0] 10.200.16.130 (10.200.16.130) 5.001 ms

4 [AS0] 10.200.16.49 (10.200.16.49) 6.480 ms

[AS0] 10.200.16.156 (10.200.16.156) 5.439 ms 7.469 ms

5 [AS20764] 80-64-98-234.rascom.as20764.net (80.64.98.234) 6.208 ms 9.301 ms 6.348 ms

6 [AS20764] 80-64-100-102.rascom.as20764.net (80.64.100.102) 24.281 ms

[AS20764] 80-64-100-86.rascom.as20764.net (80.64.100.86) 54.632 ms 23.936 ms

7 [AS20764] 81-27-254-223.rascom.as20764.net (81.27.254.223) 27.589 ms 116.438 ms 27.348 ms

8 [AS22822] siteprotect.security.neustar (68.142.82.153) 28.683 ms 25.376 ms 41.489 ms

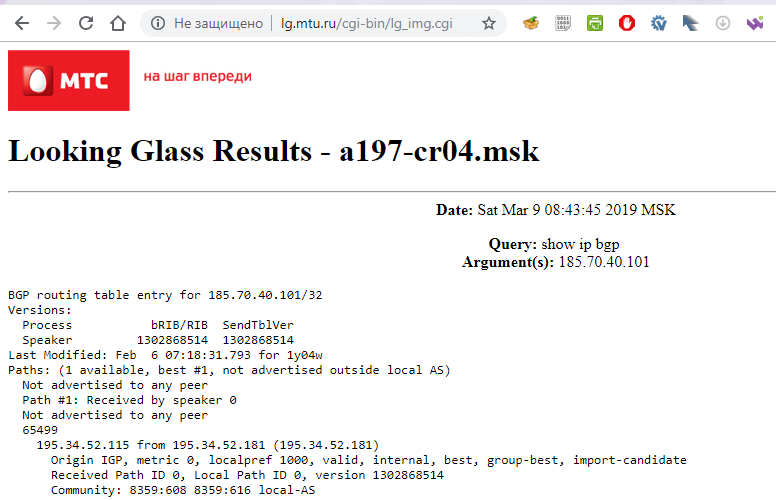

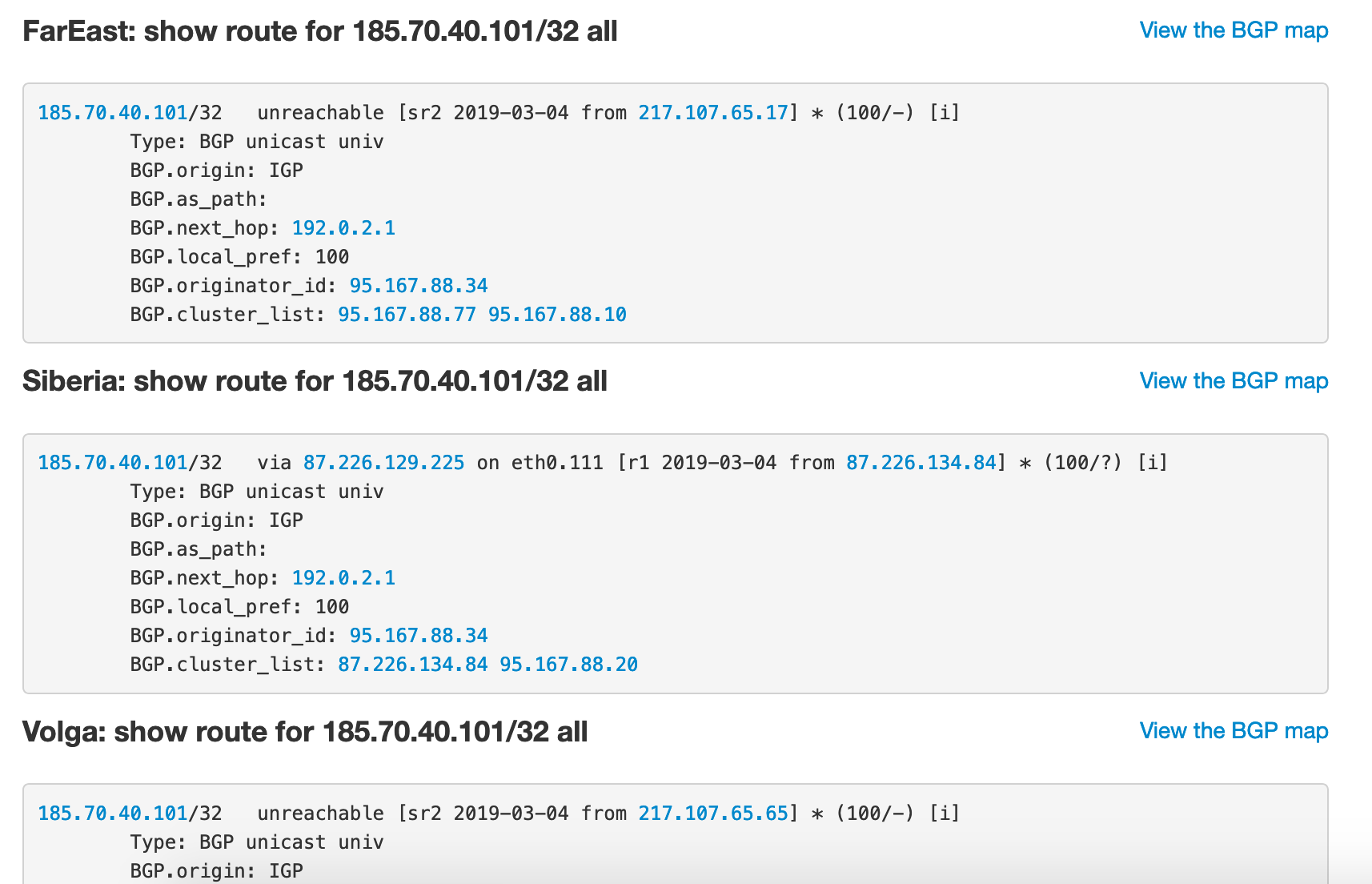

, traceroute , , , looking glass :

, . , , IP-:

, « », - . « », .

. , , .

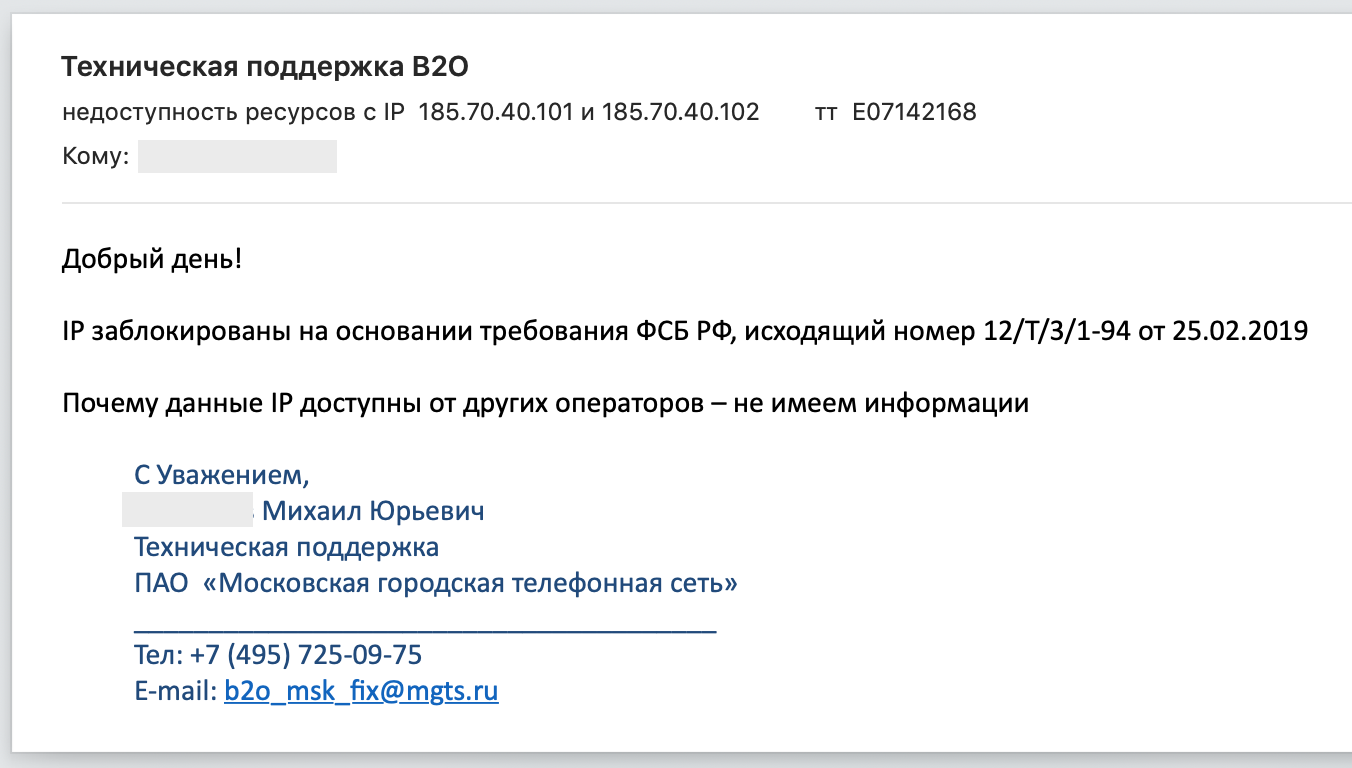

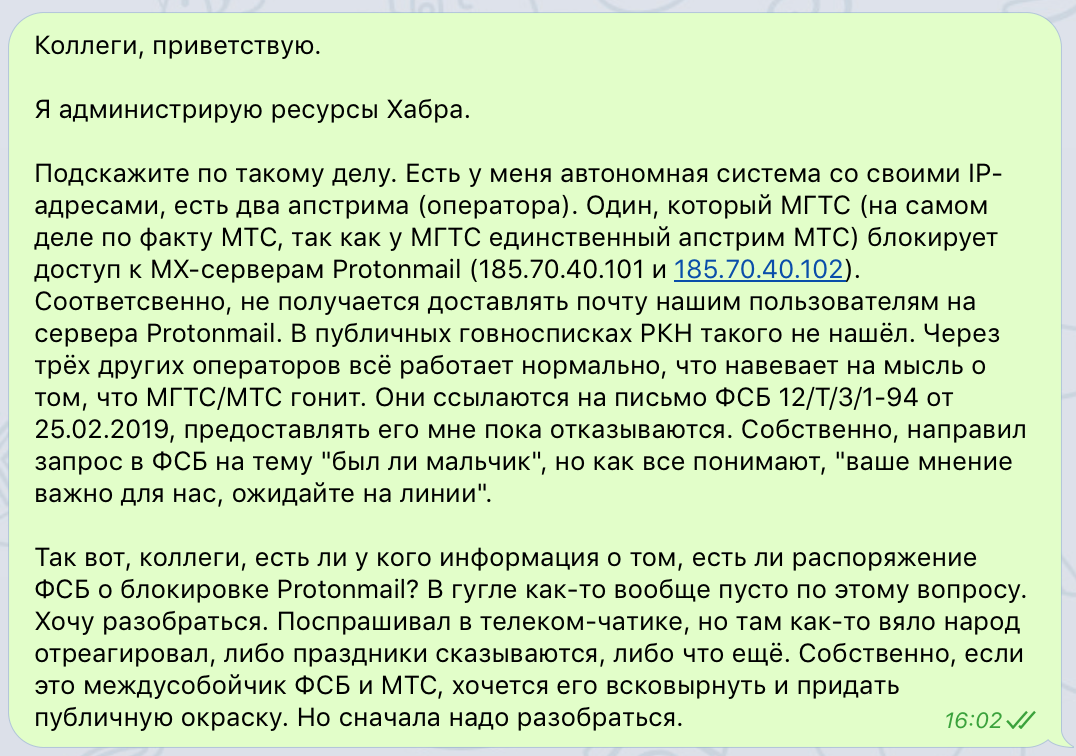

. : « , , ». , , . : , 12/T/3/1-94 25.02.2019, -, .

- .

:

:

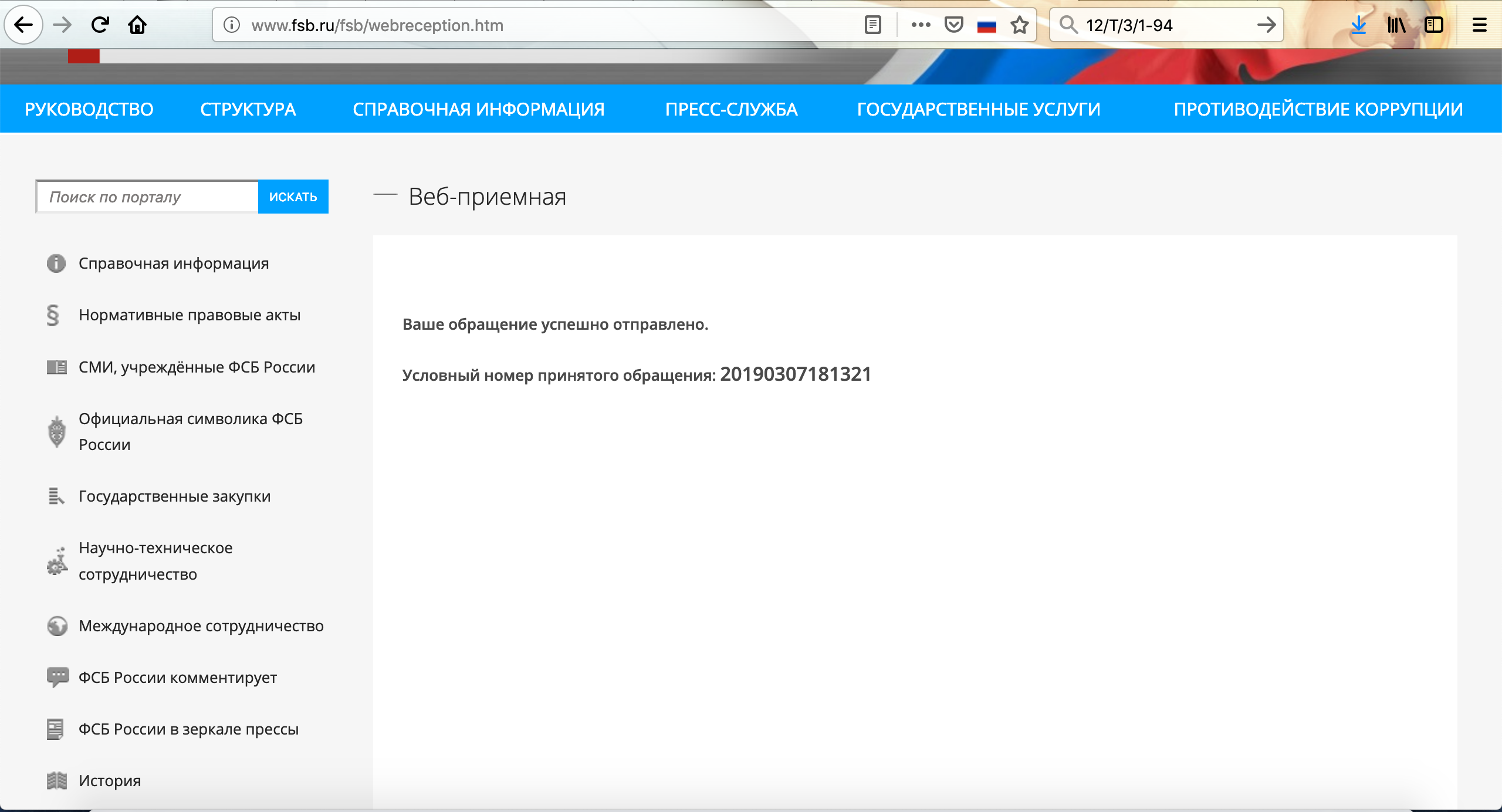

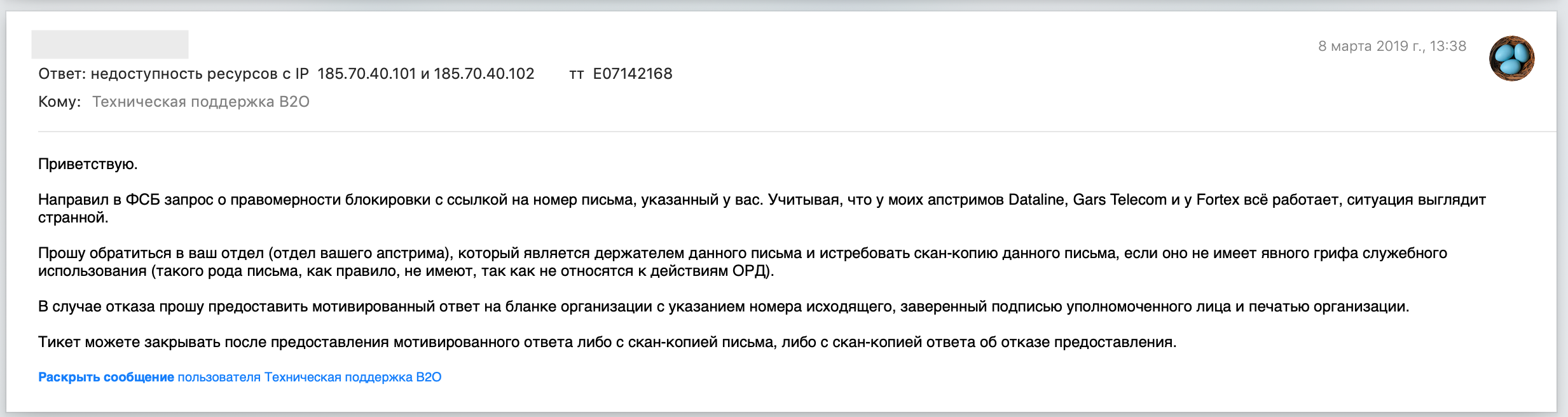

. - « . -, , -, » « , , , , … , , , . " " = ), , )». , , , «», « », « » , .

, , .

— , MX- RIPE Atlas, , : , , , , ( MX- Protonmail , MX- Protonmail ). , ( MX- Protonmail , MX- Protonmail )

, :

, . « », — 2019:

Protonmail reddit, TechCrunch, , :

, , . , , . , , SMTP- , MX- — . , , , . :

- , ( , , - «nslookup »);

- ( );

- , .

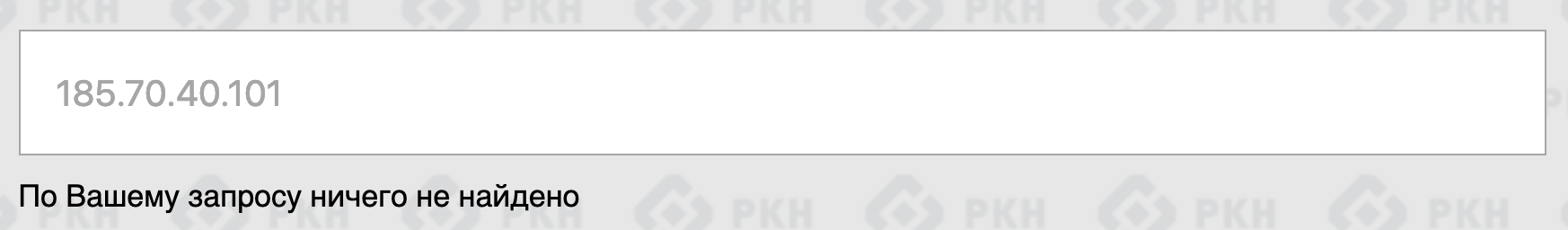

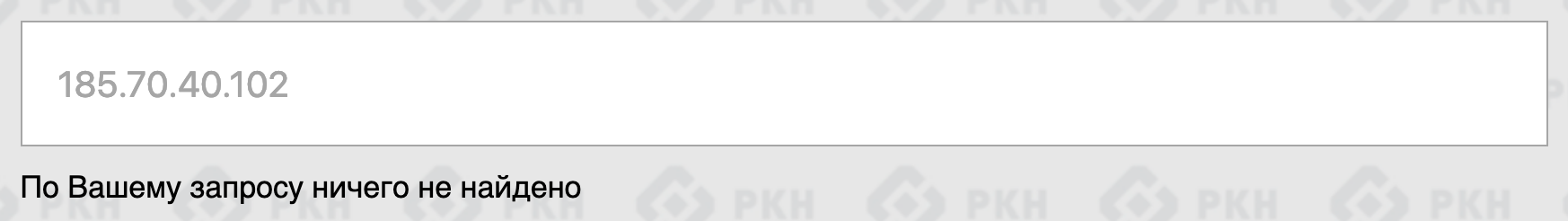

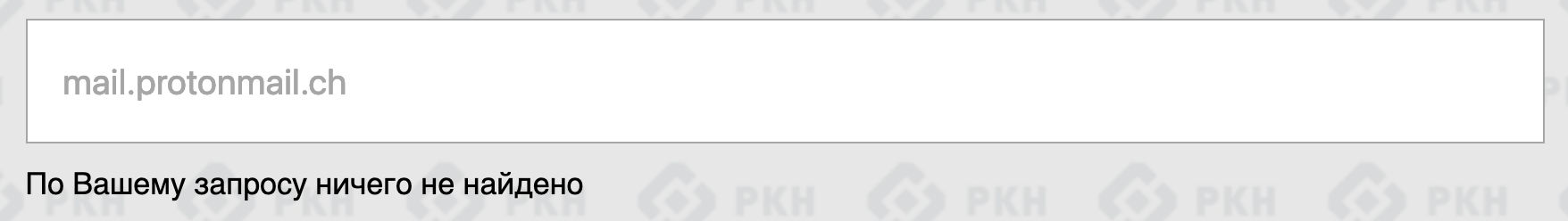

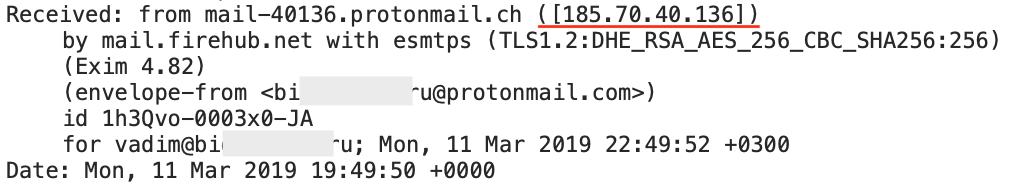

: ProtonMail , IP-, . 185.70.40.101 185.70.40.102, :

ProtonMail TechCrunch , , , , :

ProtonMail chief executive Andy Yen called the block “particularly sneaky,” in an email to TechCrunch.

“ProtonMail is not blocked in the normal way, it’s actually a bit more subtle,” said Yen. “They are blocking access to ProtonMail mail servers. So Mail.ru — and most other Russian mail servers — for example, is no longer able to deliver email to ProtonMail, but a Russian user has no problem getting to their inbox,” he said.

“The wholesale blocking of ProtonMail in a way that hurts all Russian citizens who want greater online security seems like a poor approach,” said Yen. He said his service offers superior security and encryption to other mail providing rivals in the country.

“We have also implemented technical measures to ensure continued service for our users in Russia and we have been making good progress in this regard,” he explained. “If there is indeed a legitimate legal complaint, we encourage the Russian government to reconsider their position and solve problems by following established international law and legal procedures.”

— ProtonMail chief executive Andy Yen @ TechCrunch

, Protonmail IP- MX 185.70.40.101 185.70.40.103, . — .

, , email- IP-. .

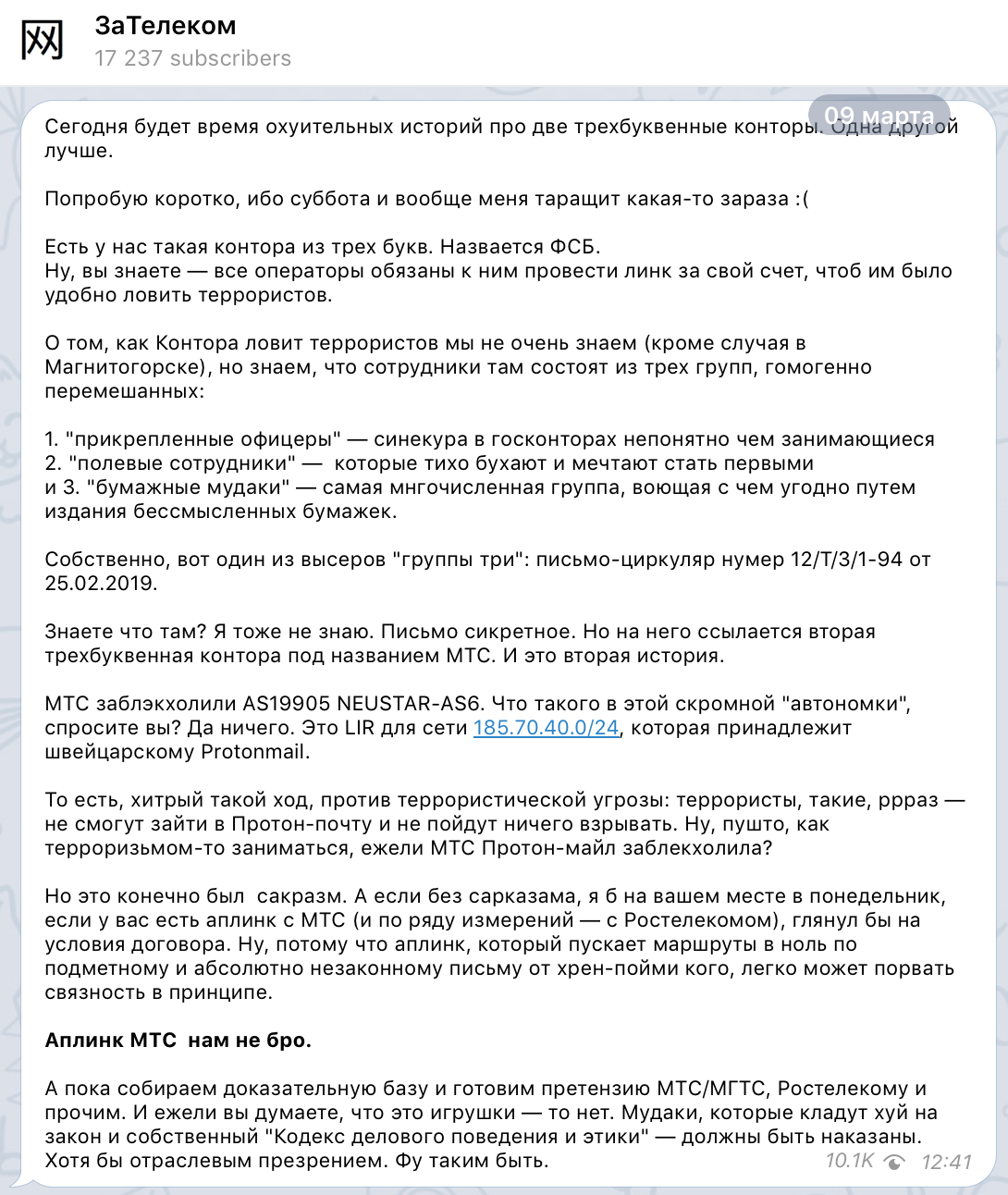

, ? , ZaTelecom :

, , , , : AS Neustar , /32 .

, : SMTP- . Web- SMTP- , . , ProtonMail MX.

, , 1/(8+) , , . , . , . . « », . , , , - , .

, . , . , , , , , , , .

, Protonmail, Protonmail , Protonmail , . , , .

, - :