Las cámaras de vigilancia se han convertido en parte de Internet de las cosas y, al igual que otros dispositivos con acceso sin obstáculos a la red, han caído en el foco de interés de los piratas informáticos. Millones de cámaras IP de diferentes fabricantes están abiertas a los atacantes.

Los fabricantes de cámaras pueden ahorrar en el trabajo de programadores y hardware: los clientes obtienen dispositivos baratos con recursos informáticos limitados y enormes agujeros en los mecanismos de seguridad.

El firmware para dispositivos no consumidores de consumo masivo no resiste las críticas. A menudo, nadie las actualiza y no se vuelven más seguras después de cambiar la contraseña predeterminada. Además, el propio fabricante puede establecer una puerta trasera.

A continuación, consideramos las principales áreas de ataque en los sistemas de videovigilancia.

Queso gratis

"Módulo de cámara de lente estenopeica de 5MP para el módulo estenopeico de cámara CCTV de fábrica"

"Módulo de cámara de lente estenopeica de 5MP para el módulo estenopeico de cámara CCTV de fábrica"Desde el punto de vista del consumidor, el mercado es ilógico. Con el costo "centavo" de los propios módulos de cámara IP, en la salida obtenemos el costo de los dispositivos más simples cerca de $ 100.

El valor principal se forma a un nivel por encima del hierro. Lo principal son los recursos informáticos, el firmware y la capacidad de soportar todos los "chips" del firmware durante un tiempo arbitrariamente largo. La cámara debería funcionar durante años con un nivel de protección igualmente alto.

El punto es que el fabricante de equipos embebidos, que busca ahorrar en todo, es muy probable que deje tales vulnerabilidades en el firmware y el hardware que incluso el acceso a través del protocolo ONVIF con una contraseña compleja no protege contra un atacante.

La falta de actualizaciones automáticas es una frase para todo el sistema de seguridad. Un usuario habitual no sigue las noticias en el campo de TI y no irá a descargar manualmente el nuevo firmware para su cámara, comprado en Aliexpress para la venta.

Uno de los ejemplos más impresionantes de explotar las características de las cámaras baratas está relacionado con el exploit

Heartbleed OpenSSL , una combinación desagradable de la vulnerabilidad Heartbleed con las características específicas de los dispositivos integrados que tal vez nunca se actualicen.

Como resultado, las cámaras se utilizan para el espionaje y, lo que ocurre con mucha más frecuencia, se convierten en parte de las botnets. Así que piratear cámaras Xiongmai

condujo a un poderoso ataque DDOS que no está en Netflix, Google, Spotify y Twitter.

Contraseñas

La mujer en el video compró una cámara en una tienda de descuento. Ella quería usar el dispositivo para hacer un seguimiento de su cachorro. Después de un tiempo, la cámara comenzó a hablar con la anfitriona y a rotar independientemente. Y lo que sucede a menudo sucede con cámaras chinas baratas, en las que se proporciona acceso abierto directo a la transmisión de video incluso en el sitio web del fabricante.

A primera vista, las contraseñas de las cámaras pueden parecer una medida de seguridad demasiado obvia para el debate, sin embargo,

decenas de miles de cámaras y DVR se ven comprometidas regularmente debido al uso de contraseñas predeterminadas.

El grupo de hackers Lizard Squad

hackeó miles de cámaras de vigilancia utilizando una cuenta de fábrica simple que es la misma para todas las cámaras. Los dispositivos fueron pirateados con una fuerza bruta banal (aunque, tal vez, observaron el nombre de usuario y la contraseña del propio fabricante).

Idealmente, los fabricantes deberían asignar una contraseña única, larga y no obvia para cada cámara. Un proceso tan meticuloso requiere tiempo para configurarse y es difícil de administrar. Por lo tanto, muchos integradores usan la misma contraseña para todas las cámaras.

La rotación del personal o el cambio de roles de usuario ayuda a crear agujeros de seguridad inesperados en las empresas. Si el sistema no tiene un mecanismo bien pensado para delimitar los derechos de acceso para varios empleados, grupos de cámaras y objetos, tenemos una vulnerabilidad potencial como el "rifle Chekhov": definitivamente se disparará.

Reenvío de puertos

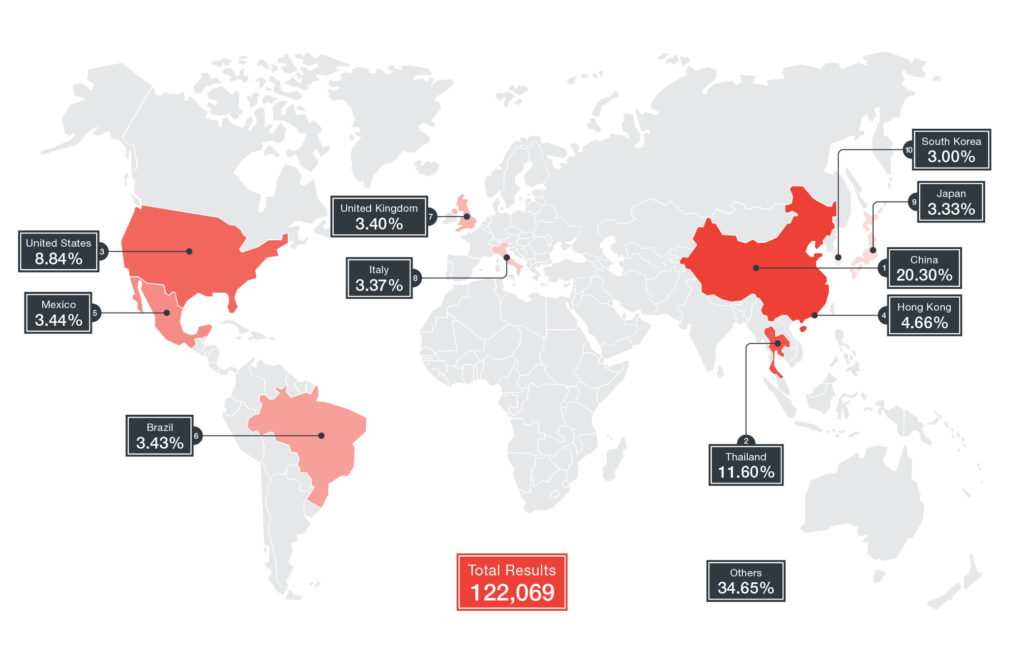

El número de cámaras infectadas a través del puerto TCP 81 (datos de Shodan)

El número de cámaras infectadas a través del puerto TCP 81 (datos de Shodan)El término "reenvío de puertos" a veces se reemplaza por los mismos: "reenvío de puertos", "reenvío de puertos" o "reenvío de puertos". Abra el puerto en el enrutador, por ejemplo, para conectarse desde Internet a la cámara de su hogar.

La mayoría de los sistemas de vigilancia tradicionales, incluidos DVR, NVR y VMS, ahora están conectados a Internet para acceso remoto u operan en una LAN, que, a su vez, está conectada a la red global.

El reenvío de puertos le permite obtener acceso personalizable a la cámara en su red local, pero también abre una ventana para oportunidades de piratería. Si aplica un

tipo específico de consulta, el motor de búsqueda Shodan mostrará alrededor de 50,000 dispositivos vulnerables que se encuentran libremente en la red.

Un sistema abierto a Internet requiere al menos IDS / IPS para protección adicional. Idealmente, coloque el sistema de videovigilancia en una red físicamente separada o use una VLAN.

Cifrado

El investigador de seguridad argentino Esekiel Fernández ha

publicado una vulnerabilidad que facilita la extracción de video no cifrado de las unidades locales de varios DVR.

Fernández descubrió que puede acceder al panel de control de ciertos DVR utilizando un pequeño exploit:

$> curl "http: // {DVR_HOST_IP}: {PORT} /device.rsp?opt=user&cmd=list" -H "Cookie: uid = admin"Nos encontramos sorprendentemente con muchas cámaras, DVR, NVR, VMS, que ni siquiera encriptaron el canal a través de SSL. El uso de tales dispositivos plantea problemas peores que el abandono completo de https. En Ivideon, utilizamos el cifrado TLS no solo para video en la nube, sino también para transmisiones desde cámaras.

Además de las conexiones inseguras, los mismos riesgos de privacidad vienen con el almacenamiento de video no cifrado en el disco o en la nube. Para un sistema verdaderamente seguro, el video debe estar encriptado tanto cuando se almacena en el disco como cuando se transfiere a la nube o al almacenamiento local.

Procedimiento de piratería

Busca el más pequeño

Busca el más pequeñoEl software de administración de flujo de video a menudo interactúa con varios componentes potencialmente vulnerables del sistema operativo. Por ejemplo, muchos VMS usan Microsoft Access. Por lo tanto, se puede acceder al video sin cifrar a través de "agujeros" en el sistema operativo.

Dado que las cámaras son vulnerables desde todos los lados, la elección de objetivos para el ataque es inusualmente amplia, la mayoría de las acciones ilegales no requieren conocimientos especiales o habilidades especiales.

Casi cualquier persona que quiera ver ilegalmente una transmisión desde una cámara puede hacerlo fácilmente. Por lo tanto, no es sorprendente que los piratas informáticos no calificados a menudo estén involucrados en conectarse a cámaras desprotegidas solo por diversión.

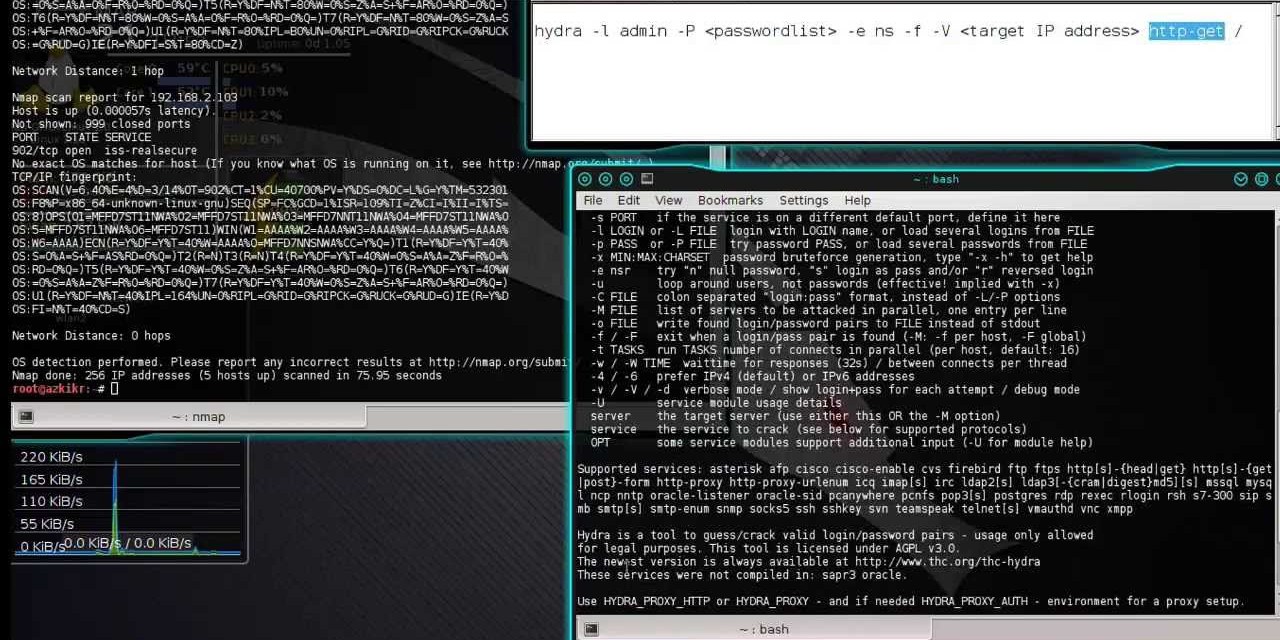

Para la fuerza bruta, puede usar los programas BIG HIT SPAYASICAM y SquardCam, junto con las herramientas de prueba de penetración Masscan y RouterScan. A veces ni siquiera necesita usar escáneres de seguridad: los

sitios de Insecam e

IP-Scan facilitan la búsqueda de cámaras en Internet.

Simplifica significativamente el acceso de piratería al enlace RTSP de la cámara. Y los enlaces deseados se pueden obtener

aquí o

aquí . Para la visualización remota y el control de DVR y cámaras, se utilizan ampliamente las aplicaciones oficiales de los fabricantes de equipos: SmartPSS y IVMS-4200.

Consecuencias no obvias

La información sobre cámaras abiertas o cámaras con contraseñas conocidas se distribuye ampliamente en tableros de imágenes y redes sociales. Los clips de cámaras pirateadas en YouTube obtienen cientos de miles de visitas.

Las cámaras comprometidas tienen varios usos no obvios. Entre ellos se encuentra la minería de criptomonedas. Los empleados de la división IBM X-Force descubrieron una

variante del troyano ELF Linux / Mirai, que está equipado con un módulo para extraer bitcoins. El malware escanea e infecta dispositivos vulnerables de Linux, incluidos DVR y cámaras de videovigilancia.

Pueden surgir consecuencias más graves debido al uso de dispositivos vulnerables como puntos intermedios para ataques a infraestructuras de terceros, que pueden lanzarse para ocultar evidencia forense, falsificar datos o llevar a cabo una denegación de servicio permanente.

Y lo último que necesita saber al usar cámaras: el propio fabricante puede dejar una puerta trasera para sí mismo con un propósito desconocido. Entonces, los especialistas en seguridad de Risk Based Security

descubrieron una vulnerabilidad en las cámaras de vigilancia del fabricante chino Zhuhai RaySharp Technology.

El firmware para los productos RaySharp es un sistema Linux con scripts CGI que forman la interfaz web. Resultó que la contraseña 519070 proporciona acceso a la visualización de imágenes y la configuración del sistema de todas las cámaras. Sin embargo, dicho firmware con una conexión insegura al backend

es común .

Hackear cámaras

Dentro de uno de los centros de datos de Google.

Dentro de uno de los centros de datos de Google.Los servicios de vigilancia en la nube no se ven afectados por las vulnerabilidades de los sistemas de generaciones anteriores. Para una solución en la nube sin reenvío de puertos, generalmente no se requiere configurar un firewall. Cualquier conexión a Internet es adecuada para conectarse a Ivideon Cloud y no requiere una dirección IP estática.

Para todos los dispositivos con el servicio Ivideon, se genera una contraseña al azar cuando se conectan cámaras en su cuenta. Para algunos modelos de cámaras, por ejemplo,

Nobelic , puede crear su propia contraseña en su cuenta de usuario de Ivideon.

No almacenamos contraseñas de usuario, por lo que no puede acceder a ellas. No almacenamos archivos de video centralmente. Se distribuyen entre muchas máquinas en diferentes centros de datos.

El acceso a la aplicación móvil está protegido por un código PIN, y la protección biométrica aparecerá en el futuro.

Además, el servicio en la nube envía automáticamente parches y actualizaciones de seguridad a través de Internet a cualquier dispositivo de usuario local. No se requiere que el usuario final tome medidas adicionales para monitorear la seguridad.

En

Ivideon, se proporcionan de forma gratuita muchas funciones (excepto los archivos de nube y los módulos de análisis de video) y todas las actualizaciones de seguridad para todos los clientes.

Esperamos que estas reglas simples se utilicen en todos los servicios de vigilancia en la nube.