A pesar de todas las ventajas de los firewalls de Palo Alto Networks, no hay muchos materiales sobre cómo configurar estos dispositivos en RuNet, así como textos que describen la experiencia de su implementación. Decidimos resumir los materiales que hemos acumulado durante nuestro trabajo con el equipo de este proveedor y hablar sobre las características que encontramos durante la implementación de varios proyectos.

Para familiarizarse con Palo Alto Networks, este artículo discutirá las configuraciones necesarias para resolver una de las tareas de firewall más comunes: SSL VPN para acceso remoto. También hablaremos sobre funciones auxiliares para la configuración general del firewall, identificación de usuarios, aplicaciones y políticas de seguridad. Si el tema es de interés para los lectores, en el futuro publicaremos materiales con análisis de VPN de sitio a sitio, enrutamiento dinámico y administración centralizada utilizando Panorama.

Los cortafuegos de Palo Alto Networks utilizan una serie de tecnologías innovadoras, que incluyen ID de aplicación, ID de usuario e ID de contenido. El uso de esta funcionalidad permite un alto nivel de seguridad. Por ejemplo, usando App-ID es posible identificar el tráfico de la aplicación basado en firmas, decodificación y heurística, independientemente del puerto y protocolo utilizado, incluso dentro de un túnel SSL. La identificación de usuario permite la identificación de usuarios de la red a través de la integración con LDAP. Content-ID le permite escanear el tráfico e identificar los archivos transferidos y sus contenidos. Otras características de firewall incluyen protección contra intrusiones, protección contra vulnerabilidades y ataques DoS, anti-spyware incorporado, filtrado de URL, agrupamiento y administración centralizada.

Para la demostración, utilizaremos un soporte aislado, con una configuración idéntica a la real, con la excepción de los nombres de dispositivos, el nombre de dominio AD y las direcciones IP. En realidad, todo es más complicado: puede haber muchas ramas. En este caso, en lugar de un único firewall, se instalará un clúster en los límites de los sitios centrales, y también puede ser necesario el enrutamiento dinámico.

El soporte utiliza

PAN-OS 7.1.9 . Como configuración típica, considere una red con un firewall de Palo Alto Networks en la frontera. El cortafuegos proporciona acceso VPN SSL remoto a la oficina central. El dominio de Active Directory se usará como la base de datos del usuario (Figura 1).

Figura 1 - Diagrama de bloques de la redPasos de configuración:

- Dispositivo preestablecido. Configuración del nombre, dirección IP de administración, rutas estáticas, cuentas de administrador, perfiles de administración

- Instalar licencias, configurar e instalar actualizaciones

- Configuración de zonas de seguridad, interfaces de red, políticas de tráfico, traducción de direcciones

- Configurar el perfil de autenticación LDAP y la identificación del usuario

- Configurar SSL VPN

1. Preset

La herramienta principal para configurar el firewall de Palo Alto Networks es la interfaz web, y también es posible el control a través de la CLI. De manera predeterminada, la interfaz de administración tiene una dirección IP de 192.168.1.1/24, inicio de sesión: admin, contraseña: admin.

Puede cambiar la dirección conectándose a la interfaz web desde la misma red o utilizando el

comando set deviceconfig system ip-address <> netmask <> . Se ejecuta en modo de configuración. Use el comando configure para cambiar al modo de configuración. Todos los cambios en el firewall ocurren solo después de confirmar la configuración con el comando

commit , tanto en el modo de línea de comandos como en la interfaz web.

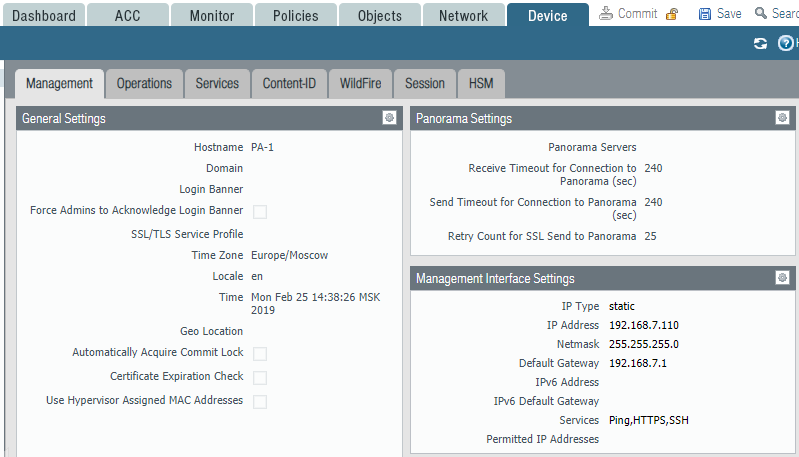

Para cambiar la configuración en la interfaz web, use la sección

Dispositivo -> Configuración general y Dispositivo -> Configuración de la interfaz de administración. El nombre, las pancartas, la zona horaria y otras configuraciones se pueden configurar en la sección Configuración general (Fig. 2).

Figura 2 - Parámetros de la interfaz de administración

Figura 2 - Parámetros de la interfaz de administraciónSi se usa un firewall virtual en el entorno ESXi, en la sección Configuración general debe habilitar el uso de la dirección MAC asignada por el hipervisor, o configurar las direcciones MAC en el hipervisor especificado en las interfaces del firewall, o cambiar la configuración de los conmutadores virtuales para permitir cambios MAC direcciones. De lo contrario, el tráfico no pasará.

La interfaz de administración se configura por separado y no aparece en la lista de interfaces de red. La sección

Configuración de la interfaz de administración especifica la puerta de enlace predeterminada para la interfaz de administración. Otras rutas estáticas se configuran en la sección de enrutadores virtuales, que se describirá más adelante.

Para permitir el acceso al dispositivo a través de otras interfaces, debe crear un

Perfil de administración en la

sección Red -> Perfiles de red -> Gestión de interfaz y asignarlo a la interfaz adecuada.

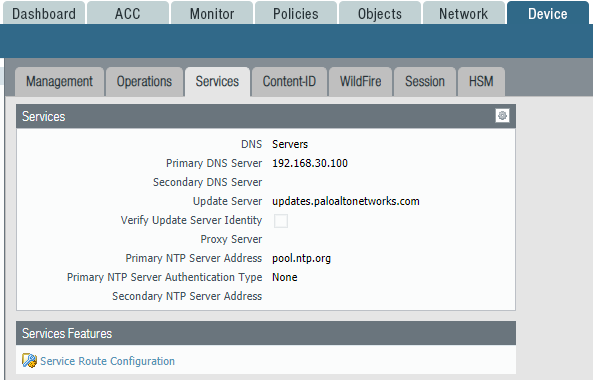

A continuación, debe configurar DNS y NTP en la sección

Dispositivo -> Servicios para recibir actualizaciones y mostrar correctamente la hora (Fig. 3). De manera predeterminada, todo el tráfico generado por el firewall utiliza la dirección IP de la interfaz de administración como la dirección IP de origen. Puede asignar una interfaz diferente para cada servicio específico en la sección

Configuración de ruta de servicio .

Figura 3: DNS, NTP y configuración de ruta del sistema

Figura 3: DNS, NTP y configuración de ruta del sistema2. Instalar licencias, configurar e instalar actualizaciones

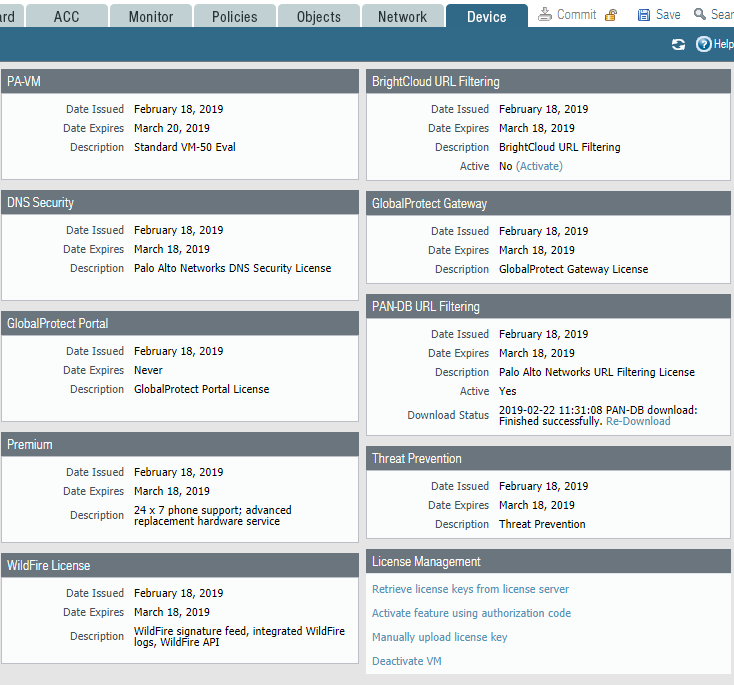

Para el funcionamiento completo de todas las funciones del firewall, debe instalar una licencia. Puede usar la licencia de prueba solicitándola a los socios de Palo Alto Networks. Su validez es de 30 días. La licencia se activa a través de un archivo o usando Auth-Code. Las licencias se configuran en la sección

Dispositivo -> Licencias (Fig. 4).

Después de instalar la licencia, debe configurar la instalación de actualizaciones en la sección

Dispositivo -> Actualizaciones dinámicas .

En la sección

Dispositivo -> Software , puede descargar e instalar nuevas versiones de PAN-OS.

Figura 4 - Panel de control de licencia

Figura 4 - Panel de control de licencia3. Configuración de zonas de seguridad, interfaces de red, políticas de tráfico, traducción de direcciones

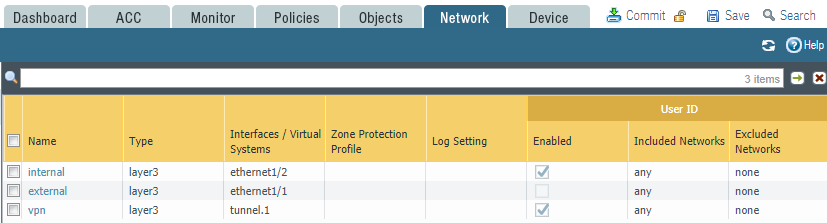

Los firewalls de Palo Alto Networks aplican la lógica de zona al configurar las reglas de red. Las interfaces de red se asignan a una zona específica y se usa en las reglas de tráfico. Este enfoque permite en el futuro, al cambiar la configuración de la interfaz, no cambiar las reglas de tráfico, sino reasignar las interfaces necesarias a las zonas correspondientes. Por defecto, el tráfico dentro de la zona está permitido, el tráfico entre zonas está prohibido, las reglas predefinidas

intrazone-default e

interzone-default son responsables de esto.

Figura 5 - Zonas de seguridad

Figura 5 - Zonas de seguridadEn este ejemplo, la interfaz en la red interna se asigna a la zona

interna , y la interfaz dirigida a Internet se asigna a la zona

externa . Se ha creado una interfaz de túnel para SSL VPN, asignada a la zona

vpn (Fig. 5).

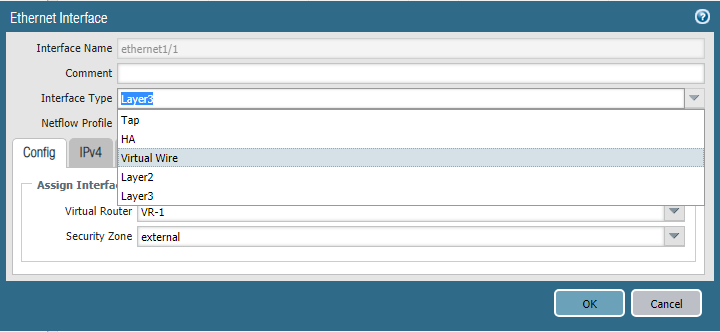

Las interfaces de red de firewall de Palo Alto Networks pueden operar en cinco modos diferentes:

- Tap : se utiliza para recopilar tráfico para monitoreo y análisis.

- HA : utilizado para la operación de clúster

- Virtual Wire : en este modo, Palo Alto Networks combina dos interfaces y pasa el tráfico de forma transparente entre ellas, sin cambiar las direcciones MAC e IP

- Layer2 - Modo de cambio

- Layer3 - modo enrutador

Figura 6: configuración del modo de funcionamiento de la interfaz

Figura 6: configuración del modo de funcionamiento de la interfazEn este ejemplo, se utilizará el modo Layer3 (Fig. 6). Los parámetros de la interfaz de red indican la dirección IP, el modo operativo y la zona de seguridad correspondiente. Además del modo operativo de la interfaz, debe asignarlo al enrutador virtual, que es un análogo de la instancia VRF en las redes de Palo Alto. Los enrutadores virtuales están aislados entre sí y tienen sus propias tablas de enrutamiento y configuraciones de protocolo de red.

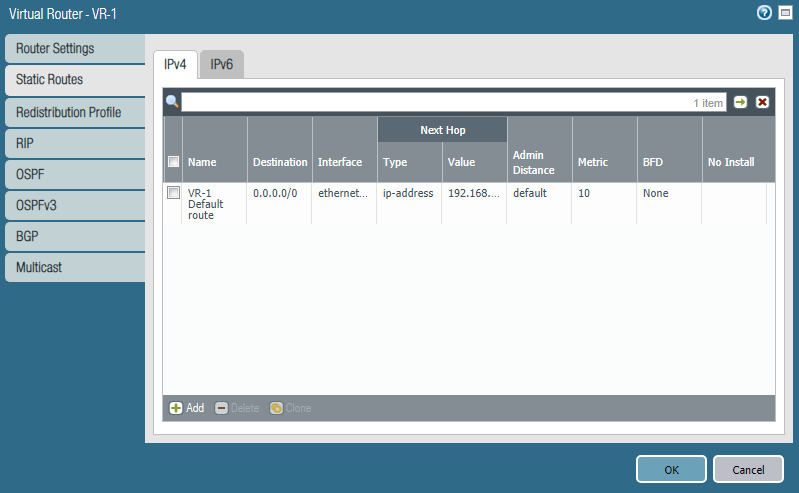

La configuración del enrutador virtual especifica rutas estáticas y la configuración del protocolo de enrutamiento. En este ejemplo, solo se creó la ruta predeterminada para acceder a redes externas (Fig. 7).

Figura 7 - Configuración de un enrutador virtual

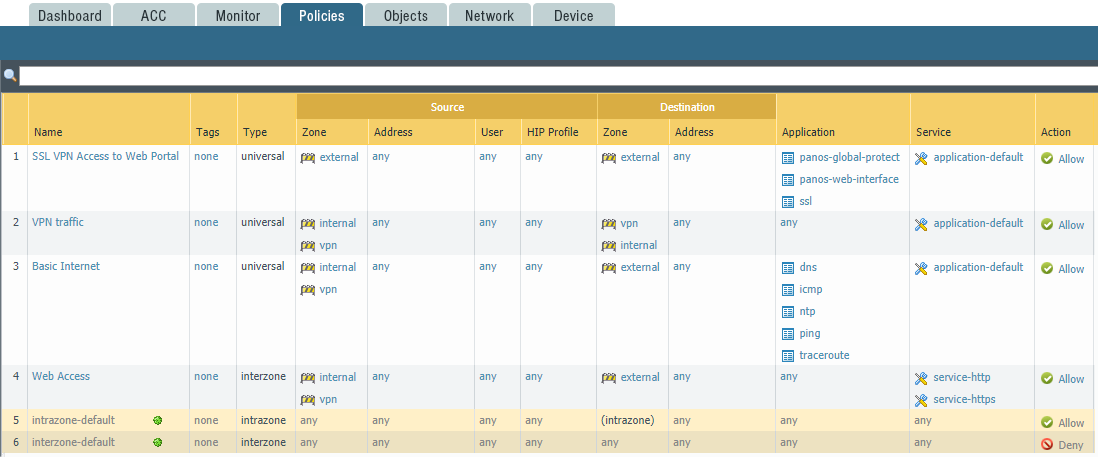

Figura 7 - Configuración de un enrutador virtualEl siguiente paso de configuración son las políticas de tráfico, sección

Políticas -> Seguridad . En la Figura 8 se muestra un ejemplo de configuración. La lógica de las reglas es la misma que para todos los firewalls. Las reglas se verifican de arriba a abajo, hasta el primer partido. Una breve descripción de las reglas:

1. Acceso VPN SSL al portal web. Permite el acceso a un portal web para autenticar conexiones remotas

2. Tráfico VPN: permite el tráfico entre conexiones remotas y la oficina central

3. Internet básico: permiso de aplicaciones dns, ping, traceroute, ntp. El firewall permite aplicaciones basadas en firmas, decodificación y heurística, en lugar de números de puerto y protocolo, por lo que la sección de Aplicación predeterminada se especifica en la sección Servicio. Puerto / protocolo predeterminado para esta aplicación

4. Acceso web: permiso para acceder a Internet a través de HTTP y HTTPS sin control de la aplicación

5,6 Reglas predeterminadas para otro tráfico.

Figura 8 - Un ejemplo de configuración de reglas de red

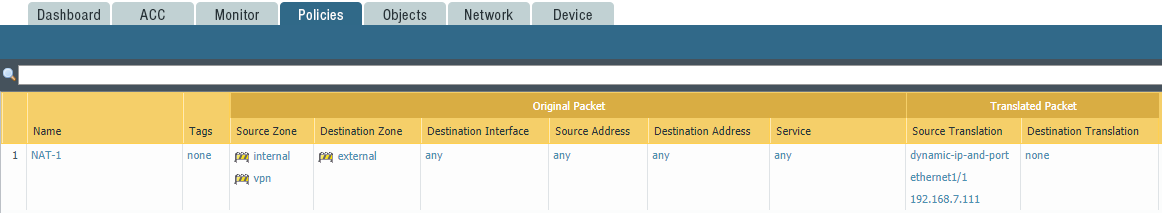

Figura 8 - Un ejemplo de configuración de reglas de redPara configurar NAT, use la sección

Políticas -> NAT . Un ejemplo de configuración NAT se muestra en la Figura 9.

Figura 9 - Ejemplo de configuración de NAT

Figura 9 - Ejemplo de configuración de NATPara cualquier tráfico de interno a externo, puede cambiar la dirección de origen a la dirección IP externa del firewall y usar la dirección de puerto dinámico (PAT).

4. Configure el perfil de autenticación LDAP y la función de identificación de usuarioAntes de conectar a los usuarios a través de SSL-VPN, se debe configurar un mecanismo de autenticación. En este ejemplo, la autenticación se realizará en el controlador de dominio de Active Directory a través de la interfaz web de Palo Alto Networks.

Figura 10 - Perfil LDAP

Figura 10 - Perfil LDAPPara que funcione la autenticación, debe configurar el

perfil LDAP y el

perfil de autenticación . En la sección

Dispositivo -> Perfiles del servidor -> LDAP (Fig. 10), debe especificar la dirección IP y el puerto del controlador de dominio, el tipo de LDAP y la cuenta de usuario incluidos en los grupos

Operadores de servidores ,

Lectores de registro de eventos ,

Usuarios de COM distribuidos . Luego, en la sección

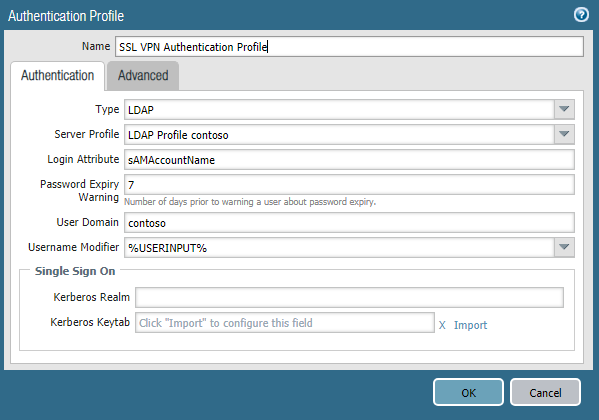

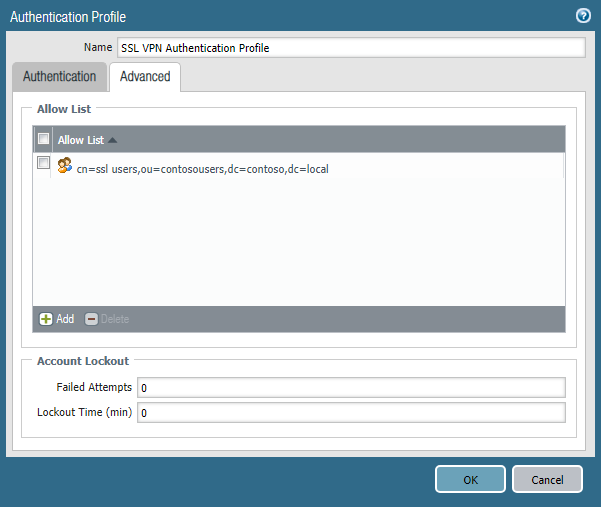

Dispositivo -> Perfil de autenticación , cree un perfil de autenticación (Fig. 11), marque el

Perfil LDAP creado previamente y en la pestaña Avanzado especifique el grupo de usuarios (Fig. 12) que tienen acceso remoto. Es importante tener en cuenta el parámetro

Dominio de usuario en el perfil; de lo contrario, la autorización basada en grupos no funcionará. El campo debe contener el nombre de dominio NetBIOS.

Figura 11 - Perfil de autenticación

Figura 11 - Perfil de autenticación Figura 12 - Seleccione el grupo AD

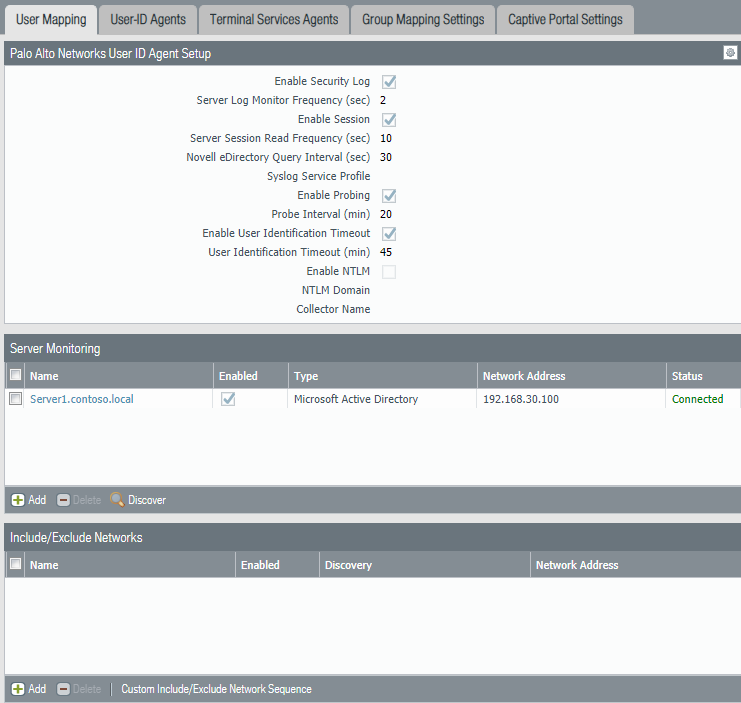

Figura 12 - Seleccione el grupo ADEl siguiente paso es configurar

Dispositivo -> Identificación de usuario . Aquí debe especificar la dirección IP del controlador de dominio, las credenciales para la conexión, así como configurar los ajustes para

Habilitar registro de seguridad ,

Habilitar sesión ,

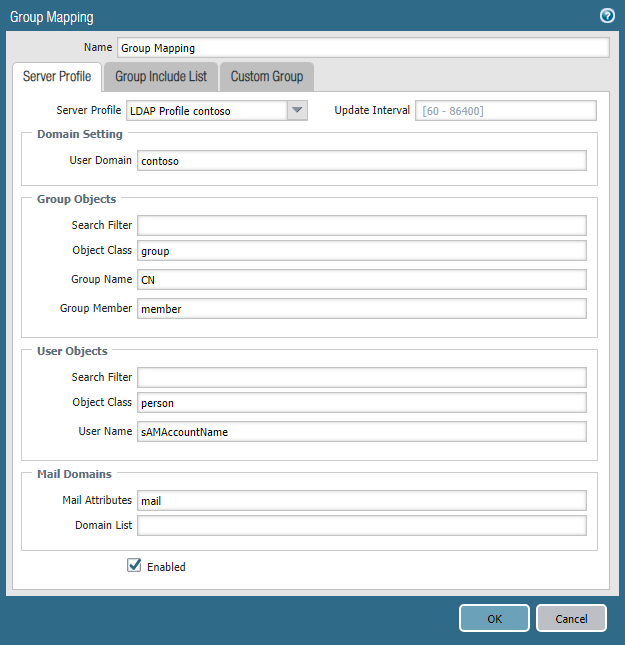

Habilitar sondeo (Fig. 13). En la sección

Mapeo de grupos (Fig. 14), es necesario anotar los parámetros para identificar objetos en LDAP y la lista de grupos que se utilizarán para la autorización. Al igual que en el Perfil de autenticación, aquí debe establecer el parámetro Dominio de usuario.

Figura 13 - Parámetros de mapeo del usuario

Figura 13 - Parámetros de mapeo del usuario Figura 14 - Parámetros de mapeo de grupo

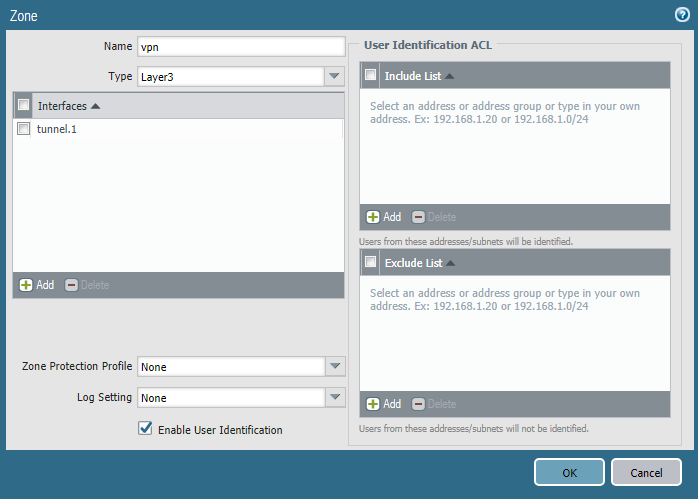

Figura 14 - Parámetros de mapeo de grupoEl paso final en este paso es crear una zona VPN e interfaz para esta zona. En la interfaz, habilite el parámetro

Habilitar identificación de usuario (Fig. 15).

Figura 15 - Configuración de una zona VPN

Figura 15 - Configuración de una zona VPN5. Configurar SSL VPN

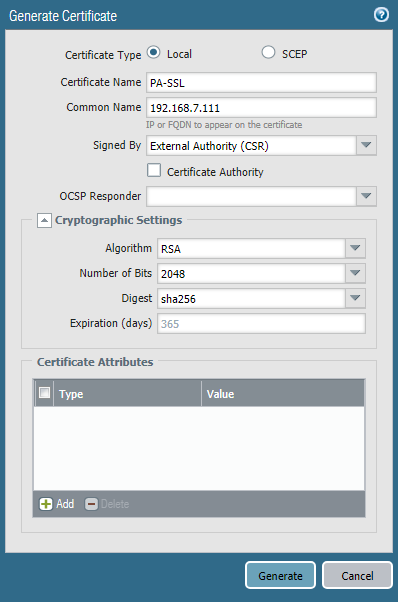

Antes de conectar SSL VPN, el usuario remoto debe ir al portal web, autenticar y descargar el cliente Global Protect. A continuación, este cliente solicitará credenciales y se conectará a la red corporativa. El portal web funciona en modo https y, en consecuencia, debe instalar un certificado para ello. Use un certificado público si es posible. Entonces el usuario no recibirá una advertencia acerca de que el certificado no es válido en el sitio. Si no es posible utilizar un certificado público, debe emitir uno propio, que se utilizará en la página web para https. Puede ser autofirmado o emitido a través de una autoridad de certificación local. La computadora remota debe tener un certificado raíz o autofirmado en la lista de centros raíz confiables para que el usuario no reciba un error al conectarse al portal web. En este ejemplo, se utilizará un certificado emitido a través de la autoridad de certificación de Servicios de certificados de Active Directory.

Para emitir un certificado, debe crear una solicitud de certificado en la sección

Dispositivo -> Gestión de certificados -> Certificados -> Generar . En la solicitud, especifique el nombre del certificado y la dirección IP o FQDN del portal web (Fig. 16). Después de generar la solicitud, descargue el archivo

.csr y copie su contenido en el campo de solicitud de certificado en el formulario web de inscripción web de AD CS. Dependiendo de la configuración de la autoridad de certificación, la solicitud de certificado debe ser aprobada y el certificado emitido debe emitirse en formato de

Certificado Codificado Base64 . Además, debe descargar el certificado raíz de la autoridad de certificación. Luego debe importar ambos certificados en el firewall. Al importar un certificado para un portal web, seleccione la solicitud en el estado pendiente y haga clic en importar. El nombre del certificado debe coincidir con el nombre especificado anteriormente en la solicitud. El nombre del certificado raíz se puede especificar arbitrariamente. Después de importar el certificado, debe crear un

perfil de servicio SSL / TLS en la sección

Dispositivo -> Gestión de certificados . En el perfil, especifique el certificado previamente importado.

Figura 16 - Solicitud de certificado

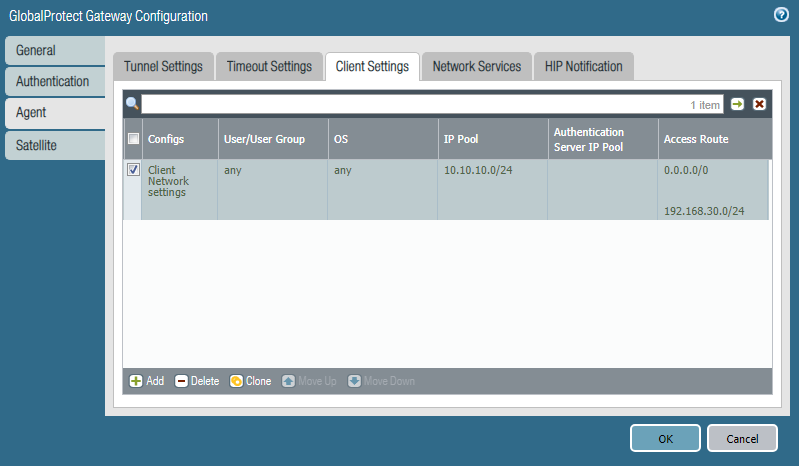

Figura 16 - Solicitud de certificadoEl siguiente paso es configurar los objetos

Global Protect Gateway y

Global Protect Portal en la sección

Red -> Global Protect . En la configuración de

Global Protect Gateway , especificamos la dirección IP externa del firewall, así como el

perfil SSL , el

perfil de autenticación , la interfaz de túnel y la configuración de IP del cliente previamente creados. Debe especificar un grupo de direcciones IP desde las cuales se asignará una dirección al cliente, y Access Route es la subred a la que el cliente tendrá una ruta. Si la tarea es envolver todo el tráfico de usuarios a través del firewall, debe especificar la subred 0.0.0.0/0 (Fig. 17).

Figura 17: Configuración del conjunto de direcciones IP y rutas

Figura 17: Configuración del conjunto de direcciones IP y rutasEntonces necesita configurar el

Global Protect Portal . Especifique la dirección IP del cortafuegos, el

perfil SSL y el

perfil de autenticación y una lista de las direcciones IP externas de los cortafuegos a los que se conectará el cliente. Si hay varios firewalls, puede establecer una prioridad para cada uno, de acuerdo con los usuarios que elegirán un firewall para conectarse.

En la

sección Dispositivo -> Cliente GlobalProtect, debe descargar el

paquete de distribución del cliente VPN de los servidores de Palo Alto Networks y activarlo. Para conectarse, el usuario debe ir a la página web del portal donde se le pedirá que descargue el

Cliente GlobalProtect . Después de descargar e instalar, puede ingresar sus credenciales y conectarse a la red corporativa a través de SSL VPN.

Conclusión

Esta parte de la configuración de Palo Alto Networks está terminada. Esperamos que la información haya sido útil, y el lector tenga una idea de las tecnologías utilizadas en las redes de Palo Alto. Si tiene preguntas sobre la personalización y sugerencias sobre los temas de futuros artículos, escríbalas en los comentarios, estaremos encantados de responder.