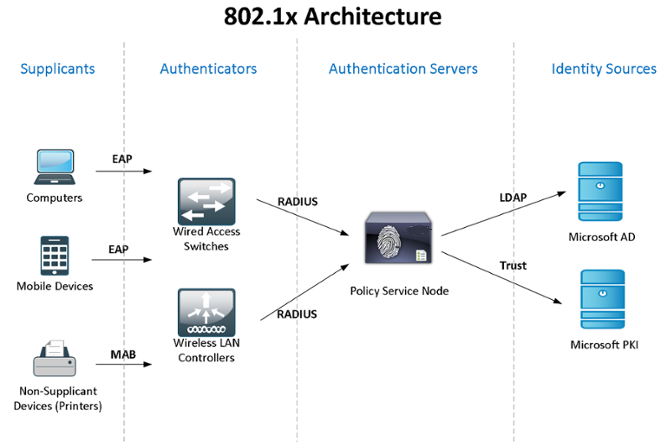

Examinemos en la práctica el uso de Windows Active Directory + NPS (2 servidores para tolerancia a fallas) + estándar 802.1x para control de acceso y autenticación de usuarios - computadoras de dominio - dispositivos. Puede familiarizarse con la teoría del estándar en Wikipedia, en el enlace:

IEEE 802.1XDado que mi "laboratorio" tiene recursos limitados, las funciones de NPS y un controlador de dominio son compatibles, pero le recomiendo que comparta estos servicios críticos.

No conozco las formas estándar de sincronizar las configuraciones (políticas) de Windows NPS, por lo tanto, utilizaremos los scripts de PowerShell lanzados por el programador de tareas (el autor es mi antiguo colega). Para autenticar equipos de dominio y para dispositivos que no saben cómo usar

802.1x (teléfonos, impresoras, etc.), se configurará la Política de grupo y se crearán grupos de seguridad.

Al final del artículo, hablaré sobre algunas de las complejidades de trabajar con 802.1x: cómo usar conmutadores no administrados, ACL dinámicas, etc. Compartiré información sobre los "problemas técnicos" detectados ...

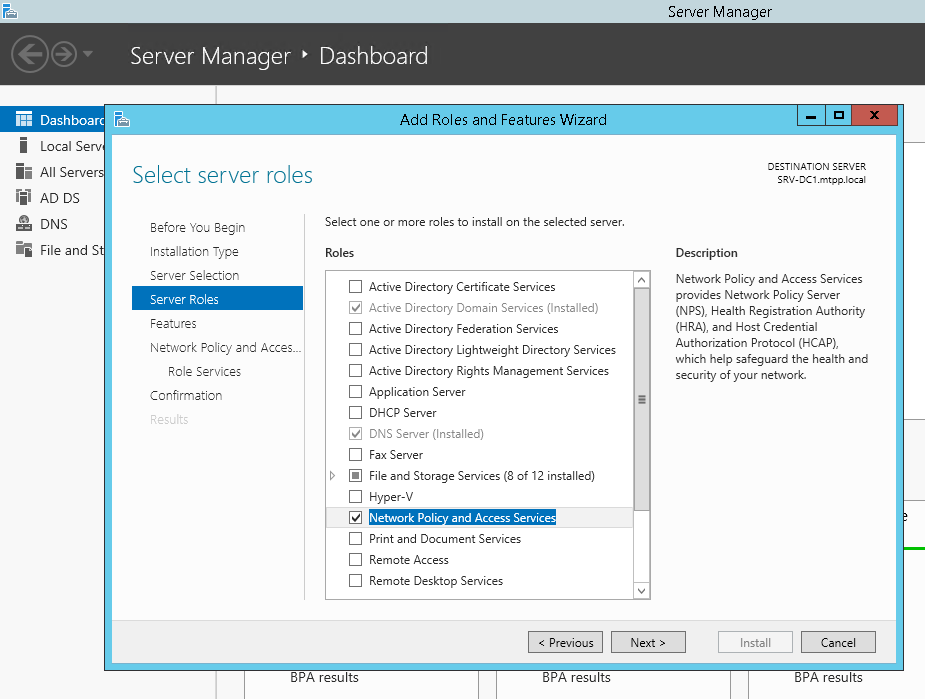

Comencemos instalando y configurando la conmutación por error NPS en Windows Server 2012R2 (todo es igual para 2016): a través del Administrador del servidor -> Asistente para agregar roles y características, seleccione solo Servidor de políticas de red.

o usando PowerShell:

Install-WindowsFeature NPAS -IncludeManagementTools

Una pequeña aclaración: dado que para EAP Protegido (PEAP) definitivamente necesitará un certificado que confirme la autenticidad del servidor (con los derechos de uso apropiados), que será confiable en las computadoras cliente, lo más probable es que también necesite instalar la función de Autoridad de Certificación . Pero supongamos que ya tiene CA instalada ...

Haremos lo mismo en el segundo servidor. Cree una carpeta para el script C: \ Scripts en ambos servidores y una carpeta de red en el segundo servidor

\\ SRV2 \ NPS-config $En el primer servidor, cree un script de PowerShell

C: \ Scripts \ Export-NPS-config.ps1 con el siguiente contenido:

Export-NpsConfiguration -Path "\\SRV2\NPS-config$\NPS.xml"

Después de eso, configure la tarea en el Programador de tareas: "

Export-NpsConfiguration "

powershell -executionpolicy unrestricted -f "C:\Scripts\Export-NPS-config.ps1"

Realizar para todos los usuarios: ejecutar con los permisos más altos

Diariamente: repita la tarea cada 10 minutos. dentro de 8 horasEn el NPS en espera, configure la importación de configuración (políticas):

crear un script de PowerShell:

echo Import-NpsConfiguration -Path "c:\NPS-config\NPS.xml" >> C:\Scripts\Import-NPS-config.ps1

y la tarea de su implementación cada 10 minutos:

powershell -executionpolicy unrestricted -f "C:\Scripts\Import-NPS-config.ps1"

Realizar para todos los usuarios: ejecutar con los permisos más altos

Diariamente: repita la tarea cada 10 minutos. dentro de 8 horasAhora, para la verificación, agregaremos un par de conmutadores a los clientes RADIUS (IP y secreto compartido) en NPS en uno de los servidores (!), Dos políticas de solicitud de conexión:

WIRED-Connect (condición: "el tipo de puerto NAS es Ethernet") y

WiFi -Empresas (condición: "El tipo de puerto NAS es IEEE 802.11"), así como la política de

red de dispositivos de red de acceso (administradores de red):

: Windows - domain\sg-network-admins : - (PAP, SPAP) : RADIUS: - Service-Type - Login - Cisco-AV-Pair - Cisco - shell:priv-lvl=15

Desde el lado de los interruptores, la siguiente configuración: aaa new-model aaa local authentication attempts max-fail 5 ! ! aaa group server radius NPS server-private 192.168.38.151 auth-port 1812 acct-port 1813 key %shared_secret% server-private 192.168.10.151 auth-port 1812 acct-port 1813 key %shared_secret% ! aaa authentication login default group NPS local aaa authentication dot1x default group NPS aaa authorization console aaa authorization exec default group NPS local if-authenticated aaa authorization network default group NPS ! aaa session-id common ! identity profile default ! dot1x system-auth-control ! ! line vty 0 4 exec-timeout 5 0 transport input ssh escape-character 99 line vty 5 15 exec-timeout 5 0 logging synchronous transport input ssh escape-character 99

Después de la configuración, después de 10 minutos, todos los clientes \ políticas \ configuraciones deberían aparecer en el NPS de respaldo y podremos iniciar sesión en los conmutadores utilizando la cuenta ActiveDirectory, un miembro del grupo dominio \ sg-network-admins (que creamos de antemano).

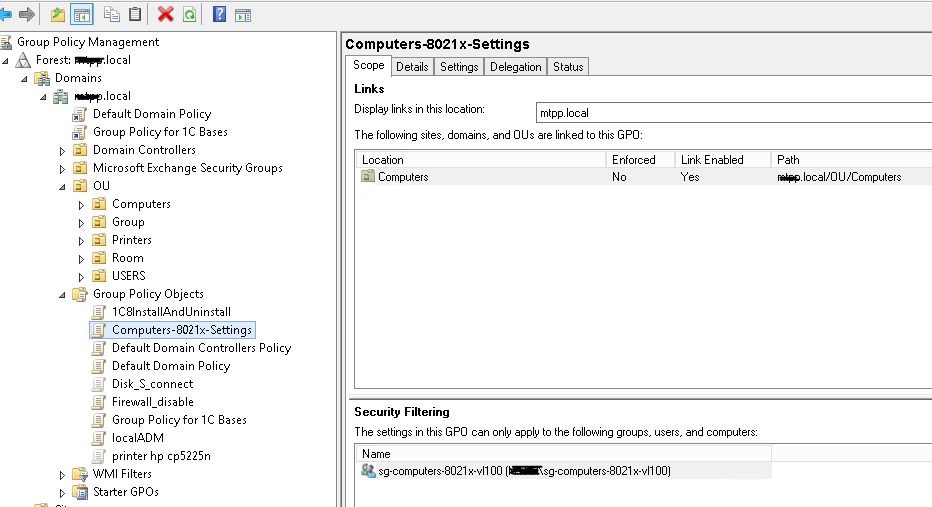

Pasemos a configurar Active Directory: cree una política de grupo y contraseña, cree los grupos necesarios.

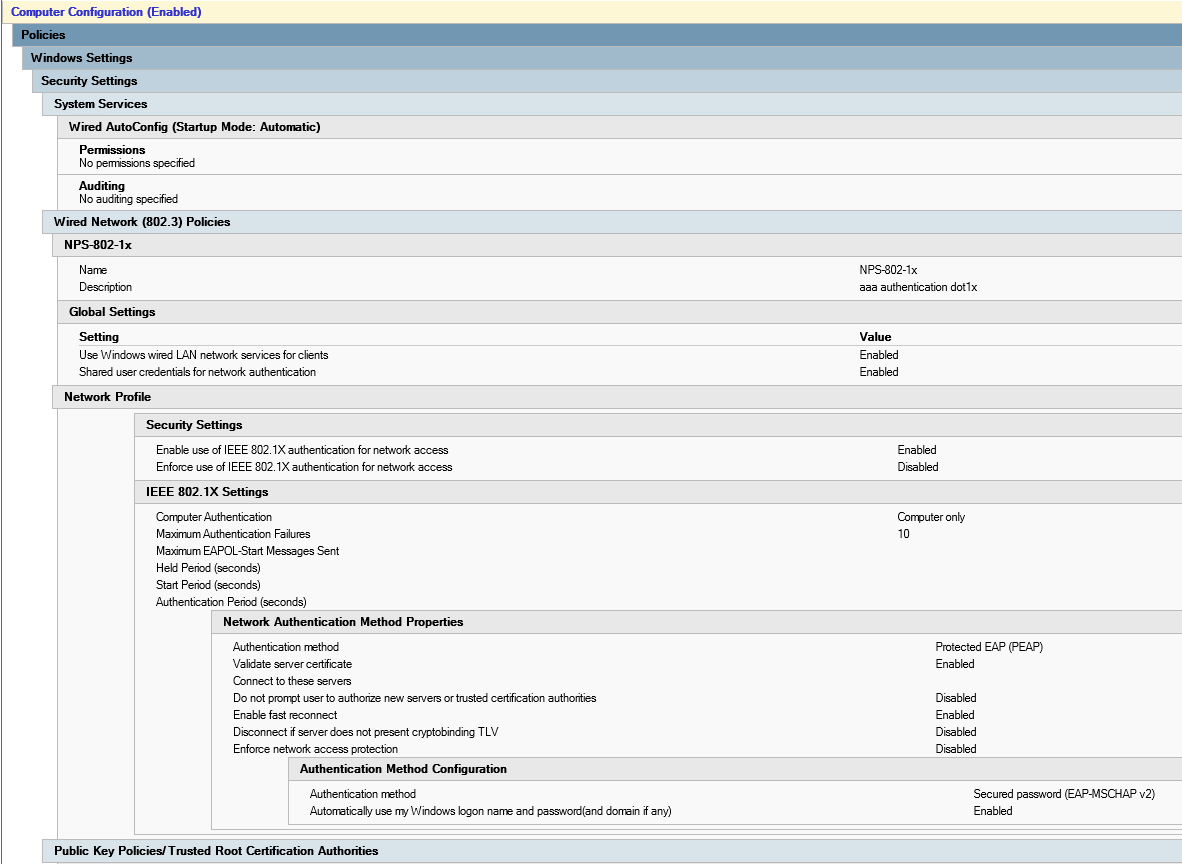

Directiva de grupo

Computers-8021x-Settings :

Computer Configuration (Enabled) Policies Windows Settings Security Settings System Services Wired AutoConfig (Startup Mode: Automatic) Wired Network (802.3) Policies

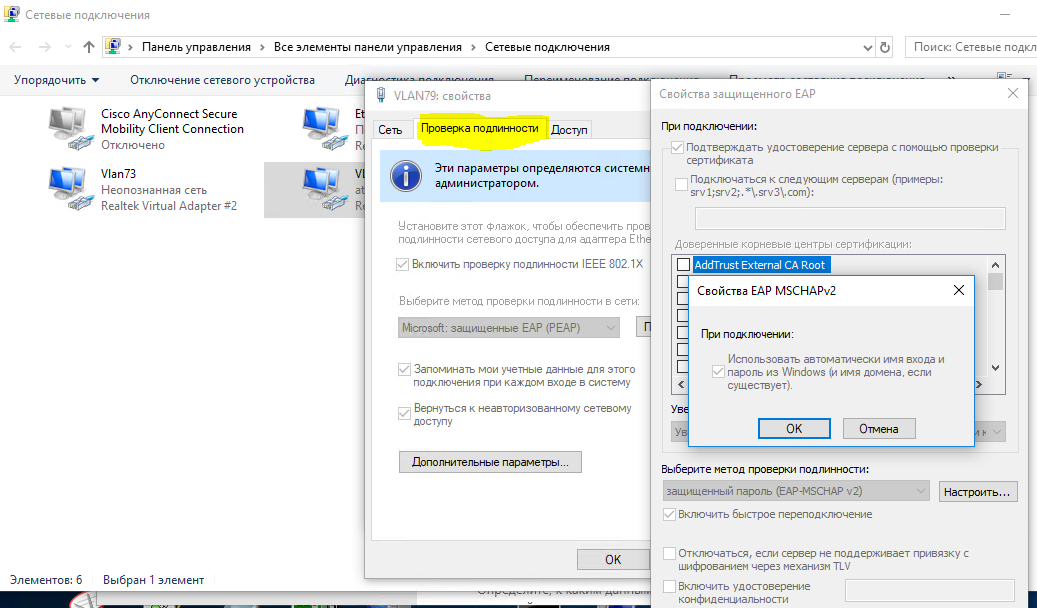

NPS-802-1x Name NPS-802-1x Description 802.1x Global Settings SETTING VALUE Use Windows wired LAN network services for clients Enabled Shared user credentials for network authentication Enabled Network Profile Security Settings Enable use of IEEE 802.1X authentication for network access Enabled Enforce use of IEEE 802.1X authentication for network access Disabled IEEE 802.1X Settings Computer Authentication Computer only Maximum Authentication Failures 10 Maximum EAPOL-Start Messages Sent Held Period (seconds) Start Period (seconds) Authentication Period (seconds) Network Authentication Method Properties Authentication method Protected EAP (PEAP) Validate server certificate Enabled Connect to these servers Do not prompt user to authorize new servers or trusted certification authorities Disabled Enable fast reconnect Enabled Disconnect if server does not present cryptobinding TLV Disabled Enforce network access protection Disabled Authentication Method Configuration Authentication method Secured password (EAP-MSCHAP v2) Automatically use my Windows logon name and password(and domain if any) Enabled

Cree un grupo de seguridad

sg-computers-8021x-vl100 , donde agregaremos las computadoras que queremos distribuir a vlan 100 y configuraremos el filtrado para la política de grupo creada previamente para este grupo:

Puede verificar que la política se haya implementado con éxito abriendo el "Centro de redes y recursos compartidos (Configuración de red e Internet) - Cambiar la configuración del adaptador (Configurar los ajustes del adaptador) - Propiedades del adaptador", donde podemos ver la pestaña "Autenticación":

Cuando esté convencido de que la política se aplicó con éxito, puede proceder a configurar la política de red en el NPS y acceder a los puertos del conmutador.

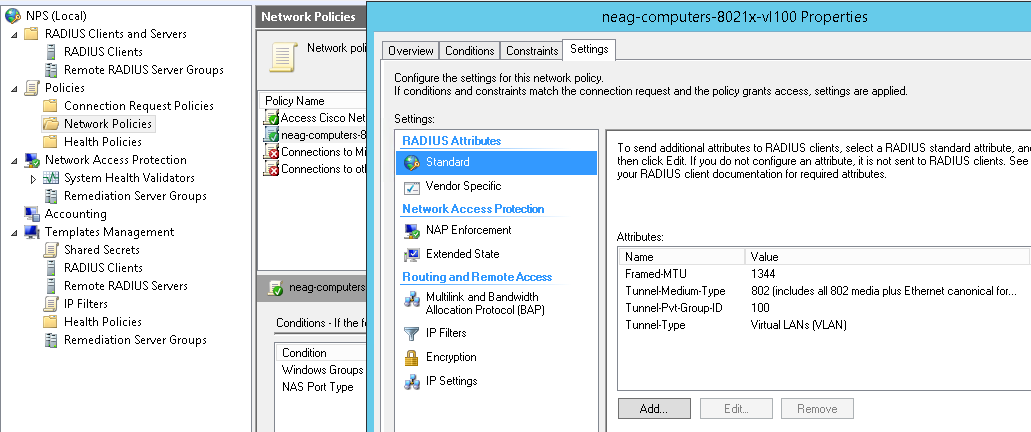

Cree una política de red

neag-computers-8021x-vl100 :

Conditions: Windows Groups - sg-computers-8021x-vl100 NAS Port Type - Ethernet Constraints: Authentication Methods - Microsoft: Protected EAP (PEAP) - Unencrypted authentication (PAP, SPAP) NAS Port Type - Ethernet Settings: Standard: Framed-MTU 1344 TunnelMediumType 802 (includes all 802 media plus Ethernet canonical format) TunnelPrivateGroupId 100 TunnelType Virtual LANs (VLAN)

Configuraciones típicas para el puerto del conmutador (llamo la atención sobre el hecho de que el tipo de autenticación es "multidominio" - Datos y voz, y también es posible autenticarse en la dirección MAC. Para el "período de transición" tiene sentido usar los siguientes parámetros:

authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100

la identificación se ingresa no de "cuarentena", sino de la misma que debe obtener la computadora del usuario después de iniciar sesión correctamente, hasta que nos aseguremos de que todo funcione como debería. Los mismos parámetros se pueden usar en otros escenarios, por ejemplo, cuando se inserta un conmutador no administrado en este puerto y desea que todos los dispositivos conectados a él y no autenticados caigan en un determinado vlan ("cuarentena").

cambiar la configuración del puerto en el modo de host multi-dominio 802.1x default int range Gi1/0/39-41 int range Gi1/0/39-41 shu des PC-IPhone_802.1x switchport mode access switchport nonegotiate switchport voice vlan 55 switchport port-security maximum 2 authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100 authentication host-mode multi-domain authentication port-control auto authentication violation restrict mab dot1x pae authenticator dot1x timeout quiet-period 15 dot1x timeout tx-period 3 storm-control broadcast level pps 100 storm-control multicast level pps 110 no vtp lldp receive lldp transmit spanning-tree portfast no shu exit

Puede verificar que la computadora / teléfono se haya autenticado correctamente con el comando:

sh authentication sessions int Gi1/0/39 det

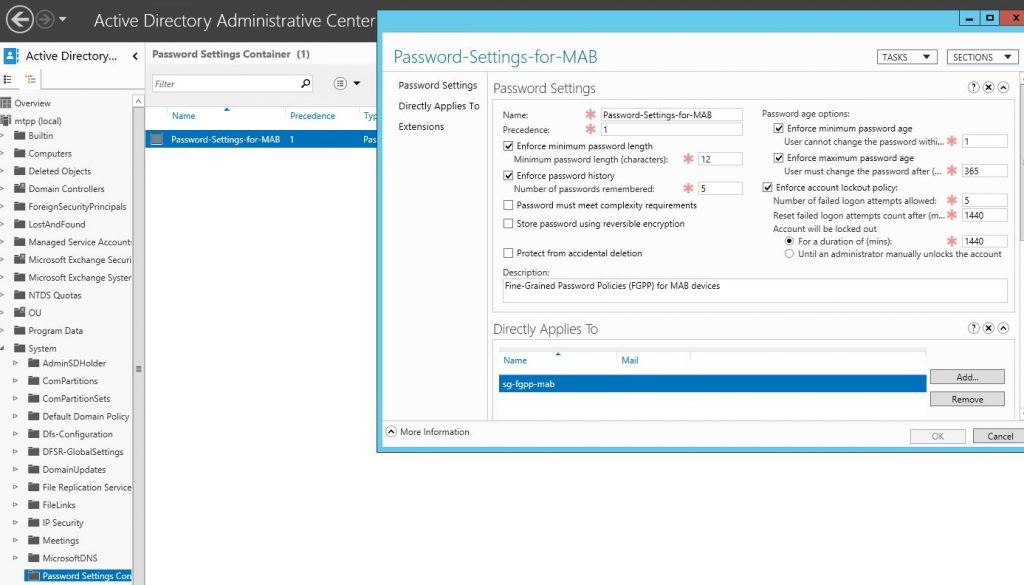

Ahora cree un grupo (por ejemplo,

sg-fgpp-mab ) en Active Directory para teléfonos y agregue un dispositivo de prueba (en mi caso, este es

Grandstream GXP2160 con la dirección masiva

000b.82ba.a7b1 y el

dominio de cuenta correspondiente

\ 000b82baa7b1 ) .

Para el grupo creado, reduciremos los requisitos de la política de contraseñas (usando

Políticas de contraseñas específicas a través del Centro administrativo de Active Directory -> dominio -> Sistema -> Contenedor de configuración de contraseña) con los siguientes parámetros de

Configuración de contraseña para MAB :

lo que nos permite usar la dirección mas de los dispositivos como contraseñas. Después de eso, podemos crear una política de red para la autenticación mab del método 802.1x, llamémosla neag-devices-8021x-voice. Los parámetros son los siguientes:

- Tipo de puerto NAS: Ethernet

- Grupos de Windows - sg-fgpp-mab

- Tipos de EAP: autenticación sin cifrar (PAP, SPAP)

- Atributos RADIUS - Específico del proveedor: Cisco - Cisco-AV-Pair - Valor del atributo: device-traffic-class = voice

después de una autenticación exitosa (no olvide configurar el puerto del conmutador), vea la información del puerto:

sh autenticación se int Gi1 / 0/34 ---------------------------------------- Interface: GigabitEthernet1/0/34 MAC Address: 000b.82ba.a7b1 IP Address: 172.29.31.89 User-Name: 000b82baa7b1 Status: Authz Success Domain: VOICE Oper host mode: multi-domain Oper control dir: both Authorized By: Authentication Server Session timeout: N/A Idle timeout: N/A Common Session ID: 0000000000000EB2000B8C5E Acct Session ID: 0x00000134 Handle: 0xCE000EB3 Runnable methods list: Method State dot1x Failed over mab Authc Success

Ahora, como se prometió, considere un par de situaciones no tan obvias. Por ejemplo, necesitamos conectar computadoras \ dispositivos de usuarios a través de un conmutador no administrado (conmutador). En este caso, la configuración del puerto se verá así:

cambiar la configuración del puerto en modo host multi-modo 802.1x interface GigabitEthernet1/0/1 description *SW – 802.1x – 8 mac* shu switchport mode access switchport nonegotiate switchport voice vlan 55 switchport port-security maximum 8 ! - - authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100 authentication host-mode multi-auth ! – authentication port-control auto authentication violation restrict mab dot1x pae authenticator dot1x timeout quiet-period 15 dot1x timeout tx-period 3 storm-control broadcast level pps 100 storm-control multicast level pps 110 no vtp spanning-tree portfast no shu

PD: se notó una falla muy extraña: si el dispositivo estaba conectado a través de un interruptor de este tipo y luego estaba atascado en un interruptor administrado, NO funcionará hasta que reiniciemos el interruptor (!) Hasta que encuentre otras formas de resolver este problema.

Otro punto relacionado con DHCP (si se usa la inspección IP dhcp), sin esas opciones:

ip dhcp snooping vlan 1-100 no ip dhcp snooping information option

por alguna razón, la dirección IP no se puede recibir correctamente ... aunque esto puede ser una característica de nuestro servidor DHCP

Y Mac OS y Linux (en el que el soporte 802.1x es nativo) están intentando autenticarse con el usuario, incluso si la autenticación por dirección masiva está configurada.

En la siguiente parte del artículo, consideraremos el uso de 802.1x para conexión inalámbrica (dependiendo del grupo en el que se encuentre la cuenta de usuario, la "soltaremos" en la red correspondiente (vlan), aunque se conectarán al mismo SSID).