En primer lugar, recordemos una precedencia de política de grupo estándar:

Local - Sitio - Dominio - Unidad organizativa (LSDOU) . De nivel menos específico a más específico. Significa que la configuración de GPO local se aplicará primero, luego a nivel de sitio, a nivel de dominio, etc. Y la última configuración aplicada (OU GPO) tiene la mayor prioridad en el sistema resultante. Sin embargo, si un administrador de dominio

no configuró algunas configuraciones en los GPO de nivel superior (por ejemplo, Habilitar / Deshabilitar el servicio de Windows Defender) pero las mismas configuraciones

se han configurado en el GPO de nivel local, se aplicarán las últimas. Sí, incluso la máquina es un miembro de dominio.

Los archivos GPO locales se encuentran en la

carpeta oculta

% systemroot% \ System32 \ GroupPolicy y, por supuesto, tiene dos ámbitos (ubicados en subcarpetas): para Usuario y para Computadora. Cualquier usuario (aquí me refiero a un "tipo malo", por supuesto), que tiene acceso a esta (s) carpeta (s), puede copiar un archivo

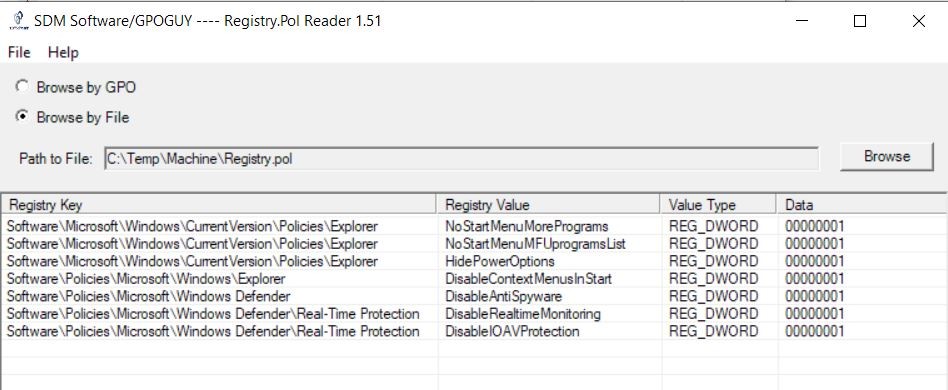

Registry.pol y verificar / cambiar la configuración de GPO local. Un intruso puede usar una aplicación de terceros, como un Visor RegPol:

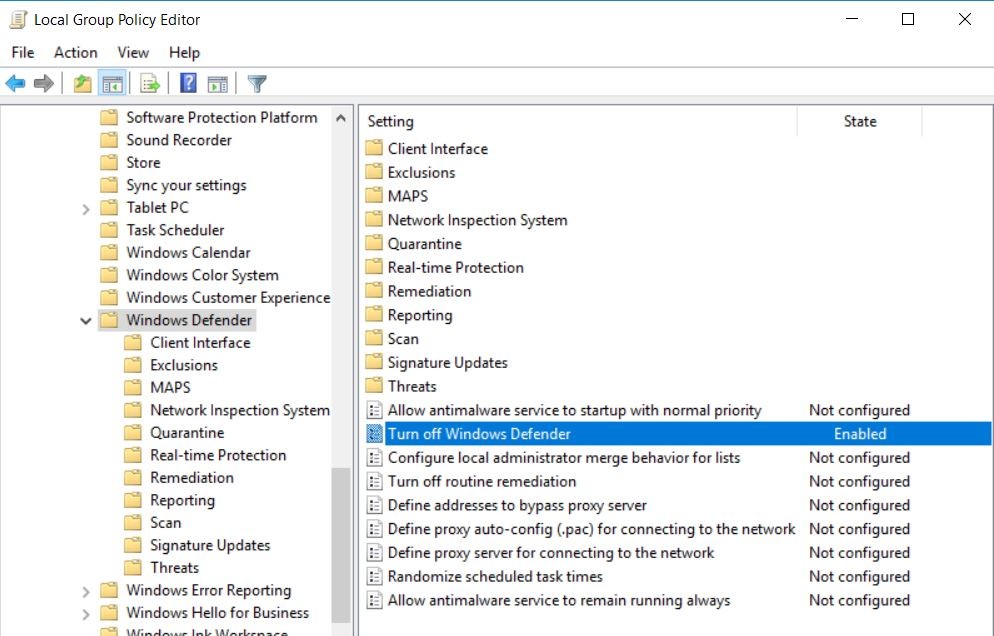

O puede copiar todas las subcarpetas% systemroot% \ System32 \ GroupPolicy en su máquina y cambiar esta configuración a través del complemento Standart

Group Policy Editor (gpedit.msc):

Después de cambiar la configuración, el intruso puede copiar estos archivos nuevamente en la máquina pirateada y reemplazar las políticas locales actuales. La próxima vez que ocurra el proceso de actualización de GP, se aplicarán todas las configuraciones nuevas de GPO, incluidas las locales. En mi ejemplo, el servicio de Windows Defender se desactiva:

Bueno, ¿cómo detectar estas acciones de intrusos utilizando métodos forenses digitales? En realidad, no es gran cosa si tenemos un clon de disco duro (imagen) para investigación.

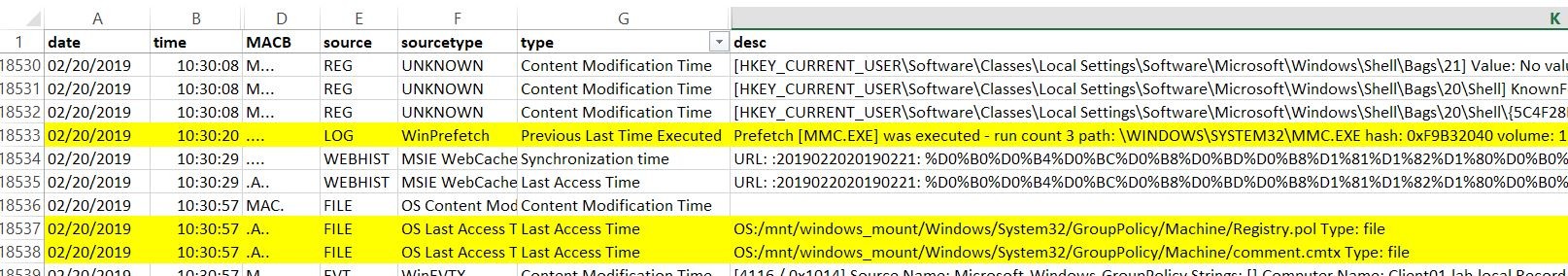

Analicemos la imagen de interés con

plaso . Por lo general, si alguien con derechos administrativos cambia una política local legalmente, lo hace con un complemento estándar de Windows. Entonces, obviamente detectaremos acciones secuenciales: abrir mmc.exe -> acceder a los archivos Registry.pol y comment.cmtx:

También puede consultar el archivo de registro

Microsoft-Windows-GroupPolicy Operational.evtx para el

Id. De evento 4016 (Windows 10) que se produjo al mismo tiempo con Registry.pol modificado. Nota: como descubrí, solo se realizaron cambios en las Plantillas administrativas que se registran en los registros de GPO.

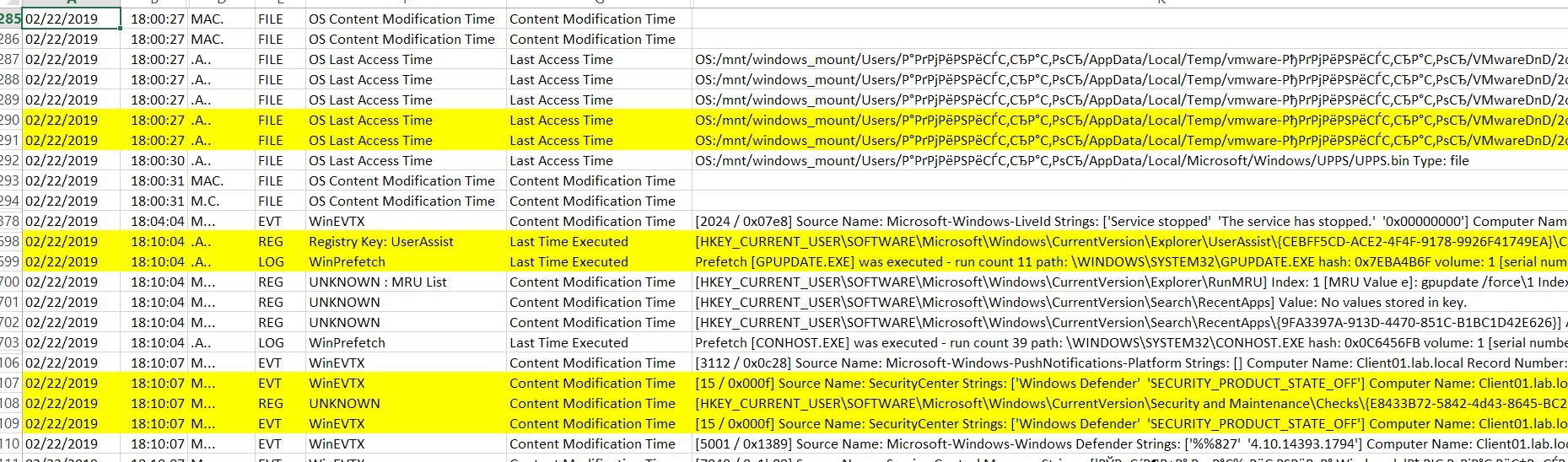

Si alguien cambia los archivos de una política local utilizando copiar y reemplazar, detectará eventos similares en los resultados de plaso:

En este ejemplo, copié todos los archivos de políticas locales manualmente en la carpeta% systemroot% \ System32 \ GroupPolicy (era una máquina virtual VMware, por lo que puede ver la carpeta VMware-DnD) y después de 10 minutos ejecuté

gpupdate / force comando Verá que el estado de Windows Defender se cambió a APAGADO, porque esta opción la hice en la política local antes de copiar.

Ok, en conclusión: si se detectaron algunos cambios inesperados en la configuración de la computadora, intente verificar si fue un cambio de política local impulsado por intrusos o no.

Gracias de nuevo por la atención! ¡Volveré pronto con algo nuevo y bueno!