Escribo mucho sobre el descubrimiento de bases de datos de acceso libre en casi todos los países del mundo, pero casi no hay noticias sobre las bases de datos rusas que quedan en el dominio público. Aunque recientemente escribió sobre el "brazo del Kremlin", que el investigador holandés descubrió con miedo en más de 2000 bases de datos abiertas.

Puede haber una idea errónea de que todo es maravilloso en Rusia y que los propietarios de grandes proyectos en línea rusos son responsables de almacenar los datos de los usuarios de manera responsable. Me apresuro a desacreditar este mito en este ejemplo.

Aparentemente, el servicio médico en línea ruso DOC + logró abandonar la base de datos ClickHouse con registros de acceso en el dominio público. Desafortunadamente, los registros se ven tan detallados que los datos personales de los empleados, socios y clientes del servicio podrían estar expuestos a una posible fuga.

Lo primero es lo primero ...

: . . , .

Conmigo, como con el propietario del canal de Telegram " Fugas de información ", un lector del canal se puso en contacto conmigo, que deseaba permanecer en el anonimato e informar literalmente lo siguiente:

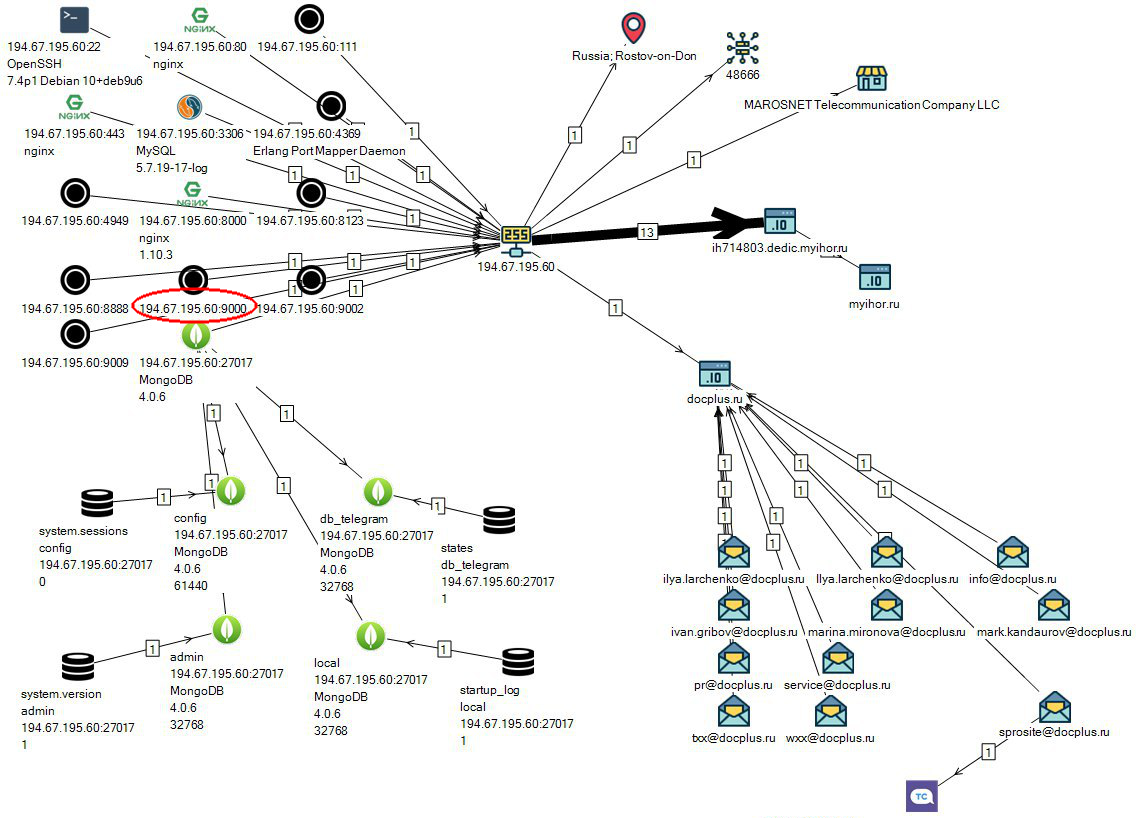

Se descubrió un servidor ClickHouse abierto en Internet, que pertenece a doc +. La dirección IP del servidor coincide con la dirección IP en la que está configurado el dominio docplus.ru.

De Wikipedia: DOC + (New Medicine LLC) es una compañía médica rusa que brinda servicios en el campo de la telemedicina, llama a un médico en su hogar, almacena y procesa datos médicos personales . La compañía recibió inversiones de Yandex.

A juzgar por la información recopilada, la base de datos ClickHouse estaba disponible de forma gratuita, y cualquiera que conociera la dirección IP podría obtener datos de ella. Estos datos supuestamente resultaron ser registros de acceso al servicio.

Como puede ver en la imagen de arriba, además del servidor web www.docplus.ru y el servidor ClickHouse (puerto 9000), el MongoDB de base abierta "cuelga" en la misma dirección IP (en la que, aparentemente, no hay nada interesante).

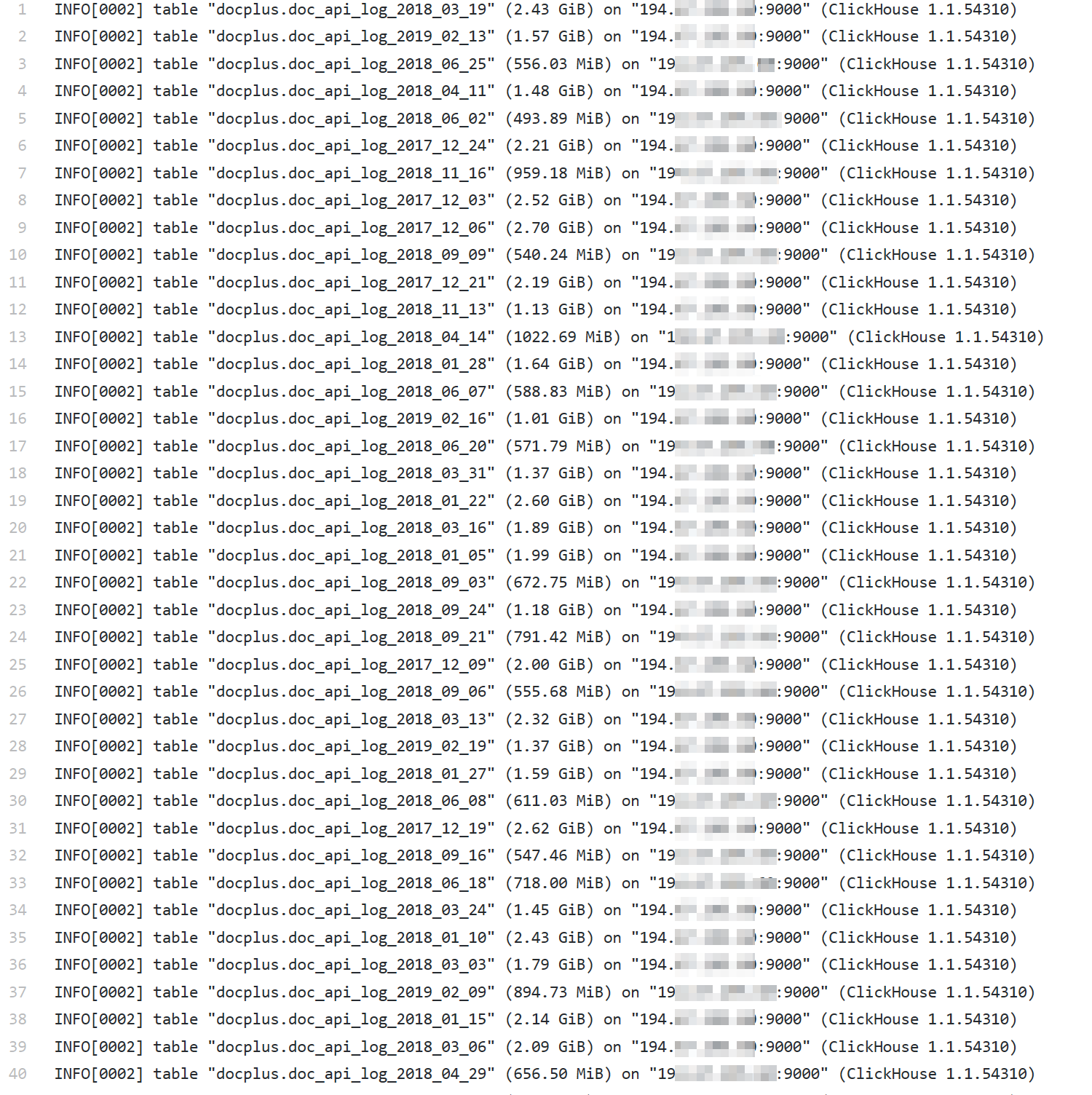

Hasta donde sé, el motor de búsqueda Shodan.io se usó para detectar el servidor ClickHouse (escribí por separado sobre cómo los investigadores descubren bases de datos abiertas ) junto con un script especial ClickDown que verificó la base de datos encontrada por falta de autenticación y enumeró todas sus tablas. En ese momento, parecía haber 474 de ellos.

De la documentación se sabe que, de manera predeterminada, el servidor ClickHouse escucha HTTP en el puerto 8123. Por lo tanto, para ver lo que está contenido en las tablas, es suficiente ejecutar algo como esta consulta SQL:

http://[IP-]:8123?query=SELECT * FROM [ ]

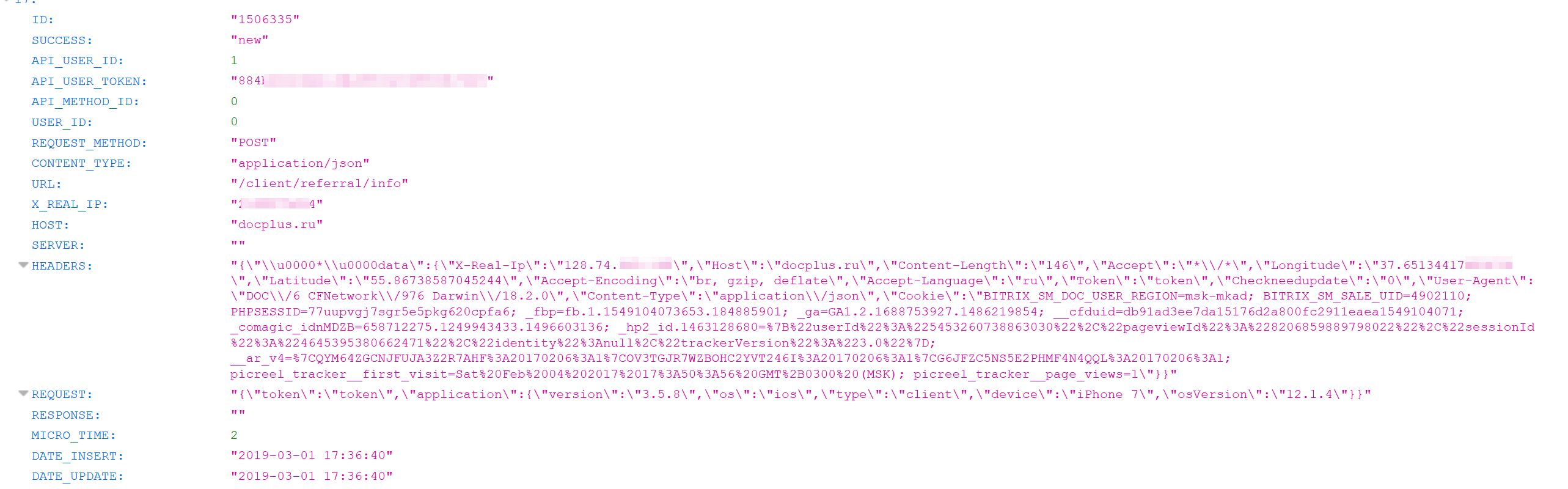

Como resultado de la consulta, probablemente podría devolver lo que se indica en la siguiente captura de pantalla:

De la captura de pantalla queda claro que la información en el campo HEADERS contiene datos sobre la ubicación del usuario (latitud y longitud) del usuario, su dirección IP, información sobre el dispositivo desde el que se conectó al servicio, la versión del sistema operativo, etc.

Si se le ocurrió a alguien modificar un poco una consulta SQL, por ejemplo, así:

http://[IP-]:8123?query=SELECT * FROM [ ] WHERE REQUEST LIKE '%25Profiles%25'

podría devolver algo similar a los datos personales de los empleados, a saber: nombre, fecha de nacimiento, sexo, TIN, dirección de registro y lugar de residencia real, números de teléfono, puestos, direcciones de correo electrónico y mucho más:

Toda esta información de la captura de pantalla anterior es muy similar a los datos del departamento de personal de 1C: Enterprise 8.3.

Después de ver el parámetro API_USER_TOKEN, puede pensar que se trata de un token "funcional" con el que puede realizar diversas acciones en nombre del usuario, incluida la recepción de sus datos personales. Pero, por supuesto, no puedo decir esto.

Por el momento, no hay información de que el servidor ClickHouse todavía esté disponible gratuitamente en la misma dirección IP.

New Medicine LLC ha generado una declaración oficial sobre el incidente. La declaración contiene muchas letras, que resumen brevemente: “Fuga menor. El factor humano. Menos del 1%. Entorno de prueba (en la IP principal!) ". No soy demasiado vago para leer la declaración completa:

La empresa New Medicine LLC (DOC +) es la operadora de los datos personales y, por lo tanto, toma todas las medidas de protección requeridas por la ley. La compañía ha introducido equipos de seguridad modernos que han pasado los procedimientos de certificación necesarios por parte de FSB y FSTEC. Desarrolló procesos internos de gestión y control sobre el estado de seguridad de los sistemas de información en los que se procesan los datos personales. La política de protección y procesamiento de datos personales está disponible para su estudio en nuestro sitio web.

DOC + utiliza el servicio ClickHouse para depurar la funcionalidad de las mejoras en los productos del cliente. ClickHouse carga datos de un entorno de prueba y producción. El servicio ClickHouse opera en los servidores de la compañía, cuyo acceso está estrictamente regulado y limitado. La aparición de datos de ClickHouse en el dominio público se debió a un error relacionado con el factor humano. El acceso a los datos se cerró rápidamente el 17/03/19 inmediatamente después de la publicación de la vulnerabilidad. La compañía analiza regularmente las vulnerabilidades en el sistema de protección de datos personales, y este error definitivamente se habría detectado y corregido. Desafortunadamente, no tuvimos tiempo para hacerlo hasta que otros especialistas descubrieron el error.

Se puso a disposición del público temporalmente una cantidad insignificante de datos, lo que no puede tener consecuencias negativas para los empleados y usuarios del servicio DOC +. En el momento del incidente, ClickHouse tenía datos principalmente del entorno de prueba. Los datos públicos de los clientes que están en el dominio público son anónimos, el tema de los datos personales podría ser identificado por ellos solo si se recibió toda la base de datos. Un análisis del historial de acceso a la base de datos y el tráfico saliente de nuestros servidores sugiere que la fuga podría afectar <1% de toda la información.

El hecho del incidente es un proceso interno en curso. Estamos desarrollando y ya hemos comenzado a implementar medidas adicionales para reforzar aún más la protección de datos. Lamentamos el incidente, pero una vez más enfatizamos la ausencia de consecuencias negativas para nuestros clientes. Su seguridad y privacidad son una prioridad para todo el equipo de DOC + desde los primeros días de la empresa.