Prólogo

Érase una vez a principios de la década de 2000, muchos se entretuvieron por el hecho de que regularmente "escaneaban" las redes de su proveedor, y a veces objetivos aún más distantes, para detectar máquinas y recursos de Windows (SMB), disponibles para leer (escribir). El proceso de búsqueda fue primitivo: se estableció un rango de direcciones IP o una máscara de red, y a través de varias herramientas (LANguard Network Scanner, xIntruder y similares) se escanearon direcciones y se ubicaron servidores. A menudo, las máquinas detectadas estaban disponibles para leer, con menos frecuencia para escribir, diversos recursos de red (discos, impresoras, directorios). A través de una sesión anónima, a través de IPC $ y el usuario "Invitado", fue posible transferir recursos en la máquina, a veces había miembros de los "Administradores" sin contraseñas y, a veces, después de un efecto más "activo" en las máquinas detectadas, era posible encontrar servidores con Windows NT 4.0 o Windows 2000 Servidor. Si la suerte se dignó a encontrar máquinas con el entonces Windows 98 generalizado, entonces se hizo más fácil: en esos días, el sistema operativo especificado contenía muchas vulnerabilidades diferentes, incluida la implementación de trabajar con SMB, la fuerza bruta para acceder al recurso se llevó a cabo en cuestión de minutos, incluso en el acceso telefónico conexiones Para aquellos que quieren sumergirse en los viejos tiempos, está escrito en detalle sobre el "acceso" a Windows 9x - Hacking Exposed: Network Security Secrets & Solutions. Capítulo 4: Hackear Windows 95/98 y Me . Pero el resto del artículo no se trata de eso.

Nunca hubiera pensado que en 2019, tal "entretenimiento" es posible. La similitud radica en la facilidad de encontrar los recursos disponibles de otras personas para todos los curiosos. Además, no nos centraremos en una tendencia popular en los últimos 2 años: la búsqueda de bases de datos MongoDB o Elasticsearch abiertas para el acceso, sino en un servicio un poco más práctico.

Además, propongo no evaluar todo el procedimiento, su norma ética, noto que esta publicación no es un llamado a acciones que puedan atribuirse a algunos artículos del Código Penal de la Federación Rusa o normas similares de las leyes de otros estados.

Sistema de archivos de red (NFS)

Sistema de archivos de red (NFS) : un protocolo para el acceso de red a los sistemas de archivos, le permite conectar (montar) sistemas de archivos remotos a través de una red, proporciona a los usuarios acceso a los archivos, le permite trabajar con estos archivos de la misma manera que con los locales.

La mayoría del almacenamiento conectado a la red (NAS) disponible en el mercado, por supuesto, admite NFS y proporciona acceso a recursos locales, así como a cualquier servidor con un sistema operativo en el que sea posible implementar el servicio NFS.

La configuración para acceder a los recursos del servidor desde cualquier sistema operativo Ubuntu y la dirección IP 192.168.1.1 se encuentran en el archivo / etc / exports y son entradas del formulario:

- / data / place1 192.168.1.0/255.255.255.0(rw,no_subtree_check,nohide,async) 192.168.101.0/255.255.255.0(rw,no_subtree_check,nohide,async)

- data / place2 192.168.1.0/255.255.255.0(rw,no_subtree_check,nohide,async) 192.168.101.0/255.255.255.0(rw,no_subtree_check,nohide,async)

En este caso, el acceso NFS al servidor y su recurso / datos / lugar1 es posible para clientes con direcciones IP de las redes 192.168.1.0/255.255.255.0, 192.168.101.0/255.255.255.0.

Monte el recurso remoto en un directorio local, por ejemplo, / home / user / example, si el cliente está en una subred permitida y el cliente para NFS está instalado, es posible mediante el comando (Ubuntu):

mount -t nfs 192.168.1.1:/data/place1 /home/user/example

Si en lugar de direcciones IP * o (todos) está indicado, entonces a menudo, cualquier cliente puede montar un recurso remoto en su sistema.

El usuario (por ejemplo, en Ubuntu) solo necesita escribir el terminal: showmount -e ip-target y obtener información sobre los recursos disponibles en el servidor (lista de exportación del servidor).

Por ejemplo:

showmount -e 81.24..

Export list for 81.24..:

/home/admin 192.168.52.1/24

Por lo tanto, se forma el siguiente escenario: para detectar servidores que ejecutan NFS, determinar los recursos disponibles en los servidores, consolidar el resultado en un único formulario de salida y luego proceder de acuerdo con la situación.

Lo que puede estar en los recursos, obviamente, cualquier cosa:

- archivos personales de usuarios de Internet, por ejemplo, en casos de dispositivos NAS "abiertos";

- directorios con archivos de empresas enteras, bases de datos, archivos de bases de datos;

- a menudo directorios con direcciones / home / * (a veces con claves en .ssh y de escritura);

- directorios con archivos de sistemas de videovigilancia;

- otro ...

Obtener direcciones IP

Con respecto al descubrimiento de servidores con NFS en Internet global, hay 2 formas: de forma independiente, utilizando varias herramientas y resultados de escaneo, bases de datos y servicios de terceros ya preparados. De hecho, todo se reduce a obtener una lista de direcciones IP. En la red local, creo que la opción es obvia: actuar de forma independiente.

Los puertos TCP abiertos 111, 2049 pueden servir como evidencia del funcionamiento del servicio NFS.

Para obtener de forma independiente una lista de direcciones IP del servidor, es suficiente escanear el rango de direcciones o toda la subred para detectar la presencia de los puertos abiertos indicados. Cualquier herramienta es adecuada para esto: nmap, masscan, etc.

Por ejemplo, con el comando masscan -p111,2049 200.26.1XX.0/24 —rate=10000 red 200.26.1XX.0 / 24 se escaneará durante varios segundos en busca de puertos abiertos 111, 2049:

Scanning 256 hosts [2 ports/host]

Discovered open port 2049/tcp on 200.26.1XX.28

Discovered open port 111/tcp on 200.26.1XX.15

Discovered open port 111/tcp on 200.26.1XX.20

Discovered open port 111/tcp on 200.26.1XX.28

Además de cada una de las direcciones IP detectadas, es posible aplicar el comando:

showmount --no-headers -e 200.26.1XX.28

Resultado:

/usr/common *

Obviamente, es posible escanear millones de direcciones IP del espacio de Internet usted mismo, pero esta no es la forma más rápida, y luego el maravilloso servicio Shodan puede ser la solución a la subtarea, por supuesto, hay otras, pero esta con una sintaxis y API muy convenientes. Profundizar en la descripción de las capacidades del servicio no es el propósito del artículo. Brevemente: el servicio proporciona una búsqueda avanzada de dispositivos conectados a Internet. Los criterios de búsqueda pueden ser identificadores de red y otros metadatos: números de serie de certificados y similares. Shodan tiene muchas características para la búsqueda dirigida, pero no encontré una búsqueda separada en NFS, ya que, por ejemplo, hay un criterio de producto con un nombre de producto: mongodb, elástico o apache. Por lo tanto, a través de Web NFS es posible buscar las siguientes consultas: nfs, tcp 2049, tcp 111, Portmap: 2049, etc., como desee.

O instale el cliente Shodan (CLI), inicialice su API CLAVE al servicio e invoque una búsqueda desde la línea de comandos, por ejemplo:

- shodan search --fields ip_str, port Portmap: 2049

- shodan search --fields ip_str, port --separator, nfs

Resultado:

139.196.154.23,111,

198.27.116.37,111,

95.211.192.96,111,

80.23.66.122,111,

210.116.82.97,111,

192.198.82.3,111,

165.227.67.242,111,

116.12.48.9,111,

85.34.250.102,111,

182.75.249.197,111,

192.151.212.175,111,

119.216.107.127,111,

217.59.68.2,111,

178.159.12.97,111,

...

Entonces, es comprensible cómo obtener las listas de direcciones IP de dispositivos con un servicio NFS válido.

Hay muchas maneras de resolver este problema en masa: escribir scripts de bash, organizar una canalización complicada de una cadena de comandos con una llamada a showmount y otras opciones, a quién le gusta qué.

En mi investigación, resolví este problema en Python, y de dos maneras diferentes. El primero es conectarse a través de ssh a su servidor personal en Ubuntu con un cliente NFS y luego invocar el comando showmount con el grupo deseado de direcciones IP. La segunda solución está en Python puro.

Supongo que puede surgir una pregunta: ¿por qué es tan difícil, por qué en Python?

Porque, como en mi artículo anterior sobre Habr, usaré la herramienta Lampyre, a la que el 26 de febrero publicaron una API que le permite escribir sus módulos en la plataforma en Python.

LampyreBrevemente sobre Lampyre, una plataforma de software para OSINT y análisis de datos con un cliente "grueso" para Windows, un análogo de la herramienta conocida y popular para el mismo propósito: Maltego. Al igual que en Maltego, Lampyre "listo para usar" proporciona un conjunto de solicitudes de diversos servicios. Las consultas son conceptualmente equivalentes a las transformaciones de un producto mejor conocido. Si falta algo, ahora es posible escribir sus propias solicitudes. Las solicitudes suministradas con Lampyre se ejecutan en la infraestructura de la plataforma, escritas independientemente, en la máquina. Es decir, el usuario debe tener Python instalado y todas las bibliotecas necesarias utilizadas en el código.

Decidí probar las capacidades de la API. El punto clave es que Lampyre ya tiene varias "solicitudes" a Shodan, especialmente porque el usuario no necesita tener su propia API CLAVE del servicio. Por lo tanto, con una solicitud, puede obtener listas de direcciones IP con el servicio NFS generado, y con la segunda solicitud, el módulo que escribí verificará los recursos disponibles y visualizará el resultado con las características de los recursos en el mismo gráfico.

Y aqui Corea

Durante la búsqueda de Shodan y probar el módulo, se hizo interesante ver la situación con la calidad y cantidad de resultados de escaneo del servicio de Shodan en países asiáticos, cómo están las cosas con recursos inseguros. La elección recayó en la República de Corea, creo que no hay necesidad de decir que Corea del Sur es un país muy avanzado tecnológicamente, y le sugerí que puede encontrar algo interesante en sus redes.

Búsqueda por Shodan, en Consulta: nfs , en País: código de la República de Corea, kr

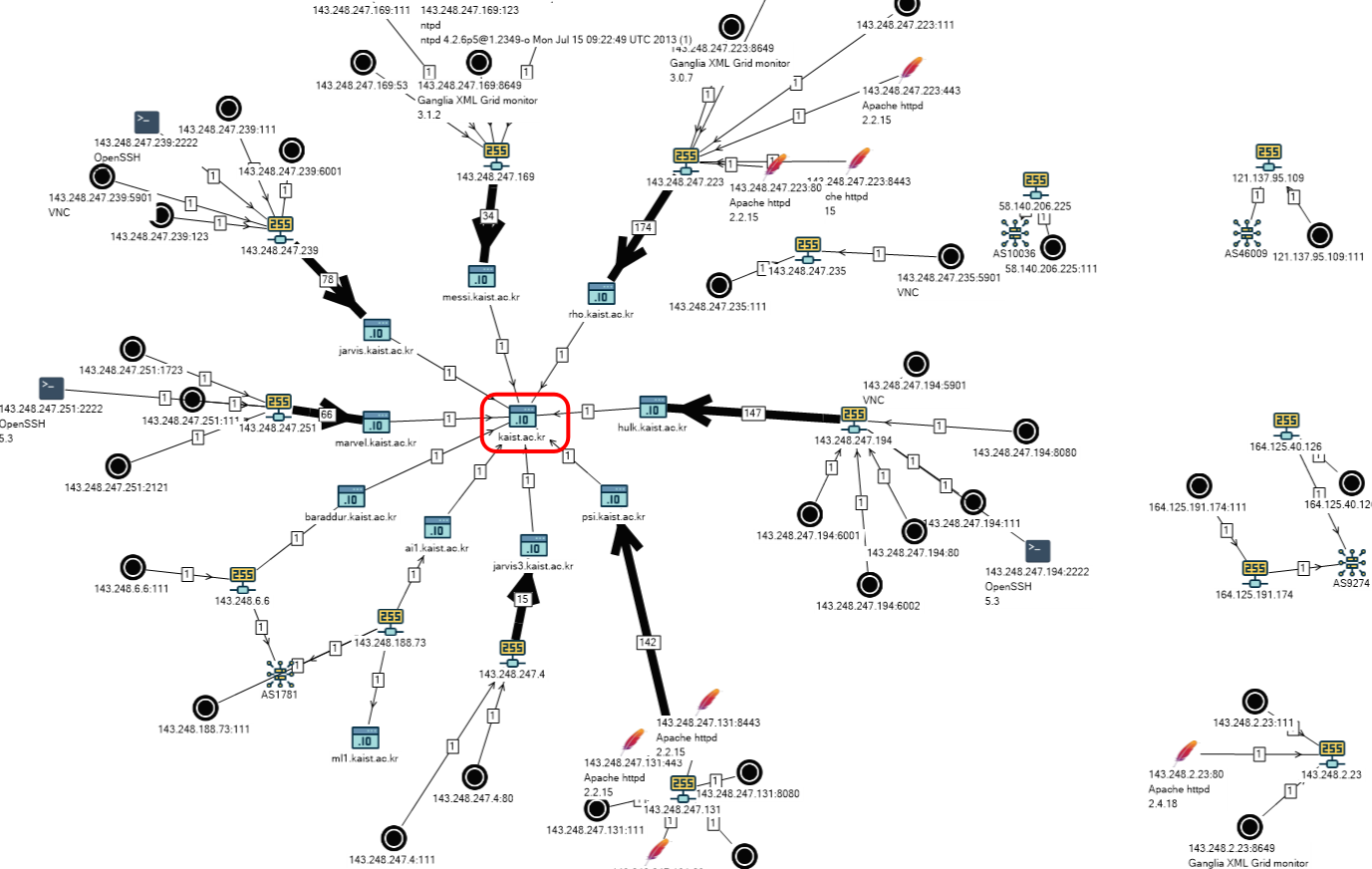

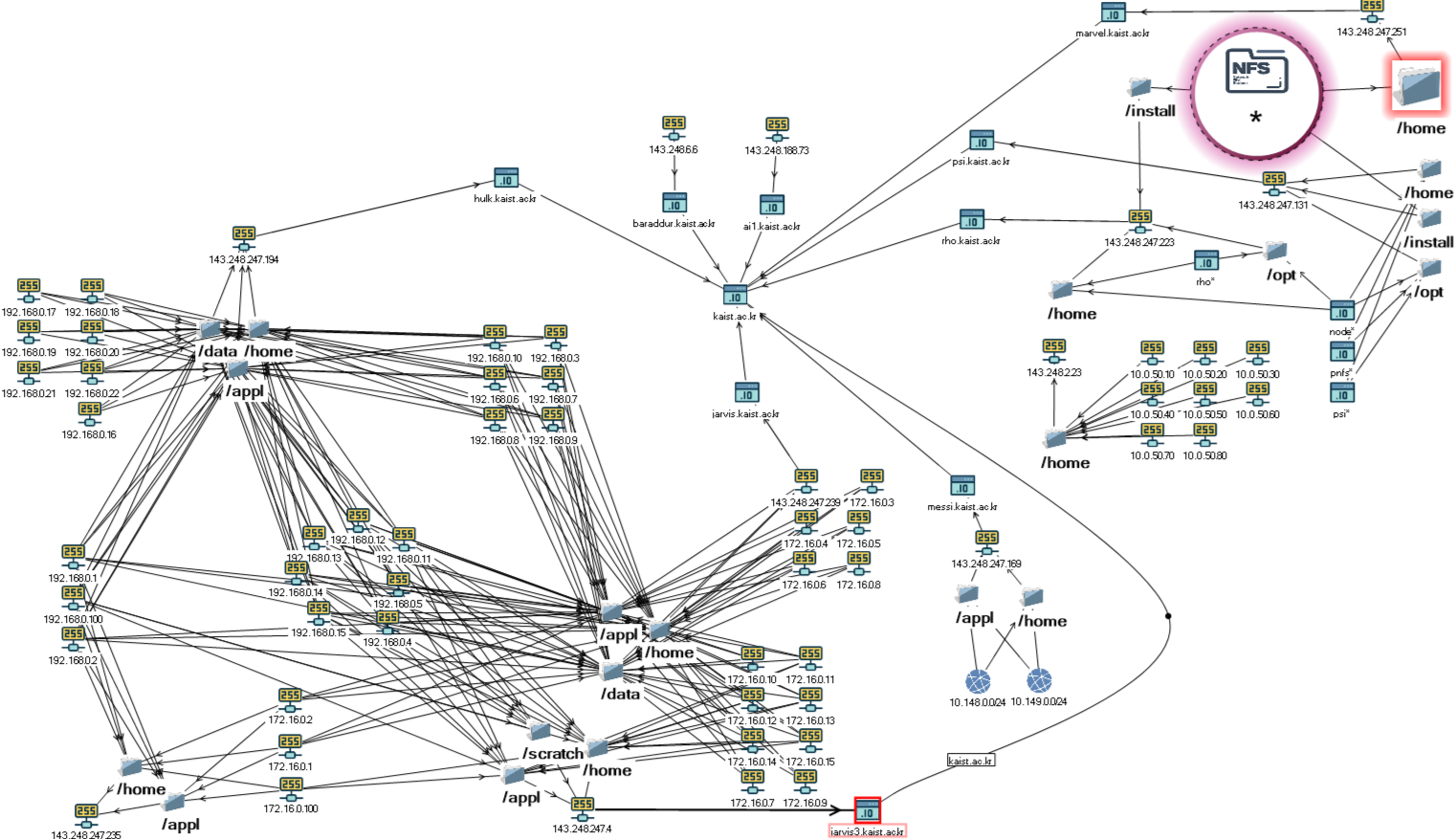

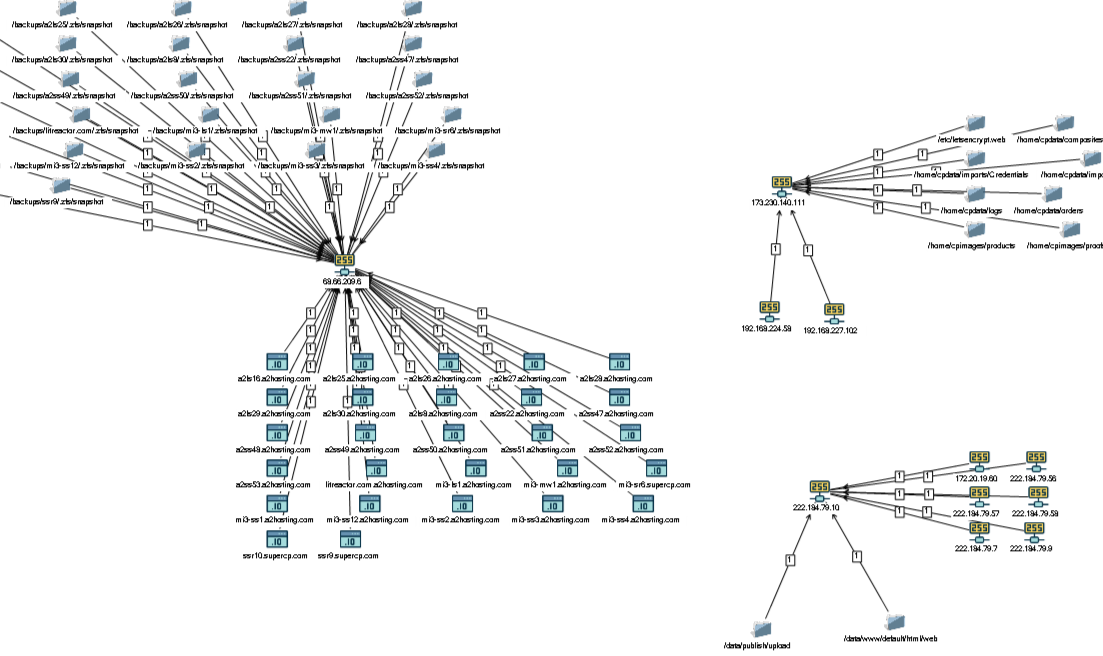

El resultado no se hizo esperar (en la imagen a continuación, solo una parte del esquema general).

Lista de anfitriones:

- psi.kaist.ac.kr

- hulk.kaist.ac.kr

- messi.kaist.ac.kr

- marvel.kaist.ac.kr

- kaist.ac.kr

- ai1.kaist.ac.kr

- jarvis3.kaist.ac.kr

- baraddur.kaist.ac.kr

- rho.kaist.ac.kr

- jarvis.kaist.ac.kr

Todos ellos, como se puede ver tanto en el gráfico como en los nombres, figuran como AS1781 - Instituto Avanzado de Ciencia y Tecnología de Corea

Korea Advanced Technology Institute : la principal universidad académica y de investigación de Corea del Sur ubicada en Daejeon, se encuentra en la segunda línea del ranking nacional en Corea del Sur. La universidad está constantemente incluida en el 5% de las principales instituciones educativas de Corea del Sur.

Utilizamos las direcciones IP especificadas como argumentos de entrada para el módulo escrito "Explore: NFS (SSH)" y como resultado:

Rápidamente elaboré dicho esquema para mostrar los resultados de una tabla en un gráfico (sobre esquemas y principios para construir gráficos más adelante en el artículo).

El resultado de combinar con un esquema Shodan

Al analizar los vértices y las relaciones del gráfico, se hace evidente en qué direcciones está disponible el recurso / home, accesible para todos (*).

Para una mejor percepción visual, cambie las propiedades de los objetos gráficos y otras configuraciones del diagrama:

Por supuesto, me turné para montar parte de los recursos en uno de mis servidores y comencé a estudiar. Resultó casi lo mismo en todas partes: directorios de usuarios: asm, hoo, hyshin, jay, jiwon, jkhee110, jokangjin, kmh603, ksm782, lee, linus, lost + found, marvel_guest, pie, qwe, scloud, seokmin, sgim, thrlek, yoosj, ysha, zinnia 7.

Casi todos los directorios con archivos fueron leídos y escritos. Algunos usuarios en .ssh tenían archivos de claves autorizadas con acceso de escritura a ellos.

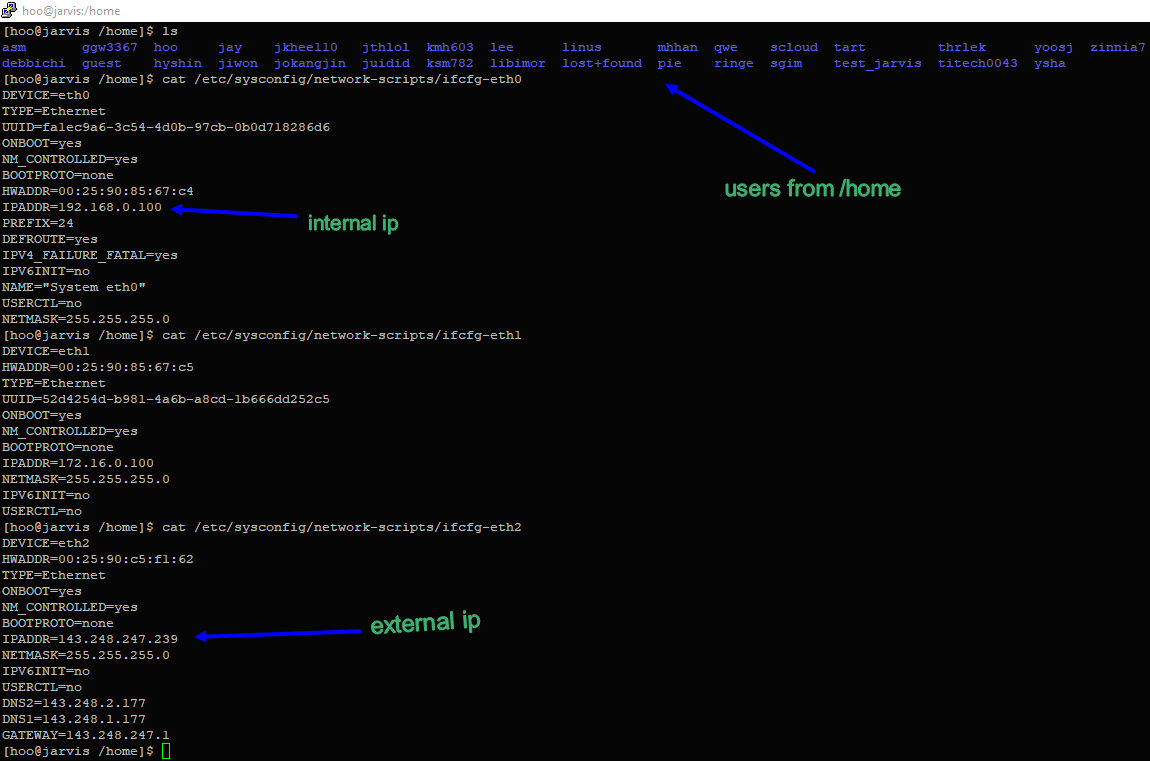

Generé mi clave, la copié en las claves autorizadas de uno de los usuarios y me conecté al servidor a través de ssh en el puerto 2222, recibí el número de puerto de los datos de Shodan.

Usuarios, configuración de red:

Hosts en la red:

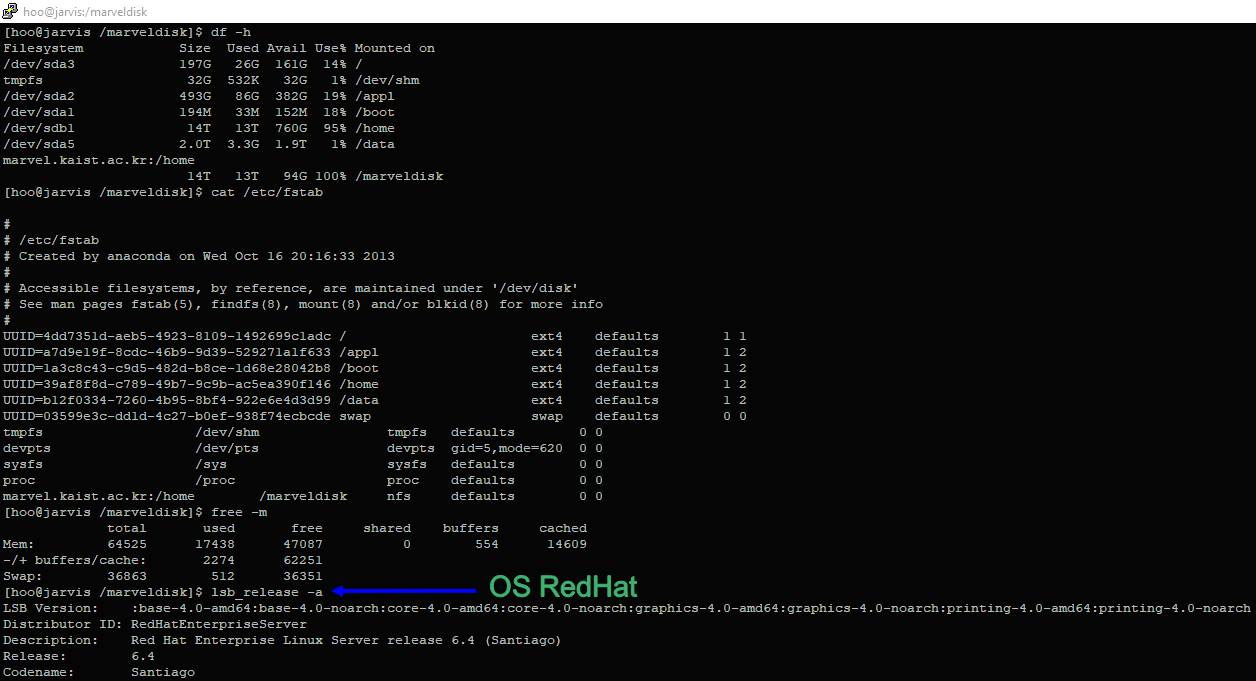

El archivo / etc / exportaciones y unidades:

Archivo / etc / fstab y OS:

Creo que esta es una red de algún departamento para estudiantes graduados o estudiantes, y realizan algún tipo de cálculo en los servidores, porque hay muchas fuentes diferentes de Python, algo relacionado con la GPU y la distribución Anaconda, y así sucesivamente. No estudié todo y comencé a pensar qué hacer con todo esto, por supuesto, podía "caminar" en su mayor parte nodos (tal vez podría pensar en algo más exótico) , pero no me causó mucho interés. Y pensé lo siguiente: dado que el instituto es científico y avanzado, debería haber áreas de seguridad de la información. De hecho, incluso un laboratorio completo: Software Security Lab y su jefe, Sang Kil Cha

Decidí escribirle una carta y, según dicen, permitir que todos conecten recursos de NFS con permisos de lectura y escritura a Internet es muy peligroso, aparentemente necesitas arreglar algo, adjuntar capturas de pantalla y enviar.

Letra 1Querido Sang Kil Cha,

Le escribo, ya que en el sitio web kaist.ac.kr se le conoce como el Laboratorio SoftSec líder en KAIST, y creo que el siguiente asunto es de su interés.

Durante nuestra investigación en el campo de la seguridad de la información, sin querer y por casualidad se detectaron los siguientes servidores:

143.248.247.131 - psi.kaist.ac.kr

143.248.247.4 - jarvis3.kaist.ac.kr

143.248.247.169

143.248.247.223

143.248.247.235

143.248.247.251 - marvel.kaist.ac.kr

143.248.247.239 - jarvis.kaist.ac.kr

143.248.247.194 - hulk.kaist.ac.kr

143.248.2.23

Todos estos servidores tienen el servicio NFS (Sistema de archivos de red) en funcionamiento.

El nivel de seguridad de acceso a estos servidores es increíblemente bajo.

Cualquier persona que use Internet puede acceder a los directorios de inicio de estos servidores con todo su contenido.

Por ejemplo, la configuración nfs - / etc / exports 143.248.247.251 -> / home o para 143.248.247.239

showmount -e 143.248.247.239

Lista de exportación para 143.248.247.239:

/ data

/ home / appl

Se puede acceder a los directorios de usuarios de la mayoría de los servidores para leer y escribir, incluidos sus subdirectorios, que contienen claves de acceso ssh públicas y privadas.

La edición de archivos permite agregar nuevas claves de acceso y obtener acceso ssh remoto a los servidores y luego a algunas subredes KAIST internas.

Se obtuvo únicamente para probar dicho acceso superficial, no se realizaron modificaciones, no se editaron, copiaron o eliminaron datos, no se hizo daño a la infraestructura.

Consulte los archivos adjuntos para obtener algún tipo de reconocimiento y prueba.

No tengo requisitos ni reclamos, pero recomiendo mejorar significativamente el nivel de seguridad de su red.

Pronto me respondieron, traducción gratuita: gracias, lo enviaremos a cualquiera.

Respuesta 1¡Gracias por hacérmelo saber! Reenviaré este correo electrónico a alguien a cargo de nuestra red y seguridad. Lo mejor, Sang Kil

Antes de publicar este artículo, decidí verificar, ver qué ha cambiado:

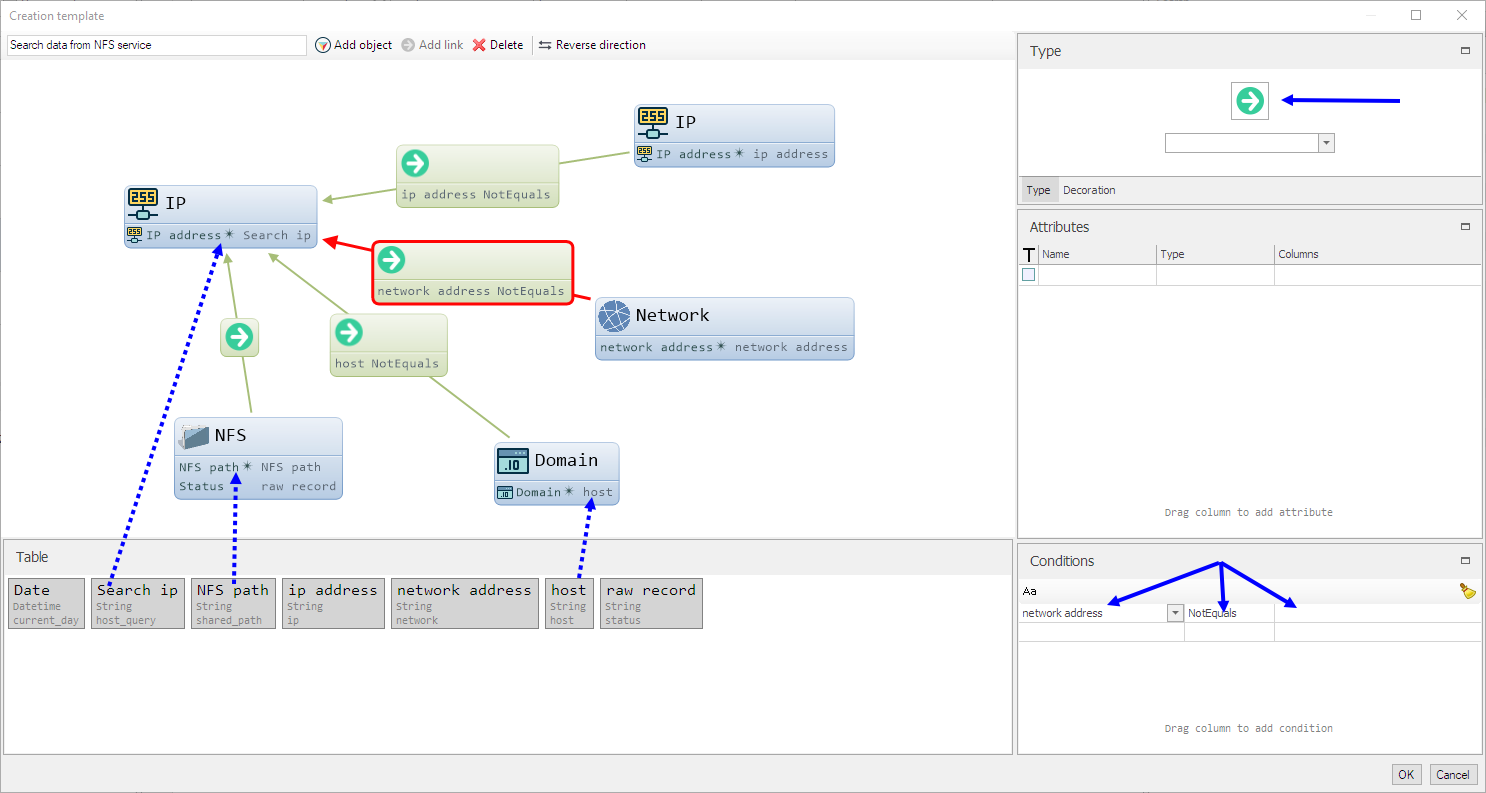

De hecho, el acceso a los recursos solo se permitía desde máquinas en la red interna, pero qué pasa con el servidor 143.248.247.251. Según las entradas en la tabla, los recursos del host en la configuración de NFS permanecen *. Dibujé otra versión de la "asignación" de la tabla en un gráfico:

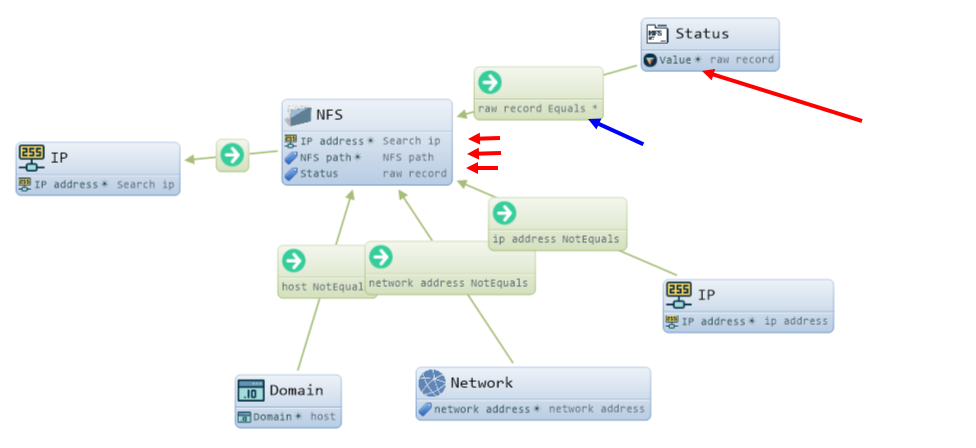

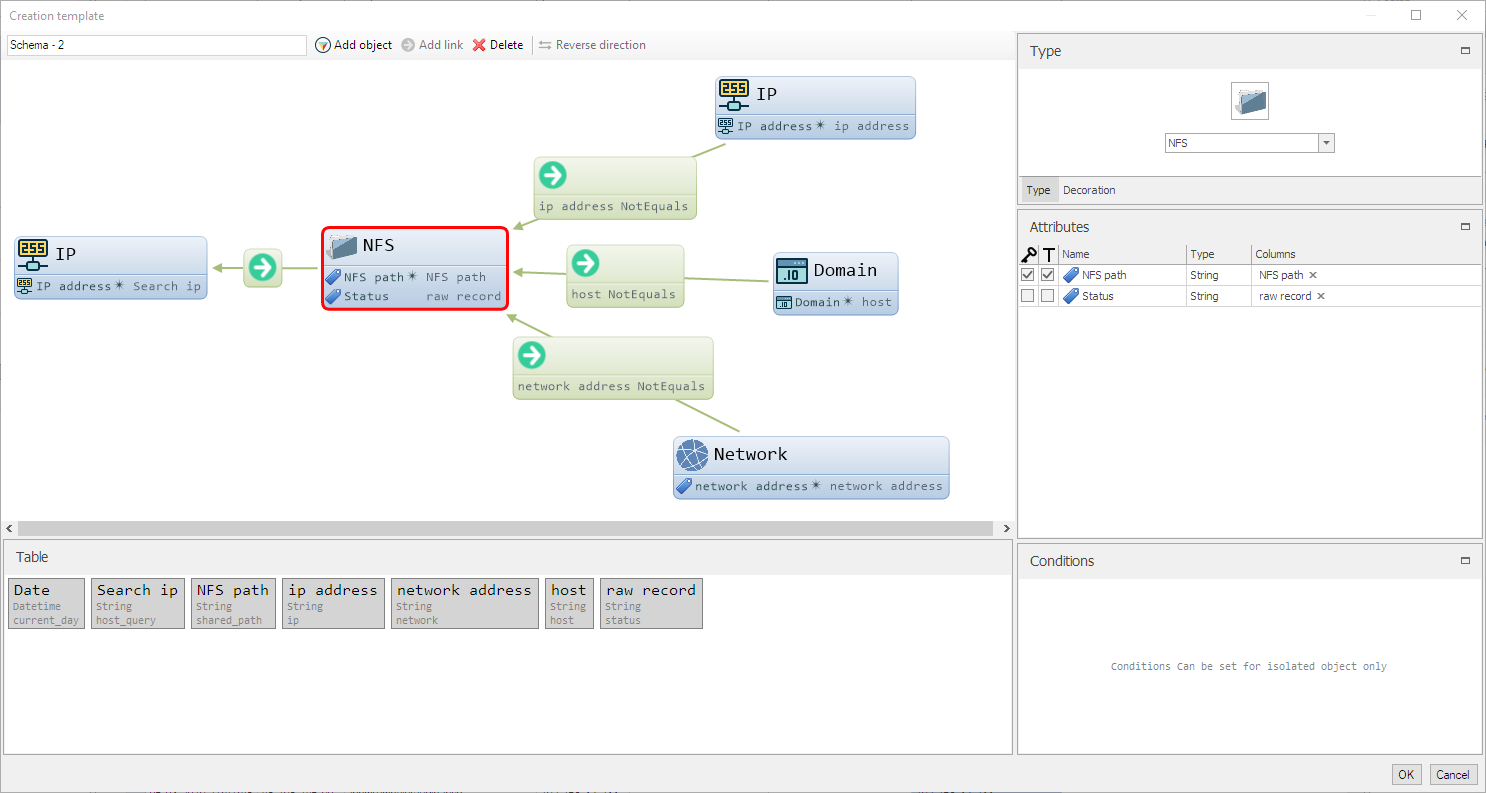

¿Cuáles son los cambios en el "mapeo": los objetos NFS ahora "se unen" con 2 atributos idénticos: IP y ruta NFS. El objeto Estado solo se crea cuando el atributo de valor, que contiene el contenido de la columna de registro sin formato, contiene el valor " * "

Y el gráfico en la tabla aparece en una nueva forma:

Ahora, por cierto, el direccionamiento de la red interna se ha vuelto claramente visible, y en el servidor 143.248.247.251 también es posible editar el contenido de directorios de usuarios, archivos; En principio, las posibilidades seguían siendo las mismas que antes.

Y, entonces, estoy escribiendo una segunda carta al Sr. Sang Kil Cha, con un primer contenido similar, señalando que algunos de los eventos se presentarán en un artículo sobre el popular recurso habr.com:

Letra 2Querido Sang Kil Cha, buenos días para ti.

Decidí echar un vistazo si algo cambió después de mi correo electrónico y, de hecho, la configuración de acceso ha cambiado. Pero aparentemente los ingenieros de seguridad omitieron la dirección IP 143.248.247.251 y su configuración se mantuvo igual. Asegure esta ip también para que ningún extraño pueda acceder a ella.

Estoy escribiendo un artículo sobre el tema de la seguridad de la información y lo publicaré en https://habr.com . Este es un sitio web muy popular en Rusia. El artículo incluirá algunos pasajes sobre la cuestión de la baja calidad de la configuración de acceso NFS con algunos ejemplos del caso con sus servidores. Le enviaré el enlace a mi artículo cuando esté publicado.

Cómo usar la API de Lampyre y escribir su módulo

Se requerirá que el módulo acepte una lista de direcciones IP o una lista de subredes en forma de 192.168.0 / 24 como entrada; en esta etapa, será necesario validar los datos de entrada sobre la participación de cadenas en direcciones IP de forma independiente en el código, en el caso de una subred. convertir a la lista de IP.

El siguiente paso, a través de la biblioteca paramiko de Python, será accedido al servidor ssh personal y secuencial (hay un intento de asincronía en el código de concepto del módulo). El comando se llama:

timeout {timeouts} showmount --no-headers -e {ip}

La salida del resultado se analizará a través del código de Python en la estructura de salida, tabla: una lista de diccionarios en Python.

Claves en el diccionario:

- current_day - fecha de solicitud del usuario

- host_query: IP para la que se recibe información

- shared_path - recurso NFS

- status_ip: información sobre el acceso al recurso, si las direcciones IP se enumeran mediante ",", la cadena del diccionario se duplica en la lista.

Además, de acuerdo con el concepto del concepto, se hace un intento primitivo de analizar el valor de la clave status_ip en el asunto: dirección IP, registro de host, los valores "*" o "todos"

De acuerdo con la documentación de API y las explicaciones del soporte Lampyre.io: cada módulo debe devolver datos a la tabla, uno o más, pero la tabla debe describirse como parte de la API (encabezados de tareas, encabezado de tabla). De hecho, este es el resultado principal del módulo.

Así, el resultado final, teniendo en cuenta las claves del diccionario, será una tabla:

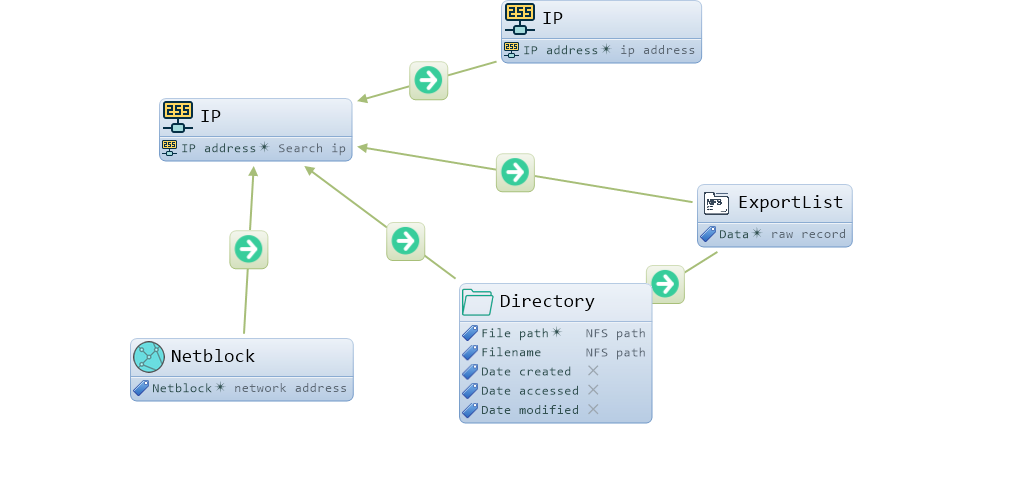

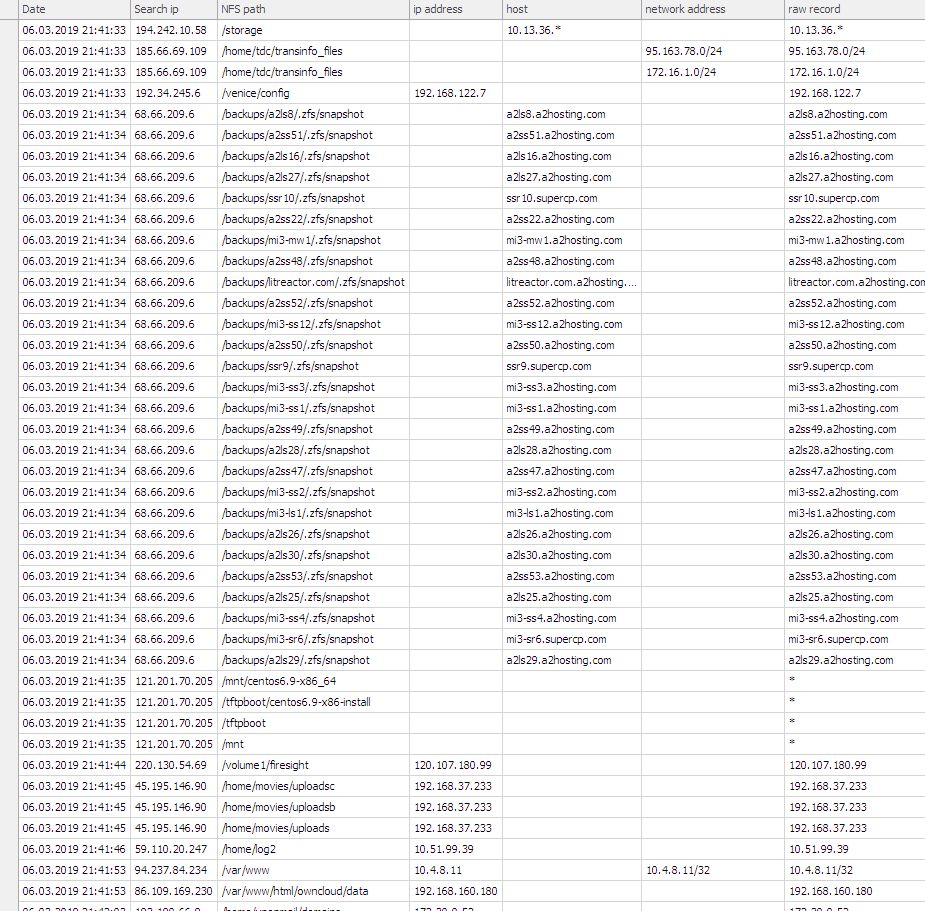

class NFSHeader(metaclass=Header): display_name = 'Search data from NFS services' current_day = Field('Date', ValueType.Datetime) host_query = Field('Search ip', ValueType.String) shared_path = Field('NFS path', ValueType.String) ip = Field('ip address', ValueType.String) network = Field('network address', ValueType.String) host = Field('host', ValueType.String) status = Field('raw record', ValueType.String)

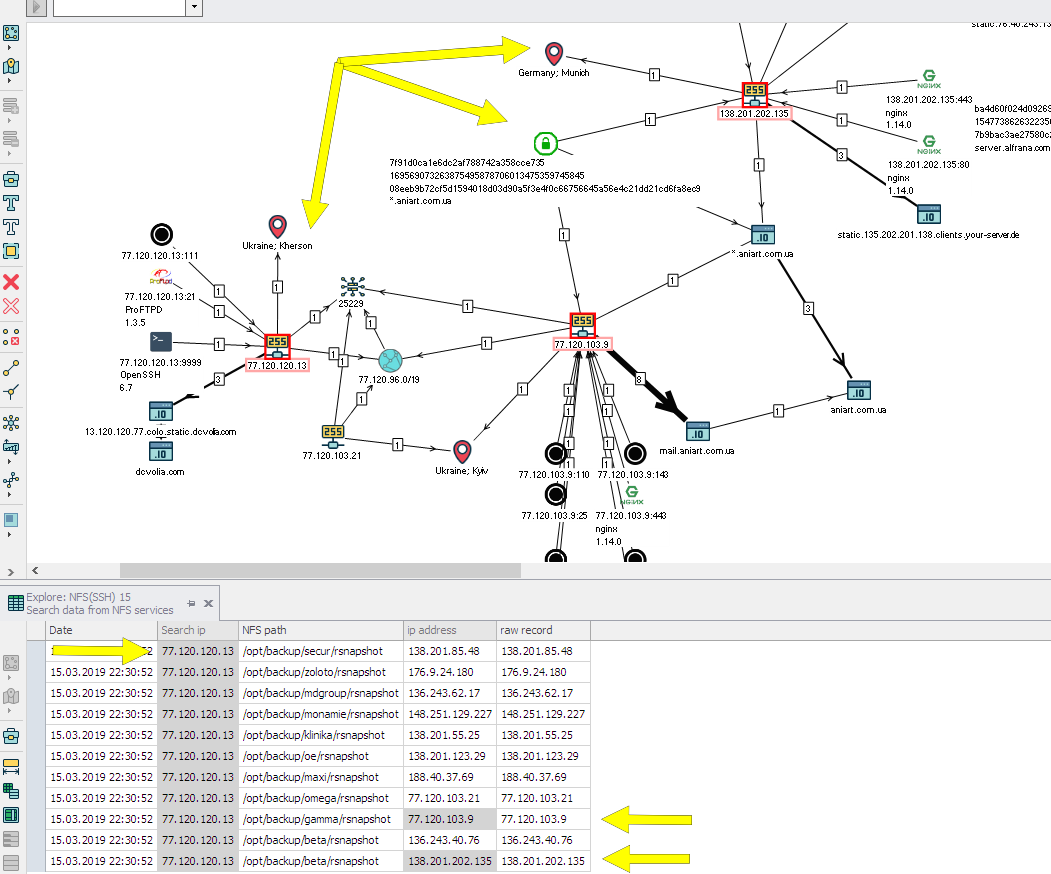

Los valores (ligeramente modificados) del análisis del resultado del comando showmount en el servidor se escribirán en la tabla. Los nombres de los campos en la clase hablan por sí mismos; en la columna de registro sin procesar, se almacenará información sobre el acceso al recurso. En cierto sentido, este análisis de datos sobre recursos NFS también puede considerarse un OSINT, la información sobre el posible acceso desde varias direcciones IP da una idea de los propietarios del recurso o el direccionamiento dentro de la red de recursos. Por ejemplo, la dirección IP del servidor con NFS se encuentra en Ucrania, y la dirección IP permitida para el acceso está en Alemania:

Y si amplía el estudio de este ejemplo, inmediatamente se confirma la conexión de los servidores no solo a través de NFS, sino también a través de un certificado en las direcciones: 77.120.103.9, 138.201.202.135 y el dominio * .aniart.com.ua:

Cómo transferir datos a un módulo y escribir en una tabla:

Cree su propia clase SearchDataNFS desde la clase Task:

class SearchDataNFS(Task)

En el método get_id , devolvemos un UUID aleatorio único:

def get_id(self): return 'bf51fd57-3fec-4416-9d07-905935a484b4'

En el método get_display_name especifique cómo se llamará a la Tarea, y en el método get_description , de acuerdo con el nombre, la descripción de la Tarea:

def get_display_name(self): return 'Explore: NFS(SSH)' def get_description(self): return 'Explore NFS resourses'

En el método get_headers especifique qué tablas usaremos:

def get_headers(self): return NFSHeader

El método get_enter_params determinará la apariencia de la ventana de entrada. Del código es obvio que se proporciona una lista de cadenas a la entrada, que luego se convertirá en direcciones IP de forma independiente:

def get_enter_params(self): ep_coll = EnterParamCollection() ep_coll.add_enter_param('ips', 'IP', ValueType.String, is_array=True, value_sources=[Attributes.System.IPAddress], description='IPs, networks') return ep_coll

En el método execute , la ejecución de la tarea principal tiene lugar:

ips = [] for input_ip in set(map(lambda z: z.strip(), enter_params.ips)): ips.extend(reparse_ip_hosts(input_ip))

Se accede a los parámetros de entrada a través de enter_params.ips. En el método reparse_ip_hosts , se reparse_ip_hosts una validación auto implementada de cadenas en direcciones IP.

targets = ((ip, port) for ip in ips for port in ports) lines = thread_async_nfs_one_client(targets) info = reparse_result_rows(lines) fields_table = NFSHeader.get_fields() for data_id in info: tmp = NFSHeader.create_empty() for field in fields_table: if field in data_id: tmp[fields_table[field]] = data_id[field] result_writer.write_line(tmp, header_class=NFSHeader)

La función thread_async_nfs_one_client conecta al servidor con ssh (la dirección IP, el nombre de usuario y la contraseña se configuran mediante código rígido) y se ejecuta showmount, como se indicó anteriormente, el resultado se analiza y luego se modifica nuevamente en la función reparse_result_rows . Es importante tener en cuenta que la información es una lista que consta de diccionarios, en cada diccionario las claves se nombran como campos de la clase NFSHeader. Es decir, el diccionario se ve así:

{ 'current_day': datetime.datetime(2019, 3, 6, 16, 48, 17), 'host_query': '192.168.1.1', 'shared_path': '/volume1/workspace', 'ip': '192.168.10.10', 'network': '', 'host': '', 'status': '192.168.10.10' }

Es importante observar los tipos de datos en el diccionario, deben ser los mismos que en la descripción de la tabla.

Además en el bucle, se repite iterativamente los elementos de la lista y se los escribe a través del método API ( result_writer.write_line ) en una tabla NFSHeader específica.

Para una descripción más detallada, debe leer la documentación.

Básicamente, el módulo está listo para agregarse a Lampyre.

Usando su módulo en Lampyre

Debido al hecho de que se usa ssh y la ejecución del comando showmount, por supuesto, debe tener acceso a su servidor a través de ssh. Para mis pruebas, esta función fue desempeñada por la máquina virtual en Virtualbox con Ubuntu y el cliente NFS instalado en ella.

Para trabajar con módulos nativos en la máquina de un usuario, se requiere Python 3.6, la ruta al intérprete debe estar en las variables del sistema o la ruta debe especificarse en el Lampyre\config\appSettings.config . Por defecto, la clave pythonPath se comenta en la configuración.

La carga de un módulo en Lampyre se realiza en los siguientes pasos:

- En la ventana Scripts, cargue el archivo Lampyre \ user_tasks \ ontology.py (viene con la aplicación)

- En la misma ventana, cargue su módulo, en este caso nfs_via_ssh.py. Si algo salió mal, el botón Detalles debería ayudar

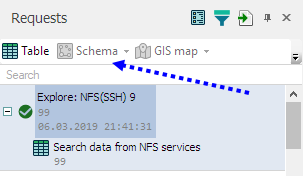

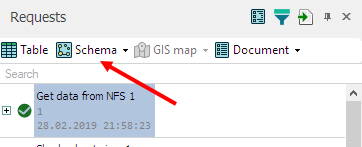

- Después de cargar, en la ventana Lista de solicitudes en la pestaña Tareas , aparecerá la sección Tareas locales (en el código del módulo podría llamarlo de manera diferente), tiene el nombre Explorar: NFS (SSH) :

Ventana Lista actualizada de solicitudes:

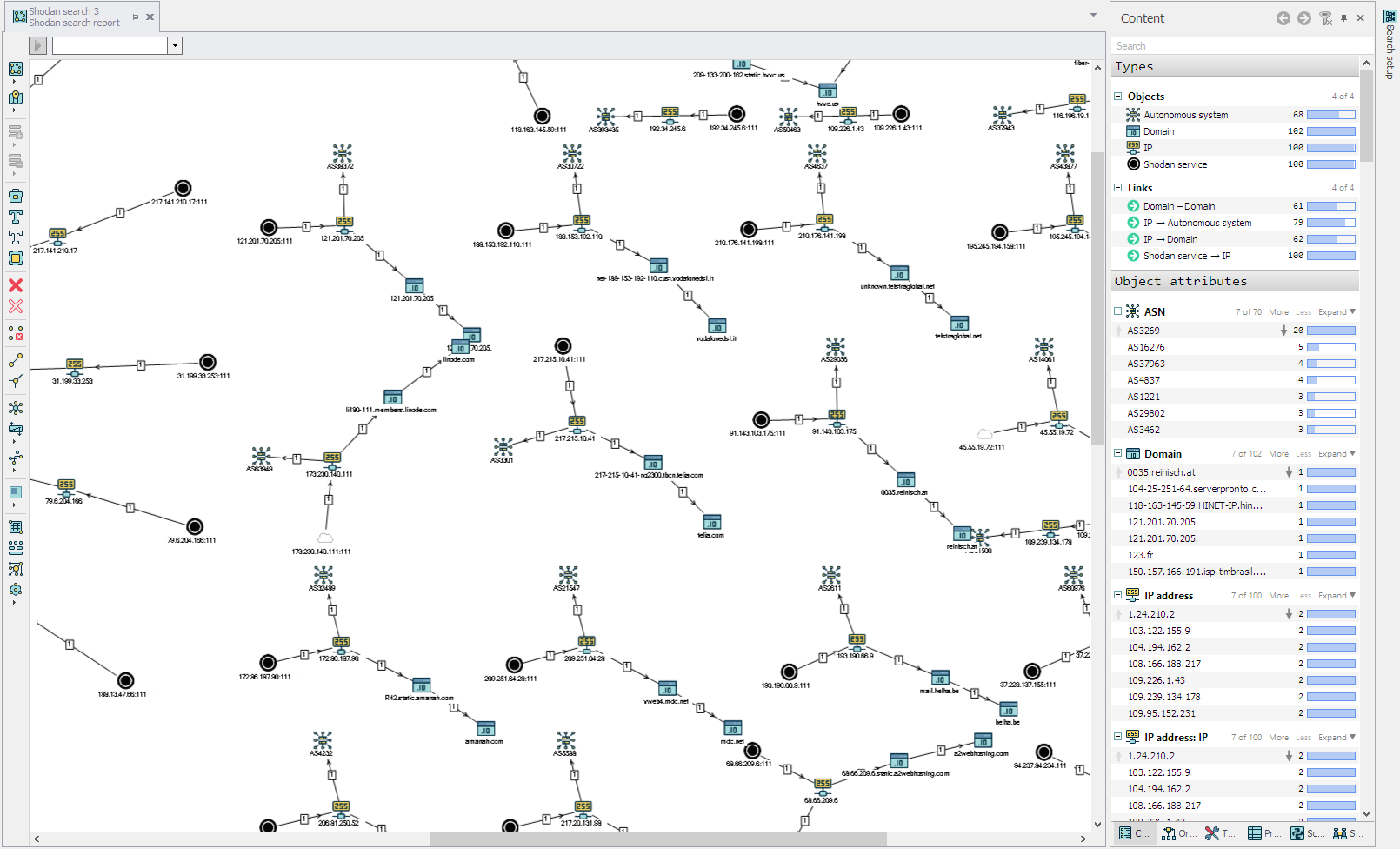

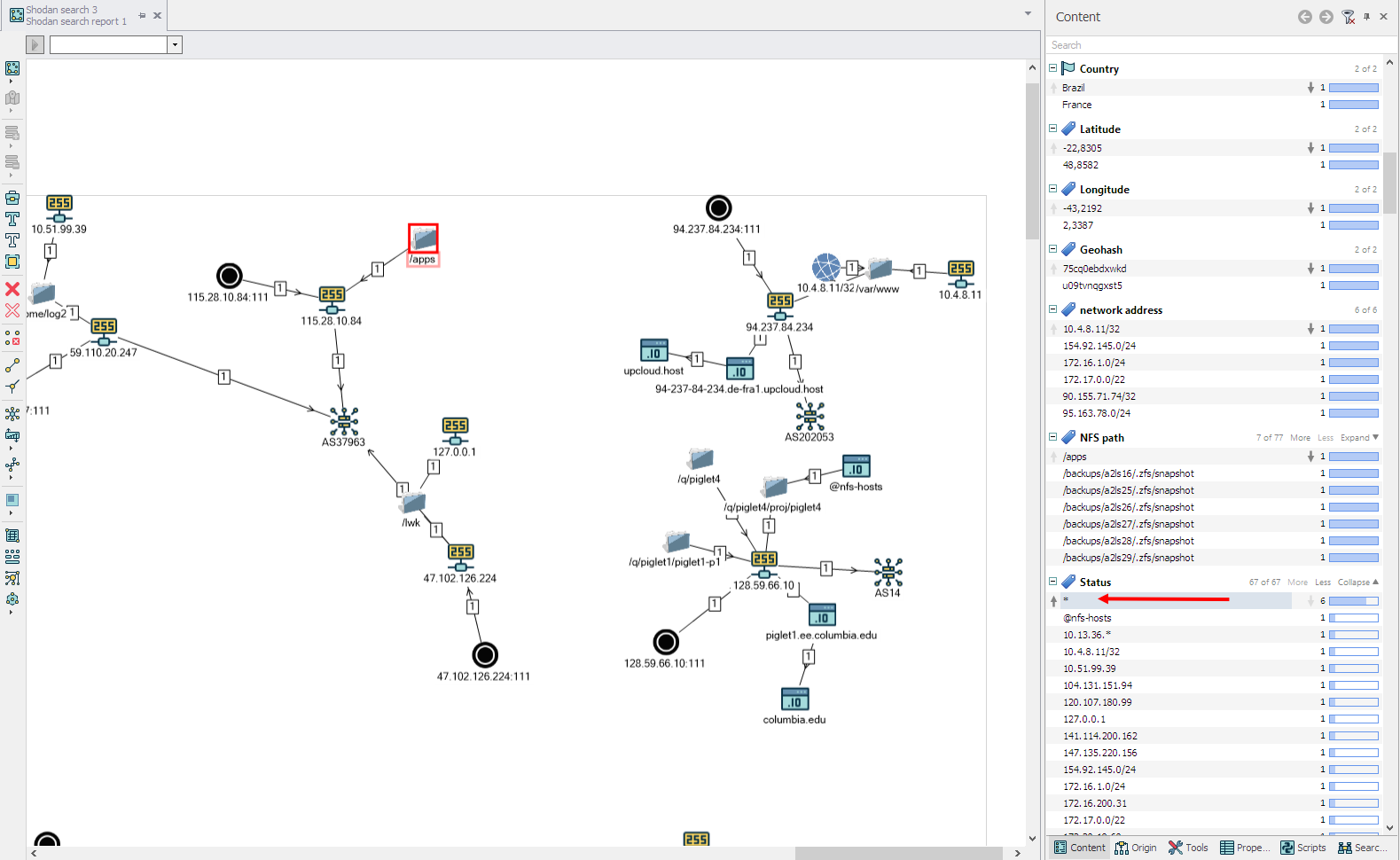

- Las direcciones IP de los servidores con NFS, como dije antes, se obtienen mejor ejecutando primero una consulta de búsqueda Shodan con los parámetros de Consulta: tcp 2049 (simplemente puede especificar nfs ). El parámetro Página o rango , establecido de manera predeterminada en 1, significa que se devolverá 1 página de respuestas del servicio Shodan, en una página generalmente hay 100 resultados (filas).

El resultado de la ejecución de Shodan:

- Copie las direcciones IP de la tabla o del diagrama en el portapapeles y péguelo en la ventana del módulo IP Explore: NFS (SSH). Corre y espera el resultado:

Por supuesto, debe tener en cuenta el ancho de banda de sus servidores propios y extranjeros, y el tiempo de espera, que se establecen rígidamente en el código del módulo.

El resultado se obtiene en forma de una tabla, pero puede continuar y combinar el resultado de la tabla con el gráfico de los resultados de la ejecución de la búsqueda de Shodan. Será algo difícil de percibir al principio.

Visualización de la tabla con el resultado.

Empecemos Hay una tabla con un conjunto de columnas con valores de la ejecución del módulo de usuario. Pero si presta atención al botón Esquema de la ventana Solicitudes, está inactivo. Porque la asignación de la tabla al gráfico no está establecida, y debe establecerse.

Esquema 1 (no el mejor)

Con la tabla abierta desde el resultado del módulo, en la esquina inferior derecha hay un elemento de interfaz "Agregar plantilla de creación", haciendo clic en el cual aparece la ventana "Plantilla de creación". En esto, puede especificar el mapeo de las filas de la tabla a los objetos gráficos, no describiré el proceso en detalle en el artículo, el enlace en el canal de la plataforma en Youtube muestra cómo hacerlo, en el artículo me limitaré a las imágenes de lo que debería suceder:

Plantilla para gráfico:

Es importante tener en cuenta que IP, los objetos de dominio están en Lampyre, y creé objetos NFS y de red. , «» . , , — «» — , — - , . , NFS – 2 , NFS path Status, — NFS path. — . «» — Schema .

:

:

«» — i2 (IBM i2 Analyst's Notebook) :

«» , : IP- IP- , , NFS , IP. ( ).

2

. — , IP- :

, , (csv) . , «» . «» , .

Shodan NFS Shodan search, add to active tab — :

:

Lampyre , ssh.

— , NFS .