Durante miles de años, las mejores mentes de la humanidad han estado inventando formas de proteger la información de miradas indiscretas, pero cada vez hay una manera de descubrir el secreto del cifrado y leer documentos secretos. Otro santo grial de los criptógrafos de todo el mundo es la criptografía cuántica, en la que la información se transmite mediante fotones. Las propiedades fundamentales de un fotón como partícula cuántica son tales que la medición de las características cambia inevitablemente su estado. En otras palabras, es imposible interceptar secretamente la información transmitida a través de un canal cuántico, porque esto la cambiará. ¿O todavía es posible?

Los principios de la criptografía cuántica.

Por primera vez, la idea de usar objetos cuánticos para proteger la información fue expresada por Stephen Wiesner en 1970. Se le ocurrió la idea de los billetes de seguridad cuánticos que no pueden ser falsificados. Ha pasado mucho tiempo desde entonces, pero a nadie se le ocurrió una forma de colocar objetos cuánticos en los billetes, sin embargo, la idea que Wiesner compartió con su antiguo compañero de clase Charles Bennett, unos años más tarde se convirtió en una forma de proteger la información, llamada criptografía cuántica.

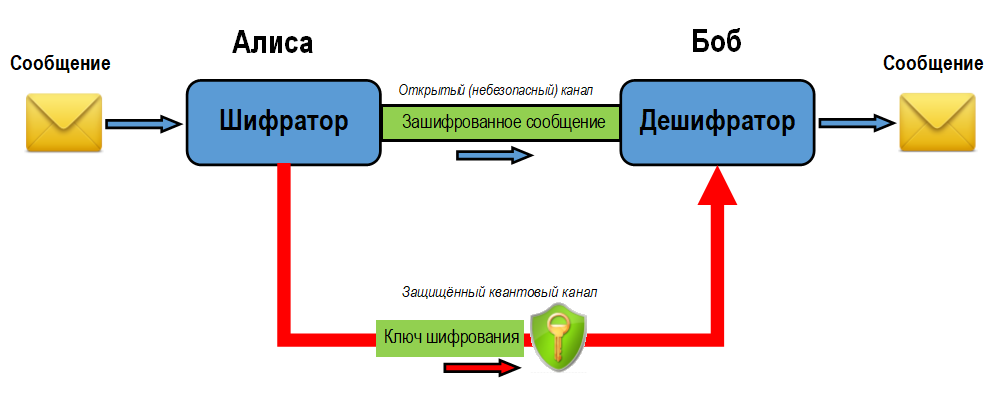

Cifrado con un bloc de notas de cifrado cuántico de una sola vez

Cifrado con un bloc de notas de cifrado cuántico de una sola vez

En 1984, Bennett, junto con Gilles Brassard de la Universidad de Montreal, finalizaron la idea de Wiesner para transmitir mensajes encriptados utilizando tecnología cuántica. Propusieron usar canales cuánticos para intercambiar claves de cifrado de una sola vez, y la longitud de tales claves debería ser igual a la longitud del mensaje. Esto le permite transferir datos cifrados en un modo de bloc de notas cifrado de una sola vez. Este método de cifrado proporciona una fuerza criptográfica probada matemáticamente, es decir, es resistente al craqueo con capacidades computacionales ilimitadas del cracker.

Decidieron usar un fotón como partícula cuántica para transmitir información. Se pudo obtener fácilmente utilizando el equipo disponible (lámparas, láseres, etc.), y sus parámetros fueron completamente medibles. Pero para la transmisión de información, se requería un método de codificación que permitiera obtener ceros y unos.

A diferencia de la electrónica convencional, donde los ceros y unos están codificados en forma de potenciales de señal diferentes o en forma de pulsos de una determinada dirección, dicha codificación es imposible en los sistemas cuánticos. Se requería un parámetro de fotón, que se puede configurar durante su generación, y luego se mide con el grado de fiabilidad requerido. Este parámetro resultó ser polarización.

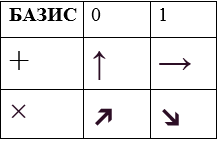

Simplificando enormemente, la polarización puede considerarse como la orientación de un fotón en el espacio. Un fotón se puede polarizar en ángulos de 0, 45, 90, 135 grados. Al medir un fotón, solo se pueden distinguir dos estados o bases perpendiculares entre sí:

- base positiva: el fotón está polarizado vertical u horizontalmente;

- base "cruzada": el fotón está polarizado en ángulos de 45 o 135 grados.

Es imposible distinguir un fotón horizontal de un fotón polarizado en un ángulo de 45 grados.

Estas propiedades de los fotones formaron la base del protocolo de distribución de claves cuánticas BB84 desarrollado por Charles Bennett y Gilles Brassard. Cuando se aplica, la información se transmite a través de fotones polarizados, y la dirección de polarización se usa como cero o uno. La seguridad del sistema está garantizada por

el principio de incertidumbre de Heisenberg , según el cual dos cantidades cuánticas no pueden medirse simultáneamente con la precisión necesaria: cuanto más exactamente se mide una característica de partícula, menos exactamente se puede medir la segunda. Por lo tanto, si alguien intenta interceptar la clave durante su transmisión, los usuarios legítimos lo sabrán.

En 1991, Arthur Eckert desarrolló

el algoritmo E91 , en el que la distribución cuántica de claves se realizó mediante entrelazamiento cuántico, un fenómeno en el que los estados cuánticos de dos o más fotones son interdependientes. Además, si uno de los pares de fotones acoplados tiene un valor de 0, el segundo definitivamente será igual a 1, y viceversa.

Veamos cómo se genera la clave de cifrado en un sistema criptográfico cuántico. Suponemos que el remitente de la información se llama Alice, el destinatario es Bob y Eve está intentando espiar su conversación.

Según el protocolo BB84, se genera una clave secreta de la siguiente manera:

- Alice genera una secuencia aleatoria de bits, codifica esta información utilizando las polarizaciones correspondientes de los fotones y los transmite a Bob, utilizando una secuencia de bases seleccionada al azar (cruzada o más).

- Bob mide aleatoriamente el estado de cada fotón recibido utilizando una base seleccionada al azar.

- Para cada fotón, Bob, a través de un canal abierto, le dice a Alice en qué base midió el estado del fotón, manteniendo el resultado de la medición en secreto.

- Alice, a través de un canal abierto, le dice a Bob qué medidas deben considerarse correctas. Estos son los casos en que las bases de transmisión y medición coinciden.

- El resultado de la medición con bases coincidentes se traduce en bits, a partir de los cuales se forma la clave.

Si Eve intenta interceptar la clave secreta, deberá medir la polarización de los fotones. Sin conocer la base correcta para cada medición, Eve recibirá datos incorrectos y la polarización del fotón cambiará. Este error será notado inmediatamente por Alice y Bob.

Dado que las distorsiones en el sistema cuántico pueden ser introducidas no solo por un espía, sino también por interferencia ordinaria, se necesita una forma de detectar errores de manera confiable. En 1991, Charles Bennett desarrolló un

algoritmo para detectar distorsiones en los datos transmitidos a través de un canal cuántico . Para la verificación, todos los datos transmitidos se dividen en bloques idénticos, luego el emisor y el receptor calculan la paridad de estos bloques de diversas maneras y comparan los resultados.

En los criptosistemas cuánticos reales, la interacción entre los suscriptores tiene lugar sobre la fibra óptica, cuando la luz entra en la fibra óptica, la polarización se rompe irreversiblemente. Por lo tanto, las instalaciones comerciales, que discutiremos más adelante, utilizan otros métodos de codificación de bits.

Por ejemplo, ID Quantique

usa las fases de la luz para codificar bits:

- Bob genera un pulso de luz.

- El impulso se divide en dos impulsos separados, que se envían a Alice.

- Alice cambia aleatoriamente la fase de uno de los pulsos recibidos con un retraso, eligiendo una de las bases.

- Como en el caso de la polarización, se utilizan dos bases: la primera con retardo cero o con una demora de 1/2 longitud de onda, la segunda con demoras de 1/4 o 3/4 de longitud de onda.

- Alice devuelve los impulsos a Bob, quien selecciona aleatoriamente un retraso de la primera o segunda base e interfiere con los impulsos.

- Si Alice y Bob han elegido la misma base, las fases de los pulsos coincidirán completamente o estarán fuera de fase, proporcionando 0 o 1 en la salida.

- Si las bases son diferentes, el resultado de la medición será correcto en el 50% de los casos.

Sistema de distribución cuántica clave Cerberis QKD fabricado por ID Quantique. El rango máximo del canal cuántico es de 50 km, la velocidad de transmisión de la clave secreta es de 1.4 kbit / s. Foto: ID Quantique.

Sistema de distribución cuántica clave Cerberis QKD fabricado por ID Quantique. El rango máximo del canal cuántico es de 50 km, la velocidad de transmisión de la clave secreta es de 1.4 kbit / s. Foto: ID Quantique.

Implementación práctica

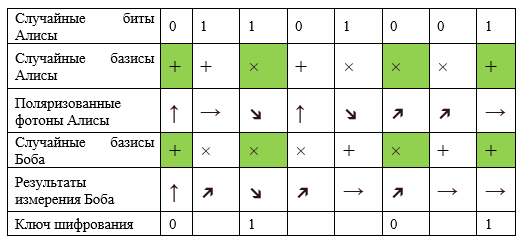

En 1989, Bennett y Brassard construyeron una instalación en el Centro de Investigación de IBM para probar su concepto. La configuración era un canal cuántico, en un extremo del cual estaba el aparato transmisor de Alice, y el aparato receptor de Bob en el otro. Los dispositivos se colocaron en un banco óptico de aproximadamente 1 m de largo en una carcasa opaca de 1,5 × 0,5 × 0,5 m. El sistema fue controlado por una computadora, en la que se descargaron representaciones de software de usuarios legales y un atacante.

Utilizando la instalación, fue posible descubrir que:

- la recepción y transmisión de información cuántica es bastante posible incluso a través del canal de aire;

- El principal problema para aumentar la distancia entre el receptor y el transmisor es la conservación de la polarización de los fotones;

- la preservación del secreto de la transmisión depende de la intensidad de los destellos de luz que se usan para la transmisión: los destellos débiles dificultan la intercepción, pero causan un aumento de los errores para el destinatario legal, al aumentar la intensidad de los destellos le permite interceptar la información al dividir el fotón único inicial en dos.

Instalación de Bennett y Brassard. Fuente: IBM Journal of Research and Development (Volumen: 48, Número: 1, enero de 2004)

Instalación de Bennett y Brassard. Fuente: IBM Journal of Research and Development (Volumen: 48, Número: 1, enero de 2004)

El éxito del experimento de Bennett y Brassard ha llevado a otros equipos de investigación a trabajar en el campo de la criptografía cuántica. Desde los canales de aire, cambiaron a fibra óptica, lo que inmediatamente permitió aumentar el rango de transmisión: la compañía suiza GAP-Optique vendió un canal cuántico entre Ginebra y Nion basado en una fibra óptica de 23 km de largo colocada a lo largo del fondo del lago y generó una clave secreta con la ayuda de la cual No superó el 1,4%.

En 2001, se desarrolló un LED láser, que permitía emitir fotones individuales. Esto hizo posible transmitir fotones polarizados a una distancia mayor y aumentar la velocidad de transmisión. Durante el experimento, los inventores del nuevo LED Andrew Shields y sus colegas de TREL y la Universidad de Cambridge lograron transmitir la clave a una velocidad de 75 kbit / s, aunque más de la mitad de los fotones se perdieron durante la transmisión.

En 2003, Toshiba se unió al estudio de la criptografía cuántica. La compañía introdujo el primer sistema en octubre de 2013, y en 2014 fue posible lograr una transferencia estable de claves cuánticas sobre fibra óptica estándar durante 34 días. La distancia máxima de transmisión de fotones sin repetidor fue de 100 km. La comprobación del funcionamiento de la instalación a lo largo del tiempo fue importante porque el nivel de pérdidas e interferencia en el canal podría cambiar bajo la influencia de condiciones externas.

Los problemas de la criptografía cuántica

Las limitaciones de las primeras implementaciones de los sistemas de cifrado cuántico fueron un

pequeño rango de transmisión y una

velocidad muy baja :

- la longitud del canal cuántico en el sistema Bennett-Brassard fue de 32 cm, y la velocidad de transferencia de información no superó los 10 bits / s;

- el canal de comunicación cuántico suizo GAP-Optique tenía 23 km de largo, pero la velocidad de transferencia de datos era deprimentemente baja: también se trataba de unidades de bits por segundo;

- poco después de GAP-Optique, Mitsubishi Electric Corporation estableció un nuevo récord para el rango operativo del criptosistema cuántico al transmitir una clave cuántica de 87 km, aunque a una velocidad de un byte por segundo.

Las restricciones en la distancia se deben al hecho de que los fotones simplemente no sobreviven a grandes distancias debido al ruido térmico, la pérdida y los defectos de la fibra. Un alto nivel de interferencia conduce al hecho de que el sistema tiene que repetir el envío varias veces para corregir errores y acordar la clave de la sesión final. Esto reduce significativamente la velocidad de transmisión.

Para resolver este problema, se están desarrollando repetidores cuánticos, dispositivos que le permiten restaurar la información cuántica sin violar su integridad. Una forma de implementar dichos repetidores se basa en el efecto del enredo cuántico. Pero la distancia máxima a la que es posible mantener el efecto del enredo está actualmente limitada a 100 km. Además, entran en juego los mismos ruidos: la señal útil simplemente se pierde en ellos. Y a diferencia de las señales electromagnéticas ordinarias, es imposible amplificar o filtrar los fotones.

En 2002, se descubrió un efecto, que se llamó catálisis cuántica. En un experimento realizado por un grupo de investigación dirigido por Alexander Lvovsky, se crearon condiciones bajo las cuales se restableció el enredo de estados cuánticos de luz. De hecho, los científicos han aprendido a "confundir" los fotones que han perdido la confusión cuántica debido a un largo viaje en fibra óptica. Esto le permite obtener una conexión estable a largas distancias con una ligera disminución en la velocidad de transmisión.

Otro problema de la criptografía cuántica es la

necesidad de crear una conexión directa entre los suscriptores , porque solo esta forma de interacción le permite organizar una distribución segura de las claves de cifrado.

El costo actual de los

sistemas cuánticos es de decenas y cientos de miles de dólares, por lo que los desarrolladores de soluciones comerciales ofrecen tecnología de distribución de claves cuánticas en forma de servicio, porque la mayoría de las veces los canales ópticos están inactivos.

En este caso, la clave de sesión está formada por dos partes: la primera, la clave maestra, la forma el cliente mediante la criptografía tradicional, y la segunda, la cuántica, es generada por el sistema de distribución de claves cuánticas. La clave final se obtiene mediante la operación XOR bit a bit de estas dos partes. Por lo tanto, incluso si los piratas informáticos pueden interceptar o descifrar la clave maestra del cliente, los datos permanecerán seguros.

Vulnerabilidades de criptografía cuántica

Aunque la distribución cuántica de claves se posiciona como invulnerable al craqueo, las implementaciones específicas de tales sistemas permiten un ataque exitoso y roban la clave generada.

Aquí hay algunos tipos de ataques en sistemas criptográficos con protocolos de distribución de claves cuánticas. Algunos ataques son teóricos, otros se usan con bastante éxito en la vida real:

- Ataque del divisor de haz : consiste en escanear y dividir pulsos en dos partes y analizar cada una de las partes en una de dos bases.

- El ataque del caballo de Troya implica escanear el pulso a través de un multiplexor óptico en la dirección del lado emisor o del lado receptor. El pulso se divide en dos partes para la sincronización de la detección y entra en el circuito de decodificación, mientras que no se produce distorsión de los fotones transmitidos.

- Ataques coherentes que se basan en tácticas de retransmisión. El atacante intercepta los fotones del remitente, mide su estado y luego envía pseudofotones en los estados medidos al receptor.

- Ataques incoherentes , en los cuales los fotones del remitente son interceptados y confundidos con un grupo de fotones individuales transmitidos. Luego se mide el estado del grupo y los datos modificados se envían al destinatario.

- El ataque con el cegamiento de los detectores de fotos de avalanchas , desarrollado por el equipo de investigación de Vadim Makarov, permite al atacante obtener una clave secreta para que el destinatario no note el hecho de la intercepción.

- Ataque de separación de fotones. Consiste en la detección de más de un fotón en un pulso, su abducción y confusión con la descomposición. La parte restante sin modificar de la información se envía al destinatario, y el interceptor recibe el valor exacto del bit transmitido sin introducir errores en la clave tamizada.

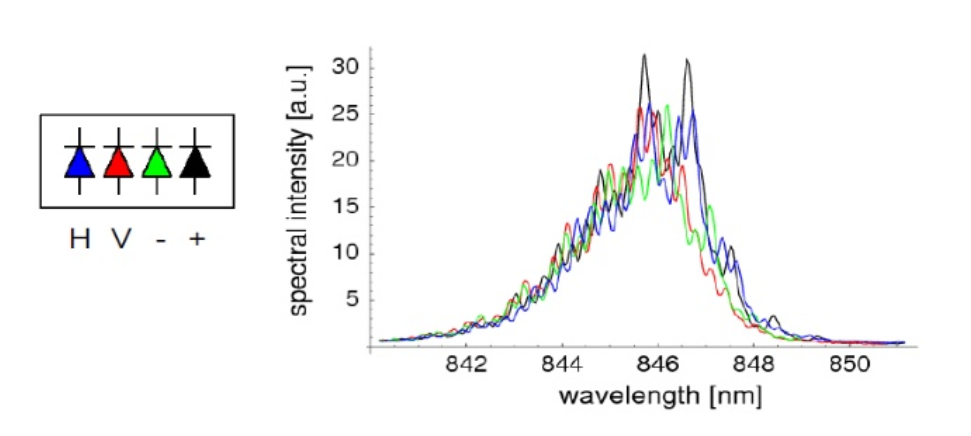

Ataque espectral. Fuente

- Ataque espectral. Si los fotones son creados por cuatro fotodiodos diferentes, tienen características espectrales diferentes. Un atacante puede medir el color de un fotón, no su polarización.

- Ataque a números aleatorios. Si el remitente usa un generador de números pseudoaleatorio, el atacante puede usar el mismo algoritmo y obtener una secuencia real de bits.

Examinemos, por ejemplo, el

ataque con la ceguera del detector del receptor , desarrollado por Vadim Makarov con un grupo de colegas de la Universidad Noruega de Ciencias Naturales y Técnicas. Para obtener la llave, el detector del receptor está cegado por un rayo láser. En este momento, el atacante intercepta la señal del remitente. El detector cuántico cegado del receptor comienza a funcionar como un detector regular, emitiendo "1" cuando se expone a un pulso de luz brillante, independientemente de las propiedades cuánticas del pulso. Como resultado, el atacante, interceptando "1", puede enviar un pulso de luz al detector del receptor, y considerará que recibió esta señal del remitente. En otras palabras, el atacante en lugar del cuántico envía una señal clásica al destinatario, lo que significa que tiene la capacidad de robar la información recibida del remitente, sin ser notada.

El grupo de Makarov ha demostrado un ataque a los sistemas de cifrado cuántico fabricados por ID Quantique y MagiQ Technologies. Para preparar un hack exitoso, se utilizaron sistemas comerciales. El desarrollo del ataque tomó dos meses.

La vulnerabilidad identificada, a pesar de su naturaleza crítica, no se relaciona con la tecnología como tal, sino con las características específicas de una implementación particular. La posibilidad de tal ataque puede eliminarse instalando una fuente de fotones individuales frente a los detectores del receptor e incluyéndolo en momentos aleatorios. Esto asegurará que el detector funcione en modo cuántico y responda a fotones individuales.

¿Cuánto cuesta, funciona en realidad y quién lo necesita?

Cuando se trata de áreas donde se requiere un secreto real, no se tienen en cuenta pequeñas cosas como el costo, las restricciones de distancia y la velocidad de transmisión.

La demanda de criptografía cuántica en los sectores militar, estatal y financiero ha llevado al hecho de que los grupos de investigación reciben fondos serios, y las plantas industriales que desarrollan no solo se venden, sino que también se ponen en uso real.

Sistema de distribución de claves cuánticas. Fuente: Toshiba

Sistema de distribución de claves cuánticas. Fuente: Toshiba

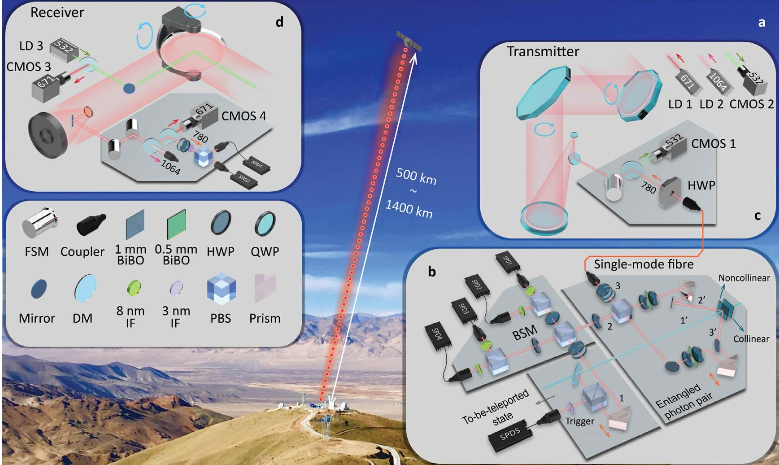

Los últimos ejemplos de sistemas comerciales de protección criptográfica cuántica tienen un alcance de más de 1000 kilómetros, lo que les permite ser utilizados no solo dentro de un país, sino también para la organización de comunicaciones seguras a nivel interestatal.

La introducción de instalaciones para la criptografía cuántica en la producción en masa conduce a precios más baratos. Además, los fabricantes están desarrollando varias soluciones para aumentar la disponibilidad de la criptografía cuántica y reducir su costo por suscriptor.

Por ejemplo, el sistema de distribución de claves cuánticas de Toshiba le permite conectar solo dos puntos a una distancia de hasta 100 km. Pero al mismo tiempo, el dispositivo

permite que 64 suscriptores usen criptografía cuántica simultáneamente.

A pesar de sus limitaciones, la criptografía cuántica tiene una ventaja innegable sobre la criptografía tradicional, ya que ha demostrado su fuerza criptográfica. Sin embargo, como muestra la práctica, la estabilidad comprobada es una propiedad de modelos teóricos, conceptos, pero no implementaciones específicas. , , - .

, . , , . , .

, :

- 2017 . 2017 200 , .

- 13 2017 « ViPNet» — , ViPNet .

- 2018 , -. - «- » «».

- 2018 Toshiba , 10,2 /.

Micius. : arXiv.org

Micius. : arXiv.org

2018 Toshiba

Twin-Field QKD (Quantum Key Distribution). 1000 . 2019.

, , , . .

, , (Lattice-based Cryptography), . .