Cómo evaluar la eficiencia de sintonización de NGFW

La tarea más común es verificar qué tan eficientemente está configurado su firewall. Para hacer esto, existen servicios y utilidades gratuitas de compañías que se ocupan de NGFW.

Por ejemplo, se puede ver a continuación que Palo Alto Networks tiene la oportunidad directamente desde

el portal de soporte para comenzar a analizar las estadísticas del firewall (un informe SLR o un análisis de cumplimiento de las mejores prácticas), un informe BPA. Estas son utilidades en línea gratuitas que puede usar sin instalar nada.

Contenido

Expedición (herramienta de migración)Optimizador de políticasCero confianzaHaga clic en no utilizadoHaga clic en la aplicación no utilizadaHaga clic en No hay aplicaciones especificadas¿Qué pasa con el aprendizaje automático?UtdExpedición (herramienta de migración)

Una forma más complicada de verificar su configuración es descargar la utilidad gratuita

Expedition (anteriormente, la Herramienta de migración). Se descarga como un dispositivo virtual en VMware, no se requiere configuración con él; debe descargar la imagen e implementarla en el hipervisor VMware, iniciar e ir a la interfaz web. Esta utilidad requiere una historia separada, solo un curso dura 5 días, hay tantas funciones allí ahora, incluido Machine Learning y la migración de varias configuraciones de políticas, NAT y objetos para diferentes fabricantes de Firewall. Sobre Machine Learning, escribiré más abajo en el texto.

Optimizador de políticas

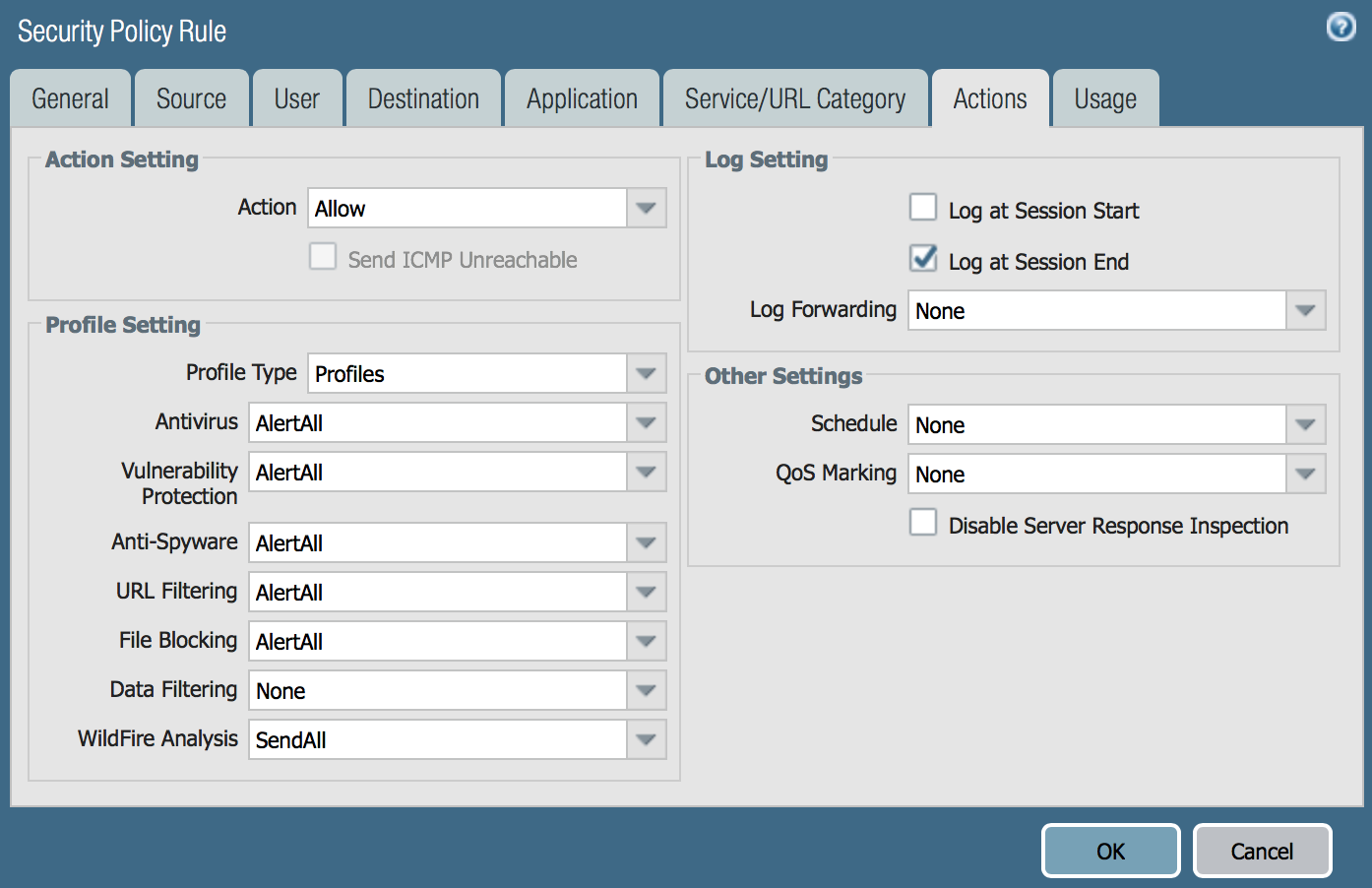

Y la opción más conveniente (en mi humilde opinión), de la que hablaré con más detalle hoy, es un optimizador de políticas integrado en la interfaz de Palo Alto Networks. Para demostrarlo, instalé un firewall en casa y escribí una regla simple: permitir cualquiera a cualquiera. En principio, tales reglas a veces se ven incluso en redes corporativas. Naturalmente, activé todos los perfiles de seguridad de NGFW, como se ve en la captura de pantalla:

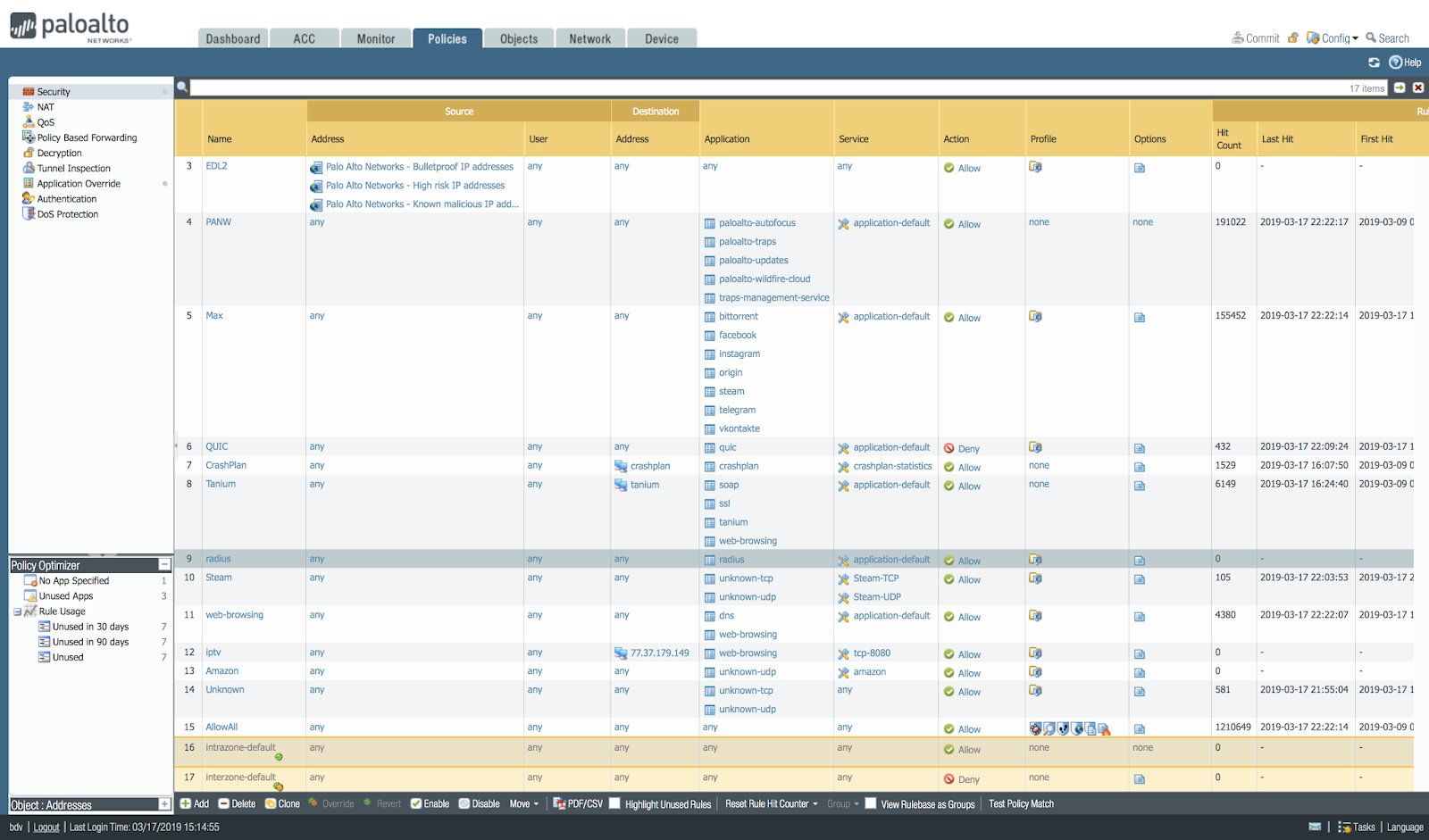

La captura de pantalla a continuación muestra un ejemplo del firewall no configurado de mi casa, donde casi todas las conexiones entran en la última regla: AllowAll, que se puede ver en las estadísticas en la columna Hit Count.

Cero confianza

Existe un enfoque de seguridad llamado

Zero Trust . ¿Qué significa esto? Debemos permitir a las personas dentro de la red exactamente esas conexiones que necesitan y prohibir todo lo demás. Es decir, necesitamos agregar reglas claras para aplicaciones, usuarios, categorías de URL, tipos de archivos; habilite todas las firmas de IPS y antivirus, habilite el sandboxing, la protección de DNS, use IoC de las bases de datos de Threat Intelligence disponibles. En general, una cantidad decente de tareas al configurar un firewall.

Por cierto, el conjunto mínimo de configuraciones necesarias para Palo Alto Networks NGFW se describe en uno de los documentos SANS:

Benchmark de configuración de seguridad de Palo Alto Networks : recomiendo comenzar con él. Y, por supuesto, hay un conjunto de mejores prácticas para configurar un firewall con una empresa de fabricación: las

mejores prácticas .

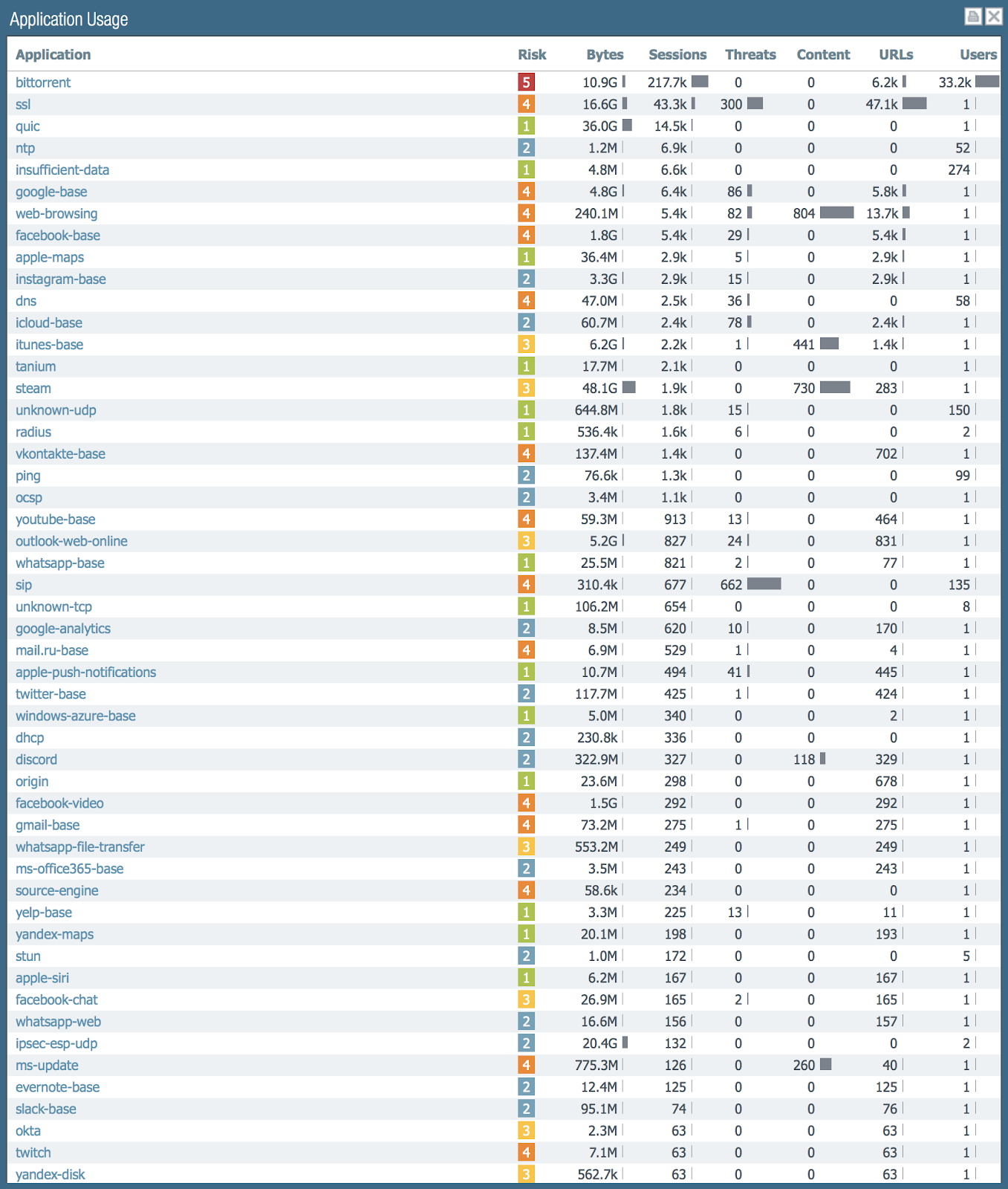

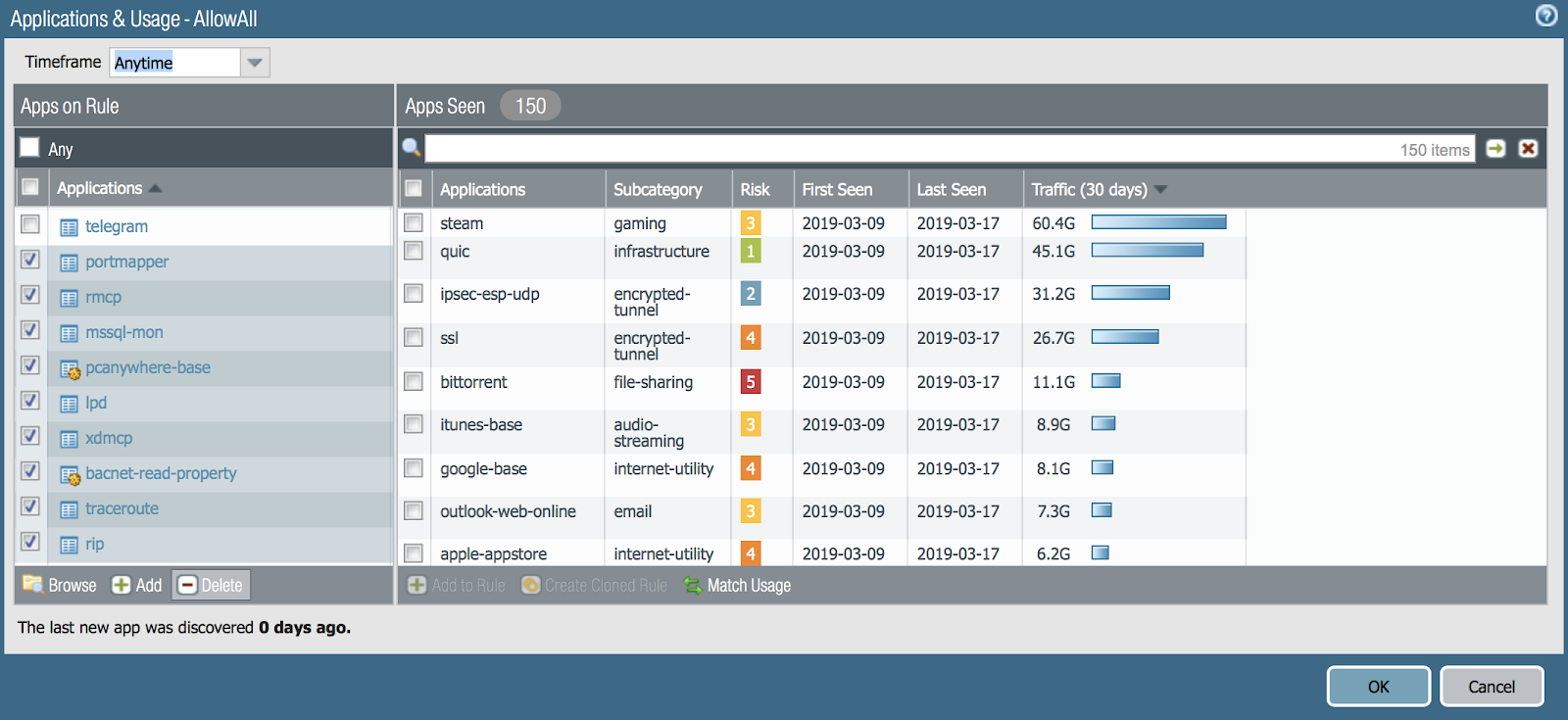

Entonces, tuve un cortafuegos en casa durante una semana. Veamos qué tráfico hay en mi red:

Si ordena por el número de sesiones, la mayoría de ellas son creadas por bittorent, luego viene SSL, luego QUIC. En conjunto, estas son estadísticas sobre el tráfico entrante y saliente: hay muchos escaneos externos de mi enrutador. Hay 150 aplicaciones diferentes en mi red.

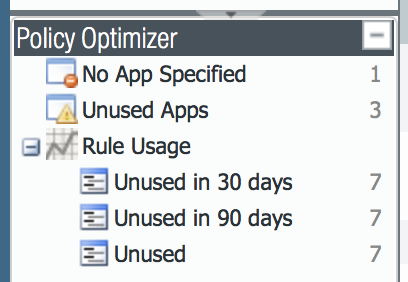

Entonces, todo esto fue omitido por una regla. Ahora veamos qué dice Policy Optimizer sobre esto. Si miró la captura de pantalla de la interfaz con las reglas de seguridad anteriores, en la parte inferior izquierda vio una pequeña ventana que me insinúa que hay reglas que pueden optimizarse. Hagamos clic allí.

Lo que muestra Policy Optimizer:

- Qué políticas no se utilizaron en absoluto, 30 días, 90 días. Esto ayuda a decidir eliminarlos por completo.

- Qué aplicaciones se especificaron en las políticas, pero no se encontraron tales aplicaciones en el tráfico. Esto le permite eliminar aplicaciones innecesarias en las reglas de permisos.

- Qué políticas permitieron todo, pero realmente hubo aplicaciones que sería bueno especificar explícitamente de acuerdo con la metodología Zero Trust.

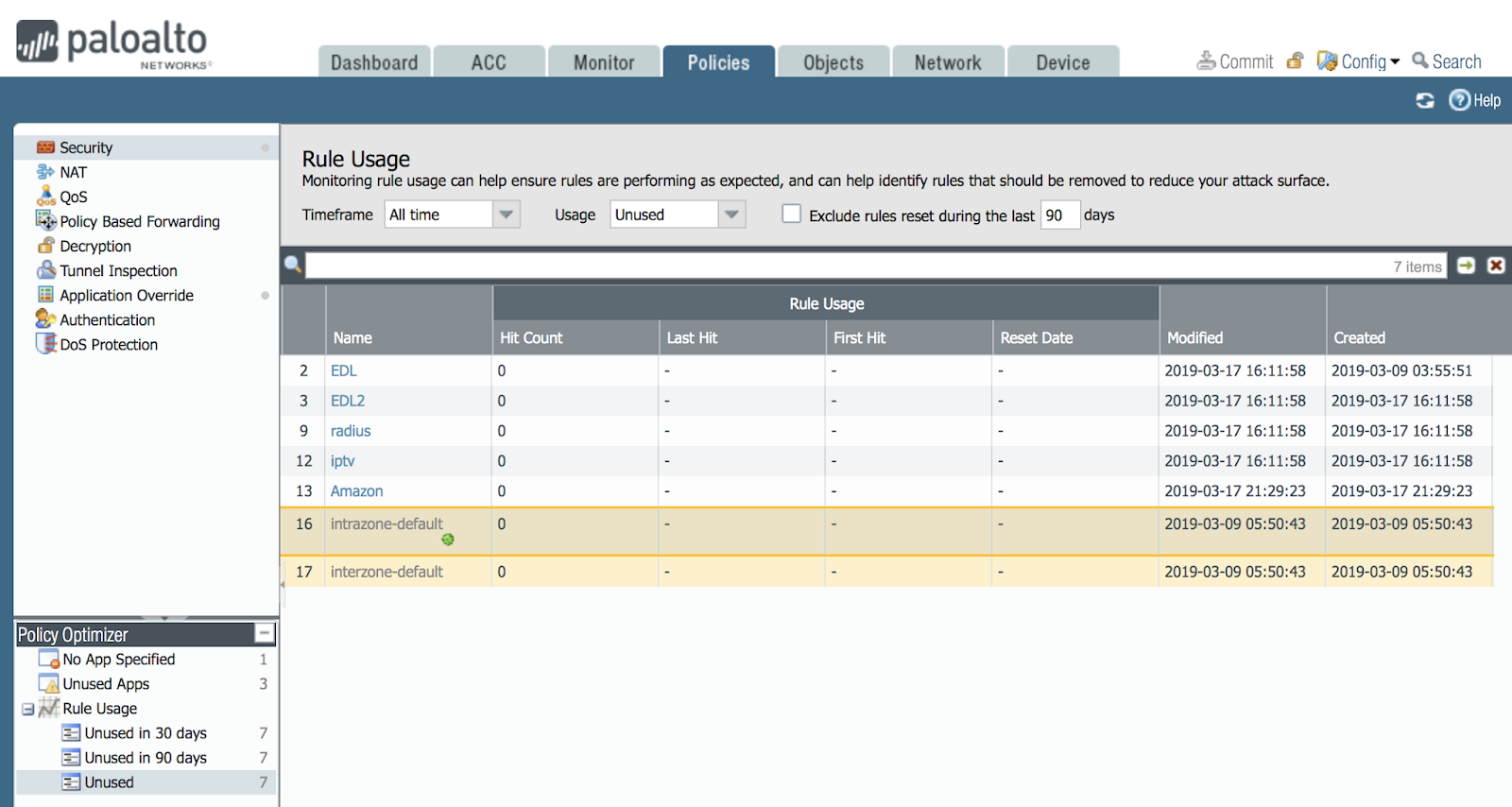

Haga clic en no utilizado

Para mostrar cómo funciona esto, agregué algunas reglas, y hasta ahora nunca se han perdido un solo paquete. Aquí hay una lista de ellos:

Quizás, con el tiempo, el tráfico pasará allí y luego desaparecerán de esta lista. Y si están en esta lista durante 90 días, puede decidir eliminar estas reglas. Después de todo, cada regla ofrece una oportunidad para un hacker.

Hay un problema real al configurar el firewall: llega un nuevo empleado, mira las reglas del firewall, si no tiene ningún comentario y no sabe por qué se crea esta regla, si debe ser real, si se puede eliminar: de repente, una persona está de vacaciones 30 días, el tráfico volverá a salir del servicio que necesita. Y solo esta función lo ayuda a tomar una decisión, nadie la usa, ¡eliminar!

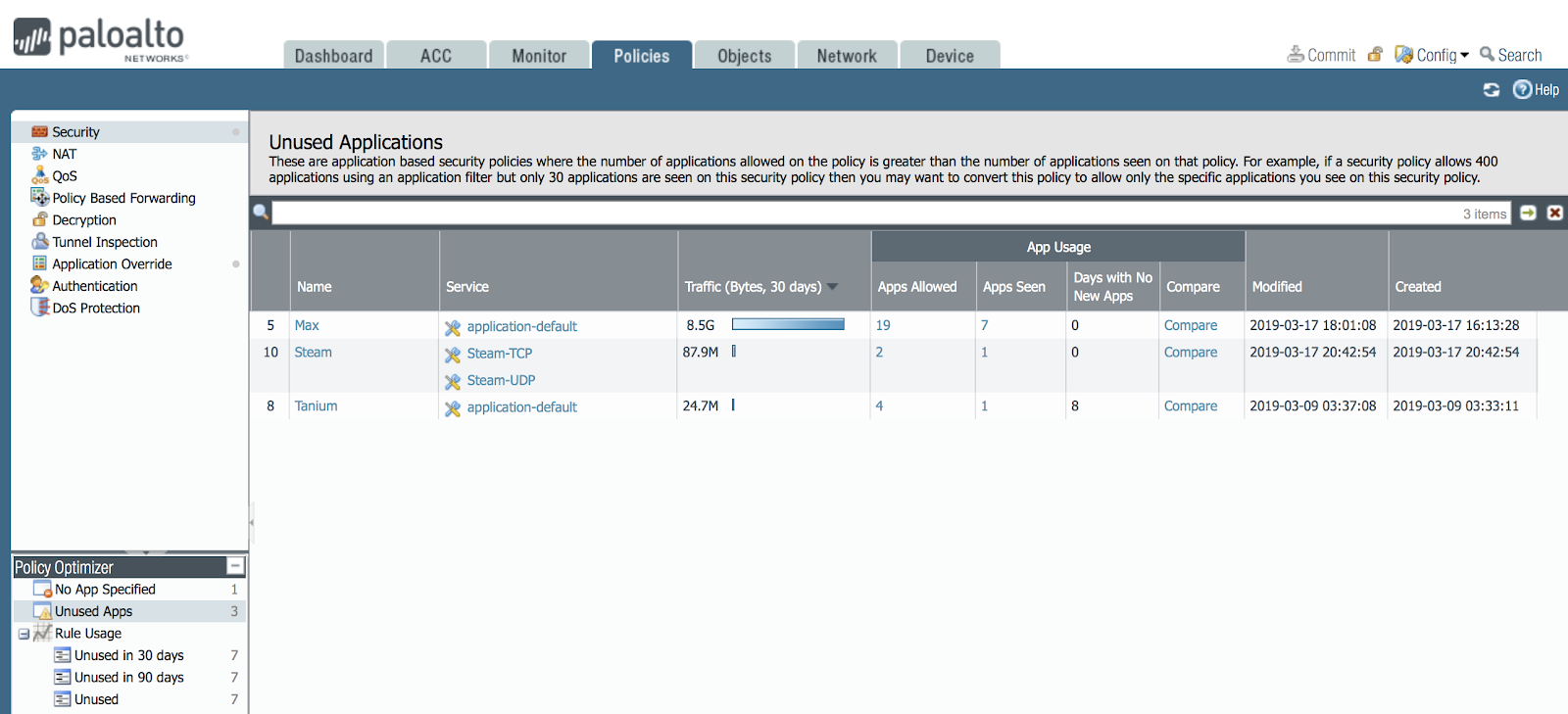

Haga clic en la aplicación no utilizada

Hacemos clic en la aplicación no utilizada en el optimizador y vemos que se abre información interesante en la ventana principal.

Vemos que hay tres reglas donde el número de aplicaciones permitidas y el número de aplicaciones que realmente pasaron bajo esta regla son diferentes.

Podemos hacer clic y ver una lista de estas aplicaciones y comparar estas listas.

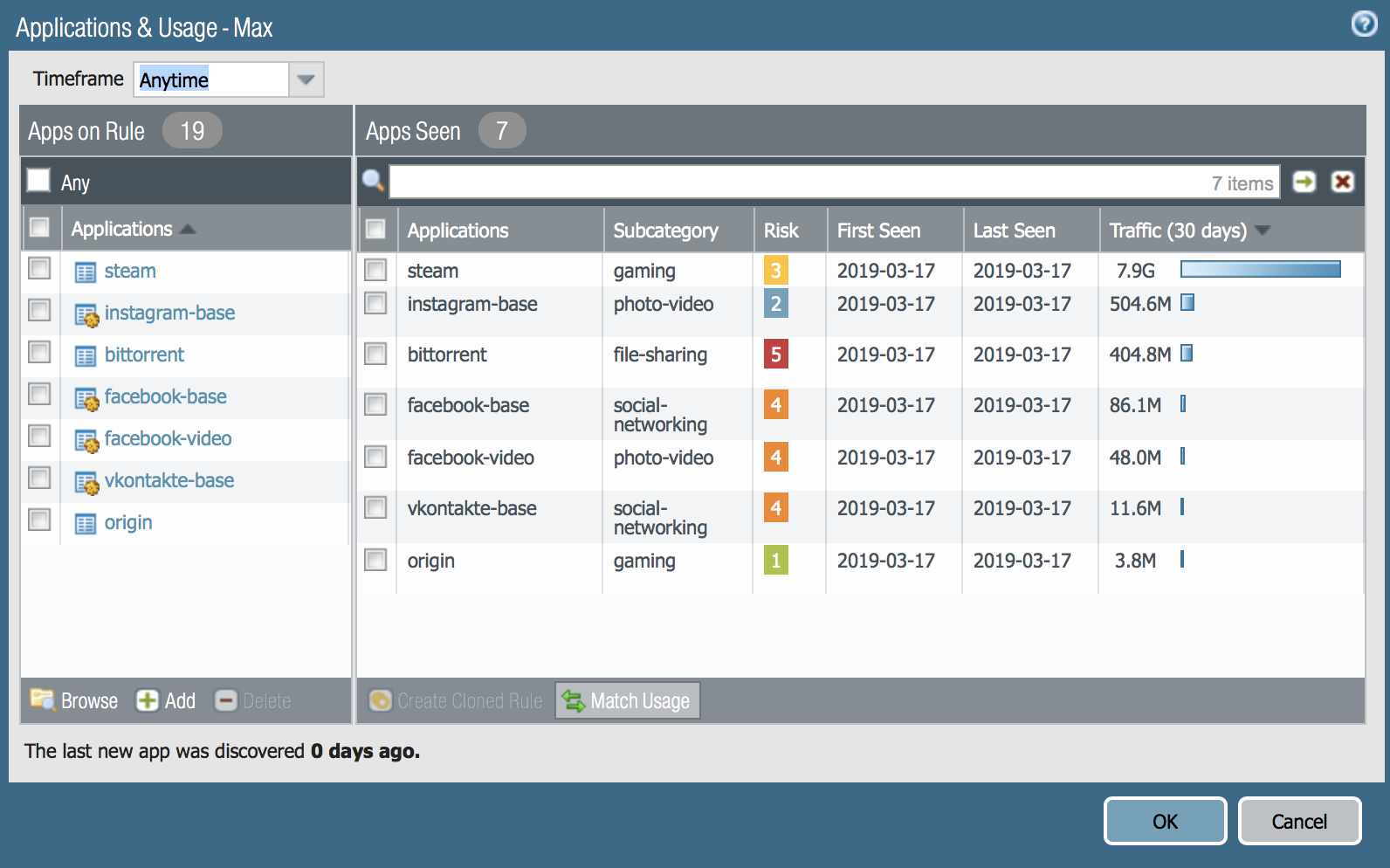

Por ejemplo, haga clic en el botón Comparar para la regla Máx.

Aquí puede ver que se permitieron las aplicaciones de Facebook, Instagram, Telegram, vkontakte. Pero en realidad, el tráfico fue solo en términos de aplicaciones. Aquí debe comprender que la aplicación de Facebook contiene varias sub-aplicaciones.

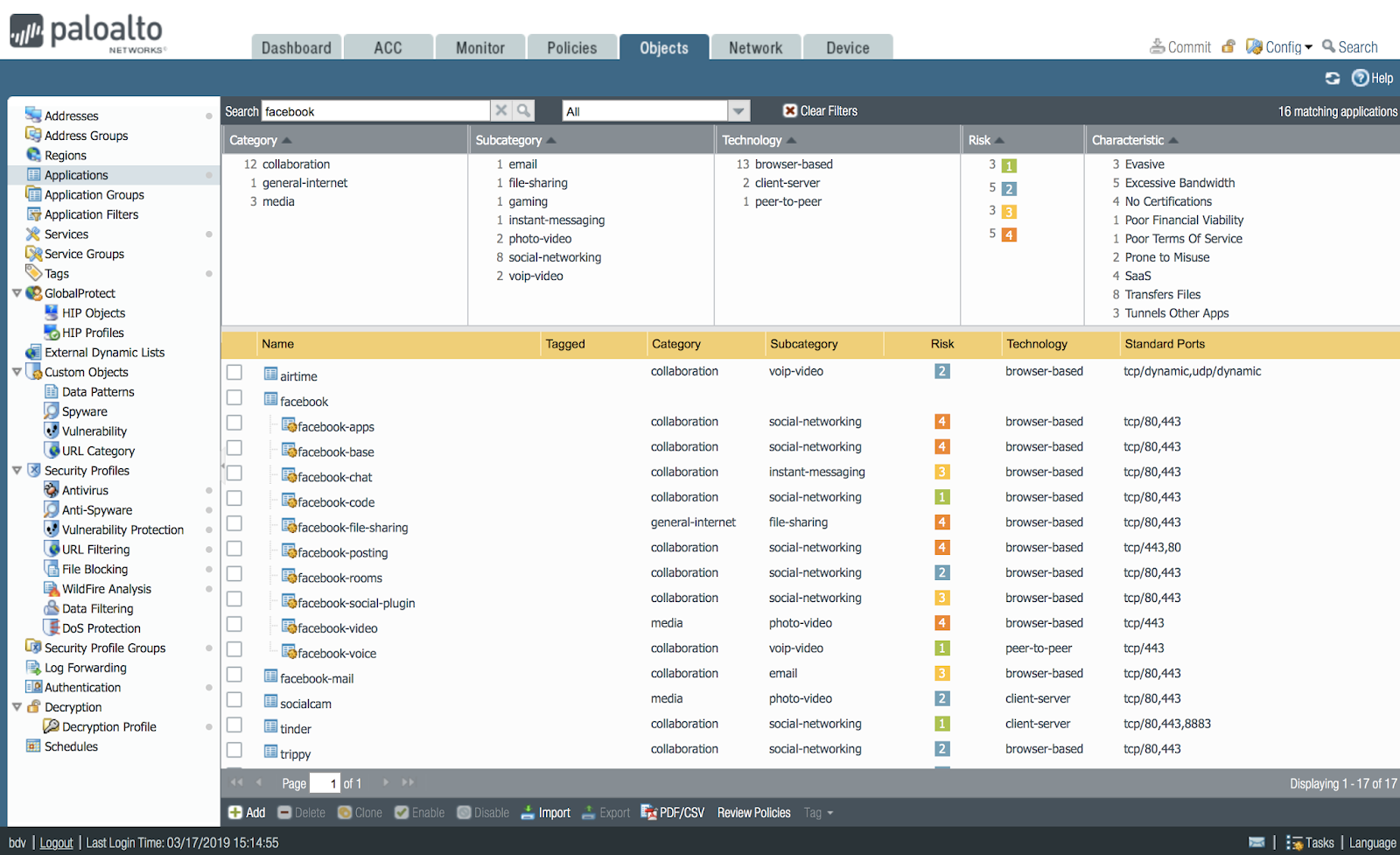

La lista completa de aplicaciones NGFW se puede ver en el portal

applipedia.paloaltonetworks.com y en la interfaz del firewall en la sección Objetos-> Aplicaciones y en la búsqueda escriba el nombre de la aplicación: facebook, obtendrá el siguiente resultado:

Entonces, algunas de estas sub-aplicaciones vieron NGFW, y otras no. De hecho, puede prohibir y permitir por separado diferentes subfunciones de Facebook. Por ejemplo, permita ver mensajes, pero prohíba el chat o la transferencia de archivos. En consecuencia, Policy Optimizer habla sobre esto y usted puede tomar una decisión: no todas las aplicaciones de Facebook están permitidas, sino solo las principales.

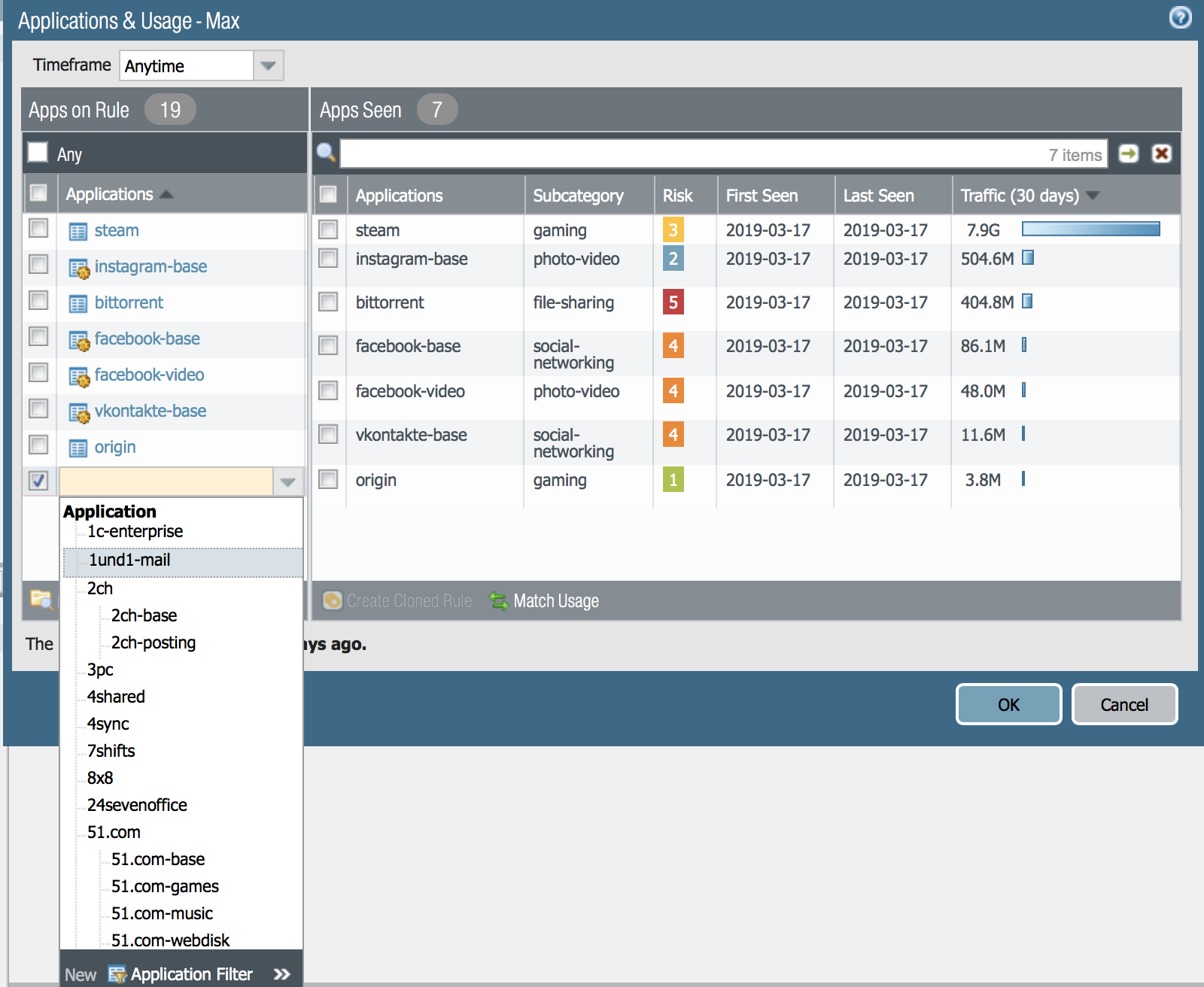

Entonces, nos dimos cuenta de que las listas son diferentes. Puede hacer que las reglas permitan exactamente aquellas aplicaciones que realmente pasaron por la red. Para hacer esto, haga clic en el botón MatchUsage. Resulta así:

Y también puede agregar aplicaciones que considere necesarias: el botón Agregar en la parte izquierda de la ventana:

Y luego esta regla se puede aplicar y probar. Felicidades

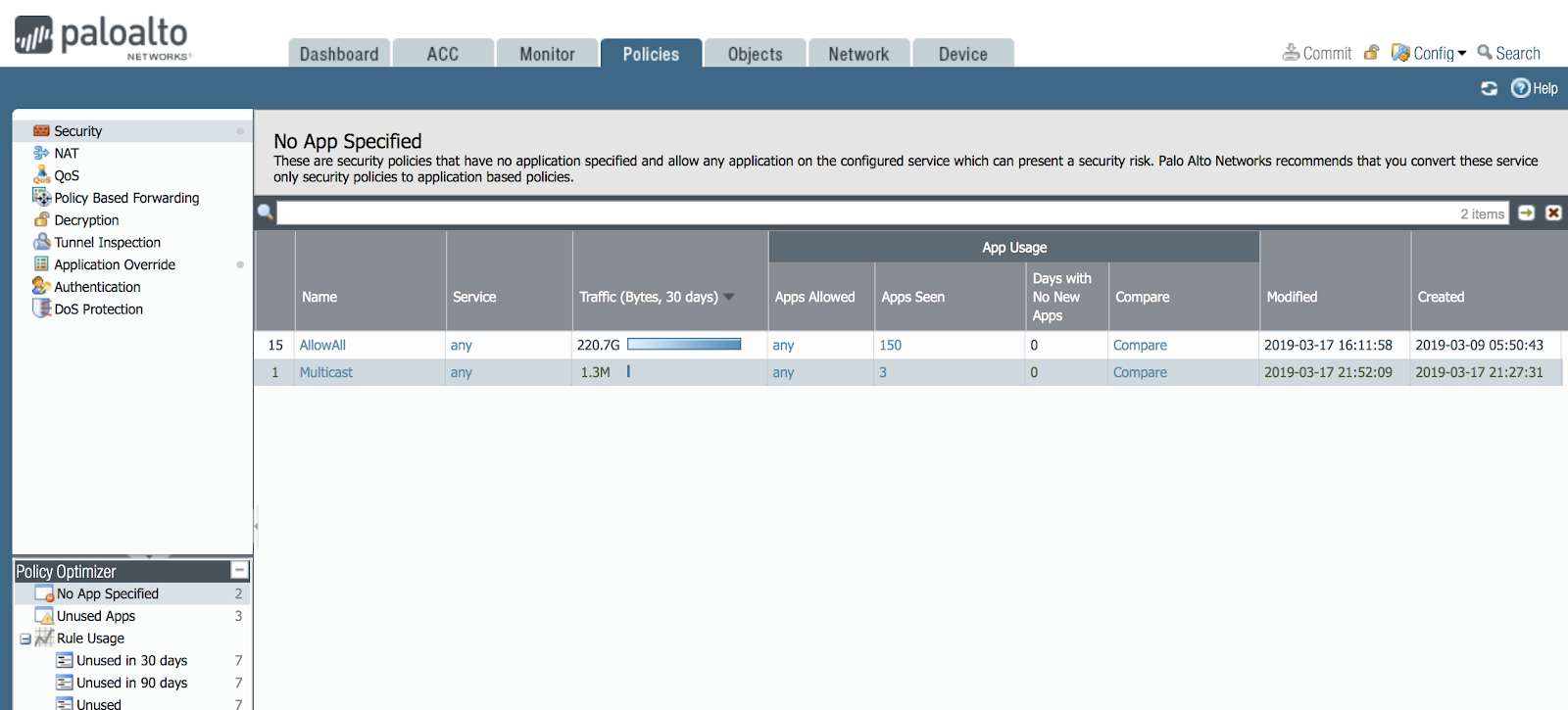

Haga clic en No hay aplicaciones especificadas

En este caso, se abrirá una ventana de seguridad importante.

Dichas reglas, donde una aplicación del nivel L7 no se especifica explícitamente, lo más probable es que haya mucha red. Y existe una regla de este tipo en mi red; permítanme recordarles que lo hice durante la configuración inicial, especialmente para mostrar cómo funciona Policy Optimizer.

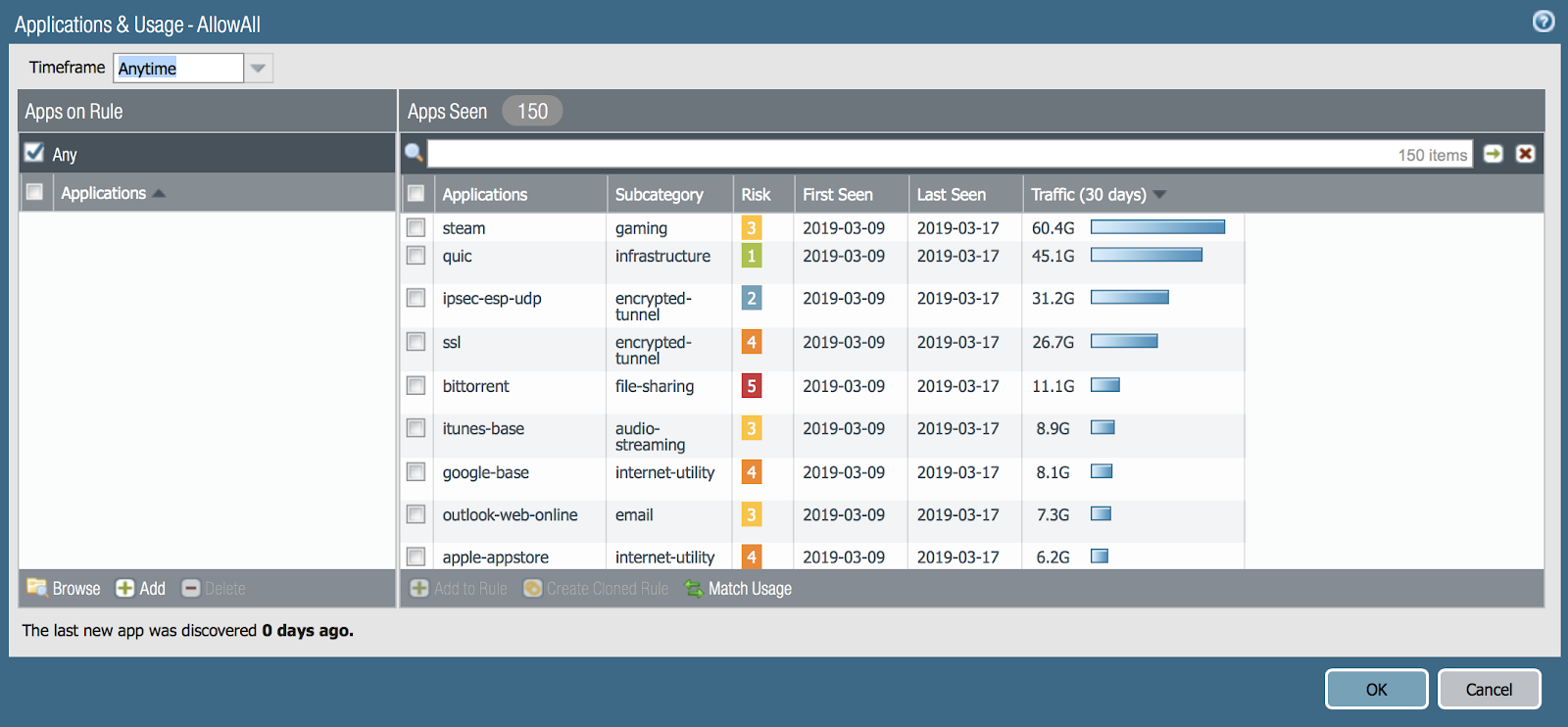

La imagen muestra que la regla AllowAll perdió 220 gigabytes de tráfico durante el período del 9 al 17 de marzo, que son 150 aplicaciones diferentes en mi red. Y esto no es suficiente. Por lo general, en una red corporativa de tamaño promedio 200-300 aplicaciones diferentes.

Por lo tanto, una regla omite hasta 150 aplicaciones. Como regla, esto significa que el firewall está configurado incorrectamente, porque generalmente en una regla se omiten las aplicaciones 1-10 para diferentes propósitos. Veamos qué tipo de aplicaciones son: haga clic en el botón

Compara:

Lo más maravilloso para el administrador en la función Policy Optimizer es el botón Match Usage: puede crear una regla con un solo clic, donde ingresa las 150 aplicaciones en la regla. Manualmente, hacer esto sería lo suficientemente largo. La cantidad de tareas para que el administrador trabaje incluso en mi red de 10 dispositivos es enorme.

¡Tengo 150 aplicaciones diferentes que transmiten gigabytes de tráfico en casa! Cuantos tienes

Pero, ¿qué está pasando en la red de 100 dispositivos o 1000 o 10000? Vi cortafuegos donde 8000 gobierna y estoy muy contento de que ahora los administradores tengan herramientas de automatización tan convenientes.

Parte de las aplicaciones que vio y mostró el módulo de análisis de aplicaciones L7 en NGFW no serán necesarias en la red, por lo que simplemente debe eliminarlas de la lista de reglas permitidas o hacer que las reglas se clonen usando el botón Clonar (en la interfaz principal) y habilitar en una regla de la aplicación, y en bloquear otra aplicación, como si definitivamente no fuera necesaria en su red. Dichas aplicaciones a menudo incluyen bittorent, steam, ultrasurf, tor, túneles ocultos como tcp-over-dns y otros.

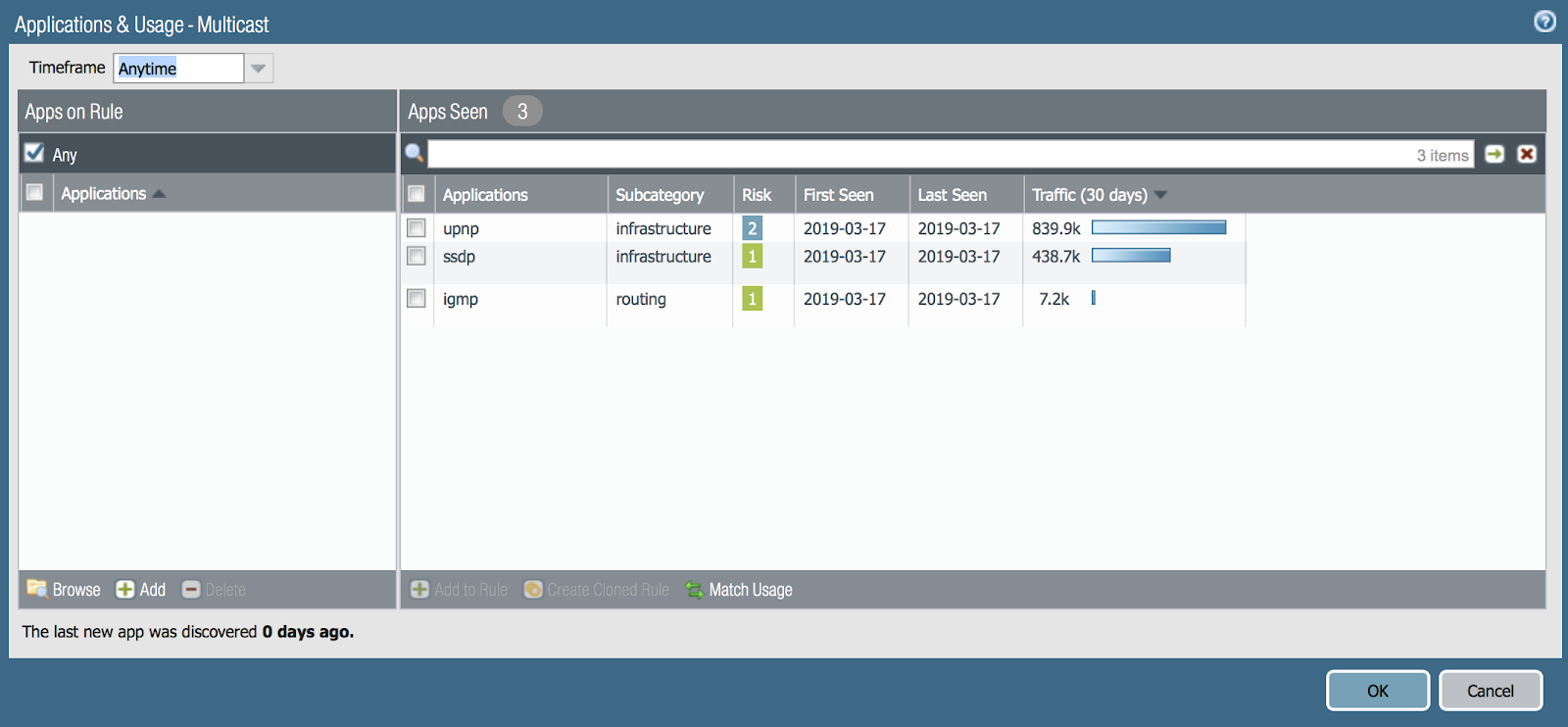

Bueno, haga clic en otra regla: lo que está visible allí:

Sí, aquí hay aplicaciones específicas para multidifusión. Debemos permitirles trabajar viendo videos a través de la red. Haga clic en Uso de coincidencia. Genial Gracias Policy Optimizer.

¿Qué pasa con el aprendizaje automático?

Ahora está de moda hablar de automatización. Lo que describí salió muy útil. Hay otra oportunidad de la que debo hablar. Esta es la funcionalidad de Machine Learning integrada en la utilidad Expedition que se mencionó anteriormente. En esta utilidad, es posible transferir reglas desde su antiguo firewall de otro fabricante. También es posible analizar los registros de tráfico existentes de Palo Alto Networks y sugerir qué reglas escribir. Esto es similar a la funcionalidad de Policy Optimizer, pero en Expedition se amplía aún más y se le ofrece una lista de reglas ya preparadas; solo necesita aprobarlas.

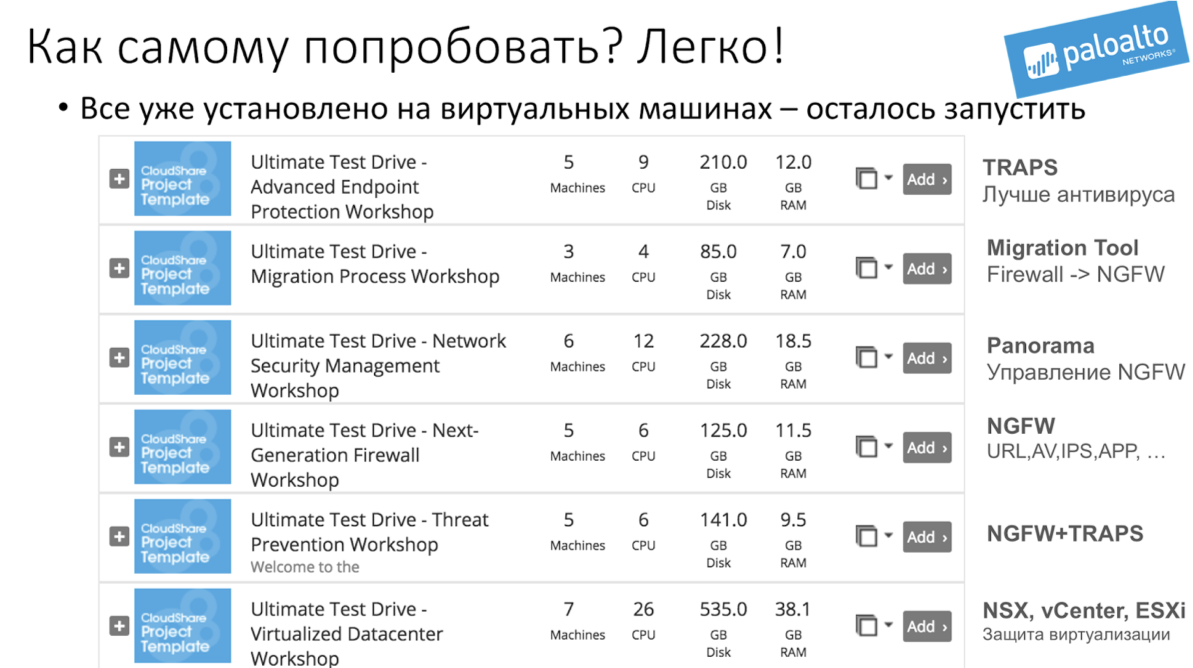

Para probar esta funcionalidad, hay trabajo de laboratorio, lo llamamos prueba de manejo. Esta prueba se puede hacer yendo a los firewalls virtuales que el personal de la oficina de Palo Alto Networks Moscow lanzará a su solicitud.

La solicitud se puede enviar a Russia@paloaltonetworks.com y escribir en la solicitud: "Quiero hacer UTD por el proceso de migración".

De hecho, los trabajos de laboratorio llamados Unidad de prueba unificada (UTD) tienen varias opciones y

están disponibles de forma remota a pedido.