Hace solo un par de días, escribí en Habrir sobre cómo el servicio médico en línea ruso DOC + logró dejar en el dominio público una base de datos con registros de acceso detallados, de los cuales era posible obtener datos de pacientes y empleados de servicio. Y aquí hay un nuevo incidente, con otro servicio ruso que brinda a los pacientes consultas en línea con médicos: “El doctor está cerca” (www.drclinics.ru).

Escribiré de inmediato que, debido a la idoneidad de los empleados de Doctor Near, la vulnerabilidad se eliminó rápidamente (¡2 horas desde el momento de la notificación por la noche!) Y probablemente no se filtró información personal y médica. En contraste con el incidente con DOC +, donde sé con certeza que al menos un archivo json con datos de 3.5 GB de tamaño cayó en el "mundo abierto", mientras que la posición oficial se ve así: " Una pequeña cantidad de datos se ha puesto a disposición del público temporalmente, que no puede tener consecuencias negativas para los empleados y usuarios del servicio DOC + ".

Un suscriptor anónimo se contactó conmigo como el propietario del canal de Telegram " Information Leaks " e informó sobre una posible vulnerabilidad en el sitio www.drclinics.ru.

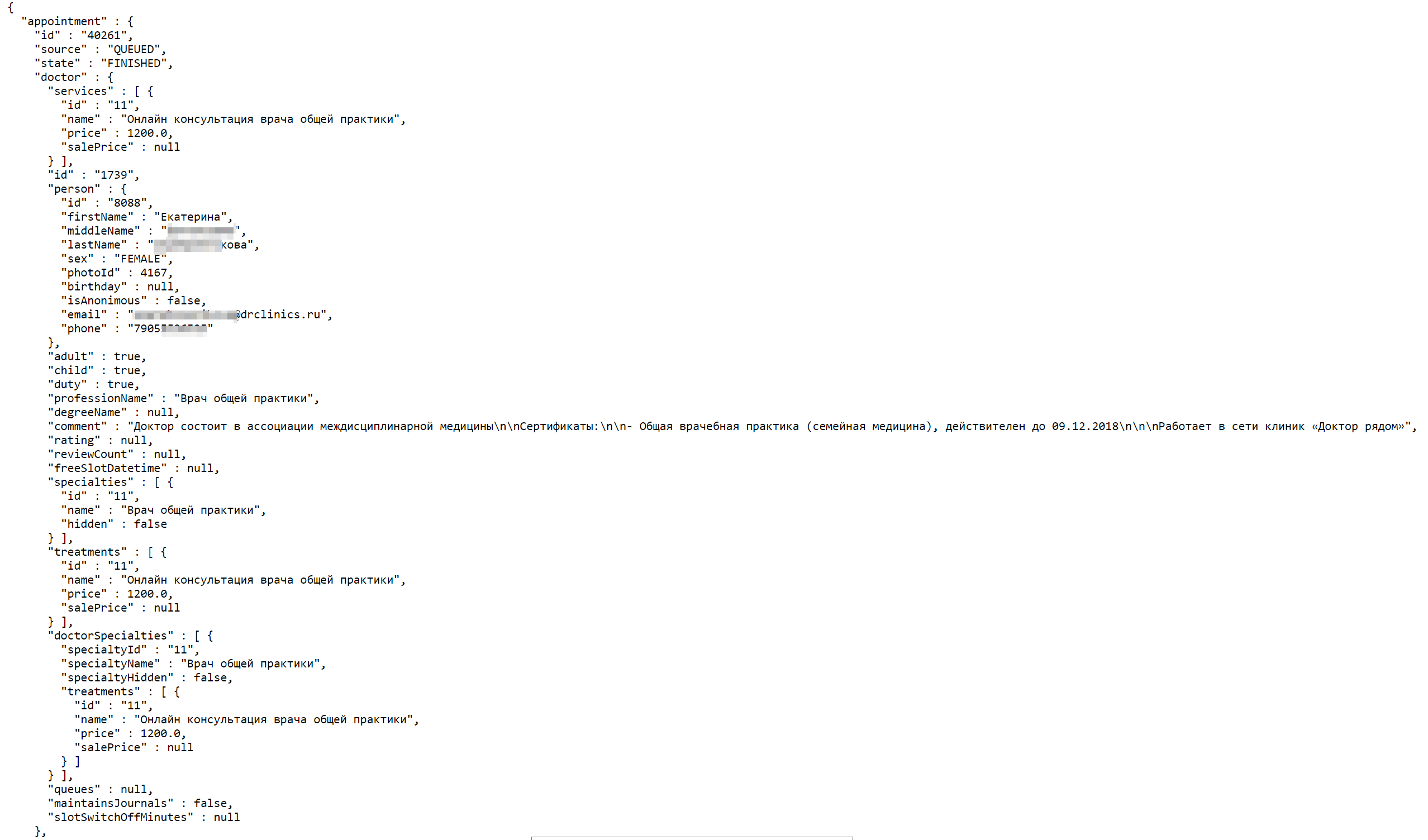

La esencia de la vulnerabilidad era que, conociendo la URL y estando en el sistema bajo su cuenta, podía ver los datos de otros pacientes.

Para registrar una nueva cuenta en el sistema Doctor Near, de hecho, solo necesita un número de teléfono móvil al que reciba un SMS de confirmación, por lo que nadie podría haber tenido problemas para acceder a su cuenta personal.

Después de que el usuario ingresó a su cuenta personal, pudo cambiar inmediatamente la URL en la barra de direcciones de su navegador, ver informes que contienen datos personales de pacientes e incluso diagnósticos médicos.

Un problema importante fue que el servicio utiliza una numeración de informes de extremo a extremo y ya genera URL a partir de estos números:

https://[ ]/…/…/40261/…

Por lo tanto, fue suficiente establecer el número mínimo aceptable (7911) y el máximo (42926 - en el momento de la vulnerabilidad) para calcular el número total (35015) de informes en el sistema e incluso (si hubo intención maliciosa) descargarlos todos con un simple script.

Entre los datos disponibles para ver estaban: nombre del médico y paciente, fechas de nacimiento del médico y paciente, números de teléfono del médico y paciente, sexo del médico y paciente, direcciones de correo electrónico del médico y paciente, especialización del médico, fecha de consulta, costo de la consulta y, en algunos casos, incluso un diagnóstico ( como comentario al informe).

Esta vulnerabilidad es esencialmente muy similar a la que se descubrió en diciembre de 2017 en el servidor de la organización de microfinanzas Zaimograd. Luego, la búsqueda podría obtener 36763 contratos que contienen los datos completos del pasaporte de los clientes de la organización.

Como señalé desde el principio, los empleados de Doctor Near mostraron una verdadera profesionalidad y, a pesar del hecho de que les informé de la vulnerabilidad a las 23:00 (hora de Moscú), el acceso a mi cuenta personal se cerró inmediatamente para todos, y a la 1:00 ( Msk) esta vulnerabilidad ha sido corregida.

No puedo evitar volver a patear el departamento de relaciones públicas del mismo DOC + (New Medicine LLC). Al declarar que " una cantidad insignificante de datos ha resultado ser temporalmente de dominio público ", pierden de vista el hecho de que tenemos a nuestra disposición los datos de "control objetivo", es decir, el motor de búsqueda Shodan. Como se señaló correctamente en los comentarios a ese artículo, según Shodan, la fecha de la primera confirmación del servidor ClickHouse abierto en la dirección DOC + IP: 15/02/2019 03:08:00, fecha de la última confirmación: 17/03/2019 09:52:00. El tamaño de la base de datos es de aproximadamente 40 GB.

Y hubo 15 fijaciones en total:

15.02.2019 03:08:00 16.02.2019 07:29:00 24.02.2019 02:03:00 24.02.2019 02:50:00 25.02.2019 20:39:00 27.02.2019 07:37:00 02.03.2019 14:08:00 06.03.2019 22:30:00 08.03.2019 00:23:00 08.03.2019 14:07:00 09.03.2019 05:27:00 09.03.2019 22:08:00 13.03.2019 03:58:00 15.03.2019 08:45:00 17.03.2019 09:52:00

Según el comunicado, resulta que temporalmente es poco más de un mes, y una pequeña cantidad de datos es de aproximadamente 40 gigabytes. Bueno, no se ...

Pero volvamos al "Doctor está cerca".

Por el momento, mi paranoia profesional está atormentada por un solo problema menor restante: por la respuesta del servidor, puede averiguar la cantidad de informes en el sistema. Cuando intenta obtener un informe por una URL a la que no tiene acceso (pero el informe en sí está allí), el servidor devuelve ACCESS_DENIED , y cuando intenta obtener un informe que no está allí, se devuelve NOT_FOUND . Al monitorear el aumento en el número de informes en el sistema en dinámica (una vez a la semana, mes, etc.), puede evaluar la carga del servicio y el volumen de servicios prestados. Por supuesto, esto no viola los datos personales de pacientes y médicos, pero puede ser una violación de los secretos comerciales de la empresa.