Foto, fuente - www.msspalert.com

En la noche del lunes al martes (aproximadamente a las 23:00 UTC 18/03/2019), los especialistas de Norsk Hydro notaron un mal funcionamiento en la red y varios sistemas. Pronto se hizo evidente que las fallas fueron causadas por una infección masiva de los sistemas con un encriptador, que se extendió muy rápidamente a través de las instalaciones de infraestructura. Después de identificar la amenaza, el servicio de seguridad comenzó el proceso de aislamiento, sin embargo, el malware logró extenderse tan profundamente sobre la infraestructura que fue necesario transferir parte de la producción al modo de control manual ("retroceso" a los procedimientos adoptados antes de la informatización de los procesos de producción). La investigación del ataque requirió la participación de las autoridades locales y los organismos encargados de hacer cumplir la ley (Autoridad de Seguridad Nacional / NorCERT, Servicio de Seguridad de la Policía de Noruega, Servicio Nacional de Investigación Criminal), así como una serie de empresas comerciales. La reconstrucción de la infraestructura aún no se ha completado y las instalaciones de producción individuales (por ejemplo, extrusión de perfiles de aluminio) todavía operan a la mitad de su capacidad.

A pesar de que la investigación del incidente no se completó y aún es difícil predecir el momento de su finalización, por los hechos disponibles puede comprender el mecanismo de acción de los atacantes y analizar qué hizo Norsk Hydro correctamente y qué no, y de qué otra manera podría mejorarse la defensa.

El estado de la empresa después del ataque.

Norsk Hydro es una empresa bastante grande: sus instalaciones están ubicadas en 40 países y el número total de empleados supera las 35,000 personas. El volumen de sistemas de información y computadoras que se ven afectados por el ataque también es grande. De la información de los representantes de la compañía expresados en una conferencia de prensa conjunta con las autoridades y las noticias diarias sobre el progreso de la investigación y la recuperación en el sitio web (actualización del 22/03/2019), se deduce que:

- no ocurrieron incidentes industriales locales y lesiones humanas;

- Como resultado, todas las plantas se aislaron con éxito, los procesos se transfirieron a control manual cuando fue posible (en las plantas para extrusión de perfiles de aluminio, solo se logró un 50% de eficiencia);

- los dispositivos móviles y algunas PC funcionan normalmente, el correo en la nube funciona correctamente;

- no hay una imagen completa de la cantidad de PC y servidores fallidos, hay un grado diferente de daños en las instalaciones de infraestructura;

- no hay acceso a sistemas que contengan datos sobre pedidos, pero existe la cantidad de información necesaria que se requiere para la producción de pedidos;

- no hay suposiciones sobre los atacantes, la hipótesis más probable sobre el malware utilizado para el ataque es el ransomware LockerGoga;

- La compañía tiene un proceso de respaldo bien establecido, y la estrategia principal de recuperación es la reversión a los respaldos realizados previamente.

- La compañía tiene un seguro de riesgo cibernético, que planean utilizar para cubrir los daños de un ataque.

Es importante tener en cuenta cómo se comportó Norsk Hydro durante el ataque. La compañía actuó de la manera más abierta posible: para el momento de los problemas con el sitio principal, lanzó uno temporal, informó al público a través de una cuenta de Facebook, notificó al mercado de valores sobre su situación y realizó una conferencia de prensa el primer día del ataque.

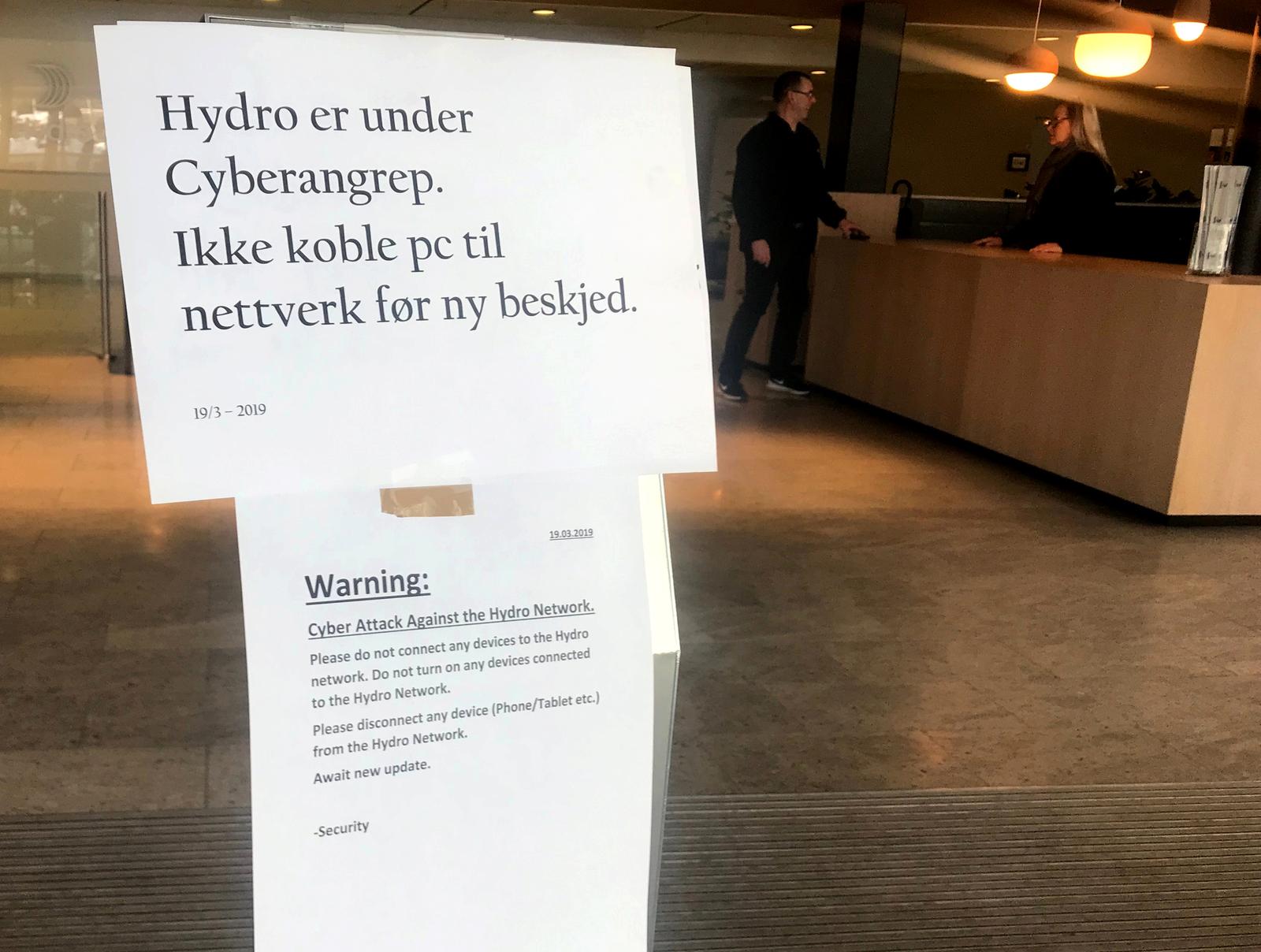

Una advertencia a los empleados de Norsk Hydro de que no debe conectar ningún dispositivo a la red debido a un ataque cibernético. Foto, fuente - www.reuters.com

¿Qué es el malware LockerGoga?

Por primera vez, el público en general se enteró de los ataques que usaban LockerGoga a fines de enero de 2019, pero la compañía consultora Abtra sufrió, pero hubo muy pocos detalles técnicos del ataque. Norsk Hydro fue atacado con varias versiones del malware, que, por la mecánica de su acción, son similares (con la excepción de las "características" individuales) a las muestras utilizadas en el ataque de enero.

Los archivos ejecutables maliciosos están firmados con el mismo certificado emitido por Sectigo (anteriormente Comodo CA) que las muestras utilizadas en el ataque a Altran (probablemente una compañía fantasma ALISA LTD con 2 propietarios y 2 acciones de 1 GBP cada uno). Por el momento, el certificado ha sido revocado, pero durante el ataque fue válido.

Aparentemente, cada muestra de malware se generó de forma exclusiva para la empresa atacada, lo que se observa en el análisis de las muestras por parte de los investigadores .

Todas las muestras identificadas no tienen la capacidad de autorreplicarse (a diferencia de WannaCry y NotPetya) y deben ejecutarse en el nodo atacado. La hipótesis más probable de que el malware se propague por la red Norsk Hydro es el uso de políticas de grupo de AD para crear tareas o servicios con contenido malicioso. Con alta probabilidad, esto significa que en la etapa de penetración se utilizó otro malware, con el que fue posible obtener privilegios administrativos en el dominio. Uno de los posibles mecanismos podría ser el phishing, seguido del robo de contraseñas o tickets de Kerberos de la memoria de un nodo comprometido.

Durante el proceso de infección, el archivo ejecutable malicioso se copia en el directorio %TEMP% y se inicia con privilegios elevados. Después de eso, inicia una gran cantidad de procesos secundarios, distribuyéndoles cifrado de archivos de acuerdo con la lista ensamblada. A juzgar por el comportamiento de las muestras disponibles, no solo se cifran archivos con extensiones de documentos de Office, bases de datos y otros archivos de trabajo ( doc, dot, wbk, docx, dotx, docb, xlm, xlsx, xltx, xlsb, xlw, ppt, pot, pps, pptx, potx, ppsx, sldx, pdf ), pero también otros archivos en la unidad C: \ (por ejemplo, bibliotecas dll) con variaciones dependiendo de la muestra. El proceso secundario genera un par clave / iv usando RNG, luego usa el algoritmo AES para sobrescribir el archivo con datos cifrados, cifra el par clave / iv con una clave pública, agrega el par de claves cifradas al archivo y cambia el nombre del archivo, agregando .LOCKED a la extensión. Este comportamiento le permite utilizar más el procesador de la computadora infectada con las tareas de cifrado y acelerar todo el proceso.

El proceso principal también crea un archivo de texto en el escritorio con una solicitud de rescate (README_LOCKED.txt con variaciones en el nombre), cambia las contraseñas de los usuarios locales (este comportamiento probablemente depende de la versión de la muestra, es decir, solo las contraseñas de los administradores locales pueden cifrarse) y se compromete Salida forzada de la sesión del usuario. En algunas versiones, se reveló la capacidad de deshabilitar la interfaz de red de la computadora.

Por lo tanto, en algunos casos, una PC infectada puede simplemente no arrancar (si los componentes críticos del núcleo del sistema operativo están encriptados) o el usuario no podrá iniciar sesión para ver los requisitos de rescate, lo cual es más típico para las víboras.

La solicitud de rescate (a continuación se ofrece un ejemplo) no contiene direcciones de billetera ni el monto del rescate, sino solo direcciones postales para interactuar con intrusos. Las diferentes versiones de muestras maliciosas tienen diferentes direcciones de correo electrónico en la solicitud.

Greetings! There was a significant flaw in the security system of your company. You should be thankful that the flaw was exploited by serious people and not some rookies. They would have damaged all of your data by mistake or for fun. Your files are encrypted with the strongest military algorithms RSA4096 and AES-256. Without our special decoder it is impossible to restore the data. Attempts to restore your data with third party software as Photorec, RannohDecryptor etc. will lead to irreversible destruction of your data. To confirm our honest intentions. Send us 2-3 different random files and you will get them decrypted. It can be from different computers on your network to be sure that our decoder decrypts everything. Sample files we unlock for free (files should not be related to any kind of backups). We exclusively have decryption software for your situation DO NOT RESET OR SHUTDOWN – files may be damaged. DO NOT RENAME the encrypted files. DO NOT MOVE the encrypted files. This may lead to the impossibility of recovery of the certain files. To get information on the price of the decoder contact us at: AbbsChevis@protonmail.com IjuqodiSunovib98@o2.pl The payment has to be made in Bitcoins. The final price depends on how fast you contact us. As soon as we receive the payment you will get the decryption tool and instructions on how to improve your systems security

El malware no utiliza ninguna infraestructura de C&C, el único canal de comunicación con el atacante es el correo electrónico. Además, el malware no intenta ocultar los rastros de sus actividades. En relación con una implementación similar del mecanismo de rescate, así como la incapacidad real de las PC encriptadas, se puede suponer que el objetivo de LockerGoga es similar al malware WannaCry y NotPetya. Sin embargo, si es cierto o no, no se puede decir en este momento.

Lo que se hizo bien y lo que no

Después de revelar información sobre ciberataques de alto perfil, a menudo puede ver artículos y diversos materiales que cuentan lo que hicieron mal las víctimas del ataque. En el caso de Norsk Hydro, la situación es diferente; la compañía no mostró fallas notables en la organización de la infraestructura (la producción no se detuvo) y realiza bien el proceso de respuesta al ataque, a saber:

- La compañía es lo más abierta posible con los inversores y el público para informar sobre el progreso en la eliminación del ataque. Un indicador indirecto de una reacción positiva puede ser el precio de las acciones de la bolsa de valores: a pesar de una ligera caída (3,6%) de las acciones en 23.03, existen requisitos previos para su mayor crecimiento estable.

- Fue posible aislar las instalaciones de producción lo suficientemente rápido como para que la producción en ellas no se vea afectada.

- Existen procesos bien establecidos que permiten que las instalaciones de producción funcionen en modo de control manual (al menos para la mayoría de la producción).

- El proceso de copia de seguridad se ha establecido, lo que facilitará en gran medida la recuperación de los nodos de infraestructura después del incidente.

- Existen canales de comunicación de respaldo (correo en la nube) que permiten a los empleados interactuar incluso en caso de problemas en la infraestructura principal.

- La compañía utiliza un seguro de riesgo cibernético, que ayudará a compensar parte del daño del ataque.

Al mismo tiempo, Norsk Hydro confió demasiado en la solución antivirus instalada en él. Según los investigadores, a principios de marzo, algunas muestras de malware no fueron detectadas por ninguna solución antivirus, en el momento en que comenzó el ataque, la cantidad de soluciones que determinaron que las muestras eran maliciosas también era pequeña. Además, el centro de certificación revocó el certificado malicioso demasiado tarde, después del inicio del ataque. Además, para algunas instalaciones, la segmentación de la infraestructura industrial de la oficina probablemente se realizó de manera insuficiente.

Detectar un ataque en las primeras etapas ayudaría a un monitoreo continuo:

- actividad de cuenta privilegiada;

- Cambios de política de grupo

- crear nuevos servicios y tareas del planificador;

- eventos de cambio de contraseña para cuentas privilegiadas, incl. y administradores locales;

- actividad similar a los ataques Pass-the-Hash y Pass-the-Ticket;

Dicho control debe ser realizado por un servicio de monitoreo interno (utilizando soluciones similares a SIEM y sistemas de análisis de comportamiento) y / o un SOC / CSIRT externo.

De hecho, la detección temprana ayudará a ahorrar fondos significativos para eliminar las consecuencias del ataque.

Upd. 26/03/2019

Los investigadores de Alert Logic descubrieron un error en el malware. Los atacantes no permitieron el manejo de excepciones cuando, al recopilar una lista de archivos para el cifrado, el malware tropieza con un enlace (* .lnk) que contiene errores (ruta de red incorrecta o falta de asociación con el punto final RPC según el estudio). Esto puede suceder al recopilar archivos de la carpeta Elementos recientes. En este caso, el sistema operativo finaliza el proceso principal y ni siquiera alcanza el cifrado. Quizás esto pueda explicar parcialmente el grado desigual de daño a los nodos de la compañía.

Referencias

- https://www.bleepingcomputer.com/news/security/new-lockergoga-ransomware-allegedly-used-in-altran-attack/

- https://www.nrk.no/norge/skreddersydd-dobbeltangrep-mot-hydro-1.14480202

- http://webtv.hegnar.no/presentation.php?webcastId=97819442

- https://www.hydro.com/

- https://twitter.com/GossiTheDog/status/1107986706089811968

- https://twitter.com/malwrhunterteam/status/1104082562216062978

- https://twitter.com/_qaz_qaz/status/1108441356836503553

- https://www.bleepingcomputer.com/news/security/lockergoga-ransomware-sends-norsk-hydro-into-manual-mode/

- https://www.bloomberg.com/news/articles/2019-03-19/hydro-says-victim-of-extensive-cyber-attack-impacting-operations-jtfgz6td

- https://blog.talosintelligence.com/2019/03/lockergoga.html

- https://www.nozominetworks.com/blog/breaking-research-lockergoga-ransomware-impacts-norsk-hydro/

- https://www.joesecurity.org/blog/2995389471535835488

- https://doublepulsar.com/how-lockergoga-took-down-hydro-ransomware-used-in-targeted-attacks-aimed-at-big-business-c666551f5880

- https://securityaffairs.co/wordpress/82684/malware/lockergoga-ransomware-spreads.html

- https://www.bbc.com/news/technology-47624207

- https://uk.globaldatabase.com/company/alisa-ltd

- https://blog.alertlogic.com/halting-the-lockergoga-ransomware/