El W3C y FIDO Alliance han

anunciado la finalización del estándar de autenticación sin contraseña

de WebAuthn , que ha estado vigente desde 2015. Te contaremos más sobre esto más adelante.

/ Flickr / Mark Burnett / CC BY (foto redimensionada)

/ Flickr / Mark Burnett / CC BY (foto redimensionada)¿Por qué necesitas un estándar?

Las contraseñas débiles siguen siendo la causa más común de fugas de datos en las empresas. Son responsables de la mayoría de los ataques: el 81% de los casos, según Verizon. Aquellas organizaciones que realmente trabajan en políticas de contraseña gastan muchos recursos en esto. El Instituto Ponemon

afirma que, en total, restablecer y actualizar los datos de autenticación cuesta a las empresas $ 5.2 millones anuales.

Si hablamos de la situación general en el campo de la autenticación, podemos referirnos a los datos de especialistas de la Universidad de Cambridge. En 2010, analizaron las políticas de seguridad de 150 sitios grandes y

descubrieron que el 57% de ellos no usan TLS. Al mismo tiempo, el 84% de los sitios le permiten seleccionar sin cesar datos de autenticación.

Nueve años después, la situación con la extensión del cifrado ha mejorado, pero aún plantea ciertas preocupaciones: según las estadísticas de WatchGuard para el tercer trimestre de 2018, casi el 21% de los 100 mil sitios

principales de Alexa no usan HTTPS.

El estándar de autenticación sin contraseña de WebAuthn viene al rescate aquí.

Debe resolver los problemas anteriores. En lugar de frases de contraseña, sus desarrolladores sugieren usar datos biométricos: huella digital, retina y cara.

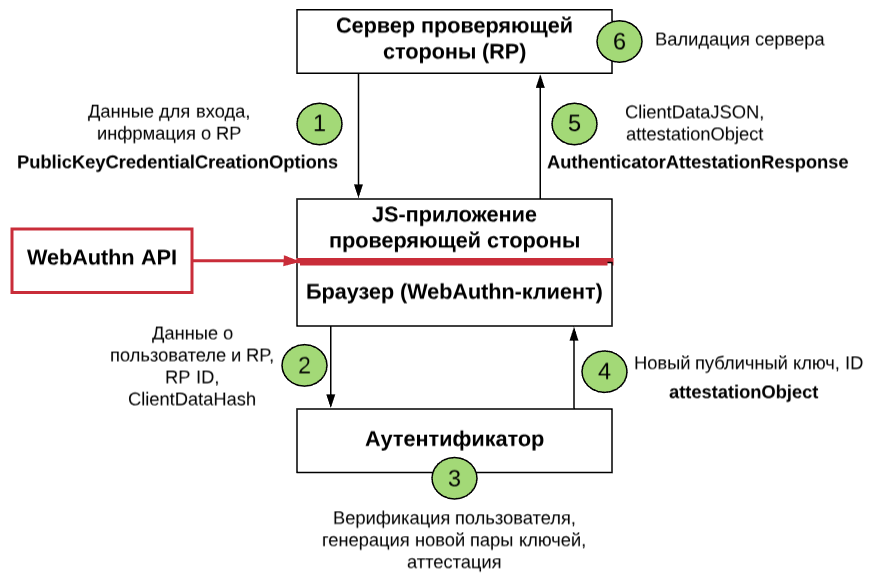

Como funciona

Tres entidades están involucradas en el proceso de autenticación. El primero es

WebAuthn Relying Party . Es un sitio que un usuario quiere ingresar.

La segunda entidad es la

API de WebAuth . Se basa en dos métodos básicos responsables del registro y el inicio de sesión:

navigator.credentials.create () y

navigator.credentials.get () . Uno crea detalles de acceso al registrar una nueva cuenta y asocia un par de claves con una existente. Otro: utiliza datos conocidos para la autorización en el sitio. Ambos métodos usan una conexión segura para transmitir información (por ejemplo, HTTPS).

La tercera entidad es el

autenticador . Gestiona las credenciales de los usuarios y es responsable de generar claves de cuentas públicas.

En general, el procedimiento de autorización en el sitio puede verse así:

- El usuario visita el sitio y selecciona la opción de autenticación sin contraseña (por ejemplo, usando un teléfono).

- El sitio envía una solicitud de JavaScript correspondiente al cliente WebAuthn (navegador).

- El navegador contacta al autenticador (teléfono inteligente) para que genere las claves y las envíe a la persona que confía.

- El servidor verifica la información de inicio de sesión.

- Si todo está en orden, el usuario está autorizado en el sitio.

Para protegerse contra el phishing, el estándar utiliza transacciones especiales que se adjuntan a una sesión específica. Si el servidor nota que el identificador ha cambiado, entiende que la solicitud proviene de estafadores y no confirmará la autorización.

Potencial y desventajas

Según

los creadores de WebAuthn, la implementación del nuevo estándar ayudará a eliminar las contraseñas y, por lo tanto, las vulnerabilidades asociadas con ellas. El ingeniero de certificación senior de FIDO Alliance, Yuri Ackermann, dice que el inicio de sesión sin contraseña protege a los usuarios del phishing, simplifica la interacción con los sitios y hace que las tecnologías biométricas sean más accesibles.

En nuestro blog

publicamos una entrevista con Yuri , en la que hablamos sobre seguridad web y soluciones sin contraseña.

"WebAuthn puede cambiar la forma en que interactuamos con los recursos de Internet", dijo Sergey Belkin, jefe de desarrollo del proveedor de IaaS 1cloud.ru . - Los usuarios no tienen que inventar y recordar contraseñas. Sin embargo, hasta este punto, los propietarios de sitios web y los desarrolladores de aplicaciones deberían comenzar a usar el estándar. Ya está siendo implementado por Google, Dropbox, Bank of America. Pero antes de que la autenticación sin contraseña se generalice, llevará algún tiempo ".

Sin embargo, varios expertos en seguridad están preocupados por el hecho de que WebAuthn utiliza un esquema de cifrado ECDAA asimétrico. Es necesario para crear firmas digitales. Los ingenieros de Paragon

creen que el uso de métodos de criptografía basados en

curvas elípticas (que usa ECDAA) no es seguro debido a una serie de vulnerabilidades potenciales.

Paragon también criticó a los creadores del estándar. Supuestamente, no consultaron con los principales criptógrafos de la industria de TI y lideraron el desarrollo "en secreto", sin proporcionar un estándar para realizar pruebas criptográficas a gran escala.

Pero a pesar de todo lo anterior, los representantes de Paragon Initiative todavía creen en la perspectiva de la autenticación sin contraseña y abogan por la implementación masiva de WebAuthn.

WebAuthn ya es

compatible con los navegadores y sistemas operativos más populares. La finalización de la norma fue solo el primer paso hacia la difusión de los sistemas sin contraseña.

Sobre qué escribimos en un blog corporativo: